Si hace poco recibiste un correo electrónico que no estabas esperando con un archivo ZIP adjunto, es posible que fuera un intento de robar las credenciales de acceso a tu cuenta bancaria. Se llama Waski y ESET lo detecta como Win32/TrojanDownloader.Waski.

Waski es lo que denominamos un troyano del tipo downloader (descargador de programas maliciosos). Suele ser un pequeño programa cuyo objetivo es descargar malware adicional, que luego se ejecuta en el equipo. Según nuestras estadísticas más recientes, Waski es una de las amenazas que cuenta con mayor cantidad de detecciones.

Luego de los picos de detección en Suiza y Alemania hace unas semanas, ahora observamos que ciertas regiones de habla inglesa también se ven afectadas por esta amenaza: Australia, Nueva Zelanda, Irlanda, Reino Unido, Canadá y los Estados Unidos de América, entre otros países.

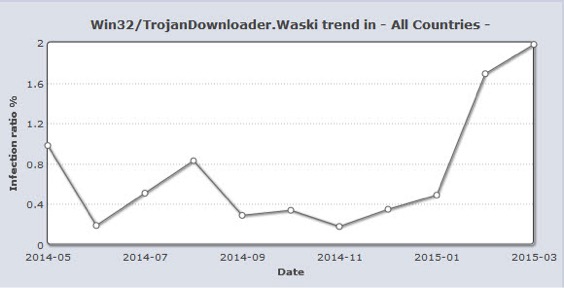

Desde principios de 2015, venimos notando un aumento significativo de estas detecciones. No es coincidencia, dado que cada vez más criminales usan Waski para propagar su malware en Internet.

Todo comienza con un correo electrónico aparentemente inofensivo

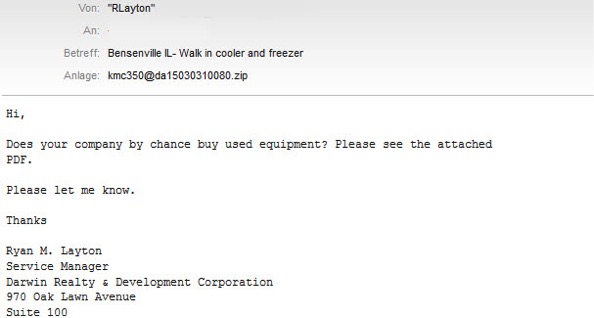

La víctima potencial recibe la amenaza empaquetada en un archivo ZIP en forma adjunta a un correo electrónico de spam. El asunto del correo electrónico está escrito en inglés, al igual que su contenido, que suele tener una sola oración breve:

La imagen de arriba es un correo electrónico típico de propagación de Waski. En este caso, el correo electrónico supuestamente es enviado por una empresa. El adjunto contiene un archivo ZIP con el troyano Waski como archivo ejecutable. Cuando se abre, descarga otro software malicioso desde una dirección Web predefinida.

Waski descarga un troyano bancario online

Los criminales suelen utilizar Waski para propagar su malware y descargar diversos programas maliciosos. El programa malicioso en particular que investigamos aquí descarga el troyano bancario Battdil, detectado por ESET como Win32/Battdil o Win64/Battdil. Ya escribimos anteriormente en We Live Security sobre el troyano bancario dirigido a usuarios de Bank of America y sobre otros correos electrónicos de phishing que atacaban a usuarios británicos; también se describen otros ataques similares en Phishme.com.

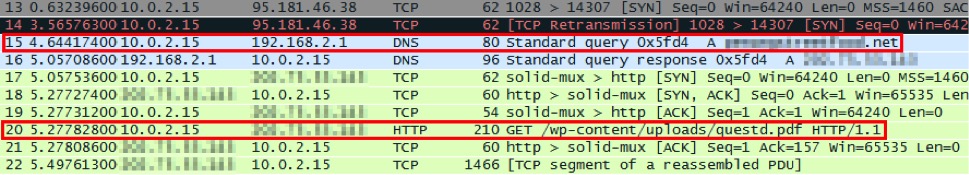

Waski se entrega en formato de archivo ejecutable pero con el ícono de un archivo PDF. Una vez que se ejecuta, el malware primero consigue la dirección IP pública de la víctima solicitándola a checkip.dyndns. Al tener la dirección IP y otros datos del equipo de la víctima (nombre del equipo, versión de Windows y número del Service Pack), calcula un número único de identificación y luego lo envía al servidor de Comando y Control (C&C) de Waski.

A continuación, Waski descarga un archivo cifrado con extensión PDF (normalmente desde un sitio Web infectado). Sin embargo, no se trata de un archivo PDF genuino; por el contrario, es una mezcla de dos archivos: el malware Win32/Battdil y un archivo PDF normal. Posteriormente, Waski vuelve a ponerse en contacto con su servidor de C&C e informa que la infección se realizó con éxito.

¿Qué hace Battdil?

Win32/Battdil está conformado por dos partes: un injector y un payload. El injector es un archivo EXE y el payload contiene un archivo DLL que se almacena en el archivo original. A menudo, la tarea del inyector es inyectar el payload mediante la inyección DLL en un proceso de Windows, como podemos observar en el caso de Win32/Battdil.

El payload de Win32/Battdil ahora comienza su trabajo. Tiene la capacidad de interceptar las credenciales de inicio de sesión para operaciones bancarias online en muchos de los navegadores más utilizados, como Internet Explorer, Firefox, Chrome, etc. Además, los sitios Web de los bancos pueden manipularse para que la víctima no llegue a ver el sitio Web original, sino a una versión modificada.

De esta forma, cuando el usuario visita el sitio Web, se le solicita que ingrese algún dato adicional, como, por ejemplo, el número de identificación personal (PIN) de la tarjeta de crédito, que luego se envía al atacante. Toda la información así recopilada se cifra con SSL y se envía al servidor de C&C. Win32/Battdil también tiene la capacidad de conectarse en forma anónima con su servidor de C&C a través de la red Invisible Internet Project (I2P).

Conclusión

Waski se descubrió a fines de 2013 y adquirió mucha popularidad porque les sirve a los criminales para propagar sus amenazas en Europa y América del Norte. Por lo tanto, si estás recibiendo correos electrónicos con adjuntos de remitentes desconocidos, no los abras y siempre usa un software de seguridad para que tu equipo esté más seguro.

Finalmente, recuerda tener en cuenta que Waski es un troyano downloader empleado para infectar tu sistema con otras amenazas. Como consecuencia, los atacantes en realidad pueden utilizar distintos tipos de malware cuando infectan a los usuarios; es decir que robar las credenciales bancarias constituye solo una de las muchas cosas que pueden hacer en un equipo infectado.

Hashes

Win32/Waski

1b893ca3b782679b1e5d1afecb75be7bcc145b5da21a30f6c18dbddc9c6de4e7 (SHA-256)

Win32/Battdil

Injector: 9b313e9c79921b22b488a11344b280d4cec9dd09c2201f9e5aaf08a115650b25 (SHA-256)

Payload: f8eccfebda8a1e0caabbe23a8b94d7ced980353a9b3673a4173e24958a3bdbb9 (SHA-256)

Colaboración de Dominik Reichel en la investigación