En la era de la información, poder obtener datos de lo que sucede es de vital importancia para llevar adelante casi cualquier actividad, y la gestión de la seguridad de una empresa, no es la excepción. Dentro de ese contexto, la posibilidad de obtener reportes que permitan dar cuenta del estatus de la protección de la red corporativa, se vuelve algo casi fundamental para el trabajo diario de un equipo de IT.

Los reportes de los incidentes visualizados en distintas plataformas de IT, como IDS, Firewalls o antivirus permiten responder de forma sistemática, lo que facilitan la recuperación temprana y eficiente de las actividades, y a su vez minimiza el impacto o la pérdida de información y la interrupción de los servicios. Por este motivo, vemos cómo cada vez es más importancia en el ámbito de la seguridad de la información, al punto de convertirse en unos de los roles primordiales.

Analizando los reportes

Existen obstáculos que los especialistas de seguridad debemos sortear al momento de analizar la información que recolectamos; muchas de estas trabas están ligadas al gran volumen de registros y las engorrosas correlaciones entre los mismos, lo que complica la visibilidad del estado real de las plataformas. Además, analizar estas grandes cantidades de información consume muchísimo tiempo, y sumado al hecho de tener reportes muy genéricos, esto puede generar que se pase por alto algún incidente.

Por otro lado es importante destacar el Triage de incidentes detectados, haciendo especial foco en incidentes de alta criticidad con un alto impacto y dejando para un análisis posterior aquellos que requieran mayor tiempo de análisis con un impacto bajo.

Con el objetivo de facilitar las tareas de los analistas profundizaremos en algunos detalles a tener en cuenta a la hora de mejorar nuestra proactividad en la detección de amenazas.

En entornos corporativos la cantidad de reportes dependerá de la arquitectura, criticidad, tecnologías o plataformas en uso y todas las soluciones de seguridad implementadas. De este modo profundizaremos en algunas plataformas de control en las cuales podremos encontrar puntos críticos que no deberíamos dejar pasar en los reportes diarios.

- Firewall: es una herramienta fundamental a la hora de la protección de la infraestructura. Al igual que la gestión de sus reglas, se debe prestar especial cuidado a la generación de reportes personalizados, teniendo en cuenta que en muchos casos estos dispositivos son manejados por diferentes áreas como IT y Seguridad Informática, las cuales poseen diferentes perfiles. Es importante segmentar el tipo de alertas y tener la flexibilidad suficiente para suministrar información a las áreas de control, así como también las de auditoria, para comprobar el cumplimiento de determinadas normativas.

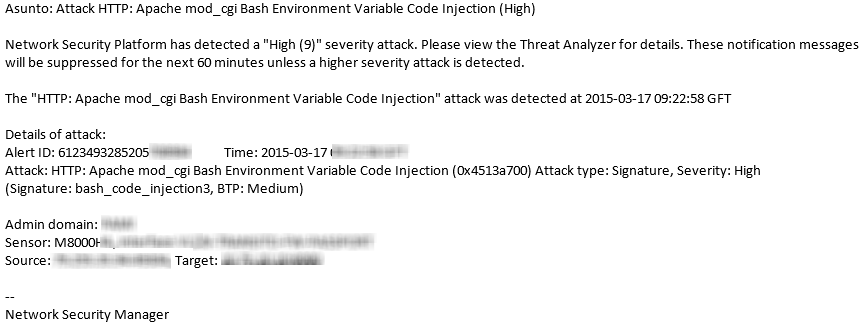

- Sistema de detección de Intrusos (IDS): está diseñado para actuar en modo Detectivo, alertando sobre intentos o accesos no autorizados a una Red y en modo preventivo (IPS) actuando de forma activa bloqueando accesos no autorizados y distintos tipos de intrusiones. Dependiendo la forma en la cual esté configurado, se pueden observar amenazas provenientes desde Internet o desde la red interna, por lo que la naturaleza de las alertas puede ser muy amplia. Sin embargo, en conjunto con el firewall, serán los primeros aliados para obtener alertas tempranas a la hora de detectar un posible atacante.

En la imagen anterior podemos observar una alerta crítica de un ataque sobre una inyección al Apache generada por un IDS, informando el dominio afectado, cuando ocurrió y una breve descripción de la amenaza.

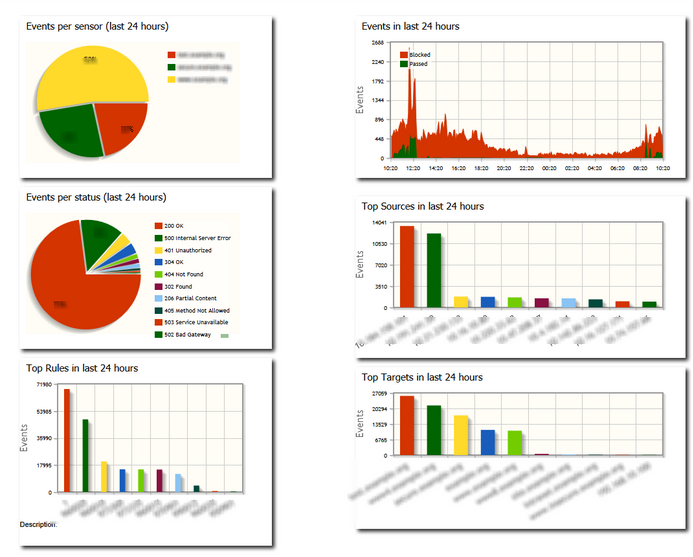

- Firewall de aplicaciones Web (WAF): se utilizan para auditar la seguridad principalmente a nivel de capa siete, autorizando las peticiones válidas. Un problema asociado a estas herramientas está vinculado con la detección de falsos positivos, lo cual puede generar un gran volumen de logs asociado a la incorrecta parametrización de reglas. Para evitarlo, es aconsejable que el Firewall de Aplicaciones cuente con un período suficiente de “modo aprendizaje”, además de utilizar las firmas vinculadas al top ten de OWASP, guardando estas alertas como críticas. De igual modo en el caso de sitios transaccionales, se deben generar reglas ligadas a la detección proactiva de phishing, mediante el uso de referers o combinando diversos patrones y listas positivas para alertarnos de posibles ataques.

En el reporte siguiente veremos las alertas generadas mediante algunos gráficos, siendo de vital importancia el uso de estos esquemas para la presentación de un reporte ejecutivo en donde tendremos una visión más global y clara a la hora de analizar el estado actual de la seguridad en la aplicación.

- Antivirus: la mayoría de los ataques a dirigidos (APT) a empresas o personal con un alto rango se articulan con algún tipo de infección de malware vinculados a la campaña de ataque. De este modo, el antivirus constituye una importante herramienta defensiva contra el uso de códigos maliciosos.

En muchas ocasiones los antivirus generan alertas de detección que son desestimadas por los analistas, por lo que es recomendable asegurarse y reforzar el conocimiento de diversas familias de malware y sus potenciables peligros.

Se debe tener especial atención en sitios bloqueados, intentando detectar posibles infecciones, así también como el estado de las actualizaciones de firmas en los diversos dispositivos de red.

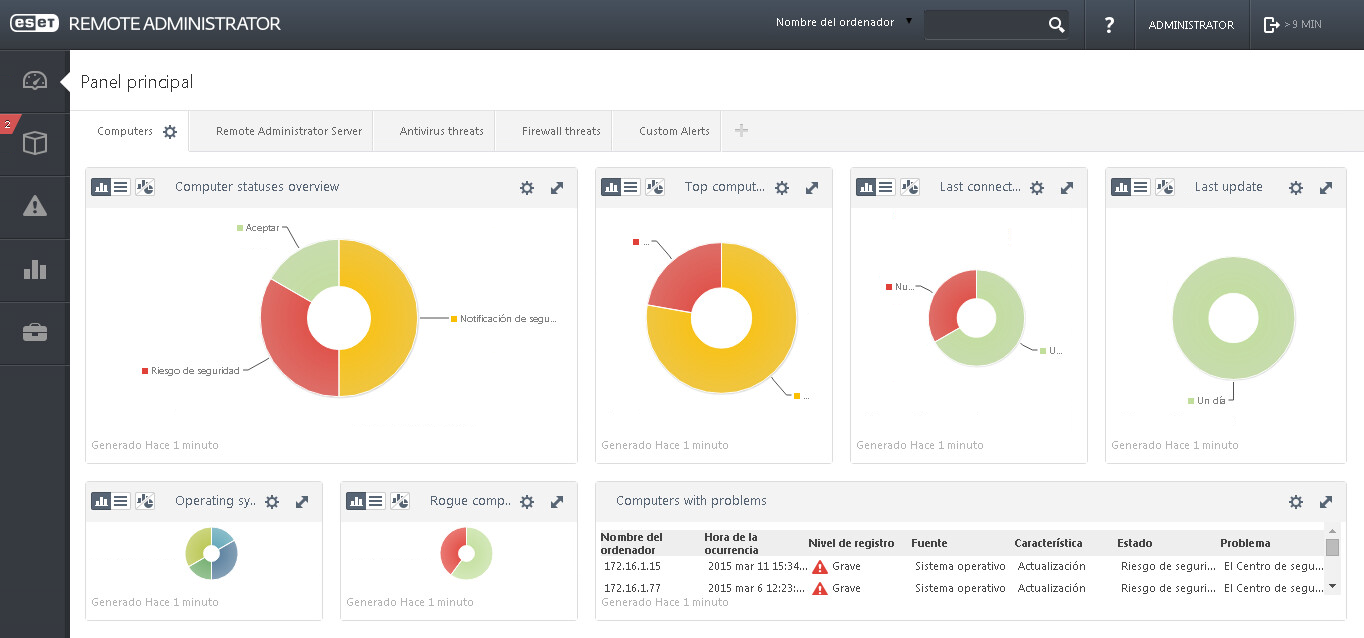

Muchos de estas soluciones trabajan articuladas con otras herramientas como firewalls y filtros de antispam desde una misma consola centralizada, lo cual facilita las tareas de seguimiento y permitirá generar reportes de mayor profundidad de una manera más intuitiva.

Asimismo, se debe estar al tanto de ciertos datos específicos como las últimas amenazas detectadas, sitios bloqueados, versiones de producto, firmas y cantidad de equipos desactualizados.

La fácil implementación de estos productos, una interfaz clara para el manejo de las plataformas y una consola web de administración, suele ser el mejor camino para profundizar sobre algún reporte o alerta técnica, que en el caso de algún incidente será de gran importancia a la hora de resolverlo.

En la imagen siguiente destacamos el uso de esquemas estadísticos de ESET Remote Administrator, en el cual por medio de colores y gráficos permite visualizar por ejemplo porcentajes de máquinas sin actualizar sus firmas o las últimas detecciones registradas.

Como conclusión, remarcamos la importancia de contar con datos estadísticos personalizados en los reportes que permitan hacer el seguimiento del estado de la infraesctructura. Además, esta información debería apoyarse en gráficos para que la identificación de problemas o alertas sea más rápida. Si bien va a haber grandes volúmenes de logs, la visualización de los mismos juega un papel muy importante, no solo para la identificación de incidentes, sino también para aportar información valiosa que contribuya con el negocio y evite que sufra interrupciones severas.