Las auditorías de seguridad en sitios web son una de las principales formas de bajar el riesgo de intrusión indebida a un servidor, y es por eso que cobra importancia elegir bien las herramientas de análisis.

Uno de los desafíos de todo Pentester o administrador de seguridad es estar actualizado en cuanto a las nuevas aplicaciones o herramientas automatizadas, que serán de gran ayuda para encontrar posibles deficiencias de código, malas implementaciones o una posible explotación de alguna vulnerabilidad.

En la actualidad existen varias herramientas comerciales y otras gratuitas; en este caso nos centraremos en Vega, una aplicación de código abierto que nos permitirá realizar escaneos automatizados de sitios web con una interfaz gráfica intuitiva.

Veamos su utilización paso a paso.

Instalación

Esta herramienta escrita en Java es multiplataforma, es decir que permite la instalación en sistemas operativos como Microsoft Windows, Mac OS X y Linux. Por supuesto, deben tener Java instalado para que la aplicación se ejecute correctamente.

Pueden descargarla desde la web del autor con sus respectivas dependencias, aunque otra opción es utilizar la versión incluida en Kali Linux versión 1.1.

Interiorizándonos con la herramienta

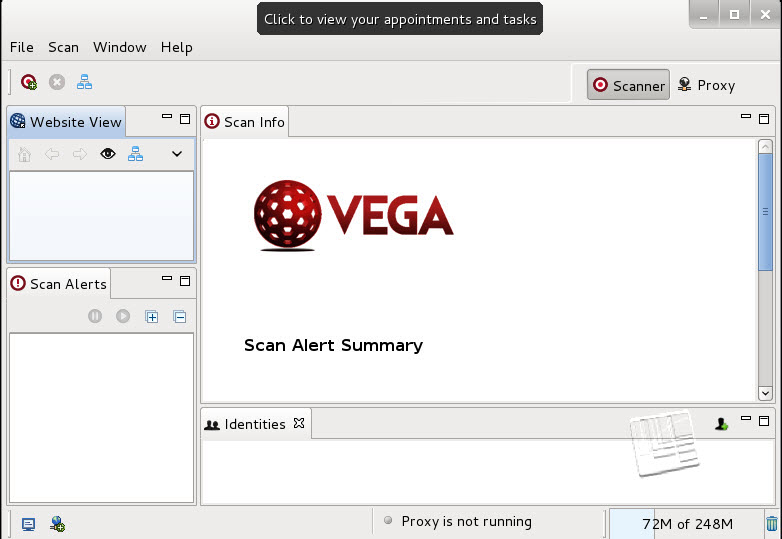

Vega posee dos modos de uso: el modo proxi, el cual es útil a la hora de interceptar peticiones, y el modo escáner que nos permitirá encontrar vulnerabilidades en un sitio.

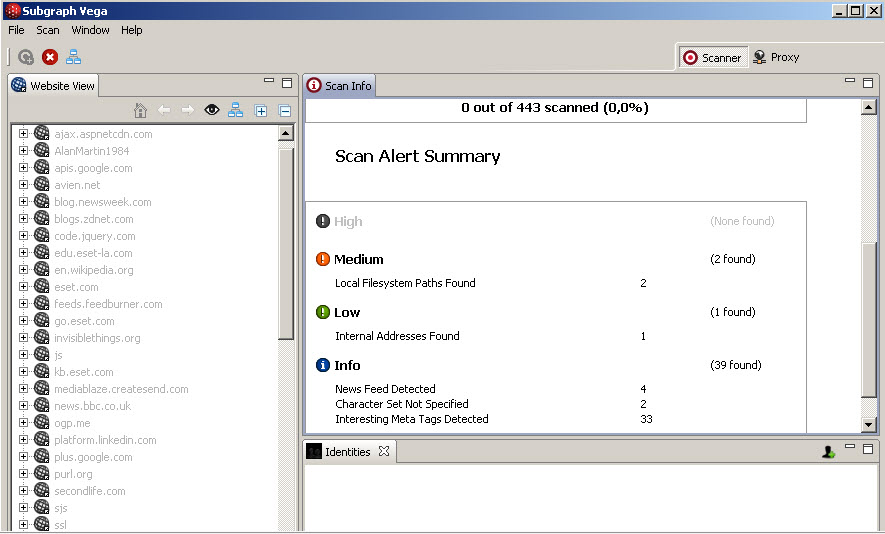

En el modo escáner podemos diferenciar tres paneles móviles que nos permiten una clara lectura del estado del análisis, dejando mucha visibilidad de la información obtenida.

Vega genera un examen recursivo, controlado y configurable sobre la estructura del sitio. Proporciona información sobre el árbol de directorios y archivos con parámetros POST o GET.

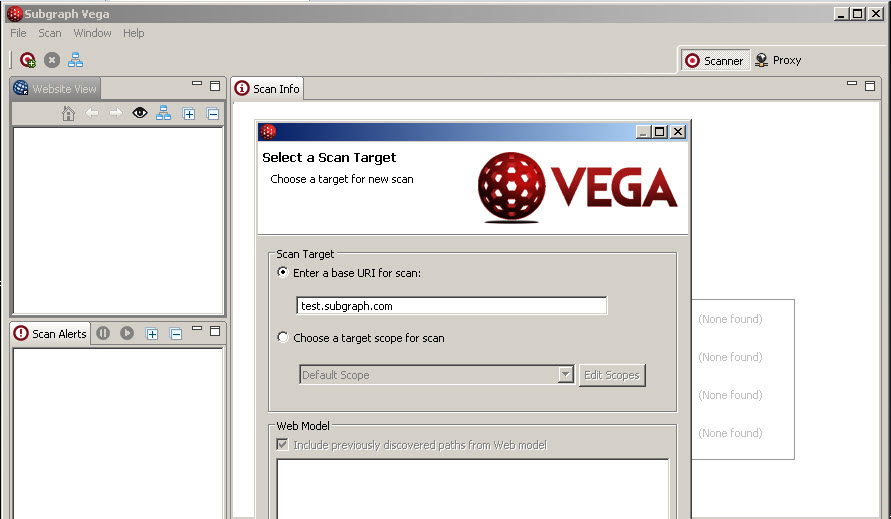

Para comenzar a probar la herramienta, deben ir al menú y ejecutar “New Scan”; pueden realizar un análisis de testeo de la aplicación con la web del autor, o alguna web que no sea productiva (siempre y cuando tengan la autorización para realizar este análisis).

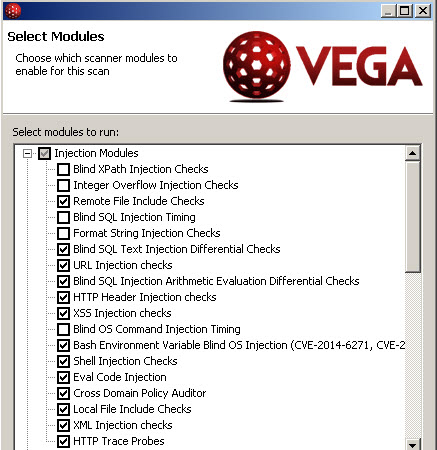

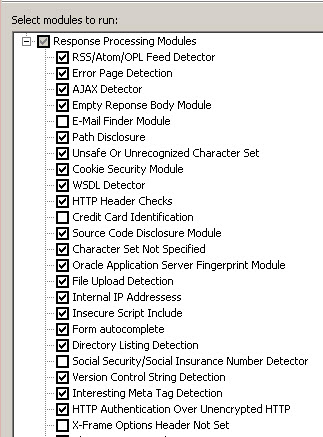

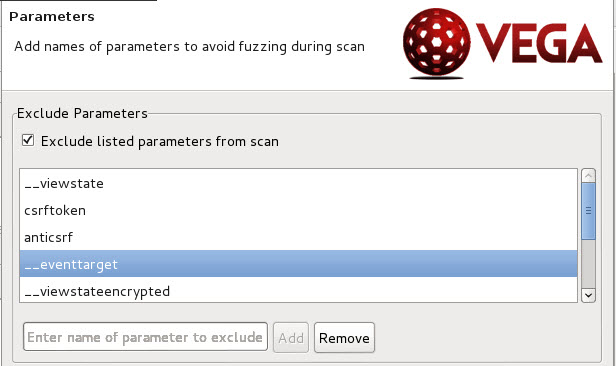

En el siguiente cuadro definiremos los módulos y funciones que se cargarán para nuestro análisis, siendo los más importantes los estudiados por el OWASP como son las Inyecciones SQL o Blind SQL, Local file inclusion , Cross-Site scripting (XSS), entre otros. Recuerden que todas ellas también pueden ser comprobadas en un sitio mediante la herramienta OWASP-ZAP.

En la siguiente imagen podremos seleccionar qué URL o directorios excluir (como por ejemplo el enlace típico de logout o cerrar sesión).

Una vez corriendo Vega, comenzaremos a visualizar la estructura del sitio y sus respectivos enlaces; cuando el portal sea muy grande, es recomendable configurar el nivel de profundidad en directorios y subdirectorios.

En el cuadro central veremos el estado del proceso con un gráfico de barra, y comenzarán a aparecer las alertas agrupadas por su grado de criticidad como Altas, Medias, Bajas e Informativas. Si por algún motivo necesitamos parar el análisis, deberemos hacer clic sobre el ícono rojo debajo del comando Scan.

En el cuadro inferior izquierdo podremos visualizar cada vulnerabilidad encontrada, su ruta, una descripción, el impacto y una posible solución con su referencia.

Debemos destacar que este tipo de herramientas automatizadas puede tener falsos positivos y detectar muchas vulnerabilidades que realmente no lo son. Este es un nuevo obstáculo que, como administradores de un sitio y al auditar la seguridad del mismo, deberán sortear haciendo un manejo y diversas pruebas sobre las alertas generadas. Pero, a estas alturas, es innegable la importancia de identificar, analizar y evaluar vulnerabilidades.

Para finalizar, recomendamos siempre utilizar este tipo herramientas en ambientes controlados, analizando bien cuáles son los enlaces que se deberían exceptuar y luego verificando las alertas generadas de forma manual. De esta manera, podrán asegurar de una mejor manera y proactivamente su sitio, complicando mucho más las cosas para un potencial atacante.