Los dispositivos USB representan uno de los principales métodos de propagación e infección de malware. ¿Por qué? La respuesta es sencilla: cuando introducimos o conectamos una unidad extraíble en un equipo infectado, la amenaza se copia a sí misma, con atributos de "archivos ocultos" y accesos directos, y tratará de asegurar su ejecución.

Puede hacerlo modificando el Autorun.inf o creando accesos directos a archivos alojados en los dispositivos. Por lo tanto, cuando el usuario hace doble clic en alguno de ellos, el archivo o directorio al que apunta el acceso directo se abrirá y ejecutará la amenaza.

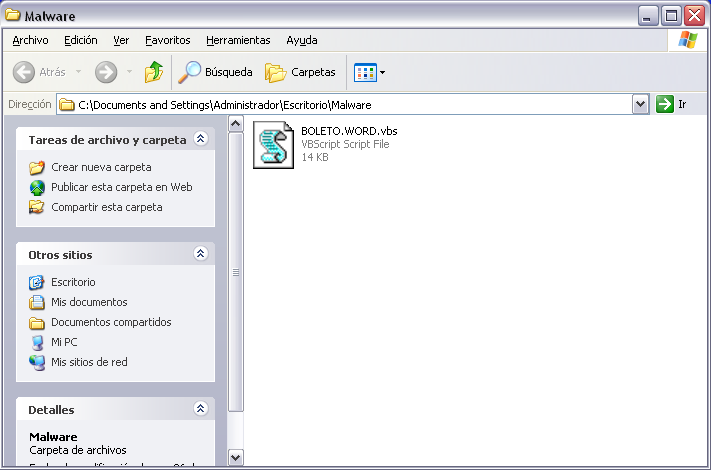

La infección con el nombre "BOLETO.WORD.vbs", la cual ESET detecta como VBS/Agent.NDH, fue ejecutada en un ambiente controlado para mostrar qué acciones ejecuta en un equipo. El archivo contiene las secuencias de los comandos maliciosos de la amenaza que mostraremos a continuación.

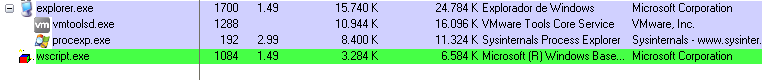

El script codificado en Visual Basic comienza con la ejecución del proceso "wscript.exe", uno legítimo de Microsoft Windows que permite a las funciones su ejecución:

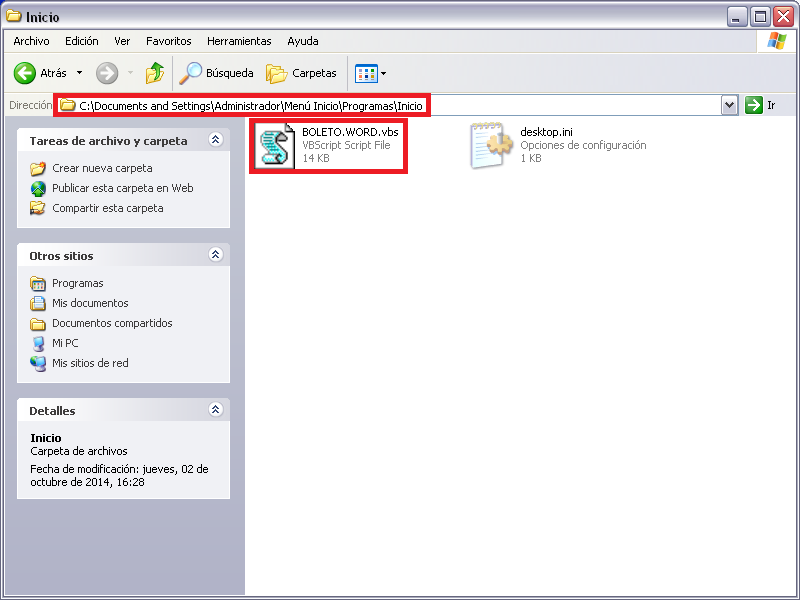

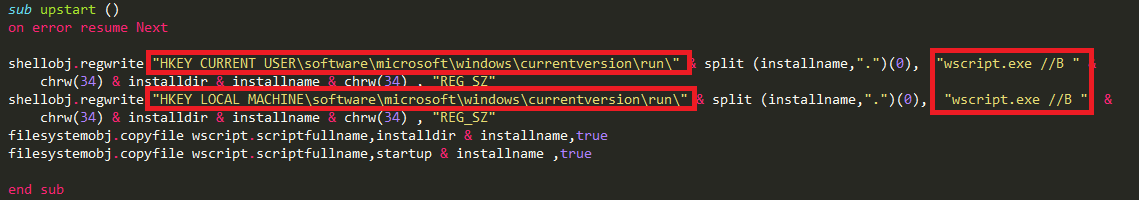

El script agrega dos llaves de registros que se ejecutan en cada comienzo de sistema. Incluso se copia así mismo en dos PATH diferentes, con el mismo nombre y extensión. Este comportamiento se puede apreciar en la siguiente imagen:

El script agrega dos llaves de registros que se ejecutan en cada comienzo de sistema. Incluso se copia así mismo en dos PATH diferentes, con el mismo nombre y extensión. Este comportamiento se puede apreciar en la siguiente imagen:

Una de las copias se crea en C:\Documents and Settings\Administrator\Start Menu\Programs\Startup y los accesos directos que están adentro de este directorio se ejecutan cada vez que se inicia Windows. El acceso directo creado en la carpeta "Reciente" abre el archivo malicioso que fue ejecutado en un principio:

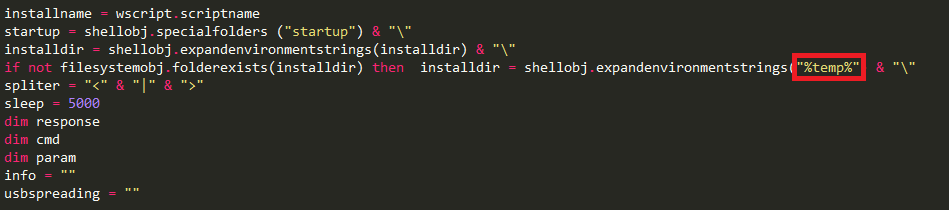

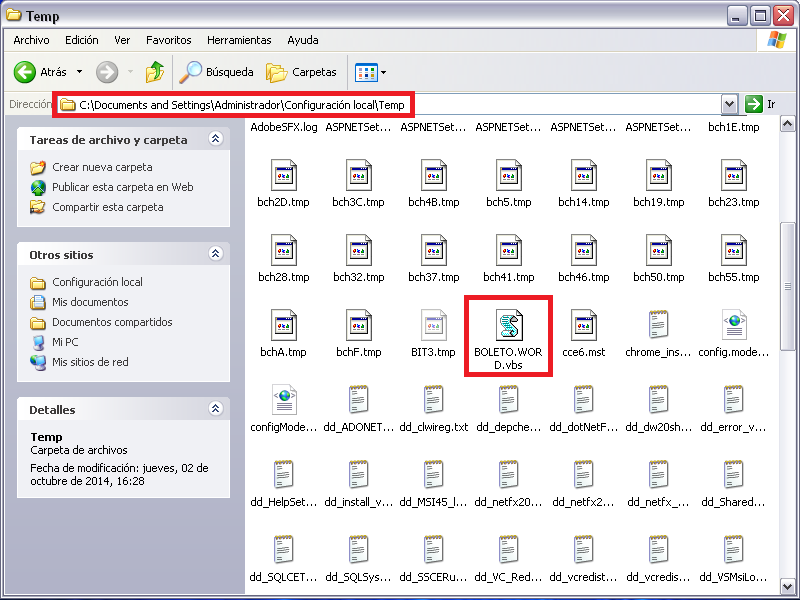

La variable "%temp%" que se ve en el código malicioso hace referencia al PATH "C:\Documents and Settings\Administrator\Local Configuration\Temp" en Windows XP y "C:\Users\usuario\AppData\Local\Temp" en Windows 7. Son los directorios en los que el malware aloja una de sus copias. También veremos las claves de registro que utiliza para asegurar su ejecución en el sistema:

Cómo desinfectar un equipo y recuperar los archivos alojados en un dispositivo extraíble

En el equipo

Para desinfectar un ordenador, con esta muestra en particular, debes iniciar el “Administrador de Tareas”, situarte en el proceso "wscript.exe" y cerrarlo, ya que ejecuta el código malicioso. Luego debes acceder a “Configuración del sistema”; para eso dirígete a Inicio-Ejecutar, escribe “msconfig” y presiona “Aceptar”.

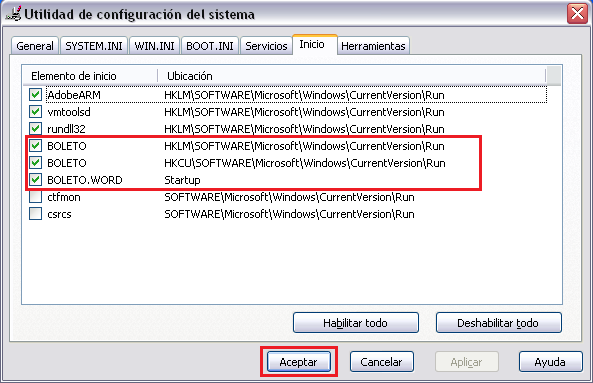

Una vez en “Configuración del sistema”, sobre la pestaña “Inicio” tienes que deshabilitar las llaves de registro, como se puede visualizar en la próxima imagen. Las copias que se crearon en las carpetas "Inicio" y "Temp", se deben de eliminar. Luego las llaves de registro no causarán efecto, pero es conveniente suprimirlas.

En el dispositivo USB

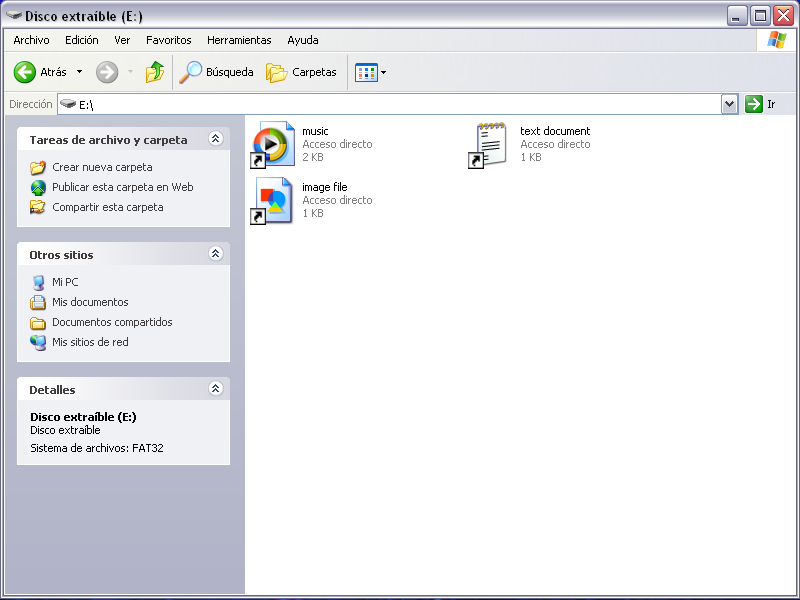

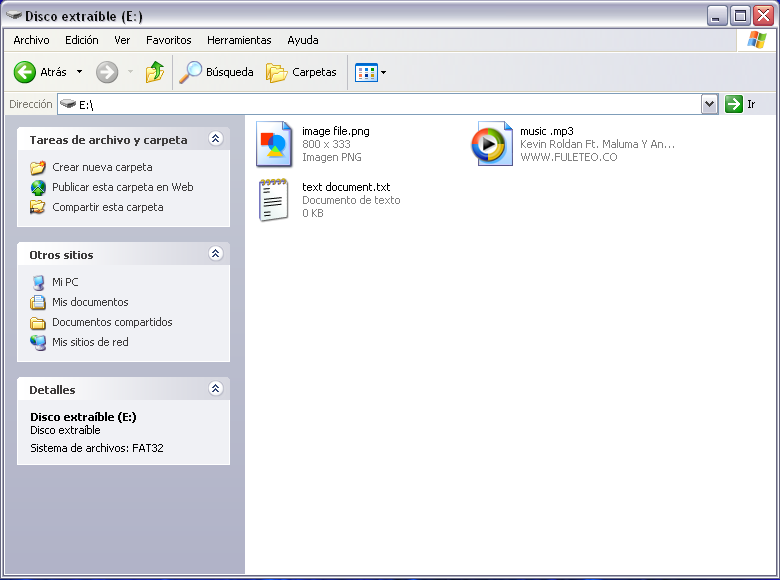

Si no tienes la opción de “Mostrar todos los archivos y carpetas ocultos”, podrás ver solamente los accesos directos de los archivos o carpetas que se encuentran en el dispositivo extraíble:

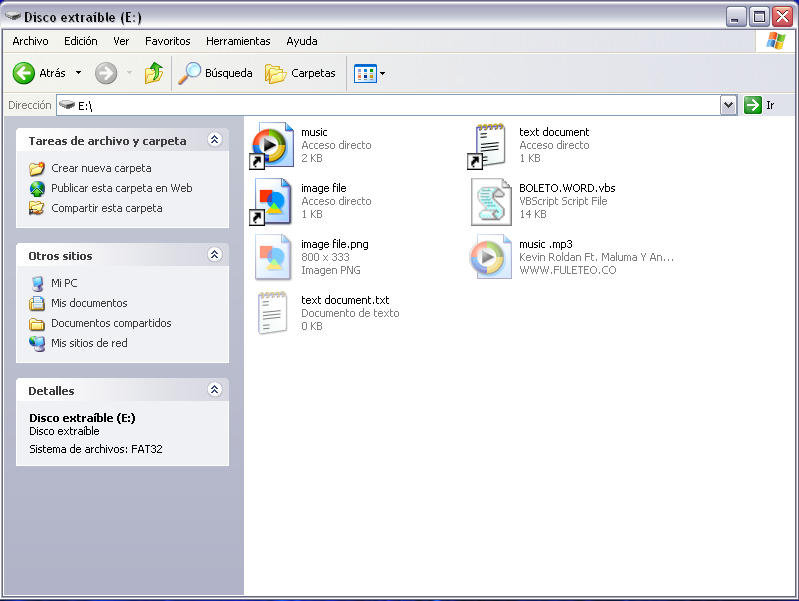

Al habilitar la opción “Mostrar todos los archivos y carpetas ocultos”, podrá visualizar los archivos legítimos y la amenaza (como se ve en la imagen de abajo). Es importante mencionar que no debes hacer doble clic sobre los accesos directos, ya que ejecutarían la amenaza y luego de eso se abriría el archivo correspondiente. Todos los accesos directos y el archivo "BOLETO.WORD.vbs" deben eliminarse (esta muestra en particular no afecta a las carpetas y sus contenidos).

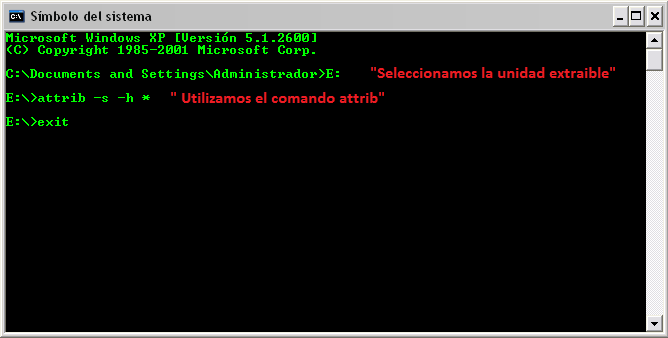

Por último, borramos los atributos “System file” y “Hidden file” de todos los archivos de la unidad extraíble utilizando el comando “attrib”.

En la siguiente imagen, podremos visualizar los archivos recuperados luego de dicho procedimiento:

Este es un claro ejemplo de cómo VBS/Agent.NDH, uno de los gusanos que más se propaga en Latinoamérica, infecta a equipos y dispositivos extraíbles con otra amenaza, la cual ESET detecta bajo la firma de LNK/Agent.AK. Por esta razón, es recomendable y una buena práctica analizar constantemente los dispositivos USB con una solución de seguridad actualizada o incluso bloquear puertos para evitar posibles infecciones del equipo al conectar una unidad.

No te olvides de aprender cuáles son las 5 principales amenazas a dispositivos extraíbles, para estar protegido al aprovechar los beneficios de estas pequeñas unidades de almacenamiento.