Hace algunas semanas compartimos con ustedes un alerta acerca de un scam en Facebook que aprovechaba la muerte de Robin Williams para atraer a usuarios distraídos. Luego de la repercusión en los medios sobre una nueva fuga de información yfotografías privadas de famosas como Jennifer Lawrence expuestas, podemos ver en un ejemplo más que claro qué es lo que hacen los cibercriminales para infectar los sistemas de usuarios desprevenidos.

En primera instancia, veremos cómo impactan estos temas en Internet, para luego conversar sobre un reciente caso de una aplicación que simula descargar las fotos de Jennifer Lawrence, pero en realidad infecta el sistema con una variante de Win32/Fynlosky, un backdoor que le permite a un atacante controlar de manera remota los sistemas infectados para realizar actividades de lo más diversas.

Siempre que “estalla” una noticia en los medios o en las redes sociales, miles de usuarios acceden a sus dispositivos móviles o sus computadoras para enterarse de qué fue lo que pasó. Cuando el tema involucra la fuga de información, en este caso imágenes y videos de famosas, sin ropa o en trajes de baño, sin dudas podemos esperar que el interés o la curiosidad sean altos.

Los ejemplos

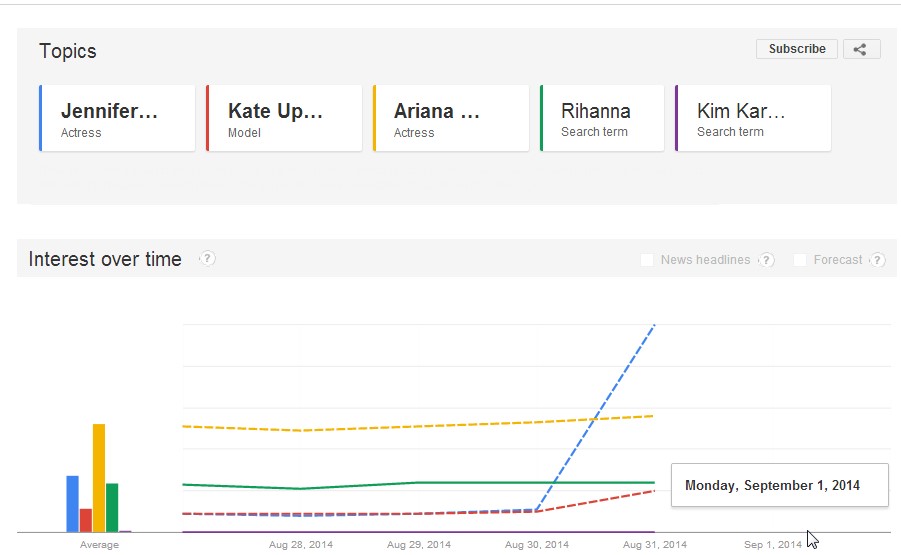

Utilizando Google Trends, podemos ver algunos de los datos que los usuarios estuvieron consultando en Internet durante los últimos días insertando los parámetros de búsqueda que nosotros deseemos. A continuación pueden ver las métricas de las búsquedas en relación a algunas de las famosas víctimas de este atacante que publicó sus fotos:

La línea que pueden ver en azul demuestra cómo se incrementaron las búsquedas con el nombre de Jennifer Lawrence durante el 31 de Agosto, fecha en la que el atacante comenzó a publicar sus fotos y aparecieron los enlaces en Reddit y 4chan.

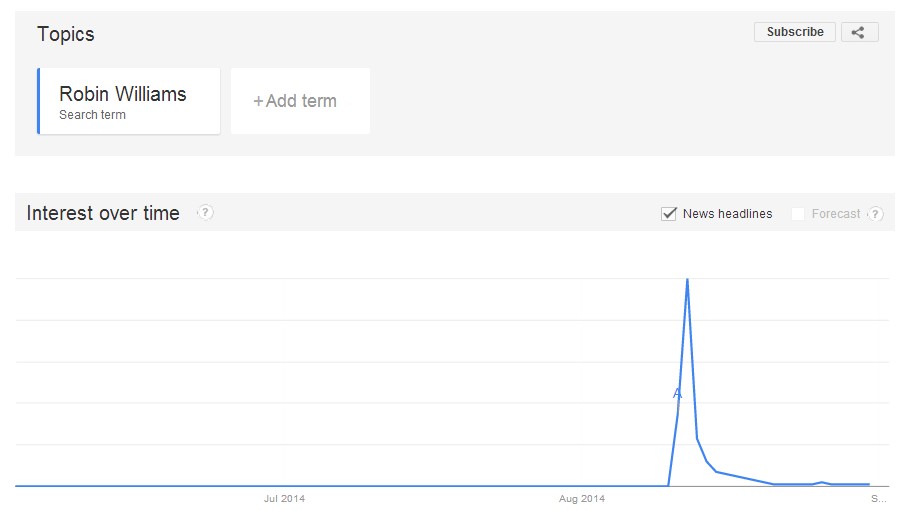

Algo similar ocurrió con la muerte de Robin Williams; a continuación podemos ver cuál fue el resultado de su nombre en las búsquedas (y el pico en las mismas) de los usuarios en Internet:

Cuando ocurren este tipo de noticias, con gran impacto en los medios de comunicación y las redes sociales, los cibercriminales comienzan a propagar diferentes amenazas ya sean para hacer caer a los usuarios en servicios de mensajes Premium o para infectar sus computadoras con algún tipo de código malicioso.

Entre toda la información que se compartió en las redes sociales (más que nada en Facebook y Twitter) y correos comenzaron a aparecer algunas amenazas. Entre ellas, desde el Laboratorio de Análisis e Investigación de ESET nos encontramos con una variante de Win32/Fynlosky, un troyano que luego de infectar el sistema le brinda acceso remoto al atacante -quien es capaz de robar información de manera remota.

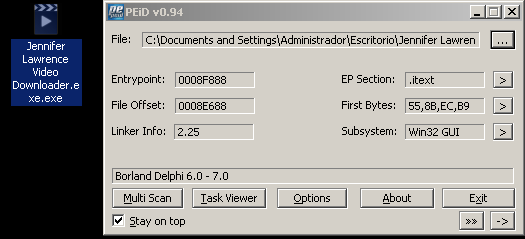

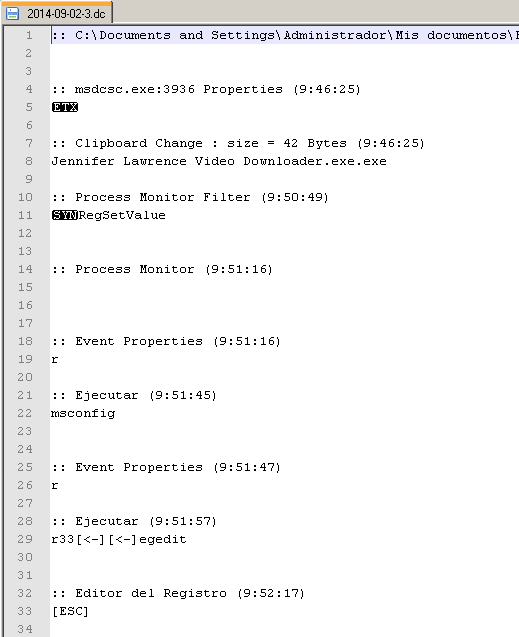

El nombre del archivo bajo el cual se ocultaba este troyano es Jennifer Lawrence Video Downloader.exe y se ha estado propagando desde el mismo 31 de agosto, cuando todo esto comenzó a tomar fuerza en los medios de comunicación.

¿Qué hace la amenaza?

Este código malicioso está diseñado para robar información de los usuarios a través de una conexión remota con el atacante. Además cuenta con algunas herramientas para ocultar su comportamiento y múltiples comandos que puede ejecutar una vez que infectó un sistema:

El troyano está desarrollado en Delphi, un lenguaje de programación bastante utilizado por cibercriminales alrededor del mundo. Un dato curioso es que no se encuentra protegido por ningún packer como UPX o PECompact, lo que hace que su análisis sea un poco más lineal y no tengamos que realizar ninguna tarea previa al momento de estudiar este malware en el Laboratorio de ESET.

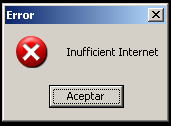

Cuando un usuario desprevenido intente ejecutar este programa en su computadora, lo único que verá será un mensaje en inglés el cual le alerta que no hay ninguna conexión a Internet activa. Esto es un engaño y sólo aparece para despistar al usuario y que crea que lo que se bajó no sirve para nada, sin pensar que ahora su computadora se convirtió en un bot:

De ahora en más, este equipo comenzará a guardar en un archivo de texto todo lo que el usuario haga en el sistema para luego enviar la información al atacante:

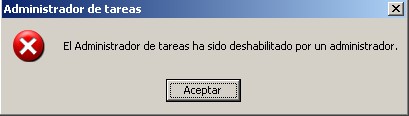

Además, para que un usuario no pueda ver los procesos que se están ejecutando, al momento de instalarse en el sistema y crear una copia oculta de sí mismo dentro de “Mis Documentos”, deshabilitará el acceso al “Administrador de Tareas” (Task Manager) como así también al Editor de Registros (regedit.exe):

![]()

Una vez que se realizaron estos cambios, cuando se intente abrir estas herramientas se mostrará por pantalla el siguiente error:

Dejando a muchos usuarios sin una idea de por qué esto ha sucedido, creyendo que lo único que habían intentado era descargar las fotos de Jennifer Lawrence desde Internet.

Este no es más que otro caso de cómo los cibercriminales utilizan la Ingeniería Social para despistar y engañar a usuarios desprevenidos o en búsqueda de información que se filtró en Internet con el fin de obtener acceso remoto a sus sistemas. Para evitar caer en este tipo de engaños estén bien atentos y recuerden ser cautos a la hora de navegar. Por último, les recuerdo que nos pueden enviar correos sospechosos que propaguen amenazas y correos falsos a laboratorio@eset-la.com.