Con la finalidad de robar información bancaria, Banload ha tenido (y sigue teniendo) gran repercusión en Brasil. Las condiciones de vida y costumbres han hecho que los cibercriminales vean en ese país un hábitat donde esta amenaza puede proliferar de forma masiva… y además aumentar su grado de sofisticación, al punto de quedar relacionada con otro tipo de campañas. Veamos esto en detalle, y llevemos a cabo el análisis de una muestra bastante peculiar.

La realidad de Brasil, el hábitat preferido de Banload

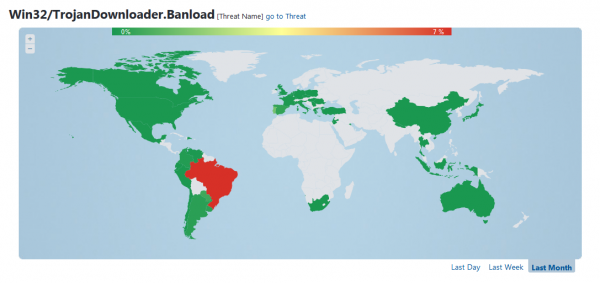

Brasil presenta una cultura habituada a llevar a cabo transacciones y operaciones bancarias de forma remota. El home banking es algo usual, y por eso los cibercriminales buscan llevar adelante campañas de phishing y otras amenazas relativas a ámbitos financieros. Justamente, una de ellas es Banload. Esta familia de malware centra su comportamiento en el robo de credenciales bancarias y tiene una gran cantidad de variantes, cada una con características peculiares. Si vemos el índice de detección de Banload en Virus Radar, confirmaremos que su hábitat de preferencia es Brasil:

Una muestra vinculada a una campaña inusual

Recientemente hemos recibido en el Laboratorio de Investigación de ESET Latinoamérica una muestra de Banload distinta a las demás. Presentándose aparentemente como un “presupuesto”, este malware buscará descargar 3 archivos. Aparentan ser documentos PDF, como se puede apreciar en la captura siguiente:

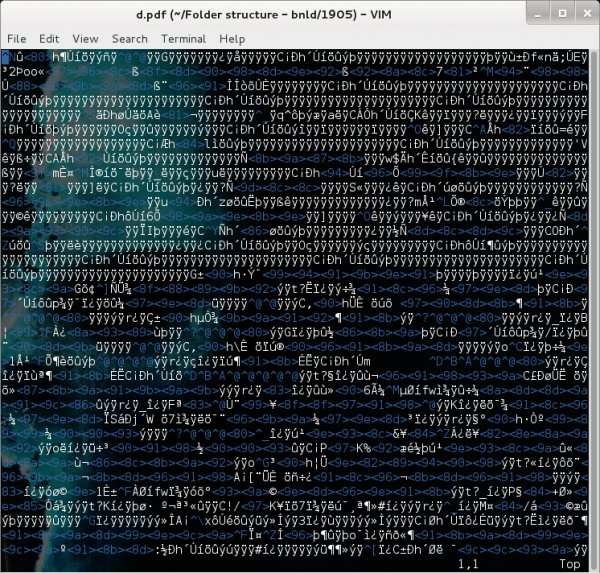

Ahora, estos archivos en realidad presentan comportamiento malicioso, y están cifrados. Si observamos su contenido, veremos que claramente difiere al de un documento PDF común y corriente:

Ahora, estos archivos en realidad presentan comportamiento malicioso, y están cifrados. Si observamos su contenido, veremos que claramente difiere al de un documento PDF común y corriente:

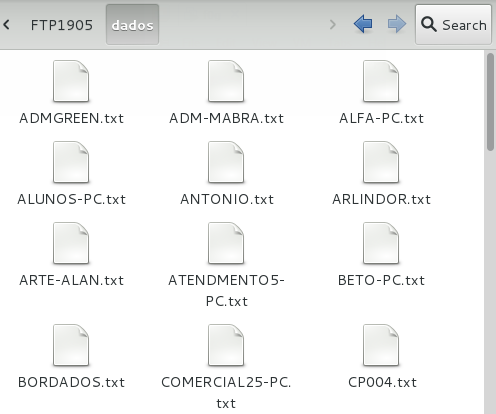

La muestra buscará descargar estos archivos y descifrarlos. Dejándolos de lado, hay un detalle no menor respecto a esta muestra, y está relacionado al servidor con el que interactúa. Si lo inspeccionamos y analizamos su estructura de carpetas, veremos algo como lo siguiente: El contenido es el punto interesante. Rodeados de scripts PHP sin comportamiento aparente, se esconde un directorio con credenciales muy sensibles:

El contenido es el punto interesante. Rodeados de scripts PHP sin comportamiento aparente, se esconde un directorio con credenciales muy sensibles:

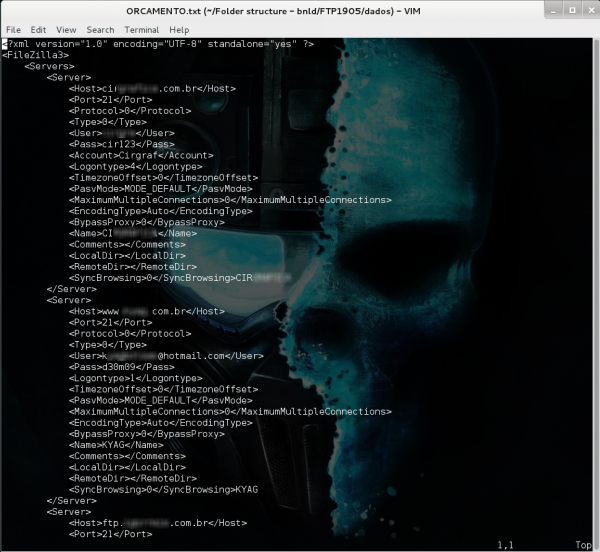

Cada archivo de texto está nombrado con el identificador de un equipo, y contiene un documento XML con credenciales de los servidores FTP con los cuales ha interactuado utilizando FileZilla:

La estructura de estos documentos XML es la misma que la del archivo donde FileZilla guardará información de, justamente, todos los servidores FTP que conoce. La cantidad de los archivos recopilados por la muestra aumentaba con el correr de los días, hasta que finalmente el servidor fue dado de baja o se le cambió la dirección.

El comportamiento de esta muestra no sólo es un poco más complejo que el de otras variantes de Banload, sino que también desenmascara una campaña de recopilación de credenciales sensibles relacionada con ella. ¿Qué podría el cibercriminal hacer con estas credenciales? Hay una multitud de respuestas posibles, como por ejemplo robar la información presente en los servidores o utilizarlos para alojar malware.

Con el correr del tiempo, el número de variantes de Banload se ha incrementado y, como hemos visto, muestras como la analizada presentan un comportamiento bastante peculiar. Ahora, el hábitat donde se ha desarrollado ha sido visto por los cibercriminales como una oportunidad donde llevar sus campañas no solo de propagación de malware, sino también de recopilación de credenciales sensibles.