En 2012, el troyano conocido como "Virus de la Policía" afectó a cientos de usuarios en España, Europa y Latinoamérica, cuyas computadoras se bloqueaban al inicio mostrando un supuesto mensaje del Cuerpo Nacional de Policía; con la excusa de haber detectado accesos a páginas de pornografía infantil, solicitaba cierta cantidad de dinero para desbloquear el equipo. Ahora, tras casos como Filecoder o Multi Locker, se han detectado nuevas variantes de ransomware que tienen a dispositivos Android como objetivo. El siguiente post nos llega de la mano de nuestros colegas de Ontinet, distribuidor de ESET en España.

Llevábamos meses sin hablar del conocido popularmente como “Virus de la Policía”. Parecía que había sido destronado por otras variantes más agresivas como Filecoder y sus infecciones, que afectan principalmente a servidores Windows 2003, cifrando los datos que en ellos se almacenan y pidiendo un rescate. No obstante, en el post de hoy observaremos cómo han empezado a aparecer nuevas variantes de ransomware que tienen a dispositivos Android como objetivo.

Llevábamos semanas sospechando que algo estaba preparando uno de los grupos criminales más activos detrás de las diferentes variantes del “Virus de la Policía”. De entre todas las familias de este malware, la conocida como Reveton siempre fue de las más activas y de las que más innovaba a la hora de preparar nuevas variantes. No obstante, no ha sido hasta hace un par de días que el investigador Kafeine publicó en su blog toda la información obtenida sobre esta nueva variante, tras haberla analizado a fondo.

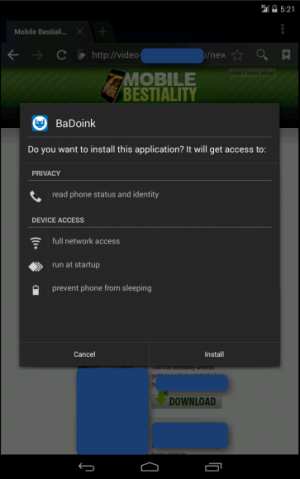

En una de las últimas variantes analizadas de este ransomware, se puede observar cómo si accedemos a una de las webs maliciosas con un dispositivo Android seremos redirigidos a una web con contenido pornográfico que intentará descargar un fichero .apk (aplicación de Android) en nuestro sistema.

Este punto es interesante puesto que, al contrario que sucede con las versiones de este ransomware para sistemas Windows, es necesario que el usuario acepte la instalación de la aplicación (y sus permisos) para que este malware pueda activarse en el dispositivo. Esto demuestra que, por el momento, los ciberdelincuentes no han conseguido aprovechar alguna vulnerabilidad de Android que permita a esta aplicación maliciosa instalarse sin permiso del usuario.

Dentro de lo que cabe esto es una buena noticia para los usuarios, que pueden sospechar que algo no está funcionando como debería cuando se nos pide instalar una aplicación que no hemos solicitado y que además nos pide algún permiso sospechoso, como evitar que el dispositivo se ponga en modo de suspensión para que el malware siempre se muestre en pantalla.

Si hemos permitido que esta aplicación maliciosa se instale en nuestro dispositivo móvil, cuando la ejecutemos o reiniciemos el sistema aparecerá una de las reconocibles pantallas de bloqueo. Esta pantalla contiene un diseño diferente y varía dependiendo de la IP desde la cual nos conectemos. El investigador Kafeine ha mostrado unas cuantas capturas correspondientes a algunos diseños adaptados a dispositivos móviles.

Una vez el sistema se encuentra bloqueado, las acciones del usuario se limitan considerablemente, pudiendo acceder al menú principal del dispositivo pero no pudiendo realizar ninguna acción. Intentar llamar a un contacto, abrir el navegador de Internet o intentar mostrar las aplicaciones activas volverán a lanzar la pantalla de bloqueo del ransomware.

Como en casos anteriores, para poder desbloquear el dispositivo se nos pide que paguemos un rescate. En los casos que hemos visto, esta cantidad es de 300 dólares americanos, cantidad considerablemente superior a los 100 dólares / euros que estábamos acostumbrados a ver en el “Virus de la Policía” en ordenadores.

Así mismo, el pago de esta cantidad se debe realizar a través de algún sistema de transferencia electrónica de dinero como MoneyPack, de manera que se deje el menor rastro posible y se dificulte una investigación posterior.

Aún le queda a esta variante camino por recorrer si quiere igualar a sus “hermanas mayores”, que siguen causando estragos en computadoras de escritorio. No obstante, este primer paso puede ser solamente un anticipo de lo que está por venir.

Conociendo la fragmentación del sistema Android con millones de usuarios “atrapados” en versiones obsoletas y sin posibilidad de actualizar a una versión más segura, puede que nos encontremos a las puertas de un problema igual de grave que el que hemos venido sufriendo durante hace meses.

Deberemos considerar ciertas medidas de seguridad básicas para evitar y combatir las amenazas de ransomware, como evitar pulsar sobre enlaces sospechosos recibidos por correo, SMS o sistemas de mensajería como WhatsApp o Telegram, evitar instalar aplicaciones desde fuentes desconocidas o descargar software ilegal, y contar con una solución de seguridad que sea capaz de detectar y eliminar este tipo de malware.