Existen diversas situaciones en las que se hace necesario anonimizar la navegación. En muchos casos, cuando se está llevando a cabo una investigación es deseable no conectarse a determinados servidores exponiendo la verdadera dirección IP. Una alternativa muy útil para el análisis de malware en estas situaciones es la utilización de JanusVM, una herramienta que trataremos en este post.

JanusVM es una máquina virtual que corre Linux e incorpora una serie de herramientas como openVPN, Squid, Privoxy y Tor. Luego, mediante la conexión por VPN a esta máquina virtual, se garantiza la privacidad para todas las aplicaciones basadas en TCP. Así, las solicitudes http o https son filtradas por Squid y Privoxy, eliminando contenidos indeseados como publicidad o pop-ups, y removiendo datos que delaten la identidad del usuario. Además, todo el tráfico es redirigido a través de la red de Tor, incluyendo las solicitudes de resolución de nombres de dominio o DNS, con lo cual se garantiza un alto nivel de anonimidad. Sin embargo, no hay que perder de vista que las comunicaciones que utilizan otros protocolos como UDP o ICMP no serán filtradas y podrán exponer la identidad del usuario.

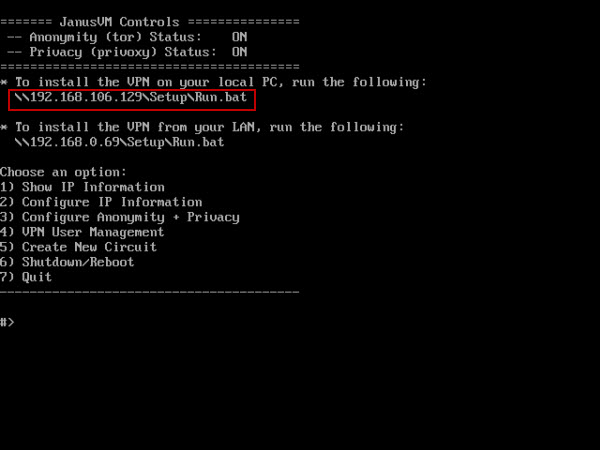

Para comenzar a utilizar JanusVM se debe descargar la máquina virtual, junto con todos sus archivos de configuración, desde el sitio oficial. La descarga consiste en un archivo comprimido y pesa solamente 21 MB. También es necesario contar con alguna aplicación que permita gestionar y utilizar máquinas virtuales; en este post se ha utilizado un producto de VMware con tales fines. Luego de haber descomprimido los archivos y ejecutado la máquina virtual, se verá un menú como el de la siguiente imagen:

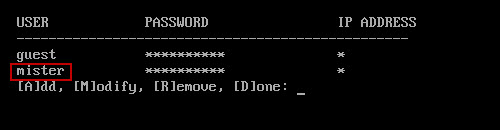

A continuación deberá configurarse una cuenta para la conexión a la VPN, mediante la opción "VPN User Management". En este caso, se ha creado un usuario llamado mister, como se observa en la imagen:

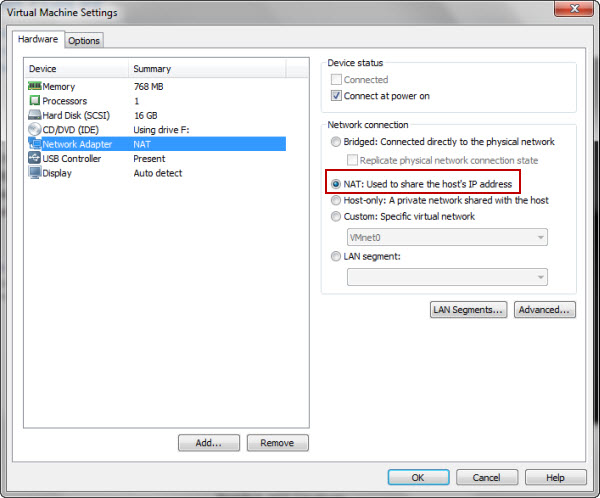

No es necesario configurar nada más en la máquina virtual de JanusVM. Pero sí debe configurarse la computadora que se conectará a la VPN. Dado que en la mayoría de los casos cuando se quiere realizar análisis de malware e investigaciones de dominios maliciosos se utilizan máquinas virtuales a los efectos de mantener las pruebas en un entorno controlado, eso se hará en esta oportunidad. Por lo tanto, la primera tarea a realizar consiste en cambiar la configuración del dispositivo virtual de red, de tal modo de utilizar NAT, o traducción de dirección de red. De esta forma, la máquina virtual tendrá su propia dirección dentro de una red privada junto con la máquina host. Así, las peticiones serán enviadas al host, quien traducirá estas direcciones a su propia dirección del adaptador físico de red.

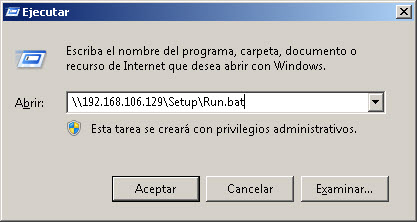

Por último, es necesario correr en la máquina virtual el archivo de comandos que se resaltó en la primera imagen de este post, que realizará la configuración de la VPN con la máquina virtual de JanusVM. Esto se observa en la siguiente imagen:

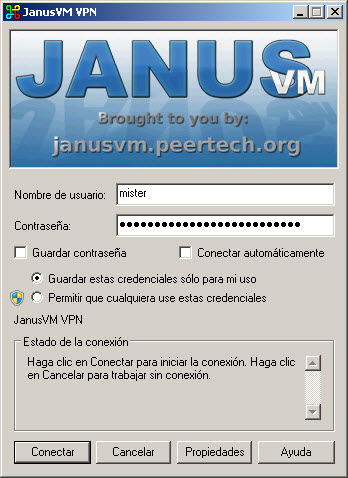

Este proceso crea automáticamente un ícono en el escritorio, mediante el cual puede conectarse a la VPN, ingresando los datos de usuario y contraseña definidos previamente:

A partir de este momento, la máquina virtual de análisis está conectada a la VPN de JanusVM, y todas las solicitudes TCP pasarán por allí y serán filtradas. Esto puede comprobarse consultando la dirección IP en el navegador. Se observará que cada cierto tiempo la dirección cambia a diversos países:

De este modo, todas las comunicaciones TCP que partan de la máquina virtual de análisis contendrán un alto grado de anonimidad. La configuración es sencilla y las ventajas de su utilización numerosas, aunque debe tenerse en cuenta que la máquina virtual de JanusVM debe estar corriendo en todo momento.