En este post analizamos una muestra recibida ayer por el Laboratorio de Investigación de ESET Latinoamérica mediante nuestro Sistema de Alerta Temprana. La muestra representa una amenaza que afecta a usuarios de Rusia, pero lo hace desde dominios de diversos países de América Latina.

Cada día se reciben y procesan numerosas muestras en nuestro Laboratorio, las cuales provienen de todos los países de la región. La mayoría de ellas se pueden procesar de forma automática, dado que son detectadas en forma inmediata. Por su parte, hay otras muestras que deben ser analizadas con mayor nivel de detalle por nuestros expertos para garantizar que la detección es correcta. Asimismo, contamos con un Sistema de Alerta Temprana que todos los días recopila información acerca de URL que hemos detectado como maliciosas, y cuyos dominios son de países latinoamericanos.

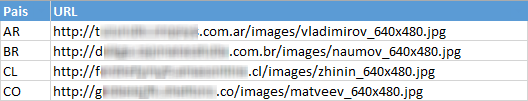

Del análisis de los datos recopilados podemos obtener estadísticas como aquellas familias o variantes de malware predominantes, o plataformas más afectadas, por citar algunos ejemplos. En esta ocasión, sin embargo, nos llamó la atención una amenaza detectada en 4 países distintos de la región en el mismo día. A continuación se muestran algunas de las URLs involucradas. Vemos que el malware está alojado en sitios de Argentina, Brasil, Chile y Colombia.

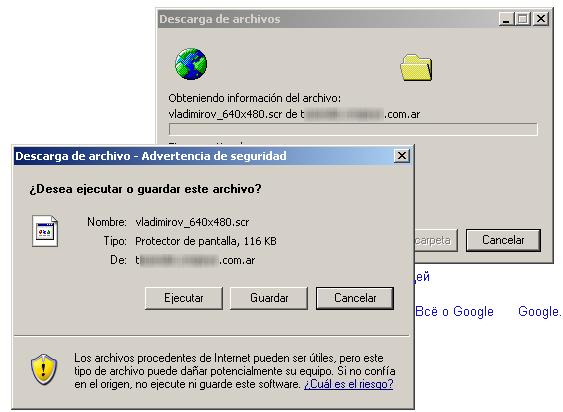

Si ingresamos alguna de estas URLs en el navegador, veremos que se inicia la descarga de un archivo. Esto se puede observar en la imagen que presentamos a continuación. Si prestamos atención, veremos que en realidad se está descargando un archivo de extensión scr, y no jpg. Aparentemente se trata de un protector de pantalla, pero al ejecutarlo en un entorno controlado, veremos algunas acciones interesantes en el sistema:

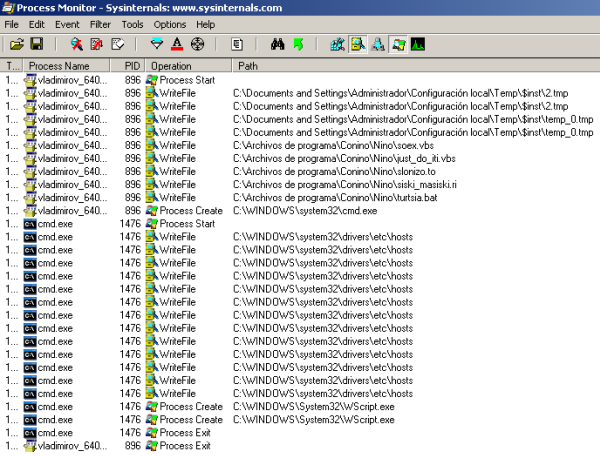

Si ahora analizamos con Process Monitor los cambios realizados en el sistema luego de la ejecución del archivo descargado, y filtramos los resultados para observar qué archivos y procesos fueron creados, obtendremos la imagen que se muestra a continuación:

Vemos que nuestro proceso escribe algunos archivos temporales que luego son borrados, y luego crea 5 archivos. Dos de ellos son archivos de texto, otros dos son scripts de Visual Basic, y el restante es una aplicación batch, o archivo por lotes. Luego, se observa que nuestro proceso crea otro proceso que tomará como imagen a cmd.exe, al cual se le pasa un comando para que ejecute el mencionado archivo por lotes.

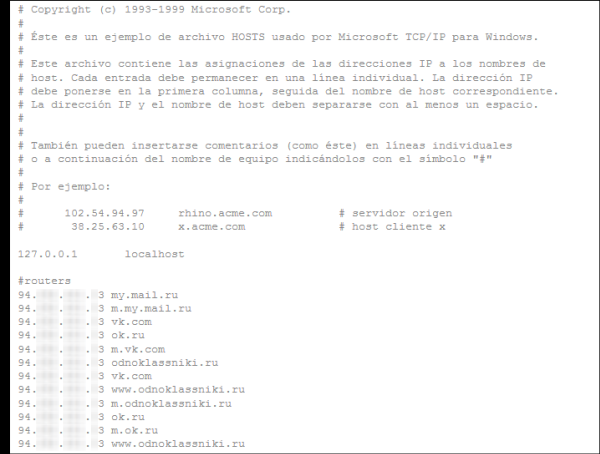

Si observamos las siguientes líneas que hemos filtrado en Process Monitor, y las comparamos contra el código de turtsia.bat, veremos el mismo comportamiento: se escribe el archivo hosts, agregando diversas entradas con dominios que serán redirigidos a un servidor determinado. Por último, se crean dos procesos más, cada uno con una instancia de Microsoft Windows Script Host, WScript.exe, que ejecutarán soex.vbs y just_do_iti.vbs respectivamente.

Vemos que el archivo hosts ha sido modificado, de tal modo que cuando el usuario afectado intente ingresar a cualquiera de dichos sitios, el nombre será resuelto por la dirección que se encuentra en el archivo. Podemos comprobarlo haciendo ping a cada uno de estos sitios, y observando que nos estamos comunicando siempre con el mismo servidor. Este es un caso de pharming local, el cual generalmente es utilizado para obtener credenciales de entidades bancarias, aunque esta no sea la ocasión.

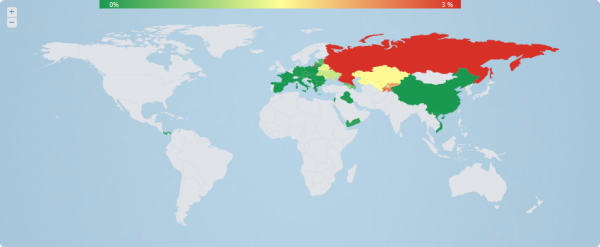

Si durante el análisis notamos la existencia de nombres patronímicos, apellidos, y transliteraciones de palabras del idioma ruso, tanto en los nombres de los archivos, como en los nombres de las variables utilizadas, y ahora observamos los sitios en el archivo hosts, podemos pensar que el origen de la amenaza es un país donde se habla ruso, y los usuarios afectados también utilizan este idioma. Todos los dominios que vemos en el archivo hosts pertenecen a redes sociales y servicios de correo electrónico que se encuentran en Rusia. En la siguiente imagen se representan los países con mayor tasa de infección de esta amenaza, durante el último mes.

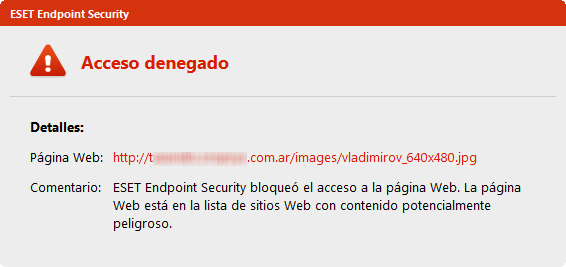

Finalmente, podemos mencionar que este tipo de malware es detectado por las soluciones de la familia de ESET como un troyano Win32/Bicololo.A. Por lo tanto, si tenemos el antivirus activado, e intentamos descargar el archivo malicioso en nuestra computadora, el mismo será eliminado al instante, sin posibilidad de que permanezca en nuestra máquina. Además, si contamos con la solución integral ESET Smart Security, e intentamos acceder a las URL maliciosas, las mismas serán bloqueadas, y no será posible acceder a ellas. Esto último lo observamos en la siguiente imagen:

Del análisis realizado hasta este punto inferimos que este malware no intenta esconder demasiado sus rastros; su accionar es sencillo, y sin embargo efectivo. Además, podemos notar que si bien los usuarios afectados no están en Latinoamérica, estas amenazas están siendo propagadas en nuestra región.

Sin embargo, surge la duda, ¿qué realizan los scripts identificados? La respuesta a esta pregunta la veremos en una segunda parte de este post. Puedo adelantarles que deberemos analizar la comunicación de los scripts con el exterior y otros comportamientos maliciosos varios.

¡Hasta la próxima!

Matías Porolli

Especialista de Awareness & Research