Últimamente, se han estado analizando diferentes casos de fraude a entidades bancarias desde los Laboratorios de Investigación de ESET Latinoamérica, solo por citar algunos ejemplos, nos podríamos encontrar con artículos cuyos escritos pretenden dar un enfoque acerca de qué información tienden a tratar de substraer los atacantes, como podemos observar en los phishing a webmails, redes sociales y demás; o incluso en casos en los que se trata de instruir al usuario para que no caiga víctima como el phishing que afectaba a un banco argentino.

Este post pretende dar una perspectiva un poco más técnica, y demostrar varias herramientas que nos pueden ayudar a reconocer o analizar estas amenazas.En la semana pasada ha estado muy activo un sitio de phishing que fue rápidamente bloqueado tanto por las soluciones de ESET como por los diferentes navegadores.

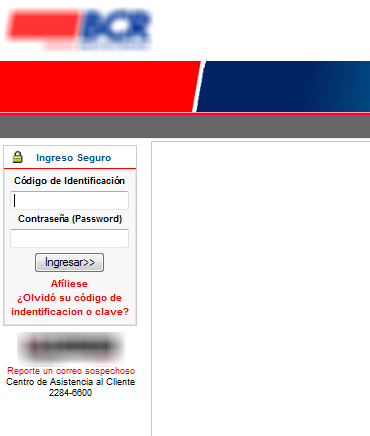

Esta estafa llagaba a su potencial victima por medio de un correo electrónico que contenía enlaces malintencionados que pretendían redirigir a una copia de uno de los bancos más grandes de Costa Rica:

Esta página no tiene todas las funcionalidades activas, y solo funciona la sección de ingreso a la cuenta, cualquier clic en una zona fuera de las opciones de “banca por internet” no tendrán efecto alguno. A continuación, se puede observar la única sección funcional del sitio:

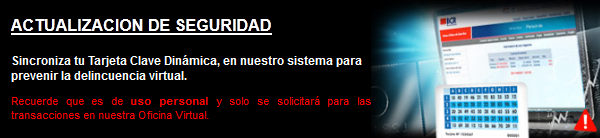

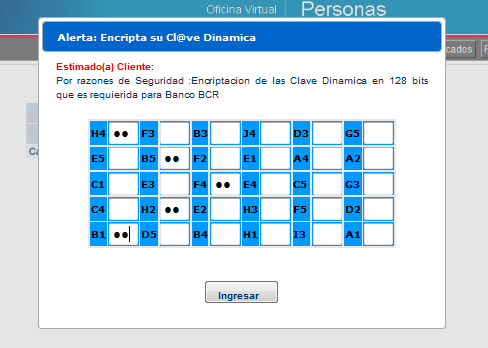

Una vez que la víctima se autentica en la página falsa, el atacante procede a robar las credenciales de la víctima y automáticamente se le avisa de una actualización de seguridad en la cual se solicita su tarjeta de coordenadas. Esto es solicitado por los estafadores para poder realizar transacciones bancarias en nombre de la víctima e incrementar el rédito económico. A continuación procedemos a mostrar una captura de la solicitud y posteriormente el formulario de carga de la tarjeta:

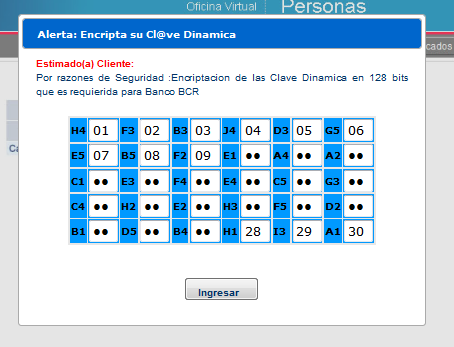

Se puede apreciar en la última imagen, que los datos solicitados aparecen configurados con el atributo password activado, simulando un sitio real donde no se pueden observar las contraseñas por razones de seguridad. No obstante, esto se puede modificar rápidamente con el plugin FireBug del navegador Mozilla Firefox.

Hay que hacer especial hincapié en que la modificación que le vamos a hacer a la página se realiza a nivel local, por lo tanto, no altera el normal funcionamiento de la estafa. Solo lo vamos a pasar a texto claro para que se visualicen los datos:

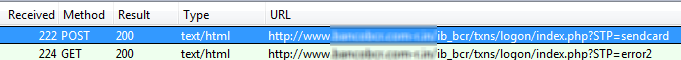

Al darle clic al botón “Ingresar” nuestros datos serán automáticamente disparados a las manos de los ciberdelincuentes. Como estos datos viajan en la cabecera HTTP, necesitaremos algún software que nos permita analizar dicha información:

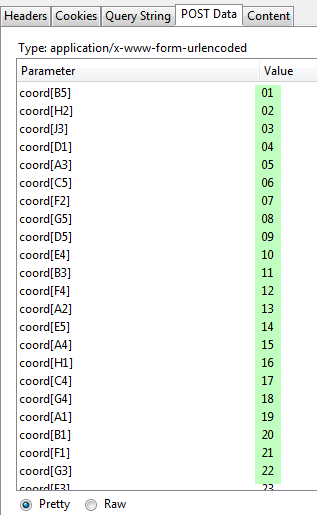

Al desplegar la información que se envió, podemos encontrar nuestra tarjeta de coordenadas perfectamente en el orden que fue cargada, como se puede observar a continuación:

Ya con esta información, el estafador tiene todo a su favor para realizar transacciones o depósitos a cuentas de terceros. Como reflexión final, me gustaría dar un par de consejos en pos de ayudar al usuario final sobre cómo detectar estas amenazas:

- Verifiquen que la URL a la que están accediendo desde el correo sea realmente el sitio de homebanking de su entidad bancaria.

- Una vez que la pagina está abierta en el navegador, chequear que sea la misma que decía en el enlace del correo.

- Como medida preventiva se podría cargar el usuario correcto pero una contraseña invalida adrede, si el sitio es accedido podemos afirmar que estamos ante un engaño. Esto se debe a que estas estafas no tienen forma de verificar la autenticidad del usuario.

- Como último punto me gustaría decir “permanezcan atentos”, el conocimiento de este tipo de amenazas en la red es la mejor arma que podemos tener para hacerles frente.

Javier Aguinaga

Malware Analyst