Como ya habíamos mencionado en el post anterior Clonando Rogue, la similitud entre las muestras mencionadas es llamativa. En este caso vamos a hacer un análisis un poco más profundo de uno de los ejecutables para demostrar en qué aspectos se diferencian entre sí y principalmente en qué se parecen.

Las muestras a comparar son “PrivacyGuard 2010”, “Privacy Corrector” , “PCoptimizer 2010” y “PC Protection Center”, pero solo analizaremos “PCoptimizer 2010”, ya sabrán por qué.

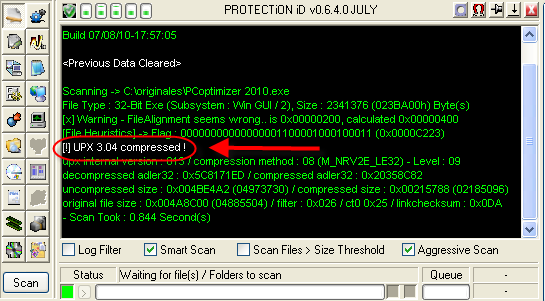

En primera instancia las cuatro muestras están empaquetadas con la misma versión de UPX, la cual no puede ser desempaquetada de la forma clásica (upx –d ) ya que es una versión ”tuneada” del empaquetador.

Como ya sabemos, UPX es un empaquetador muy utilizado hoy en día por el malware, ya que permite una tasa de compresión muy buena y no es detectado por algunas soluciones antivirus como pasa con versiones no licenciadas de empaquetadores más complejos y con muchas más protecciones (por ej : Themida o VMprotect)

En este caso, aunque no sea un UPX común y corriente, sigue siendo un UPX así que en definitiva, su desempacado a mano es "sencillo".

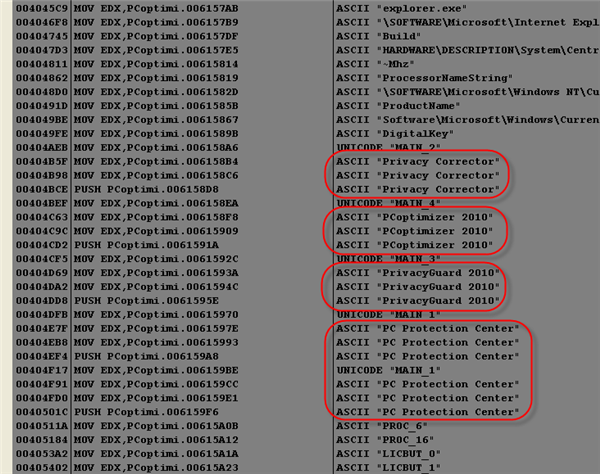

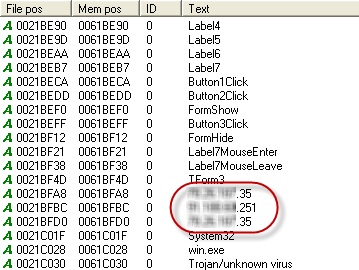

Ya con el programa desempacado, podemos echarle un vistazo a las strings que contiene para ver si hay algo interesante.

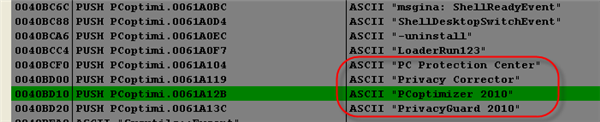

Como podemos apreciar, en el ejecutable desempacado de “PCoptimizer 2010” se pueden ver también strings con los nombres de los otros archivos (“PrivacyGuard 2010”, “Privacy Corrector” y “PC Protection Center”). Esto es interesante y nos plantea una pregunta: ¿Por qué el binario tiene entre sus strings los nombres de las otras muestras mencionadas? . Al seguir analizando las cadenas vemos que la mención de las otras versiones del rogue vuelven a aparecer en reiteradas ocasiones.

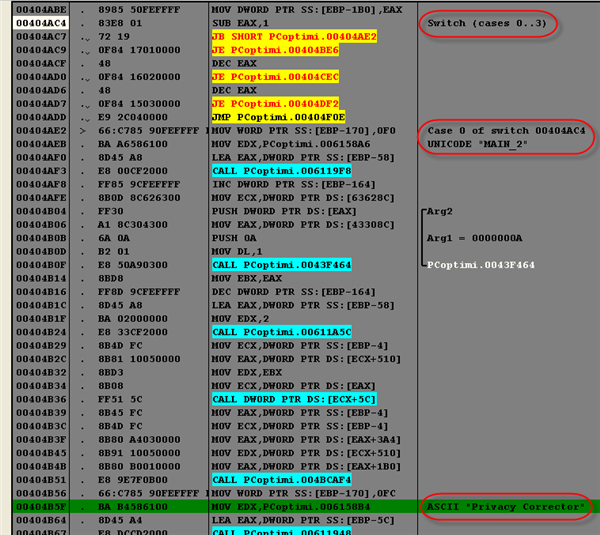

Al realizar el análisis del código llegamos a un punto donde se puede apreciar una sentencia switch que permite elegir, según un valor determinado, entre las 4 diferentes versiones del rogue.

Con esto vemos que el autor del malware logra, con un pequeño cambio, crear 4 versiones diferentes del mismo rogue que en un solo binario tiene toda la información y código para hacerlo. Los cambios principales son algunos aspectos de la interfaz como el nombre, el tipo de letra y el color de fondo, pero el funcionamiento interno sigue siendo el mismo.

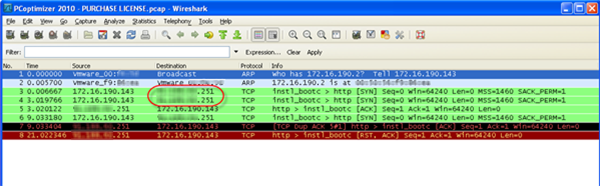

Analizando el tráfico de red, podemos ver que intenta conectarse a 2 servidores (actualmente dados de baja) 78.xxx.xxx.35 y 91.xxx.xxx.251. Buscando entre las strings, podemos ver a simple vista las IP's de los servidores, que el autor del malware no se tomó mucho trabajo en ofuscar.

En las siguientes capturas podemos ver que al hacer clic en "purchase license", intenta conectarse al servidor 91.xxx.xxx.251, pero al estar dado de baja en este momento no logra conectarse.

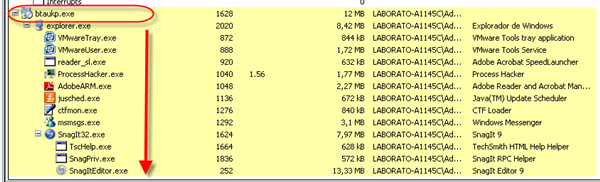

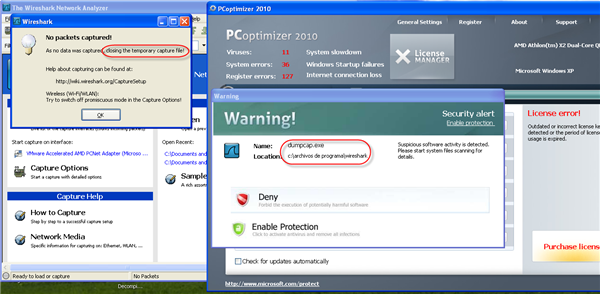

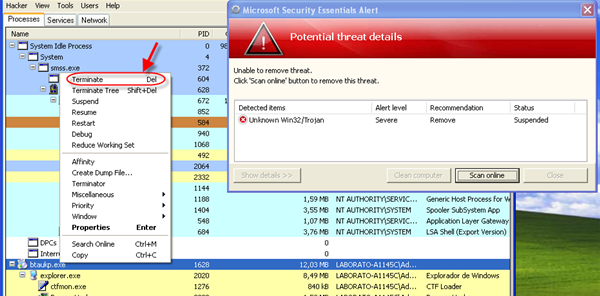

El malware toma el control de los procesos en ejecución al cargarse como padre del proceso explorer.exe. De esta manera identifica los mismos como si fueran procesos maliciosos ejecutándose en el equipo, cuando en realidad son procesos totalmente legítimos. Es así como luego de mostrar un cartel de alerta, los finaliza.

Como el malware bloquea el administrador de tareas de Windows, la única manera de terminar el proceso malicioso que tiene control de los demás procesos, es ejecutar un programa externo como el "Process Explorer" para poder finalizarlo y así retomar el control de nuestra PC. Con esto logramos evitar que se sigan cerrando los procesos que estaban corriendo en nuestra máquina.

Como podemos ver, este rogue es altamente malicioso y es detectado por ESET NOD32 Antivirus como Win32/Adware.PrivacyGuard2010.AA . El malware, al contener todo el código necesario para crear sus diferentes versiones en cada uno de los binarios, le permite ampliar sus posibilidades de engaño haciéndose pasar por programas antivirus diferentes. Las similitudes son casi obvias pero la posibilidad de que usuarios inexpertos o distraídos caigan en la trampa aumenta si sus interfaces difieren aunque sea en algunos detalles.

Juan Esteban Forgia

Analista de Malware