El robo de credenciales corporativas es una constante en el mundo del cibercrimen. En este artículo, exploramos un caso real que muestra cómo un simple clic en un correo electrónico puede permitir la instalación de Agent Tesla, un malware especializado en el robo de información confidencial.

La mecánica es conocida: se distribuye un correo electrónico que aparenta ser legítimo y que contienen un archivo malicioso que instalará el malware al intentar abrirlo.

Luego de la infección, Agent Tesla podrá desplegar sus capacidades de extraer credenciales de distintos software, obtener cookies de navegadores, registrar las pulsaciones del teclado, así como realizar capturas de pantalla y del portapapeles.

No se trata este de un caso aislado, sino que confirma una tendencia entre los actores maliciosos. En otro ejemplo que analizamos anteriormente, habíamos observado una campaña de spearphishing en la que los archivos maliciosos estaban en formato .SVG y servían de puerta de entrada para el robo de credenciales de Outlook.

A continuación, analizaremos este caso puntual para comprender cómo se inicia la cadena de infección, cuáles son las características de este tipo de malware y qué detalles de un correo electrónico deben encender las alarmas.

¿Cuál es el objetivo de este malware?

Una vez logrado el acceso indebido a los sistemas corporativos, pueden obtener información muy sensible que luego puede ser utilizada en espionaje, para la venta o bien para llevar a cabo movimientos posteriores dentro de esa misma red. En este caso, desde credenciales corporativas, datos de acceso a navegadores y clientes FTP, hasta VPNs y software de correo electrónico.

Para ser claros: en este tipo de ataque no apunta al intento de cifrado ni a infectar con ransomware, sino que es una amenaza sumamente sigilosa, que busca exfiltrar datos.

¿Qué detalles del correo deben encender las alarmas?

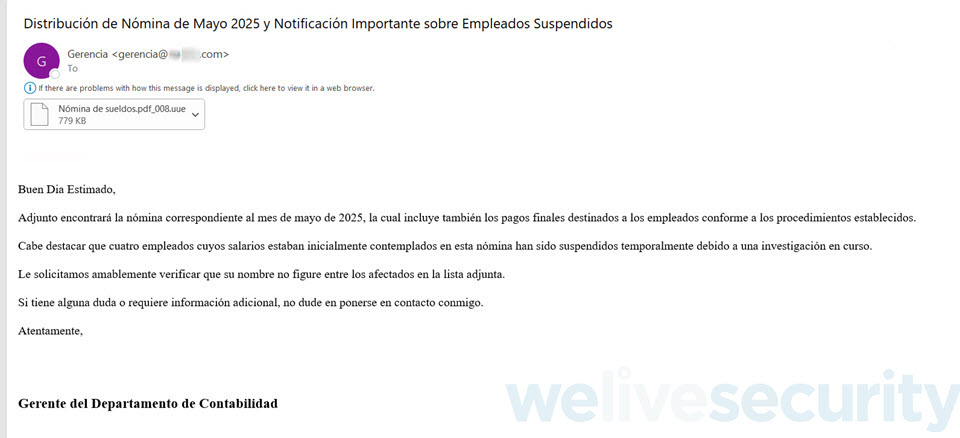

Hay ciertos detalles en el correo que deben llamar la atención, o al menos despertar nuestra desconfianza.

1) El asunto del correo busca despertar el sentido de urgencia en la víctima. Esto es algo muy común en este tipo de ataques: el señuelo suele incluir alguna temática sensible (aquí destaca “Nómina de Mayo”) y también la urgencia (“Notificación importante sobre empleados suspendidos”).

2) Remitente desconocido. Cualquier contacto de remitente desconocido es señal de alarma. En este caso, el correo simula ser de una entidad, pero la investigación del remitente no arroja resultados, por lo que se trata de una entidad inventada, posiblemente.

Análisis del archivo adjunto

Enfocándonos puntualmente en el archivo adjunto, vemos que tiene la extensión “.uue”, que puede servir para evitar ser detectado por los sistemas de seguridad, si no están adecuadamente configuradas, y hasta para algún usuario desprevenido.

Este archivo malicioso contiene un ejecutable que funciona como loader que se identifica como GuLoader, y es utilizado frecuentemente por los actores maliciosos para descargar malware en etapas siguientes. En este caso, lleva a la descarga de Agent Tesla.

Agent Tesla: payload final

Este malware tipo infostealer tiene la capacidad de robar credenciales almacenadas en navegadores web, clientes de correo, FTP, y aplicaciones comunes. Además de tomar las pulsaciones del teclado (léase keylogger) y realizar capturas de pantalla. Luego, se comunica con un servidor C2 para exfiltrar los datos.

Esta amenaza suele propagarse por medio de correos electrónicos de phishing que incluyen un archivo adjunto malicioso con el cual buscan engañar al usuario que recibe el correo para hacer que descargue y ejecute este contenido.

Medidas de prevención y protección

Tal como sucede en el ejemplo analizado en este posteo, un simple correo puede abrir la puerta al robo de credenciales en tu empresa. Para no ser víctima de este tipo de ataques, es fundamental adoptar ciertas buenas prácticas que mitigarán este riesgo en gran medida:

- Comprobar siempre la autenticidad de los mensajes, y sospechar de aquellos correos que llegan de manera inesperada y apelan al sentido de la urgencia.

- Revisar el dominio del remitente y en caso de ser posible, confirmar por otro canal oficial, no importa que tan legítimo parezca.

- No descargar ni ejecutar archivos desconocidos, y más si contienen extensiones poco comunes.

- Activar la visualización de extensiones en el sistema operativo, ya que ayuda a detectar archivos como documento.pdf.exe, que pueden intentar disfrazarse.

- Emplear el doble factor de autenticación (2FA): si las credenciales caen en manos maliciosas, el acceso será más difícil si hay doble autenticación.

- Implementar una solución de seguridad robusta, que brinde protección contra el malware y el phishing para así proteger tus dispositivos. Por ejemplo, la función antiphishing de ESET Home Security bloquea sitios web y correos electrónicos sospechosos.