El informe ESET APT Activity Report Q4 2024-Q1 2025 resume las actividades destacadas de grupos seleccionados de amenazas persistentes avanzadas (APT) que fueron documentadas por el equipo de ESET Research desde octubre de 2024 hasta finales de marzo de 2025. Las operaciones destacadas representan un panorama más amplio de amenazas que investigamos durante este período, ilustrando las tendencias y desarrollos clave, y contienen solamente una fracción de los datos de inteligencia de ciberseguridad proporcionados a clientes en los informes privados de APT de ESET.

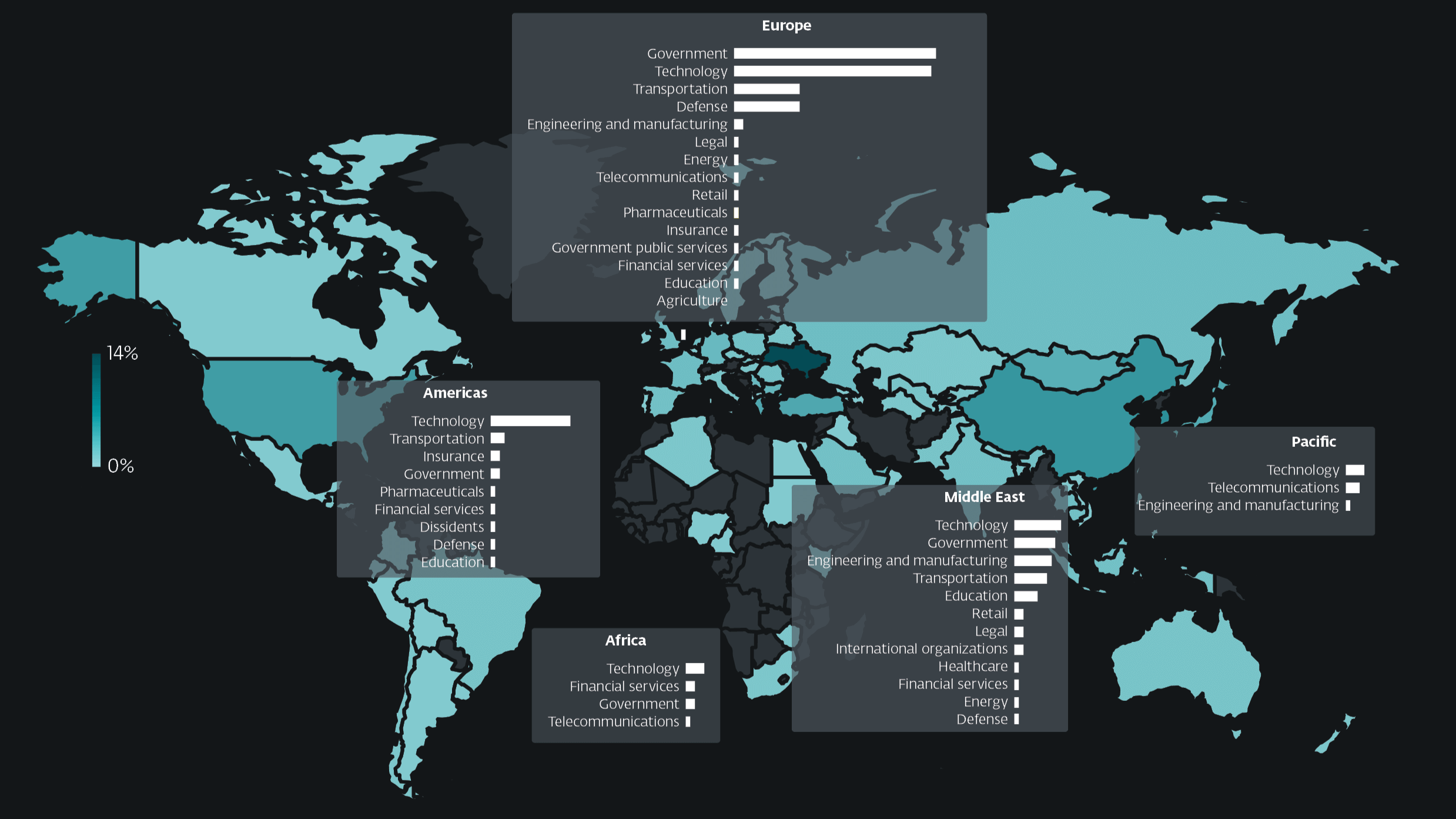

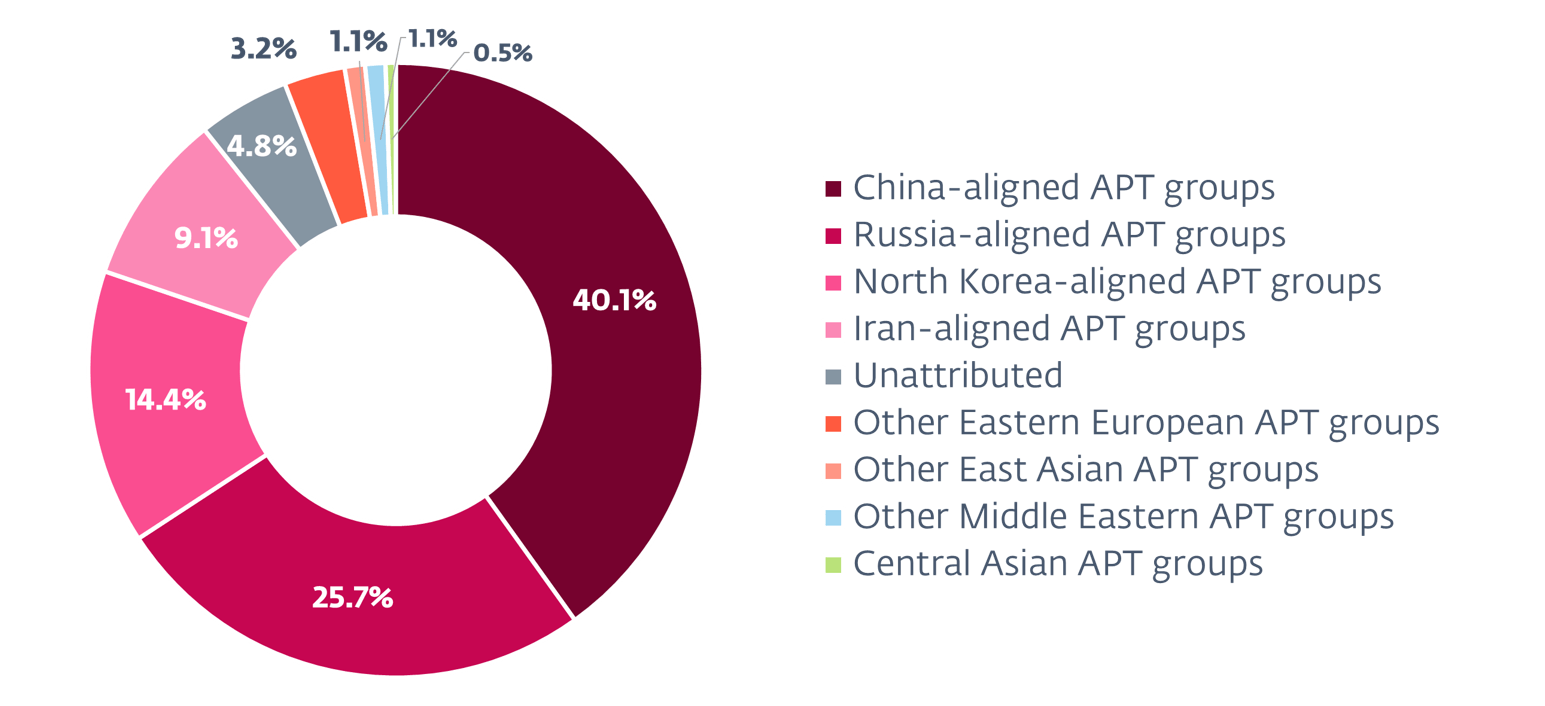

Durante el periodo monitorizado, los actores de amenazas alineados con China continuaron con la ejecución en campañas de espionaje persistente centradas en organizaciones europeas. Mustang Panda fue el más activo, dirigiéndose a instituciones gubernamentales y empresas de transporte marítimo a través de cargadores Korplug y unidades USB maliciosas. DigitalRecyclers siguió atacando entidades gubernamentales de la UE, empleando la red de anonimización KMA VPN y desplegando los backdoors RClient, HydroRShell y GiftBox. PerplexedGoblin utilizó su nuevo backdoor de espionaje, al que denominamos NanoSlate, contra una entidad gubernamental de Europa Central, mientras que Webworm atacó a una organización gubernamental serbia utilizando SoftEther VPN, lo que pone de relieve la continua popularidad de esta herramienta entre los grupos alineados con China. Además, creemos que un clúster de ShadowPad que puede desplegar esporádicamente ransomware para obtener beneficios económicos se dedica principalmente al espionaje. También destacamos el uso frecuente por parte de Worok de conjuntos de herramientas de espionaje compartidas como HDMan, PhantomNet y Sonifake, abordando varias atribuciones inconsistentes de terceros de campañas que implican estas herramientas a otros grupos.

Los actores de amenazas alineados con Irán se mantuvieron muy activos, encabezados por MuddyWater, que utilizó con frecuencia software de supervisión y gestión remotas (RMM) en ataques de spearphishing. En particular, MuddyWater colaboró estrechamente con Lyceum, un subgrupo de OilRig, para atacar a una empresa manufacturera israelí. BladedFeline volvió a atacar a su víctima anterior, una empresa de telecomunicaciones de Uzbekistán, coincidiendo con las actividades diplomáticas de Irán. CyberToufan llevó a cabo operaciones destructivas, desplegando un ataque wiper contra múltiples organizaciones en Israel.

Los actores de amenazas alineados con Corea del Norte se mostraron especialmente activos en campañas con motivaciones financieras. DeceptiveDevelopment amplió significativamente sus objetivos, utilizando ofertas de trabajo falsas, principalmente en los sectores de criptomoneda, blockchain y finanzas. El grupo empleó técnicas innovadoras de ingeniería social, como ataques ClickFix y publicaciones falsas de problemas en GitHub, para distribuir el malware multiplataforma WeaselStore. El robo de la criptomoneda Bybit, atribuido por el FBI a TraderTraitor, supuso un compromiso de la cadena de suministro de Safe{Wallet}, que causó pérdidas de aproximadamente 1.500 millones de dólares. Mientras tanto, otros grupos alineados con Corea del Norte experimentaron fluctuaciones en su ritmo operativo: a principios de 2025, Kimsuky y Konni volvieron a sus niveles de actividad habituales tras un notable declive a finales de 2024, alejándose de los grupos de reflexión de habla inglesa, las ONG y los expertos en Corea del Norte para centrarse principalmente en entidades y personal diplomático surcoreanos; y Andariel resurgió, tras un año de inactividad, con un sofisticado ataque contra una empresa surcoreana de software industrial.

Los actores de amenazas alineados con Rusia, en particular Sednit y Gamaredon, mantuvieron campañas agresivas dirigidas principalmente contra Ucrania y países de la UE. Sednit perfeccionó su explotación de vulnerabilidades de secuencias de comandos entre sitios (XSS) en servicios de correo web, ampliando la operación RoundPress de Roundcube para incluir Horde, MDaemon y Zimbra. Descubrimos que el grupo aprovechó con éxito una vulnerabilidad de día cero en MDaemon Email Server (CVE-2024-11182) contra empresas ucranianas, mientras que RomCom demostró capacidades avanzadas desplegando exploits de día cero contra Mozilla Firefox (CVE-2024-9680) y Microsoft Windows (CVE-2024-49039). Todas estas vulnerabilidades fueron notificadas por los investigadores de ESET a sus respectivos proveedores. Gamaredon siguió siendo el actor más prolífico en Ucrania, mejorando la ofuscación del malware e introduciendo PteroBox, un ladrón de archivos que aprovecha Dropbox, mientras que el infame grupo Sandworm intensificó sus operaciones destructivas contra las empresas de energía ucranianas, desplegando un nuevo wiper llamado ZEROLOT a través de la directiva de grupo de Active Directory y utilizando herramientas RMM en las primeras etapas de compromiso.

Por último, entre las actividades más destacadas de grupos menos conocidos se encuentran APT-C-60, centrada en individuos de Japón posiblemente vinculados a Corea del Norte, y una campaña de phishing muy selectiva, llevada a cabo por un agente de amenazas aún no identificado, que se hizo pasar por el Foro Económico Mundial y sitios web electorales, con el objetivo de obtener información confidencial de funcionarios y diplomáticos ucranianos. Además, StealthFalcon llevó a cabo operaciones centradas en el espionaje en Turquía y Pakistán.

Las actividades maliciosas descritas en el ESET APT Activity Report del cuarto trimestre de 2024 al primer trimestre de 2025 son detectadas por los productos de ESET; la inteligencia compartida se basa principalmente en datos de telemetría propiedad de ESET y ha sido verificada por investigadores de ESET.

Los Informes de Actividad de ESET APT contienen sólo una fracción de los datos de inteligencia de ciberseguridad proporcionados en los Informes de ESET APT PREMIUM. Para obtener más información, visite el sitio webde ESET Threat Intelligence .