En el cibercrimen conviven múltiples amenazas, pero una de las más efectivas, y que dificulta su detección, combina dos elementos clave: la explotación de vulnerabilidades de sitios web y la usurpación de marcas reconocidas para ejecutar campañas de phishing —una técnica de engaño que busca que las personas entreguen datos sensibles haciéndose pasar por entidades legítimas.

En los últimos días se detectaron dos casos en los que la marca suplantada es Spotify, y donde los ciberdelincuentes aprovechan sitios comprometidos de pymes de la región para alojar páginas que simulan ser de este servicio de streaming dentro de un dominio legítimo.

De esta forma, confunden a los usuarios al combinar la utilización de una marca conocida con un dominio en el que confían. La página de phishing queda en un entorno de dominios válidos que aumenta la sensación de seguridad. Todo esto hace más probable que la víctima caiga en el engaño si no se verifica cuidadosamente el dominio completo.

Para las pymes, esta estafa revela un problema estructural: la falta de mantenimiento y de medidas básicas de seguridad en sus sitios web las expone a incidentes propios y las convierte en plataformas involuntarias de fraude a gran escala.

El impacto incluso puede ir más allá del hackeo inicial: una empresa comprometida puede perder la confianza de clientes y socios, ser bloqueada por navegadores o buscadores y quedar atrapada en un ciclo de reinfecciones si no aborda el problema desde la raíz.

Metodología de la estafa

¿Cómo es el paso a paso de este engaño?

- Los ciberatacantes explotan vulnerabilidades (como CMS desactualizados, plugins inseguros o credenciales débiles) para subir archivos maliciosos a un sitio web real.

- Una vez dentro del sitio comprometido, alojan una copia falsa del servicio que desean suplantar, que visualmente es idéntica a la original.

- Luego, el enlace a dicha página falsa puede ser distribuido a través de correos de phishing, anuncios maliciosos, redes sociales o mensajes directos.

- Cuando la víctima ingresa al sitio y completa sus credenciales de acceso o datos financieros, la información es enviada directamente al ciberatacante.

¿Por qué es tan efectiva esta estafa?

La efectividad de la estafa está basada en cuatro puntos clave:

- El dominio comprometido es legítimo, y así logran eludir filtros de seguridad básicos.

- La marca suplantada es conocida y confiable.

- Muchas personas solo verifican el candado HTTPS sin prestar la debida atención al dominio completo.

- Los señuelos suelen ser situaciones muy comunes, como renovación de cuenta, problemas de pago o verificación de seguridad.

Casos reales en América Latina

Como veremos a continuación, esta práctica maliciosa es muy frecuente y actual, con presencia en América Latina. A continuación, presentaremos dos casos reales de páginas comprometidas de pymes de la región.

Centro odontológico de Chile

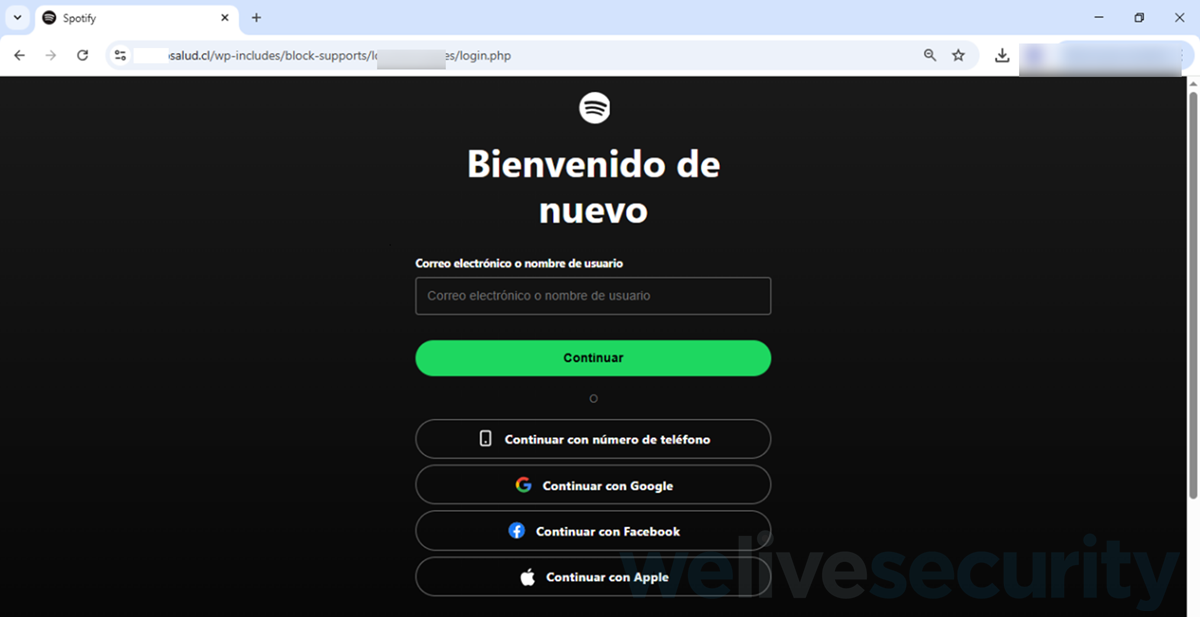

Un centro especializado en odontología de la Quinta Región de Chile vio comprometido su sitio web, el cual fue aprovechado por los cibercriminales para alojar sitios falsos que simulan ser Spotify para robar información financiera y datos de acceso de sus víctimas.

En la primera imagen, queda en evidencia cómo los cibercriminales logran imitar la identidad visual de Spotify (alojada en la web del centro odontológico), para que las víctimas crean que realmente están ingresando en el sitio legítimo. Allí, se solicitan las credenciales de acceso.

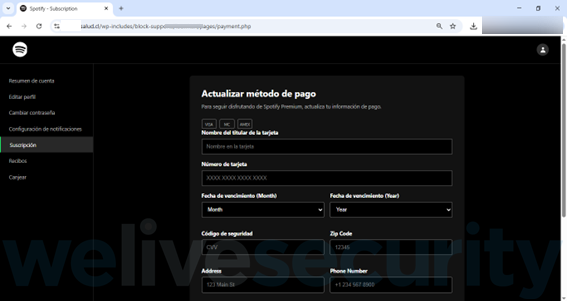

En el siguiente paso, buscan que la víctima ingrese sus datos bancarios por la supuesta necesidad de actualizar el método de pago.

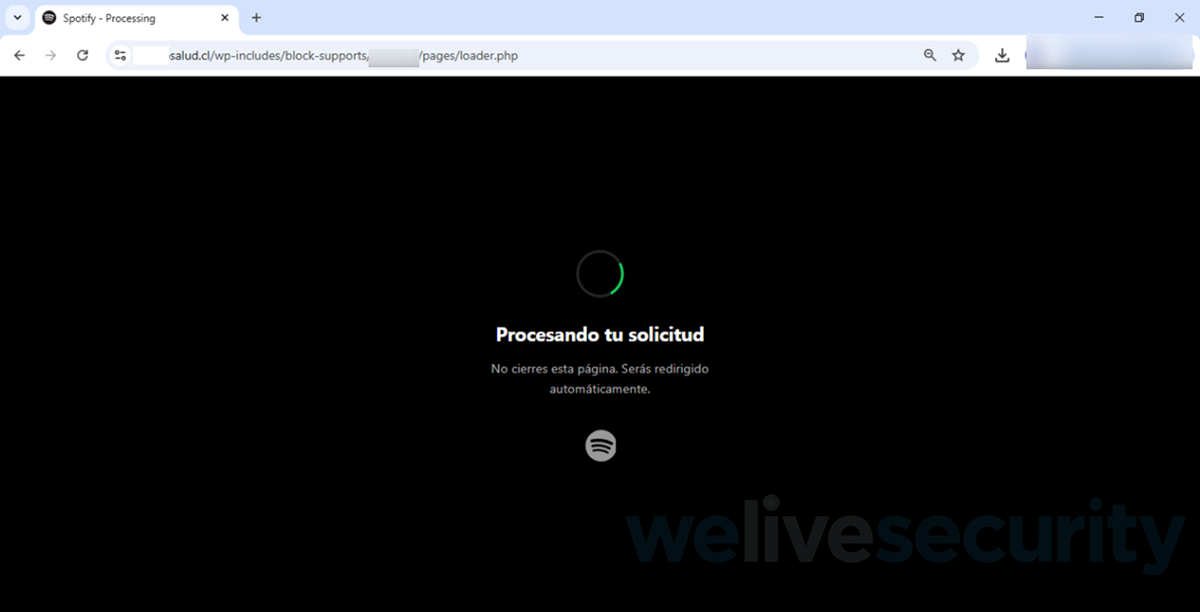

Una vez que la víctima ingresa sus datos bancarios, la página queda en espera, con la promesa de procesar la solicitud. Lo cierto es que esa información viajó directamente a los servidores de los cibercriminales.

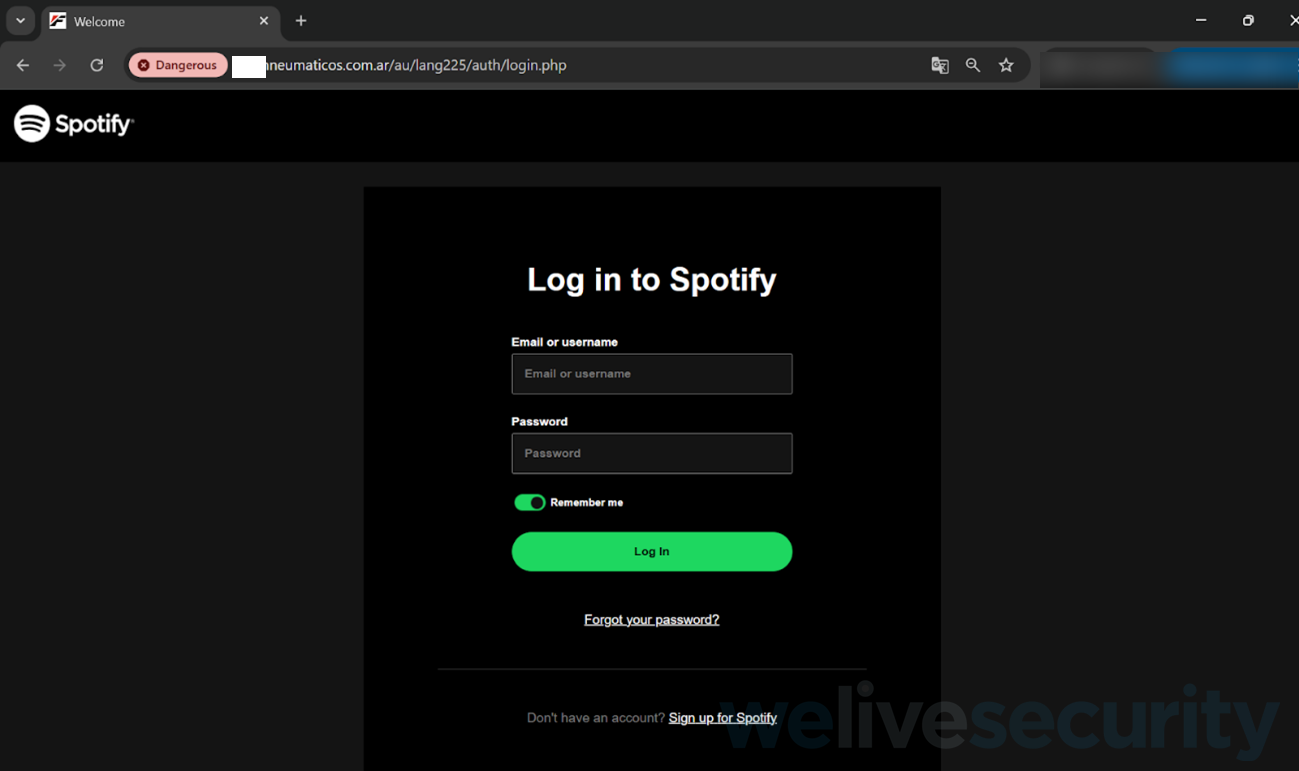

Empresa de neumáticos de Argentina

Otro ejemplo de esta práctica maliciosa involucra a la página web de una empresa argentina que vende neumáticos. En este caso, el sitio falso busca obtener las credenciales de acceso a Spotify de las víctimas.

¿Cuál es el impacto para usuarios y pymes?

Estas campañas generan un escenario de doble víctima: el usuario engañado y la pyme cuya web fue comprometida. Por ello, las consecuencias pueden ser muy peligrosas para los usuarios, y para las pequeñas y medianas empresas.

Consecuencias para los usuarios

Robo y reutilización de credenciales: Las credenciales robadas pueden venderse o reutilizarse en otros servicios, más si el usuario repite contraseñas en diferentes plataformas.

Fraude financiero: Con los datos de las tarjetas en su poder, los ciberatacantes pueden realizar compras, suscripciones no autorizadas o revender la información en mercados clandestinos.

Pérdida del control de cuentas: una cuenta comprometida puede ser usada para enviar spam, cometer estafas a contactos o acceder a la información personal almacenada.

Filtración de datos personales: La exposición de información como nombre, correo electrónico, hábitos y otra información asociada a la cuenta puede facilitar ataques dirigidos posteriores.

Consecuencias para las pymes

Daño para su reputación: El sitio pasa a ser asociado con fraude o estafas, lo que puede impactar directamente en la confianza de sus clientes y socios comerciales.

Bloqueo por navegadores y motores de búsqueda: Un dominio comprometido puede ser marcado como peligroso, lo que afecta a su posicionamiento SEO y la llegada de tráfico legítimo.

Costos de remediación: Se generan gastos de dinero asociados a limpiar el sitio, investigar el incidente, restaurar backups e implementar medidas de seguridad.

Riesgo legal y regulatorio: La exposición de datos personales o el incumplir medidas de seguridad puede derivar en sanciones o responsabilidades legales.

Reincidencia del ataque: En caso de que no se corrija la vulnerabilidad inicial, el sitio puede volver a ser comprometido y reutilizado por otros actores maliciosos.

Lectura recomendada:Ciberseguridad para pymes: 12 controles esenciales para prevenir ciberataques

¿Cómo identificar esta estafa y reducir el riesgo de ser víctima?

Para usuarios, hay diversos puntos clave, como:

- Verificar siempre el dominio completo antes de ingresar datos personales o financieros.

- Desconfiar de cualquier enlace que llegue de manera inesperada por mail o mensajes.

- Utilizar un gestor de contraseñas, que no se autocomplete en dominios falsos.

- Activar doble factor de autenticación siempre que sea posible.

En cuanto a las pymes, existen diversas buenas prácticas:

- Mantener CMS, plugins y servidores actualizados.

- Utilizar contraseñas únicas y el doble factor de autenticación para accesos administrativos.

- Implementar soluciones de seguridad web y monitoreo de integridad.

- Realizar auditorías periódicas del sitio.

Pensamientos finales

Las campañas que alojan páginas falsas de marcas reconocidas dentro de sitios web legítimos vulnerados muestran cómo el cibercrimen evoluciona hacia modelos más difíciles de detectar. La combinación de dominios reales con la identidad visual de servicios populares como Spotify permite a los atacantes engañar incluso a usuarios atentos, superando controles básicos de seguridad.

Este tipo de amenazas pone en evidencia un problema estructural: las pequeñas y medianas empresas no siempre cuentan con los recursos o la madurez en ciberseguridad necesarios para protegerse. Cuando una pyme no protege su sitio web, puede convertirse (sin saberlo) en una parte clave de una cadena de fraude que afecta a cientos de usuarios.

Frente a este escenario, la prevención requiere un enfoque compartido: los usuarios deben adoptar hábitos básicos de verificación antes de ingresar datos sensibles, mientras que las pymes necesitan asumir que la seguridad de su sitio web es un componente crítico de su reputación y de la confianza digital.