O LockBit é um grupo de ransomware que opera através do modelo Ransomware-as-a-Service (RaaS, pela sigla em inglês) e está ativo desde 2019. O grupo está entre os que contam com o maior número de vítimas quando nos referimos ao cenário de ataques por meio de ransomware, entre os recentes alvos do LockBit estão empresas localizadas no Brasil, México e Peru.

As atividades do grupo LockBit foram significativas em 2021 e assim permaneceram em 2022. Em maio deste ano, o Lockbit acumulou um total de 95 alvos e foi responsável por 40% das vítimas de ransomware no mundo, superando outros grupos bastante ativos, como o Conti, que foi o mais ativo em 2021 e afetou muitas empresas durante os primeiros cinco meses de 2022.

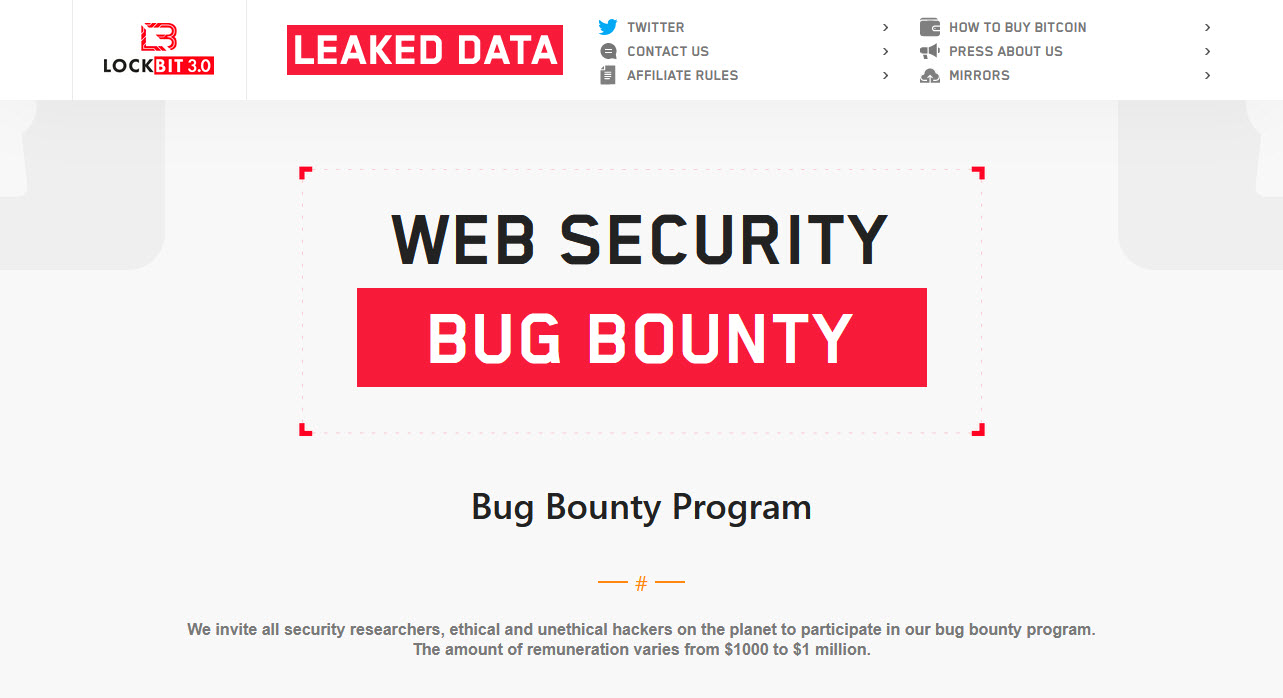

Recentemente, o grupo lançou um novo site na dark web e agora se chama LockBit 3.0. Embora não tenham publicado detalhes técnicos das mudanças que acompanham este relançamento, a principal novidade é o anúncio de um programa de Bug Bounty, semelhante aos programas de recompensa lançados por empresas e plataformas a fim de que pesquisadores ou mesmo usuários reportem vulnerabilidades para melhorar a segurança de certas tecnologias em troca de uma recompensa financeira.

No novo site, os cibercriminosos convidam pesquisadores éticos e antiéticos de diferentes categorias e oferecem recompensas que variam de US$ 1 mil (R$ 5,2 mil) a US$ 1 milhão (R$ 5,2 milhões).

Entre as categorias disponíveis no programa de Bug Bounty do grupo LockBit estão as vulnerabilidades, mas outras opções também podem atrair a atenção de especialistas em segurança. Por exemplo, o pagamento de um milhão de dólares a qualquer pessoa que consiga descobrir o nome e sobrenome do líder do grupo, e também o convite para apresentar ideias com o intuito de melhorar o site e o software malicioso.

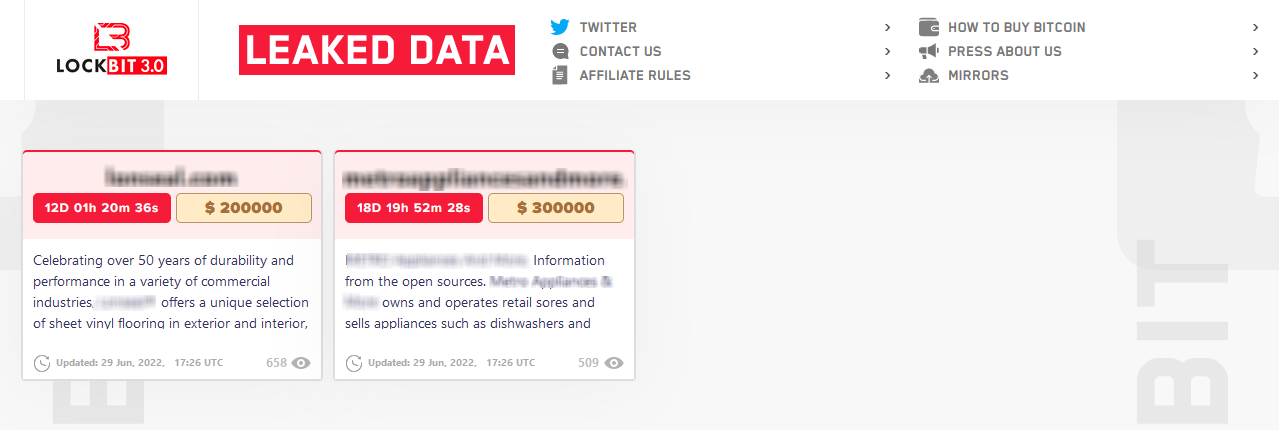

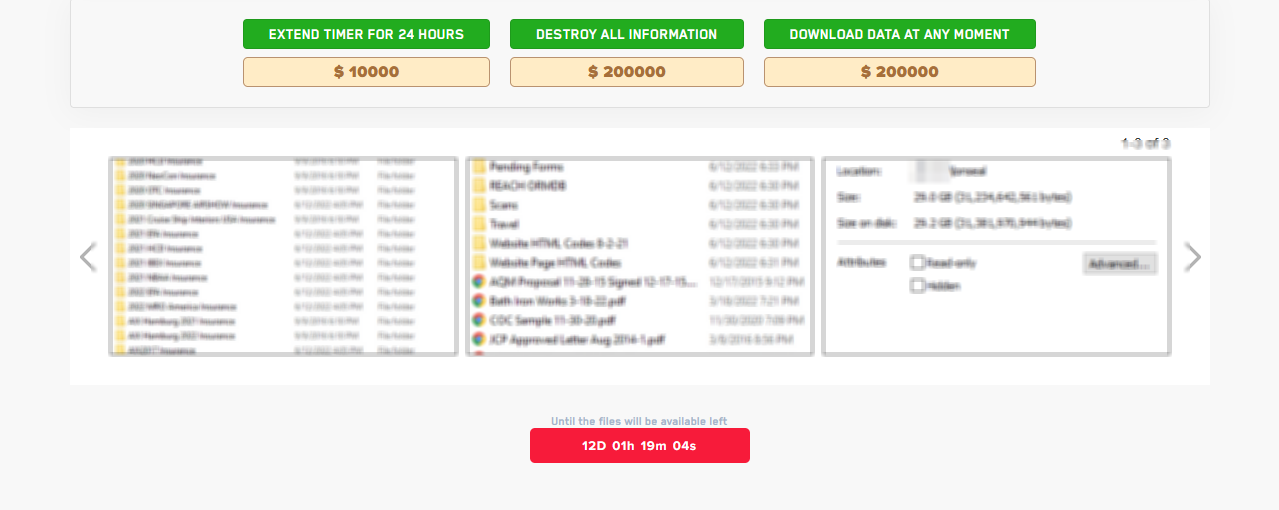

O LockBit 3.0 também trouxe novos meios de pagamento e ferramentas de extorsão: após divulgar o nome da vítima e informar o prazo de pagamento para evitar que as informações roubadas sejam publicadas na web, os criminosos agora disponibilizam opções como estender por 24 horas a possibilidade de publicação dos dados sequestrados, apagar do blog todas as informações roubadas da empresa para que ninguém possa publicá-las, ou até mesmo ter acesso (no caso de terceiros) aos dados de forma definitiva.

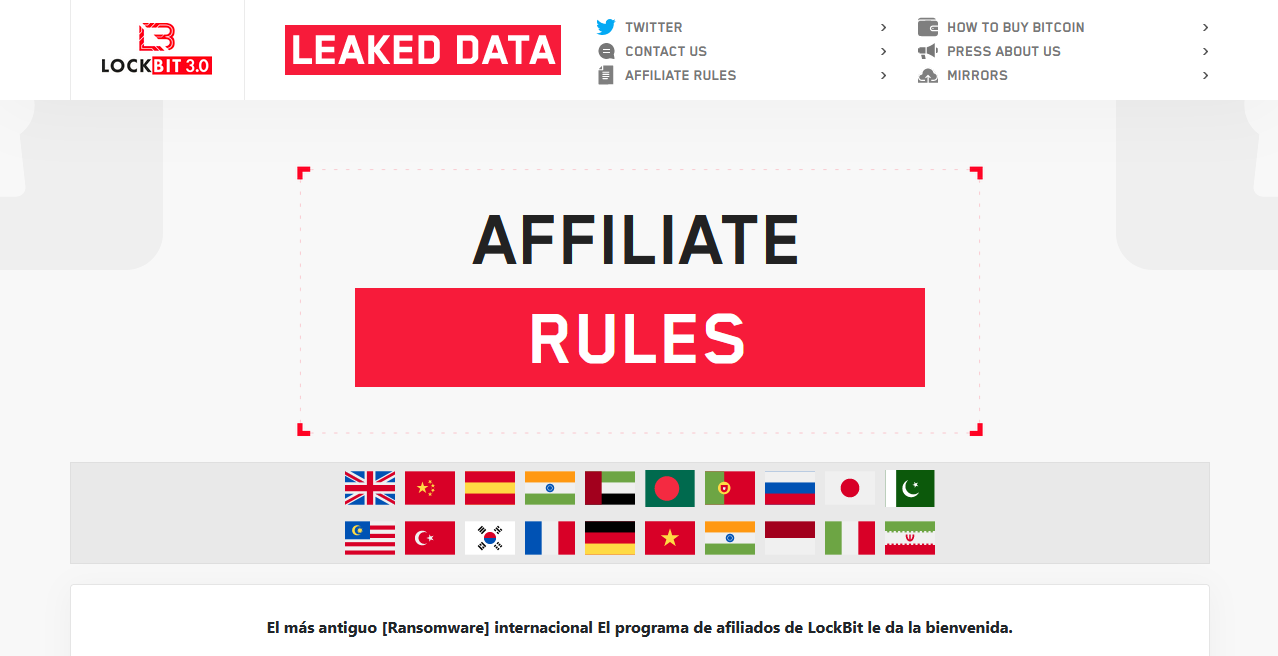

Outra novidade é a incorporação da criptomoeda Zcash como opção de pagamento, uma moeda focada na privacidade que é difícil de ser rastreada. Outro fato curioso que demonstra a tentativa de promover o modelo de negócio do RaaS de forma inovadora é que agora o grupo disponibiliza informações detalhadas, e em vários idiomas, sobre seu programa de afiliados.

Ao longo desses anos de atividade, estima-se que o LockBit tenha acumulado mais de 850 empresas vítimas e, desde a baixa do Conti, tornou-se o grupo ativo com o maior número de vítimas.

Entre as formas mais comuns utilizadas pelo LockBit para obter acesso aos sistemas de uma empresa estão e-mails de phishing, ataques a serviços de RDP e exploração de vulnerabilidades.

Sem dúvida, as mudanças promovidas pelo LockBit merecem atenção e devem servir como um alerta para que as empresas e organizações possam rever suas medidas de segurança. Além disso, essas mudanças também podem ser um indicador de para onde a indústria do cibercrime está se dirigindo. No caso específico dos ransomwares, as mudanças do LockBit, o que aconteceu com o ContiLeaks no início de 2022 e o vazamento de conversas internas com detalhes de como esses tipos de grupos criminosos funcionam nos permitem ter uma certa dimensão da maturidade que esses criminosos conquistaram graças ao sucesso nos últimos anos.

Veja mais: Ransomware: pagar ou não pagar? é legal ou ilegal?