O Conti é um malware que pertence à família dos ransomwares. A ameaça foi descoberta entre outubro e dezembro de 2019 e opera como Ransomware as a Service (RaaS). Isto significa que os desenvolvedores oferecem esse ransomware em fóruns clandestinos para recrutar afiliados, que são responsáveis por distribuir a ameaça em troca de uma porcentagem dos lucros obtidos com o pagamento do resgate.

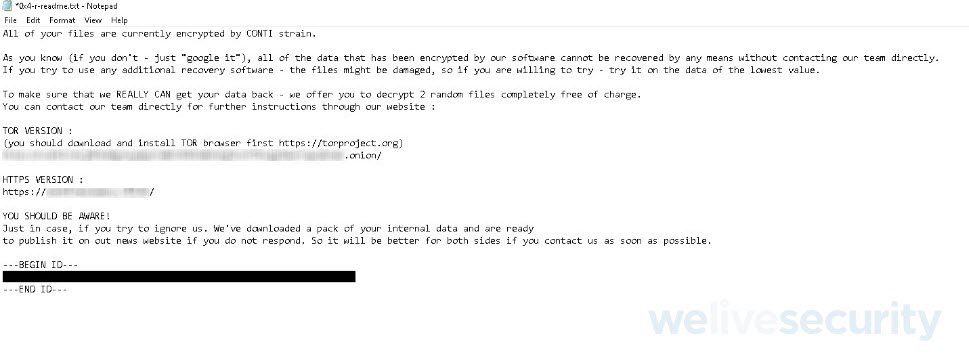

O Conti frequentemente usa a modalidade de dupla extorsão, também conhecida como doxing, que consiste em exfiltrar informações confidenciais de suas vítimas antes da criptografia para depois extorqui-las ameaçando publicar as informações exfiltradas, a menos que elas paguem a quantidade de dinheiro exigida. Isso aumenta a pressão, pois o objetivo não é apenas recuperar os arquivos criptografados, mas também evitar um possível vazamento de dados que poderia trazer prejuízos a vítima de várias maneiras, por exemplo, prejudicando sua reputação. Essa modalidade foi observada pela primeira vez em 2019 com o ransomware Maze e foi rapidamente adotada por outras quadrilhas criminosas.

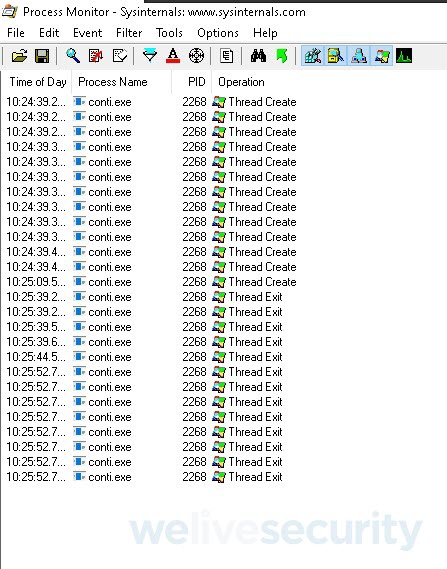

Imagem 1. Site utilizado pela quadrilha para interagir com as vítimas para negociar a recuperação de arquivos criptografados e impedir a publicação de informações.

Semelhante ao ransomware Ryuk, a longa lista de vítimas do Conti está composta por organizações escolhidas por criminosos que contam com recursos suficientes para pagar grandes somas de dinheiro ou que precisam de seus dados para operar normalmente. Seus alvos podem variar desde grandes empresas em indústrias como varejo, manufatura, construção, saúde, tecnologia ou alimentos, até órgãos governamentais.

Conti tem sido uma das famílias de ransomware mais ativas durante 2021. Um dos ataques mais impactante foi o que afetou o sistema de saúde pública da Irlanda em maio de 2021 no auge da pandemia, no qual os criminosos exigiram o pagamento de US$20 milhões. Na América Latina, a ameaça afetou organizações em pelo menos cinco países, incluindo Brasil, Argentina, Colômbia, Nicarágua e República Dominicana.

Como o Conti se propaga?

De acordo com alguns relatórios, o Conti é capaz de obter acesso inicial às redes de suas vítimas através de várias técnicas. Por exemplo:

- Campanhas de phishing especialmente direcionadas, contendo anexos maliciosos (como um arquivo Word) ou links. Estes anexos baixam malware como o TrickBot, Bazar backdoor ou mesmo aplicativos legítimos como o Cobalt Strike que são utilizados de forma maliciosa para realizar movimentos laterais dentro da rede da vítima e, em seguida, fazer o download do ransomware.

- Exploração de vulnerabilidades em computadores que estão expostos à internet.

- Ataques a computadores com o serviço RDP exposto à internet.

Entrando na categoria RaaS, o Conti recruta grupos que são responsáveis por acessar as redes das vítimas, mover-se lateralmente, escalar privilégios, exfiltrar informações sensíveis e executar o ransomware nos computadores das vítimas.

Como mencionado acima, esses afiliados geralmente obtêm uma porcentagem dos lucros - geralmente em torno de 70% - após um ataque bem sucedido, mas às vezes isso pode levar a conflitos, que é o que aparentemente aconteceu com o Conti quando um afiliado, irritado com os desenvolvedores do ransomware, publicou informações sobre as ferramentas que eles utilizam.

Exfiltração dos manuais do Conti

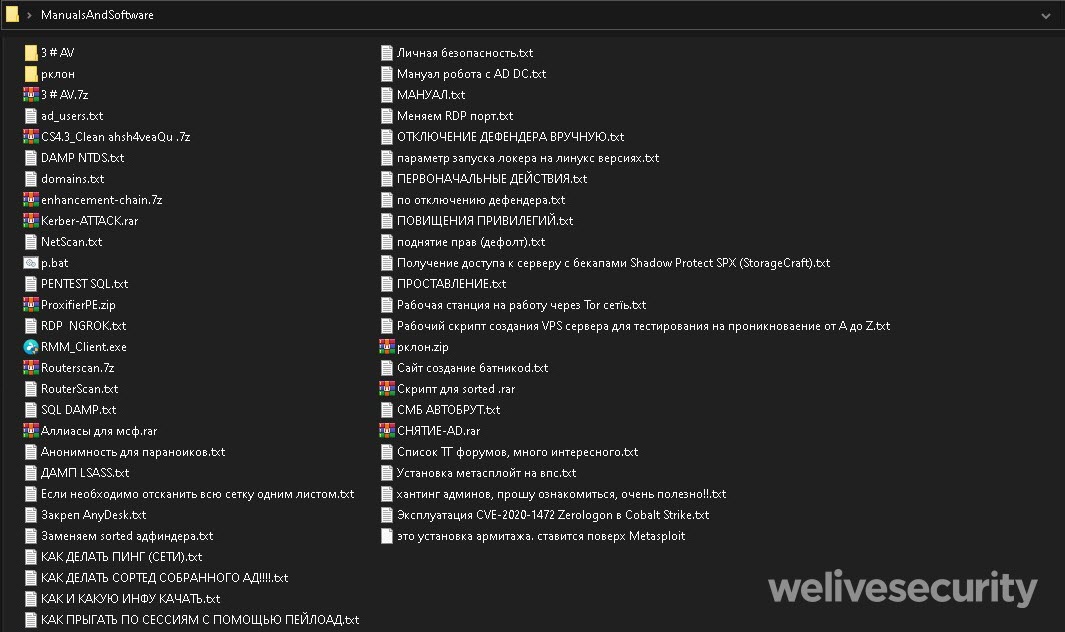

Durante a primeira semana de agosto de 2021, um afiliado ao Conti publicou em um fórum clandestino um arquivo contendo vários manuais e ferramentas que o próprio grupo de ransomware deu aos afiliados para que eles pudessem realizar atividades cibercriminosas contra as vítimas. Este ato de "vingança" foi realizado porque, aparentemente, o grupo Conti não lhe havia pago a quantia de dinheiro que o afiliado esperava para um de seus trabalhos de “pentest”.

O arquivo publicado contém 37 manuais, quase todos escritos em russo, que são instrutivos sobre como utilizar diferentes ferramentas para realizar as seguintes ações:

- Configurar e usar o Cobalt Strike;

- Realizar ataques de força bruta ao protocolo SMB, incluindo a listagem de algumas senhas básicas;

- Obter persistência usando qualquer software AnyDesk dentro da máquina de uma vítima;

- Desativar manualmente o Windows Defender dentro de uma máquina vítima;

- Enumerar usuários dentro de uma rede;

- Fazendo uma cópia das Shadow copies;

- Exfiltrar arquivos usando o software Rclone;

- Instalar o framework Metasploit dentro de um servidor privado virtual (VPS);

- Escalar privilégios;

- Usando o exploit do ZeroLogon no Cobalt Strike;

- Despejar o processo LSASS usando o Cobalt Strike;

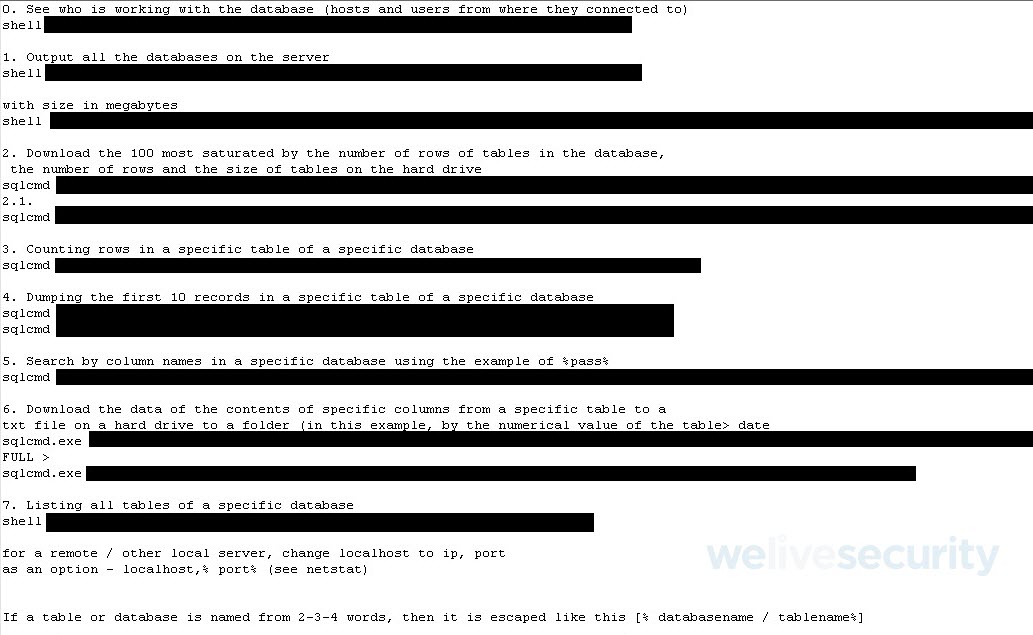

- Extraindo informações de um banco de dados SQL;

- Escanear uma rede utilizando a ferramenta NetScan;

- Links para repositórios públicos com exploits ou guias sobre como realizar um pentest de uma rede de Active Directory.

O arquivo também inclui várias ferramentas que os afiliados podem utilizar em seus ataques. Por exemplo, o famoso Framework roubado do Cobal Strike, o software Rclone que permite sincronizar arquivos de um computador contra serviços de armazenamento em nuvem, entre outros.

É importante notar que muitos dos comandos e algumas das ferramentas mencionadas nestes manuais são comumente usados quando se fornece um serviço de pentesting que uma empresa solicita legalmente. Isso mostra que os cibercriminosos nem sempre usam técnicas sofisticadas ou muito novas para comprometer suas vítimas, mas muitas vezes recorrem a técnicas bem conhecidas simplesmente porque ainda continuam sendo são eficazes.

Os manuais são explicados de forma bem detalhada, permitindo que uma pessoa com conhecimentos básicos seja capaz de realizar esse tipo de ataque. Isso sugere que o grupo Conti não está necessariamente procurando recrutar pessoas com fortes habilidades técnicas de segurança para fazer seu "trabalho".

Como o Conti atua ao comprometer um computador

Com base na análise de uma amostra de 2021 com o hash 8FBC27B26C4C582B5764EACF897A89FE74C0A88D, identificamos que, quando o Conti é executado em uma máquina vítima, o ransomware criptografa todos os arquivos na máquina, exceto alguns arquivos que atendem a certas condições, que mencionaremos logo a seguir.

Enquanto os arquivos em uma pasta estão sendo criptografados, é criado um arquivo chamado readme.txt, que contém a nota de resgate com todos os dados necessários para contatar os cibercriminosos. Por outro lado, o Conti é capaz de pesquisar por computadores na rede que tenham pastas compartilhadas no protocolo SMB, a fim de criptografar seu conteúdo.

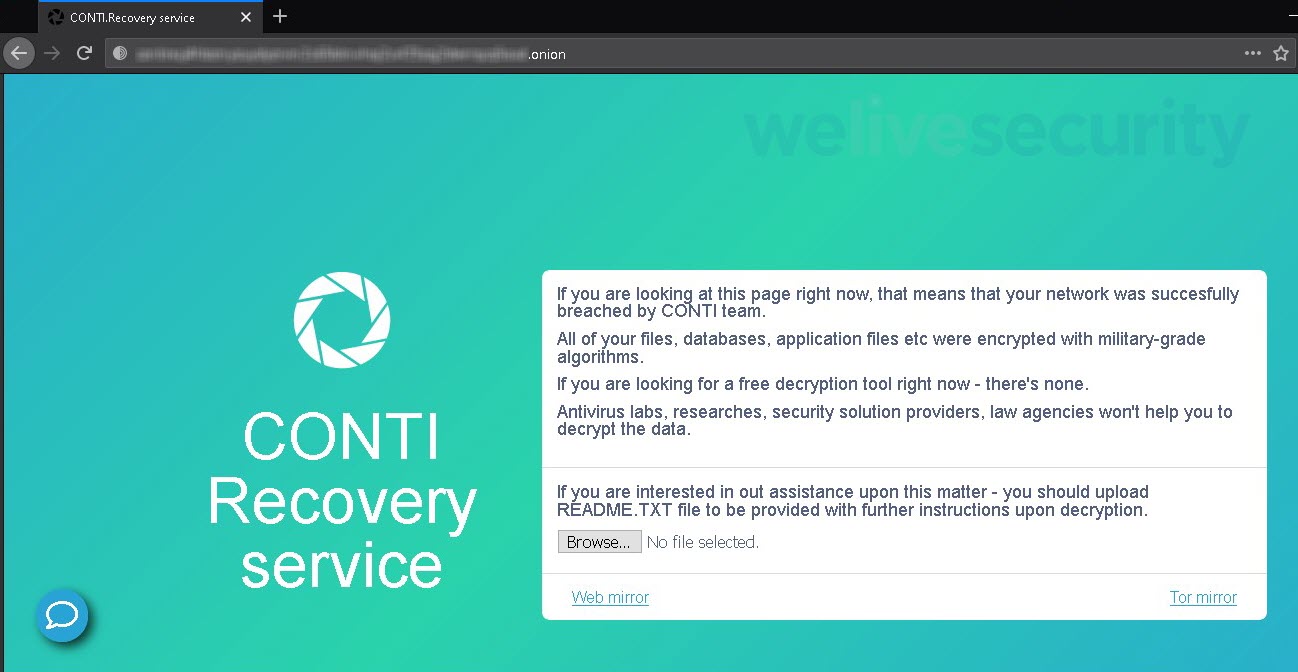

Uma característica que diferencia o Conti de outros ransomwares é a criação de um número considerável de pontos que permitem que a rotina de criptografia funcione em paralelo. Desta forma, ele consegue criptografar os arquivos na máquina da vítima mais rapidamente. Ao mesmo tempo, dependendo do tamanho do arquivo a ser criptografado, o Conti não necessariamente criptografa o arquivo inteiro, mas sim uma parte dele.

Isso nos mostra que o Conti é um malware projetado para criptografar todos os arquivos na máquina da vítima no menor tempo possível.

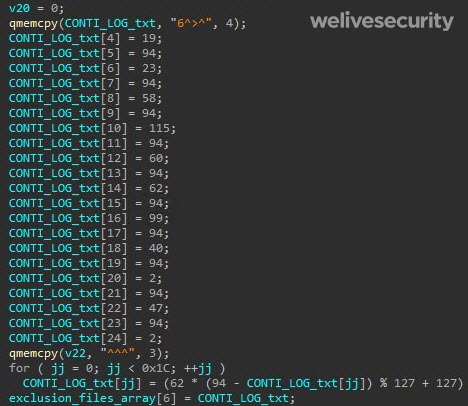

Imagem 7. Exemplo do algoritmo usado pelo Conti para decodificar as cadeias de caracteres durante sua execução.

Outras características do Conti que observamos na amostra analisada são:

- Capacidade de execução com base em certos argumentos:

- -p “pasta” – criptografa os arquivos em uma pasta específica;

- -m local –criptografa a máquina vítima com múltiplos pontos;

- -m net – criptografa pastas compartilhadas com múltiplos pontos;

- -m all – criptografa todo o conteúdo da máquina da vítima, bem como pastas compartilhadas multi-tarefas;

- -m backups – Não implementado (poderia ser relacionado à exclusão de arquivos de backup);

- -size chunk – modo para criptografar arquivos grandes;

- -log logfile – Não implementado (parece criar um arquivo que registra a atividade do malware enquanto ele é executado);

- -nomutex – Não cria um mutex.

- Eliminar arquivos Shadow copies da máquina da vítima.

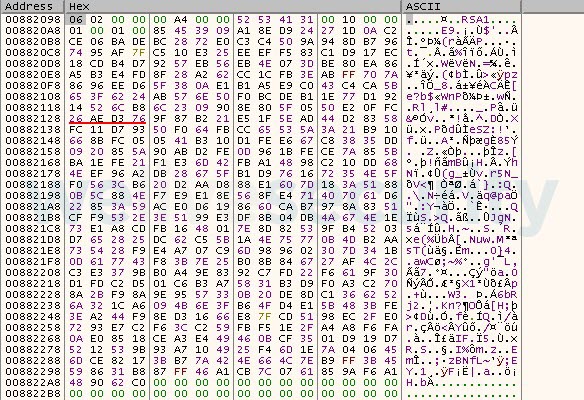

- Utiliza algoritmos criptográficos ChaCha8 e RSA para criptografia de arquivos.

- Contém código lixo para tornar a análise mais complexa, mas não modifica a lógica principal do malware.

- Tanto as cadeias de caracteres quanto os nomes das API do Windows são ofuscados com diferentes algoritmos, e ambos ofuscam em tempo de execução.

- Os arquivos criptografados são anexados com a extensão .QTBHS.

- Não criptografa um arquivo se ele terminar com qualquer uma das seguintes extensões:

- .exe

- .dll

- .lnk

- .sys

- .msi

- .bat

- Não criptografa arquivos com o nome readme.txt ou CONTI_LOG.txt.

- Não criptografa os arquivos que estejam nas seguintes pastas:

- tmp

- winnt

- temp

- thumb

- $Recycle.Bin

- Boot

- Windows

- Trend Micro

- perflogs

- Sophos

- HitmanPro

O processo de criptografia de um arquivo pode ser resumido nas seguintes etapas:

- Gerar chave aleatória para o algoritmo de criptografia simétrica ChaCha8;

- Criptografar o conteúdo de acordo com o tamanho do arquivo;

- Criptografar a chave simétrica com a chave pública RSA, hospedada na seção .data do malware;

- Salvar a chave criptografada dentro do arquivo modificado;

- Adicionar a extensão .QTBHS ao arquivo modificado.

Dicas

Diante de um ataque de ransomware, seja o Conti ou outra família, não é recomendável pagar o resgate pelos arquivos afetados. Por um lado, porque não há certeza de que os cibercriminosos entregarão a ferramenta de descriptografia para recuperar os arquivos uma vez que o pagamento tenha sido feito; e por outro lado, porque se pagarmos, estaremos contribuindo para o crescimento do cibercrime e esse tipo de ataque continuará sendo lucrativo para eles.

As recomendações para evitar ou minimizar o risco de um ataque de resgate são:

- Faça backups regulares de seus dados;

- Mostrar extensões de arquivo que estão ocultas por padrão, para evitar a abertura de arquivos maliciosos;

- Instalar uma solução de segurança confiável;

- Implementar uma solução EDR, especialmente em ativos críticos ou altamente expostos, para detectar possíveis anomalias;

- Manter os computadores atualizados, tanto o Sistema Operacional como os aplicativos utilizados;

- Desativar o RDP quando não for necessário;

- Não abrir anexos ou links em um e-mail se você não conhece a pessoa que o enviou;

- Treinar o pessoal da empresa para estar atento aos riscos aos quais estamos expostos na internet.