Artigo atualizado em 14 de junho de 2021 após o ransomware Avaddon encerrar suas atividades.

O ransomware Avaddon encerrou suas atividades em 11 de junho e divulgou as chaves de descriptografia para que as vítimas que não pagaram o resgate solicitado possam recuperar seus arquivos gratuitamente. O grupo responsável pelo Avaddon enviou as chaves para o portal BleepingComputer, que por sua vez compartilhou as chaves com pesquisadores de segurança da Emsisoft e da Coverware, que confirmaram sua legitimidade e criaram um descriptografador que está disponível para download. No total, os invasores enviaram 2.934 chaves de descriptografia. Cada uma dessas chaves corresponde a uma vítima específica.

O que é o Avaddon?

O Avaddon é um ransomware cujos primeiros ataques foram detectados no fim de 2019 e que em meados de 2020 começou a recrutar afiliados em fóruns de hacking para seu programa Ransomware-as-a-Service (RaaS), oferecendo várias opções e ampla capacidade de configuração para o serviço. Os ataques do Avaddon afetaram empresas e organizações em todo o mundo, inclusive em vários países da América Latina.

Veja também: Ransomware Avaddon faz vítimas no Brasil

Muitos grupos de ransomware adotaram o doxing, ou seja, o roubo de informações dos sistemas comprometidos antes da criptografia para, em seguida, ameaçar as vítimas com a publicação das informações caso o resgate não seja pago. No caso do Avaddon, embora de acordo com as amostras analisadas e os hashes públicos que observamos, não detectamos a capacidade de roubar informações do computador infectado, os cibercriminosos por trás do Avaddon conta com um site na rede TOR criado principalmente com essa finalidade no qual publicaram supostas informações sobre as vítimas.

Além do doxing, outra estratégia de extorsão que o grupo afirma realizar são os ataques DDoS nos sites das vítimas para interromper o funcionamento e impedir que os usuários acessem às páginas.

Para finalizar, quando o Avaddon obtém acesso a uma rede, ele primeiro executa tarefas de reconhecimento para identificar principalmente bancos de dados, backups e cópias shadow, e busca uma forma de escalar privilégios dentro da rede.

Conforme publicado pelo Australian Cybersecurity Centre em maio de 2021, os cibercriminosos cobram em média 0,73 bitcoins pelo resgate dos arquivos, o que equivale a aproximadamente US$ 40.000.

Conteúdos deste artigo:

- Principais características do ransomware Avaddon

- Como o Avaddon é distribuído?

- Mecanismos para obter persistência

- Criptografia de arquivo do Avaddon

- Dicas para prevenir um incidente

Principais características do ransomware Avaddon

Estas são algumas das principais características da ameaça:

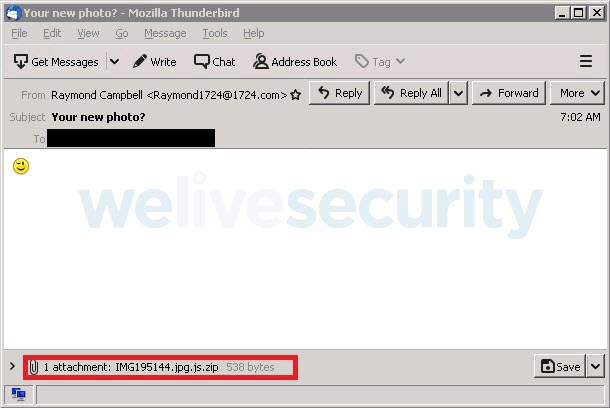

- Como um vetor de propagação, ele geralmente usa e-mails de phishing que tentam enganar o usuário fazendo-o acreditar que há uma imagem comprometedora deles no anexo, embora também tenham usado arquivos Excel com macros maliciosas no início e, posteriormente, passaram a usar credenciais de acesso fracas em serviços de acesso remoto, como em RDP e redes VPN.

- Desenvolvido em C ++ e não usa ferramentas de empacotamento ou ofuscação.

- Usa técnicas para dificultar a análise: anti-VM, anti-debugging, uso de tabelas de strings criptografadas e encapsuladas em objetos.

- Busca por arquivos em unidades locais e discos de rede, priorizando a criptografia do banco de dados.

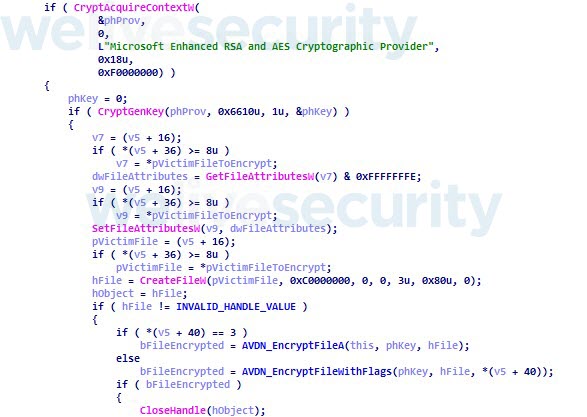

- Criptografia dupla com combinação de algoritmos AES-256 e RSA-2048.

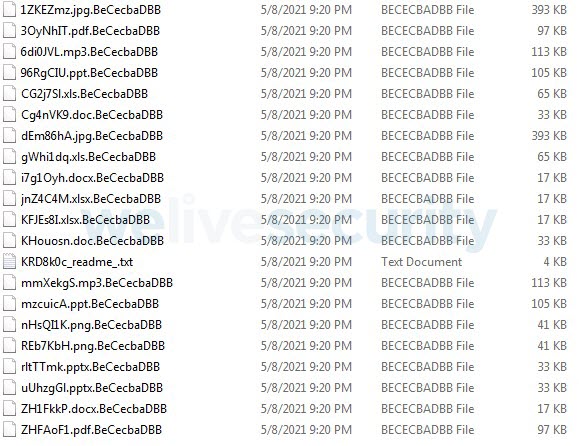

- Os arquivos criptografados nas amostras analisadas geralmente têm uma extensão de 10 caracteres, como .BeCecbaDBB, embora tenha sido visto que os arquivos também foram deixados com outras extensões, como .avdn.

- Conclui processos que podem impedir a criptografia de arquivos.

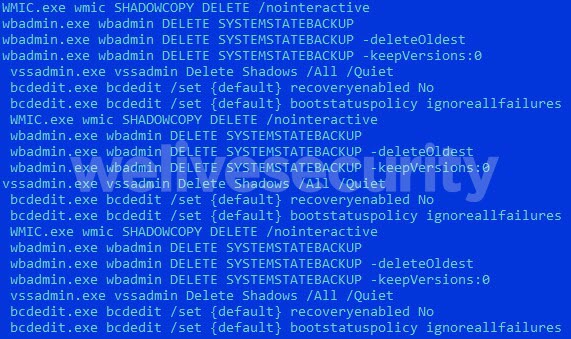

- Usa comandos do Windows para excluir backups do sistema e cópias shadow.

Como o Avaddon é distribuído?

O método de distribuição mais visto no caso do Avaddon ocorre por meio de e-mails de phishing que incluem um arquivo JScript malicioso anexado que usa uma segunda extensão “.ZIP” para fazer a vítima acreditar que se trata de um arquivo comprometido que contém uma foto comprometedora que foi descoberta na web. O código JScript, por sua vez, executa comandos Powershell para baixar o ransomware de um servidor da web e salvá-lo no diretório %TEMP% do computador da vítima e, em seguida, executar o malware.

Cabe destacar que, uma vez que o ransomware é executado, a ameaça não executa suas funções no computador comprometido caso o dispositivo conte com uma configuração de idioma de teclado ou se o identificador de idioma do sistema for de um dos países que compõem a Comunidade de Estados Independentes, principalmente o russo.

Mecanismos para obter persistência

Antes de estabelecer persistência no sistema, o Avaddon tenta elevar seus privilégios através de um bypass no User Account Control (UAC), que é bem conhecido e tem sido usado por várias famílias de malware. Se for bem-sucedido, ele copia a si mesmo para a pasta AppData\Roaming do usuário atual.

Ele usa dois tipos de métodos para ser executado na próxima inicialização do sistema ou quando a vítima realiza login no sistema:

- Registrando uma Tarefa Programada (Scheduled Task)

- Registrando-se no {HKLM|HKU}\Software\Microsoft\Windows\CurrentVersion\Run

Criptografia de arquivos do Avaddon

Após a conclusão do processo de persistência, o Avaddon prepara o sistema encerrando processos que podem interferir no acesso ao arquivo. Para isso, descriptografa duas listas de nomes associados a softwares como: Microsoft SQL, Microsoft Word, QuickBooks, Remotely Anywhere, VMWare e Java entre outros, além de três soluções de segurança: Symantec, 360 Secure Browser, G Data Security Software. Os nomes desses processos são:

- DefWatch, ccEvtMgr, ccSetMgr, SavRoam, dbsrv12, sqlservr, sqlagent, Intuit.QuickBooks.FCS, dbeng8, sqladhlp, QBIDPService, Culserver, RTVscan, vmware-usbarbitator64, vmware-converter, VMAuthdService, VMnetDHCP, VMUSBArbService, VMwareHostd, sqlbrowser, SQLADHLP, sqlwriter, msmdsrv, tomcat6, QBCFMonitorService

- exe, sqlmangr.exe, RAgui.exe, QBCFMonitorService.exe, supervise.exe, fdhost.exe, Culture.exe, wxServerView.exe, winword.exe, GDscan.exe, QBW32.exe, QBDBMgr.exe, qbupdate.exe, axlbridge.exe, 360se.exe, 360doctor.exe, QBIDPService.exe, wxServer.exe, httpd.exe, fdlauncher.exe, MsDtSrvr.exe, tomcat6.exe, java.exe, wdswfsafe.exe

Em seguida, a ameaça usa várias ferramentas do Windows para executar comandos a fim de excluir backups e cópias shadow:

O Avaddon usa o API SHEmptyRecycleBinW para excluir o conteúdo da lixeira a fim de evitar que o usuário recupere um arquivo ou versão anterior de um arquivo que a vítima tenha excluído anteriormente.

O Avaddon inicia o processo de criptografia de arquivos no disco local e nos discos de rede, ignorando os seguintes diretórios:

- C:\PERFLOGS

- C:\PROGRAM FILES (X86), C:\PROGRAM FILES, C:\PROGRAMDATA

- C:\USERS\{Nombre de usuario}\APPDATA

- C:\USERS\{Nombre de usuario}\APPDATA\LOCAL\TEMP

- C:\USERS\PUBLIC

- C:\WINDOWS

Os arquivos encontrados são descartados por sua extensão, a fim de evitar a criptografia de arquivos que podem causar falhas no sistema:

- .exe, .bin, .sys, .ini, .dll, .lnk, .dat, .drv, .rdp, .prf, .swp

A ameaça também conta com uma lista de extensões de alta prioridade, pertencentes a arquivos relacionados ao banco de dados SQL:

- .mdf, .mds, .sql

Os dados são criptografados usando uma combinação de AES-256 e RSA-2048. Os dados criptografados são regravados no arquivo original e adiciona um marcador de criptografia que permite ao Avaddon evitar arquivos que já foram criptografados anteriormente, bem como identificar os arquivos criptografados e descriptografá-los caso a vítima pague para obter o descriptografador oferecida pelos criminosos.

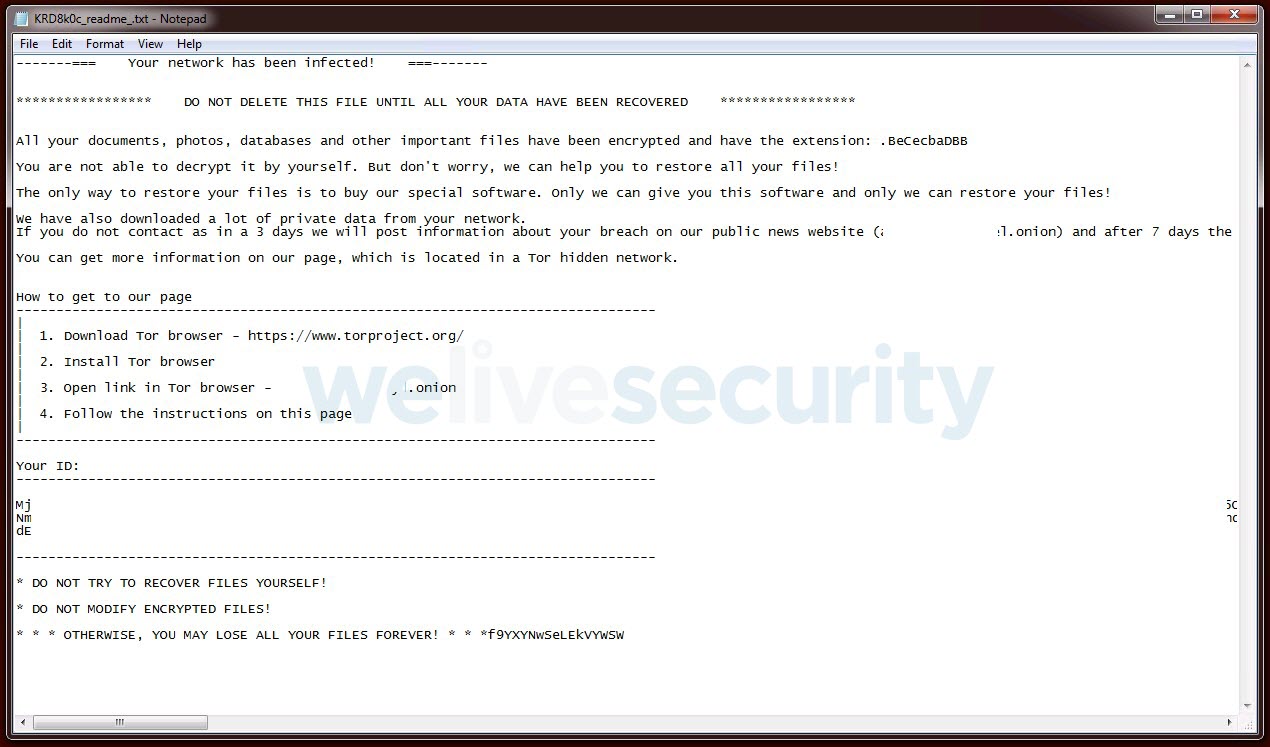

Nas amostras que analisamos, os arquivos criptografados corretamente são renomeados com a extensão .BeCecbaDBB. Como podemos ver na imagem 4, os tipos de arquivos que a ameaça normalmente criptografa são documentos, imagens, arquivos de áudio e arquivos de vídeo.

Para finalizar, o ransomware cria um arquivo .TXT contendo a nota de resgate {aleatorio}_readme_.txt como podemos ver na imagem 5.

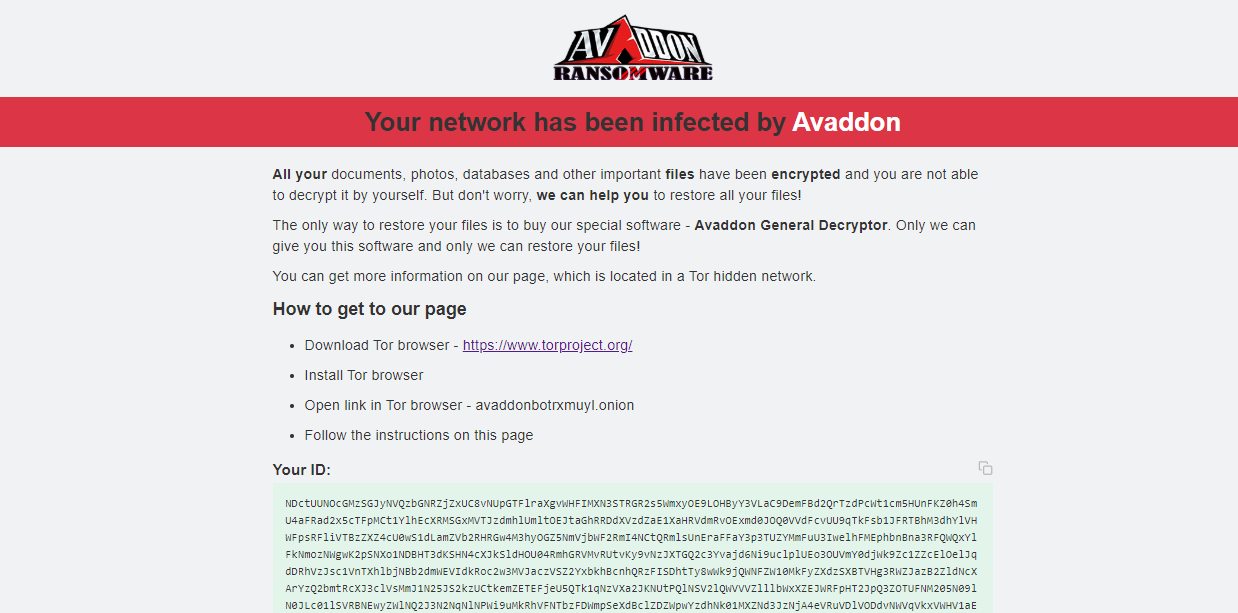

Existem outros casos em que a nota é um arquivo .HTML com uma estética muito semelhante à usada no site do Avaddon.

Imagem 6. Nota de resgate de outras versões do Avaddon. (Fonte: @GrujaRS)

Dicas para prevenir um incidente

Considerando que a ideia de pagar o resgate não deve ser a primeira opção, já que é impossível saber se os criminosos irão de fato fornecer o desencriptador e, além disso, podemos acabar estimulamos a atividade criminosa. Por isso, a prevenção deve ser a primeira opção para empresas e usuários.

Tendo isso em conta, algumas recomendações são:

- Fazer backup das informações periodicamente

- Instalar uma solução de segurança confiável

- Usar uma solução de criptografia de arquivos

- Capacitar a equipe de profissionais sobre os riscos que existem na internet e como evitá-los

- Mostrar extensões de arquivo ocultas por padrão

- Analisar os anexos de e-mail

- Desativar os arquivos executados nas pastas AppData e LocalAppData

- Desativar o RDP quando não for necessário

- Atualizar o software do computador, celular e dispositivo de rede

- Criar políticas de segurança e comunicá-las aos funcionários