O stalkerware para dispositivos móveis, também conhecido em inglês como spouseware, é um software de monitoramento instalado por um stalker no dispositivo da vítima sem o seu consentimento. Normalmente, o stalker precisa ter acesso físico ao dispositivo da vítima para instalar o stalkerware. Por isso, os stalkers geralmente são pessoas do círculo familiar, social ou de trabalho das vítimas.

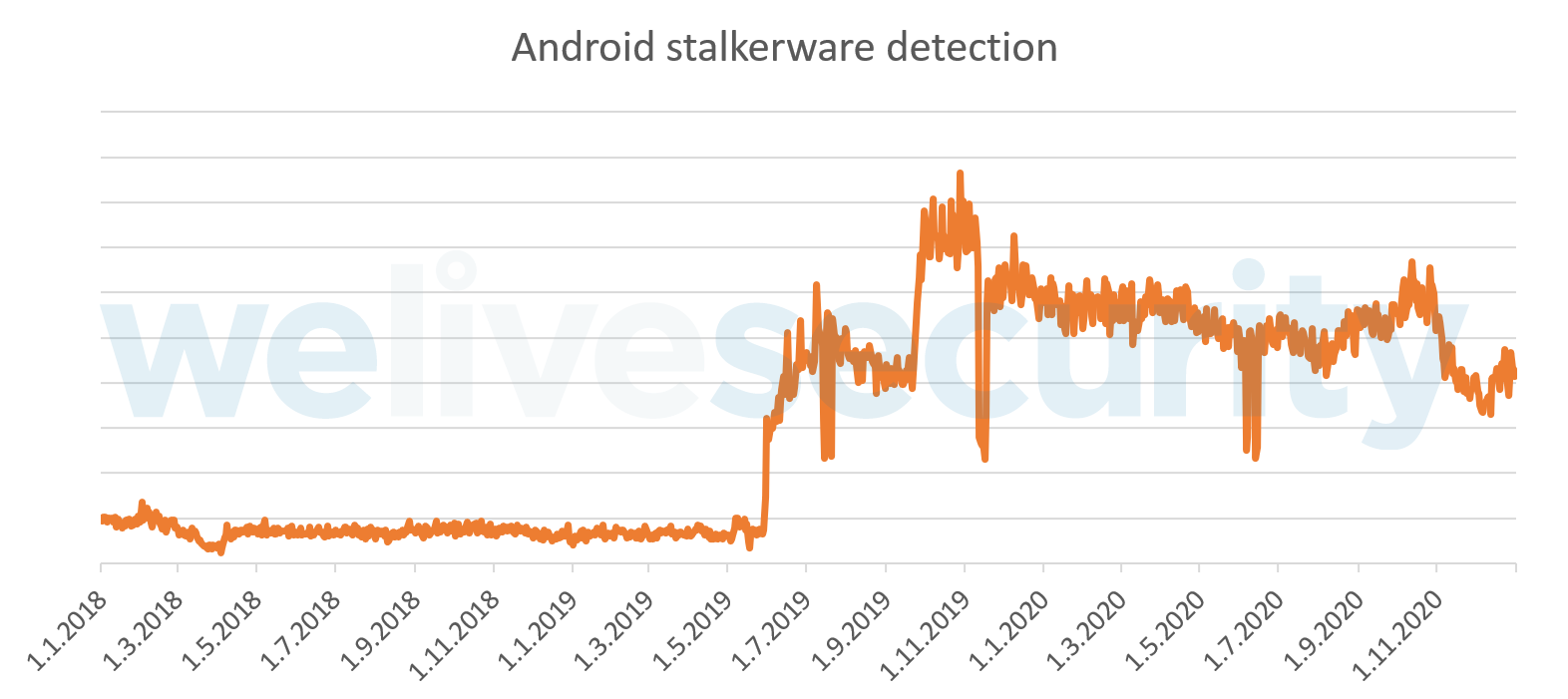

De acordo com nossa telemetria, os aplicativos de stalkerware se tornaram cada vez mais populares nos últimos anos. Em 2019, vimos as detecções de stalkerware para Android aumentarem quase cinco vezes em relação a 2018, e esse crescimento em 2020 foi de 48% em comparação com 2019. O stalkerware pode monitorar a localização GPS do dispositivo de uma vítima, conversas, imagens, histórico do navegador e muito mais. O software também armazena e transmite todos esses dados, por isso decidimos analisar de forma forense como esses aplicativos lidam com a proteção de dados.

Figura 1. De acordo com nossa telemetria de detecção, o uso de stalkerware para Android está aumentando.

Para evitar serem identificados como stalkerware e ficarem fora do radar, os fornecedores desses aplicativos costumam promovê-los, em muitos casos, como uma proteção para crianças, funcionários ou mulheres, no entanto, a palavra "espião" é usada muitas vezes em seus sites. Encontrar esses tipos de ferramentas na Internet não é nada difícil, principalmente considerando que não é necessário navegar em sites clandestinos para encontrar opções de stalkerware. A captura de tela abaixo mostra um exemplo desagradável de como esses aplicativos de monitoramento de mulheres fazem uma afirmação em nome da sua segurança.

Figura 2. Afirmação que um aplicativo de stalkerware de monitoramento de mulheres realiza alegando que supostamente é para sua segurança.

Mais de 150 problemas de segurança em 58 aplicativos de stalkerware para Android

No mínimo, os aplicativos de stalkerware promovem um comportamento eticamente questionável, levando a maioria das soluções de segurança móvel a sinalizar esses aplicativos como indesejáveis ou prejudiciais. No entanto, como esses aplicativos acessam, coletam, armazenam e transmitem mais informações do que qualquer outro aplicativo instalado por suas vítimas, estávamos interessados em saber como esses aplicativos protegiam uma quantidade tão grande de dados confidenciais.

Portanto, analisamos manualmente 86 aplicativos de stalkerware para a plataforma Android, proporcionados por 86 fornecedores diferentes. Nesta análise, definimos como “stalker” uma pessoa que instala e monitora ou controla remotamente um aplicativo de stalkerware. Uma vítima é uma pessoa visada por um stalker que a espiona por meio de um software de monitoramento. Por fim, um atacante é um terceiro que o stalker e a vítima geralmente desconhecem. Um invasor pode realizar ações como tirar proveito de problemas de segurança ou falhas de privacidade no aplicativo de stalkerware ou nos serviços de monitoramento associados.

Esta análise nos permitiu identificar muitos problemas graves de segurança e privacidade que podem resultar em um invasor assumindo o controle do dispositivo da vítima e da conta da ferramenta de stalkerware, interceptando os dados da vítima, incriminando a vítima através do download de provas falsas, ou que conseguiu executar código remotamente no telefone da vítima. Em 58 desses aplicativos Android, descobrimos um total de 158 problemas de segurança e privacidade que podem ter um impacto sério sobre a vítima; e, de fato, até mesmo o stalker ou o fornecedor do aplicativo podem estar em risco.

Seguindo nossa política de divulgação coordenada de 90 dias, relatamos repetidamente esses problemas aos fornecedores afetados. Infelizmente, até o momento, apenas seis fornecedores corrigiram os problemas que relatamos em seus aplicativos. Quarenta e quatro fornecedores não responderam e sete prometeram corrigir seus problemas em uma próxima atualização, mas ainda não lançaram atualizações com patches até o momento de produção deste artigo. Um fornecedor decidiu não corrigir os problemas relatados.

Problemas de segurança e privacidade

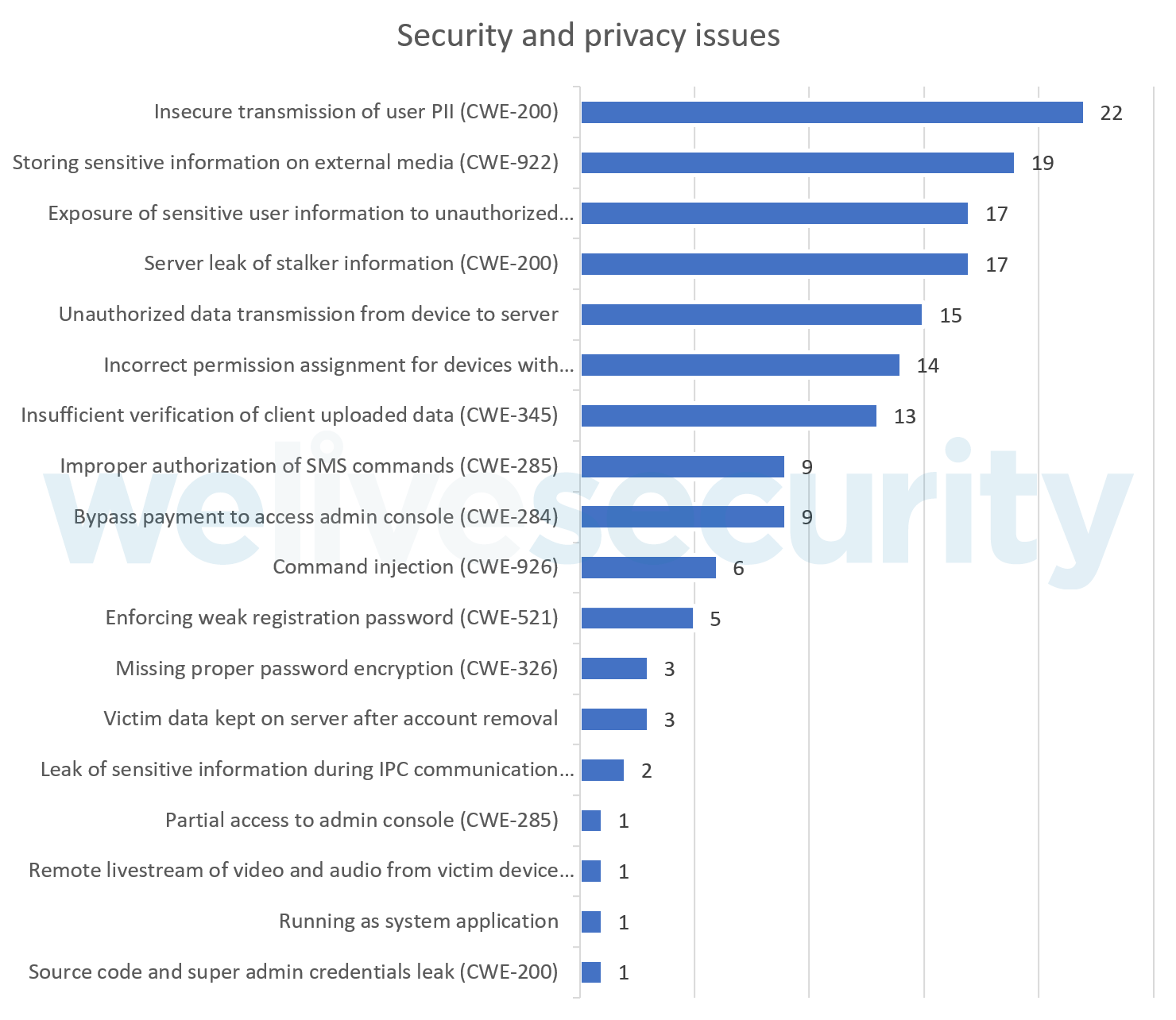

Os 158 problemas de segurança e privacidade descobertos nos 58 aplicativos de stalkerware analisados foram ordenados de acordo com a prevalência de ocorrências encontradas no stalkerware analisado.

Conclusão

A pesquisa deve servir como um alerta para potenciais clientes desses aplicativos de stalkerware para que repensem o uso deste tipo de software utilizado com o intuito de espionar seus cônjuges e entes queridos, pois não só é antiético fazer isso, mas também pode levar à exposição de informações privadas e íntimas de seus cônjuges, colocando-os em risco de possíveis ataques cibernéticos e fraudes. Considerando que muitas vezes pode haver uma relação próxima entre o stalker e a vítima, as informações privadas do stalker também podem ser expostas. Durante nossa pesquisa, identificamos que alguns desses stalkerware salvam em um servidor dados de stalkers que usam o aplicativo e as informações obtidades de suas vítimas, mesmo depois que os stalkers solicitaram a exclusão dos dados.

Esta é apenas uma pequena amostra do que descobrimos durante nossa pesquisa. Caso queira obter mais informações, confira o whitepaper completo.