Desde que a Amazon foi criticada por ser capaz de ouvir as pessoas por meio de seus Echo smart speakers e até mesmo transcrever o que elas diziam, fiquei intrigado com a ideia de como a IoT poderia ser usada para nos espionar, sem que as vítimas soubessem. Desde então, as grandes empresas de tecnologia por trás dos dispositivos habilitados para Alexa e outros dispositivos semelhantes tomaram medidas para torná-los mais focados na privacidade, mas recentemente, descobri um recurso que você deve conhecer.

Problemas com um ex

Recentemente, uma amiga me pediu ajuda para verificar se ela havia sido atacada, pois não conseguia entender como seu ex-parceiro sabia informações específicas sobre sua vida e até mesmo conversas particulares que ela havia tido.

Primeiramente, verifiquei seu telefone e notebook executando o software de segurança da ESET e não consegui ver nenhum malware ou algo desagradável. Ela disse que era como se suas conversas estivessem sendo ouvidas e mencionou que algumas das coisas que ela havia dito apenas para outras pessoas haviam sido retransmitidas literalmente.

Foi quando verifiquei se havia bugs de escuta. Não descobri nada que não deveria estar lá. No entanto, fiquei interessado no Amazon Echo Dot smart speaker da família e perguntei quem poderia ter acesso a ele. Ela me disse que seu ex-parceiro havia configurado o dispositivo dois anos antes, quando estavam juntos, e que ambos tinham acesso ao dispositivo por meio de uma conta compartilhada, mas só ela o usava agora.

Como ela não havia mudado a senha da Amazon - ou qualquer outra senha de conta - desde o rompimento com o parceiro, esse era um bom lugar para começar a investigar. Eu me perguntei se o dispositivo poderia ser usado para espionar remotamente por meio do aplicativo por qualquer pessoa com acesso à conta, o que permitiria que eles ouvissem as conversas dela. Lembrei-me de que tinha ouvido falar que isso era possível, mas queria testar por mim mesmo que um dispositivo Alexa poderia ser usado como um dispositivo de escuta secreto.

Então, comprei um Amazon Echo Dot e, para encurtar a história, minha intuição não falhou.

O problema dos privilégios

Alguns dispositivos inteligentes podem ser retirados da caixa e imediatamente conectados e usados com configurações padrão e, portanto, geralmente inseguras. Obviamente, nunca fui um grande fã das configurações padrão de privacidade e segurança na maioria dos dispositivos inteligentes (ou quase todos os outros), mesmo depois que a Amazon e vários outros gigantes da tecnologia foram forçados a melhorar suas configurações para proteger melhor os usuários contra práticas invasivas de fabricantes ou terceiros.

Agora, as pessoas normalmente não se dão conta da facilidade com que os próprios dispositivos podem ser usados como ferramentas de espionagem por qualquer pessoa (mais precisamente, o administrador do dispositivo) com intenções ilícitas. (Obviamente, não se trata de uma vulnerabilidade de segurança se um administrador puder ativá-la por meio de uma caixa de seleção - observe a Lei nº 6 das Dez Leis Imutáveis de Segurança da Microsoft: "Um computador só é tão seguro quanto o administrador é confiável").

Então, configurei meu Echo Dot com uma senha exclusiva e forte, habilitei a autenticação de dois fatores usando um aplicativo autenticador e o conectei ao meu telefone. Também consegui conectá-lo ao meu iPad com facilidade e fiquei relativamente satisfeito com a segurança.

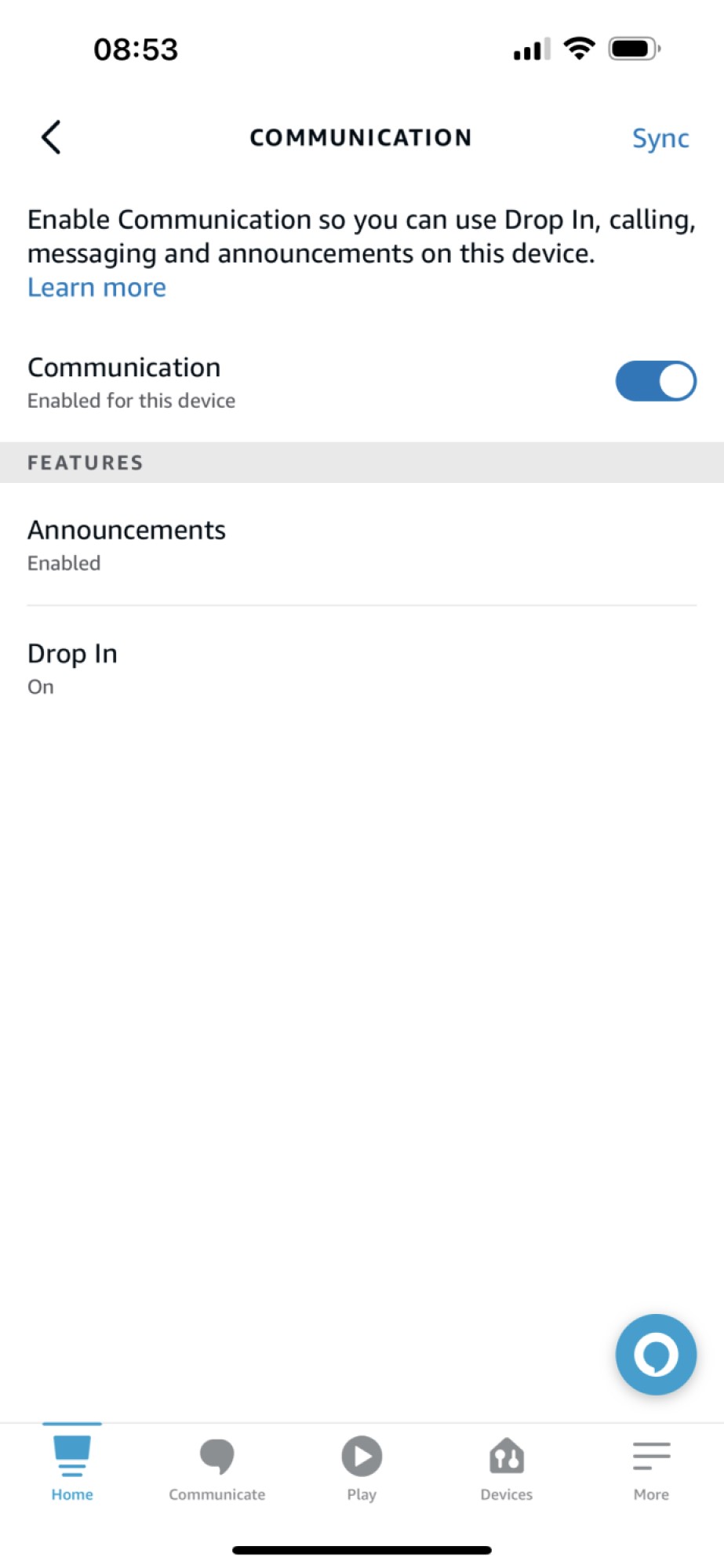

Em seguida, fui para "Dispositivos" no aplicativo e selecionei meu "Echo Dot" e "Configurações", depois habilitei "Comunicação". Em seguida, toquei no recurso "Drop In" para ativá-lo. Depois, de volta à guia "Comunicação", tudo o que tive que fazer foi selecionar "Drop In" e selecionar meu Echo Dot e pude ouvir a sala em que ele estava. Fácil como uma torta. Até mesmo desconectei o Wi-Fi da minha casa e me conectei via 4G para provar que eu também poderia fazer isso facilmente em outro local remoto.

Quando você ativa o Drop In e escuta em uma sala, o anel de luz do dispositivo exibe uma luz verde giratória e também emite um pequeno som de anel para que as pessoas na sala percebam o Drop In. Não consegui fazer o Drop In com essa luz e esse som desligados, mas uma vítima desavisada pode não ouvi-los ou simplesmente não pensar em nada. Afinal de contas, esses dispositivos tendem a emitir muitos sons e sempre parecem ter anéis de luz coloridos por algum motivo.

Também decidi verificar os registros do dispositivo por meio do meu aplicativo, mas, infelizmente, não havia nenhum registro nem nada que sugerisse que eu tinha "entrado", o que torna as evidências forenses mais difíceis em uma situação como essa. Os registros nos dispositivos Echo Dot são chamados de "Atividade", mas não há como registrar o uso do recurso Drop In.

O espião em seu smart speaker

Voltemos à minha amiga. Quando perguntei a ela se havia alguma chance de seu Echo Dot ter sido usado para escutar, pareceu que ela teve um momento de iluminação. Ela observou que sua Alexa frequentemente tinha anéis coloridos girando e presumiu que os sons tinham a ver com seu autoproclamado "dilúvio de compras na Amazon" e outras notificações.

Ela afirmou que simplesmente pensou que a Alexa estava ouvindo palavras-chave, em vez de permitir que qualquer pessoa com sua senha a ouvisse. Ela imediatamente se sentiu desconfortável, mudou sua senha e tornou seu telefone o único dispositivo compatível com o Echo Dot.

Desde então, seu dispositivo não emitiu nenhum som estranho nem se acendeu involuntariamente, e ela diz que agora se sente muito mais segura.

A sua casa está sendo monitorada?

Há muitos dispositivos de escuta no mercado, mas aqueles que se escondem à vista de todos (e que normalmente não são considerados como "escutas") costumam ser os mais usados. Não é preciso dizer que devemos estar cientes de seus recursos se eles forem usados com frequência em nossas casas.

Por isso, é fundamental que as pessoas sigam algumas dicas ao usar a tecnologia inteligente para permanecerem seguras e protegidas:

- Sempre use senhas fortes e exclusivas;

- Ative a autenticação de dois fatores;

- Revise as configurações do dispositivo;

- Conecte-se somente a dispositivos aos quais você tem acesso;

- Faça a manutenção completa da conta - configure as permissões de usuário e desative ou remova contas se elas não forem necessárias;

- Altere a senha se suspeitar que alguém tem acesso à conta e não deveria;

- Desligue o dispositivo ou desative o modo de escuta ao ter conversas confidenciais.

iPhones como dispositivos de escuta

Por fim, além dos dispositivos talvez mais óbvios, como smart speakers, você sabia que os AirPods da Apple também podem ser usados como dispositivos de escuta? Poucas pessoas parecem estar cientes de que tudo o que alguém precisa fazer é ativar um recurso de acessibilidade chamado Live Listen no iPhone e, com os AirPods nos ouvidos, pode usar o telefone, deixado em qualquer cômodo, como um dispositivo de escuta. Quem suspeitaria que um telefone aparentemente "esquecido" fosse, na verdade, um "bug" deliberadamente plantado?