No dia 2 de março de 2021, a Microsoft lançou patches fora de banda para o Microsoft Exchange Server 2013, 2016 e 2019. Essas atualizações de segurança corrigiram uma cadeia de vulnerabilidades de execução remota de código (RCE) de pré-autenticação (CVE-2021-26855, CVE -2021-26857, CVE-2021-26858 e CVE-2021-27065) que permitem que um atacante assuma o controle de qualquer servidor Exchange acessível, mesmo sem saber as credenciais de uma conta válida. No momento em que escrevíamos esta postagem, detectamos webshells em mais de 5.000 servidores de e-mail e, de acordo com fontes públicas, várias organizações importantes, como a Autoridade Bancária Europeia, sofreram com esse ataque.

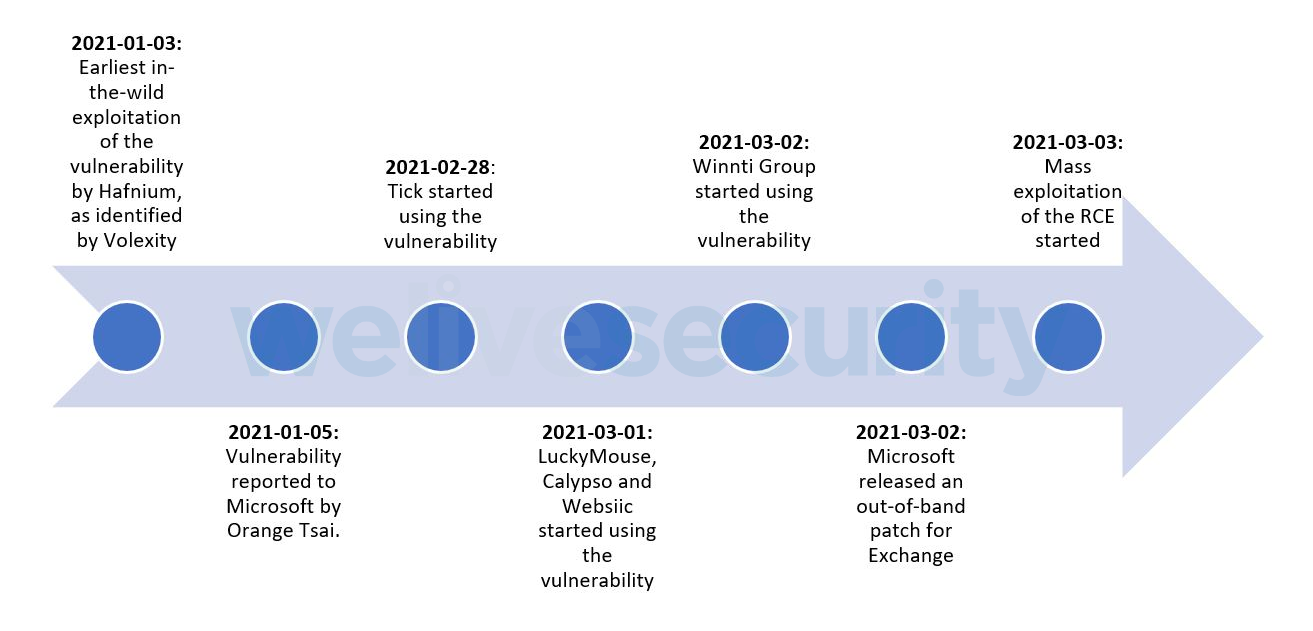

Essas vulnerabilidades foram descobertas pela primeira vez por Orange Tsai, um conhecido pesquisador de vulnerabilidades, que as relatou à Microsoft em 5 de janeiro de 2021. No entanto, de acordo com uma postagem do blog Volexity, a exploração ativa dessas vulnerabilidades teria sido iniciada em 3 de janeiro de 2021. Portanto, se essas datas estiverem corretas, as vulnerabilidades foram descobertas de forma independente por duas equipes de pesquisadores diferentes ou de alguma forma uma entidade mal-intencionada obteve essa informação sobre as vulnerabilidades. A Microsoft também publicou um artigo em seu blog sobre as primeiras atividades do Hafnium.

Em 28 de fevereiro de 2021, notamos que as vulnerabilidades foram usadas por outros cibercriminosos, primeiro o Tick e rapidamente se juntando ao LuckyMouse, ao Calypso e ao Grupo Winnti. Isso sugere que vários cibercriminosos conseguiram acesso aos detalhes das vulnerabilidades antes do lançamento do patch, o que significa que podemos descartar a possibilidade de que eles tenham criado um exploit por meio da engenharia reversa das atualizações da Microsoft.

Finalmente, um dia após o lançamento do patch, começamos a ver muitos mais agentes de ameaças (incluindo o Tonto Team e o Mikroceen) verificando e atacando servidores Exchange em massa. Curiosamente, todos eles são grupos APT interessados em espionagem, exceto por um caso atípico implantado por um minerador de criptomoedas. Veja um resumo da linha do tempo na Figura 1.

Estatísticas de exploração

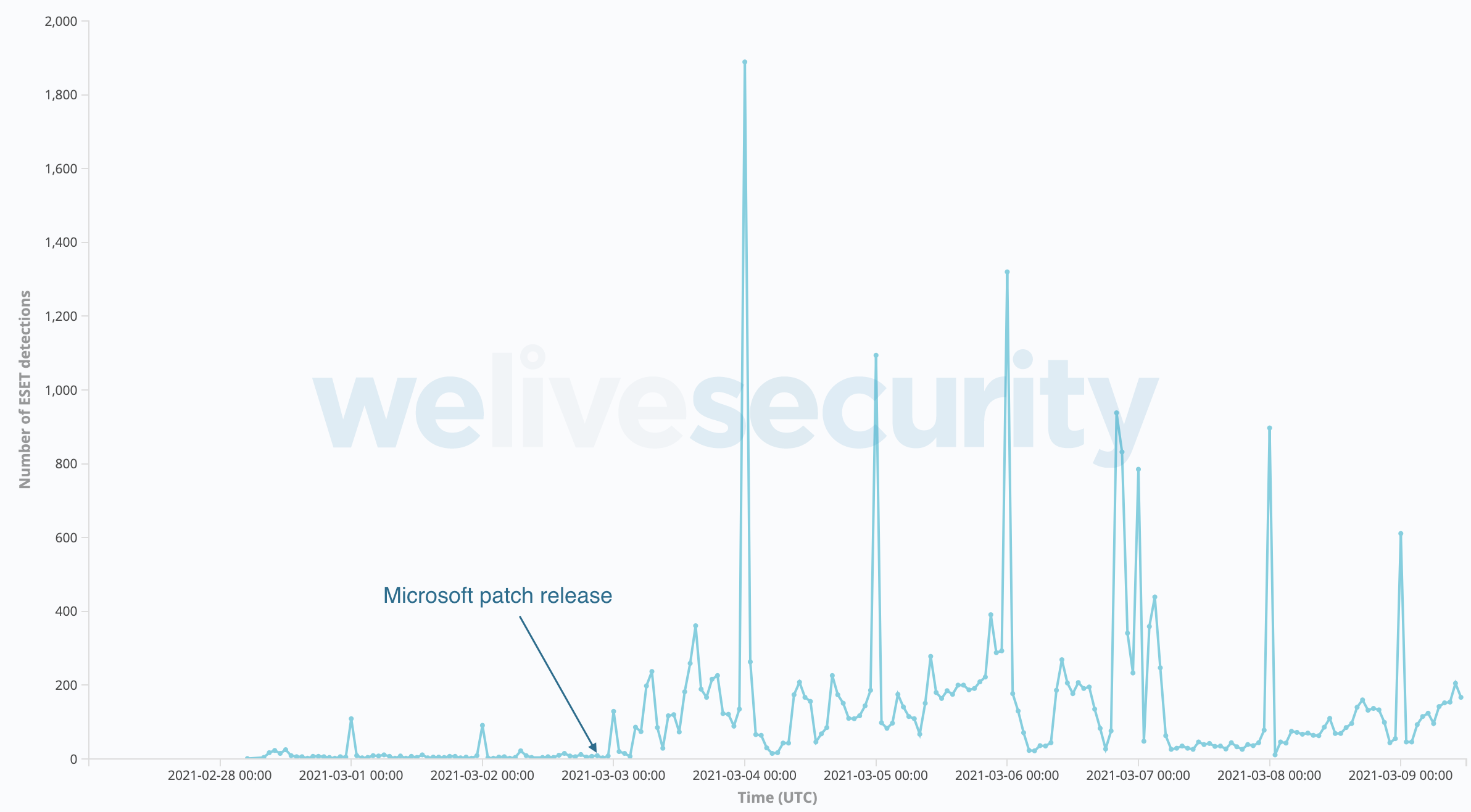

Nos últimos dias, os pesquisadores da ESET têm monitorado de perto o número de detecções de webshell. No momento da publicação deste artigo, observamos mais de 5.000 servidores exclusivos em mais de 115 países nos quais foram observados webshells. Esses números foram obtidos através da telemetria da ESET e (obviamente) não estão completos. A Figura 2 ilustra essas detecções antes e depois do patch da Microsoft.

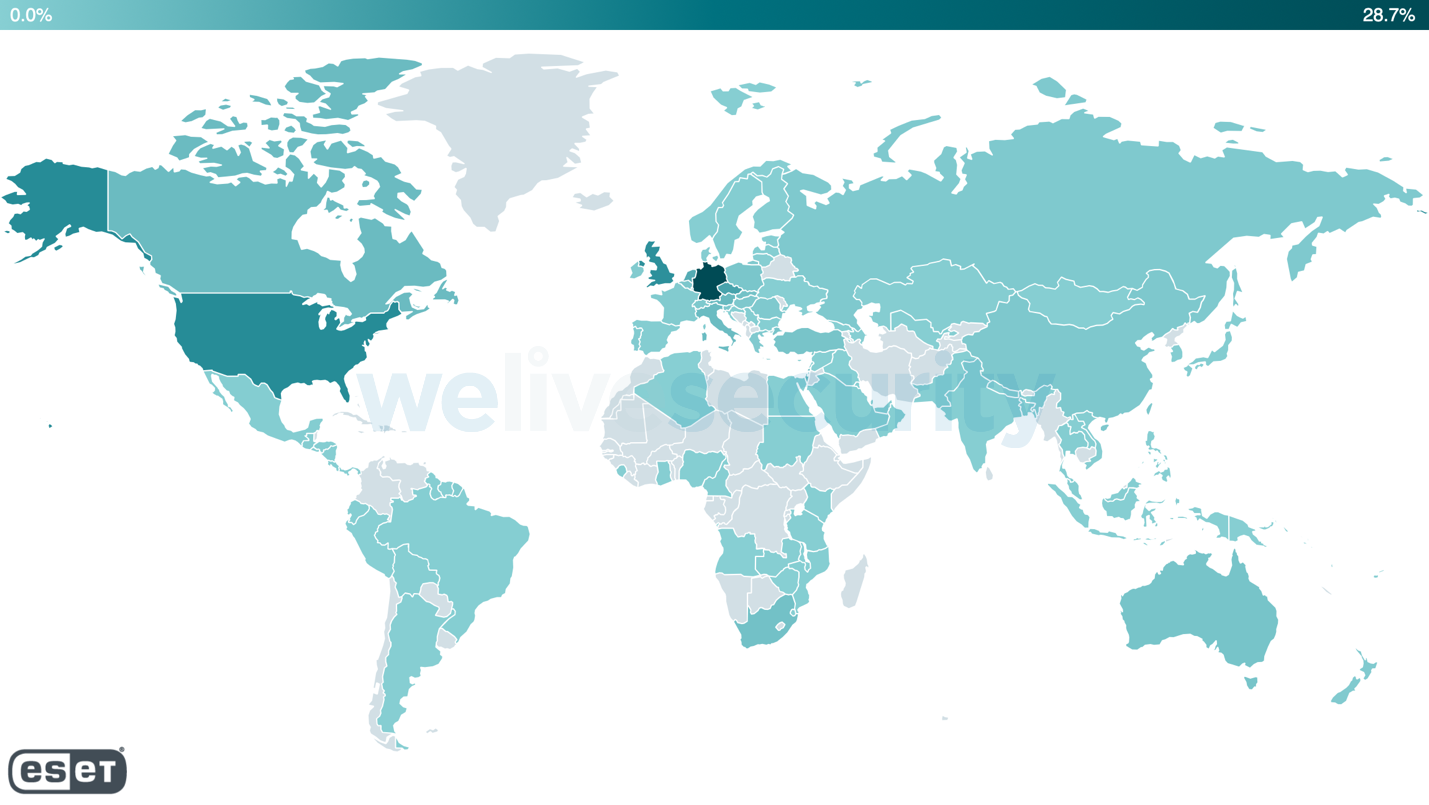

O mapa de calor na Figura 3 mostra a distribuição geográfica das detecções do webshell, com base na telemetria ESET. Devido à exploração massiva, é provável que represente a distribuição de servidores Exchange vulneráveis no mundo em que os produtos de segurança ESET estão instalados.

De RCE a webshells e backdoors

Identificamos mais de 10 criadores de diferentes ameaças que provavelmente exploraram essas vulnerabilidades recentes no Microsoft Exchange para instalar implantes nos servidores de e-mail das vítimas.

Nossa análise é baseada em servidores de e-mail nos quais encontramos webshells nos arquivos de configuração do catálogo de endereços offline (OAB), que é uma técnica específica usada na exploração dessa vulnerabilidade RCE e já foi explicada em uma postagem da Unit 42. Infelizmente, não podemos descartar a possibilidade de que alguns cibercriminosos sequestrem webshells droppeados por outros grupos em vez de usar diretamente o exploit.

Depois que a vulnerabilidade é explorada e o webshell a substitui, observamos tentativas de instalar malware adicional através dele. Também observamos que, em alguns casos, vários atacantes visavam a mesma organização.

Tick

No dia 28 de fevereiro de 2021, o Tick (também conhecido como Bronze Butler) comprometeu o servidor web de uma empresa localizada no Leste Asiático que fornece serviços de TI. Isso significa que o grupo provavelmente teve acesso ao exploit antes do lançamento do patch, neste caso pelo menos dois dias antes.

O atacante usou o seguinte nome para o webshell da primeira etapa:

C:\inetpub\wwwroot\aspnet_client\aspnet.aspx

Em seguida, observamos backdoor em Delphi, muito semelhante aos implantes Delphi usados pelo grupo anteriormente. Os endereços C&C usados por esse backdoor são www.averyspace[.]net e http://www.komdsecko[.]net/.

Tick é um grupo APT ativo desde 2008 direcionado a organizações localizadas principalmente no Japão, mas também na Coréia do Sul, Rússia e Cingapura, entre outros países. Seu principal alvo parece ser a propriedade intelectual e o roubo de informações classificadas. O grupo usa vários malwares patenteados, como Daserf, xxmm e Datper, bem como vários RATs de código aberto, como Lilith. Tick está entre os grupos APT que agora têm acesso ao backdoor do ShadowPad, que foi usado durante a Operação ENTRADE documentada pela Trend Micro.

LuckyMouse

No dia 1º de março de 2021, o LuckyMouse comprometeu o servidor de e-mail de uma entidade governamental no Oriente Médio, o que significa que esse grupo APT provavelmente teve acesso ao exploit pelo menos um dia antes do patch ser lançado, quando ainda era uma vulnerabilidade zero-day.

Os operadores do LuckyMouse começaram droppeando a ferramenta Nbtscan no C:\programdata\, em seguida, instalaram uma variante do webshell ReGeorg e emitiram uma solicitação GET para http://34.90.207[.]23/ip usando curl. Finalmente, eles tentaram instalar seu backdoor modular SysUpdate (também conhecido como Soldier), que usa o endereço IP mencionado como seu servidor C&C.

O LuckyMouse, também conhecido como APT27 e Emissary Panda, é um grupo de ciberespionagem conhecido por atacar várias redes governamentais na Ásia Central e no Oriente Médio, mas também organizações transnacionais, como foi o caso da Organização de Aviação Civil Internacional (ICAO) em 2016. O grupo usa várias famílias de malware personalizadas, como HyperBro e SysUpdate.

Calypso

No dia 1º de março de 2021, o grupo Calypso comprometeu os servidores de e-mail de entidades governamentais no Oriente Médio e na América do Sul, o que significa que o grupo provavelmente teve acesso ao exploits como zero-day, assim como o LuckyMouse e o Tick. Nos dias seguintes, os operadores do Calypso atacaram servidores adicionais de entidades governamentais e empresas privadas na África, Ásia e Europa usando a vulnerabilidade.

O atacante usou os seguintes nomes para o webshell de primeiro estágio:

- C:\inetpub\wwwroot\aspnet_client\client.aspx

- C:\inetpub\wwwroot\aspnet_client\discover.aspx

Como parte desses ataques, dois backdoors diferentes foram observados: uma variante PlugX específica do grupo (Win32/Korplug.ED) e um backdoor personalizado que detectamos como Win32/Agent.UFX (conhecido como Whitebird em um relatório do Dr.Web). Essas ferramentas são carregadas sequestrando a ordem de pesquisa da DLL contra executáveis legítimos (também droppeado pelos atacantes):

- netcfg.exe (SHA-1: 1349EF10BDD4FE58D6014C1043CBBC2E3BB19CC5) usando uma DLL maliciosa conhecida como netcfg.dll (SHA-1: EB8D39CE08B32A07B7D847F6C29F4471CD8264F2)

- CLNTCON.exe (SHA-1: B423BEA76F996BF2F69DCC9E75097635D7B7A7AA) usando uma DLL maliciosa conhecida como SRVCON.OCX (SHA-1: 30DD3076EC9ABB13C15053234C436406B88FB2B9)

- iPAQDetetion2.exe (SHA-1: C5D8FEC2C34572F5F2BD4F6B04B75E973FDFEA32) usando uma DLL maliciosa conhecida como rapi.dll (SHA-1: 4F0EA31A363CFE0D2BBB4A0B4C5D558A87D8683E)

Os backdoors foram configurados para se conectar aos mesmos servidores C&C: yolkish[.]com e rawfuns[.]com.

Por fim, também examinamos uma variante de uma ferramenta conhecida como Mimikat_ssp que está disponível no GitHub.

O Calypso (que também está ligado ao XPATH) é um grupo de ciberespionagem que tem como alvo instituições governamentais na Ásia Central, Oriente Médio, América do Sul e Ásia. Seu implante principal é uma variante do RAT PlugX.

Nota do Editor: atualizaremos este artigo com mais detalhes sobre os recentes ataques que exploram a vulnerabilidade RCE no Exchange.