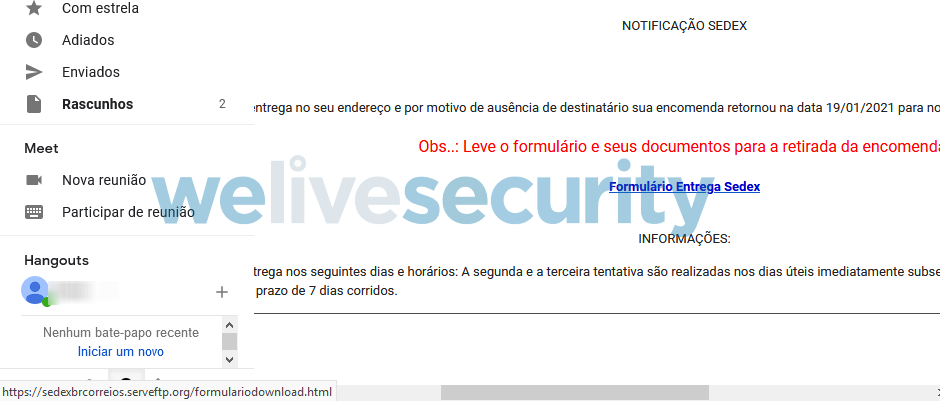

Muitas campanhas maliciosas tem exclusivamente o intuito de obter informações sobre suas vítimas, como foi o caso do phishing que se fez passar pelas Amerinanas.com. Já no caso desta campanha, os criminosos vão além e tentam propagar a ameaça Vadokrist (Spy.Vadokrist.AK) se fazendo passar pelos Correios. Essa vertente de disseminação se propaga via phishing e informa a vítima de que uma suposta encomenda tentou ser entregue via Sedex, mas o destinatário estava ausente e, por isso, o pacote retornou ao centro de distribuição. Segundo orientações destacadas no e-mail, para que a vítima possa reaver a “encomenda”, é necessário baixar, preencher o formulário e levá-lo a central de distribuição junto com os documentos solicitados.

Phishing com instruções para o resgate da suposta encomenda.

O link disponível leva a vítima a um site muito similar ao próprio e-mail. A página inicia um download imediatamente, assim que acessada.

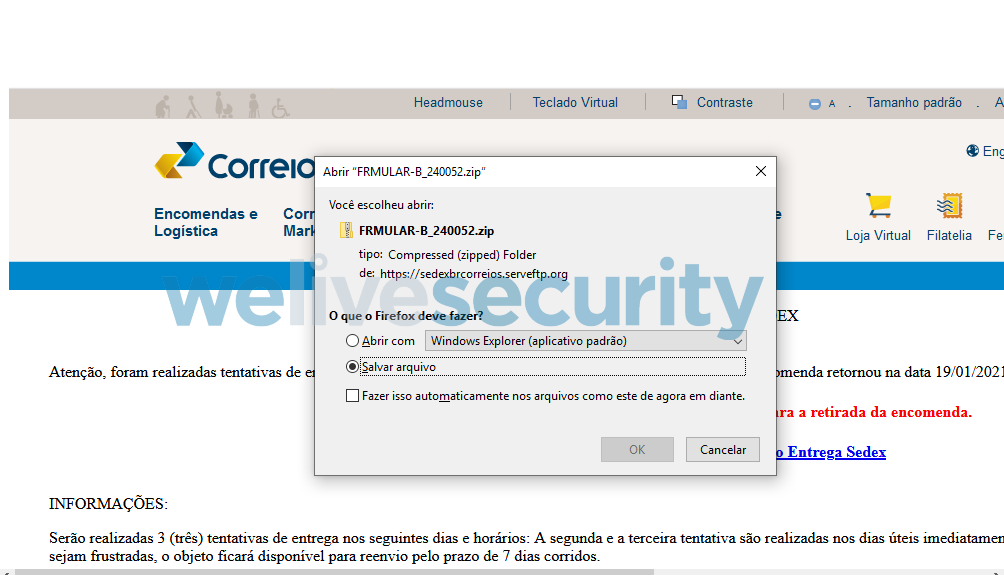

Download de um suposto formulário.

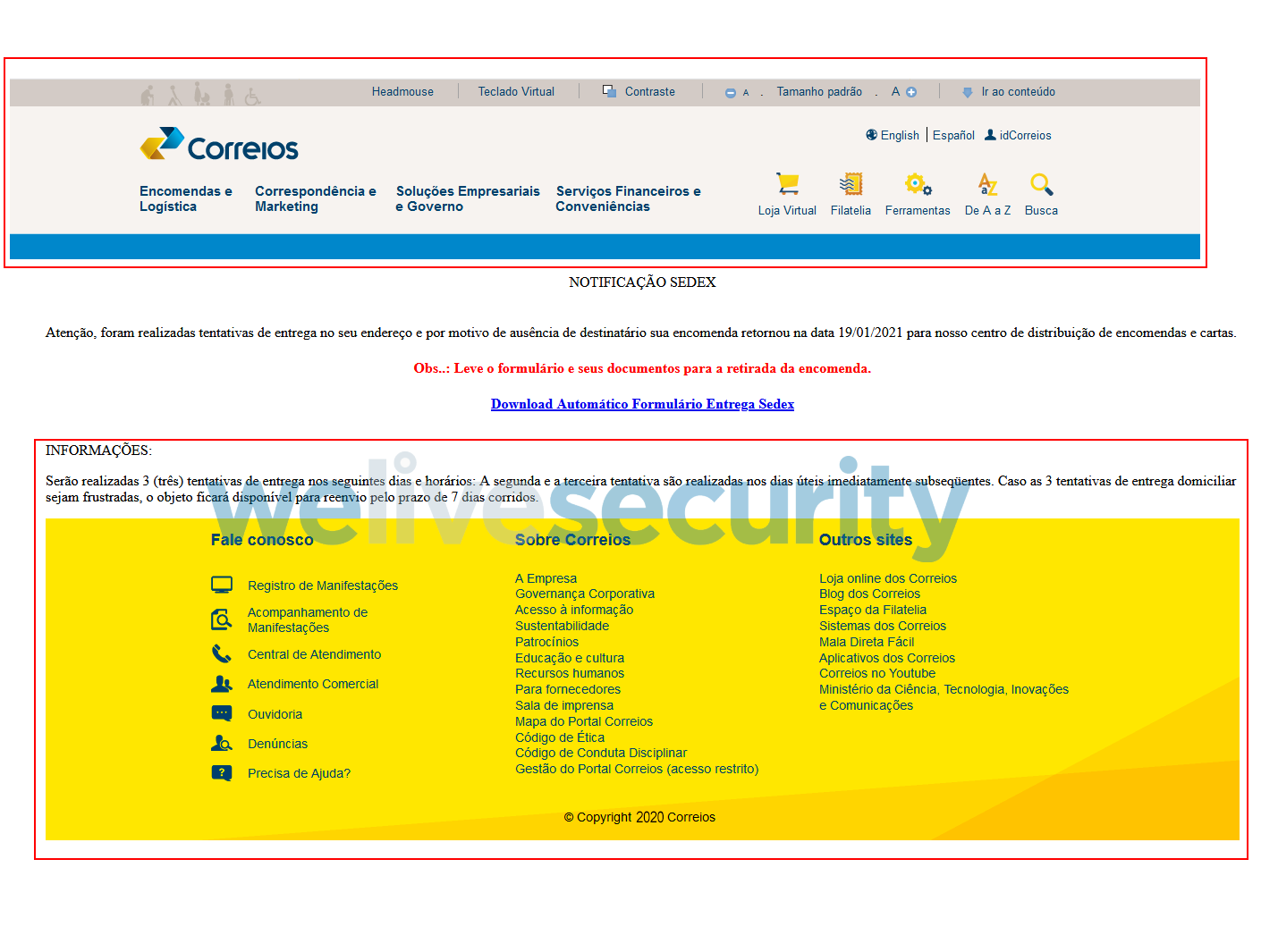

Caso a janela de download seja encerrada, é possível perceber que o site é falso, já que as partes superior e inferior do site são duas imagens, não existe nada além do link de download disponível para que a vítima acesse. Isso faz com que seja bem mais simples de identificar que se trata de uma ameaça. Qualquer site legítimo, seja dos Correios ou de qualquer outra empresa, sempre terá diversos links disponíveis para que seus usuários naveguem por todas as opções que ele tem a oferecer.

Imagens simulando o site dos Correios.

Além dessa cópia grosseira feita com simples imagens, um outro indicativo de que se trata de uma ameaça é a URL da página que a vítima acessa, que é bem diferente do site dos Correios.

URL da campanha de phishing.

Caso a vítima baixe o arquivo compactado em formato ZIP e o extraía, é possível obter mais um indício de que se trata de um golpe, ou seja, os criminosos não tiveram qualquer trabalho em ocultar a ameaça e forneceram um arquivo de instalação em formato MSI.

Caso a vítima não tenha se atentado que se trata de um instalador e não de um documento com um formulário como o e-mail diz conter, o instalador fará o download dos demais conteúdos maliciosos que irão compor o Vadokrist.

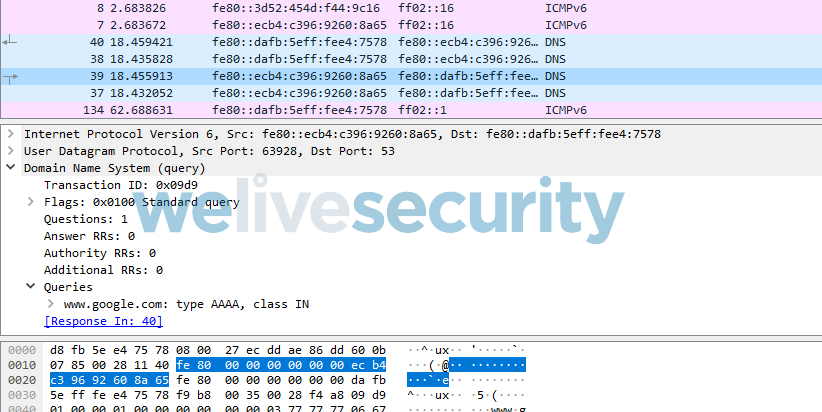

A ameaça propagada pelos criminosos faz algumas validações, uma delas é que para que a instalação seja iniciada adequadamente: o malware testa a conexão com a Internet acessando alguns sites, entre eles o site do Google.

Validação de conexão com a Internet por meio de um site legítimo.

Caso não obtenha conexão com a Internet, a instalação traz uma mensagem de erro pedindo acesso à Web. Outra validação feita é o ambiente em que a ameaça será instalada, caso o malware consiga detectar que se trata de uma máquina virtual, ele exibe uma mensagem informando que não poderá ser instalado. Criminosos utilizam essa técnica para evitar serem descobertos, visto que muitos sistemas de detecção voltados para análise de malware rodam em máquinas virtuais. Como esse também era meu caso no momento da análise, optei por outros caminhos para obter ao menos mais algumas respostas.

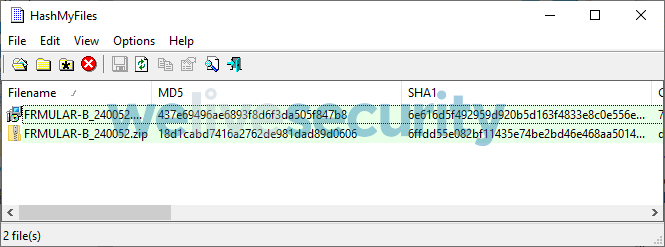

Primeiro busquei extrair os hashes dos arquivos, isso me permitiu pesquisar em bases como o VirusTotal para saber se esse tipo de ameaça já foi visto em outros lugares.

Hashes dos arquivos zip e msi.

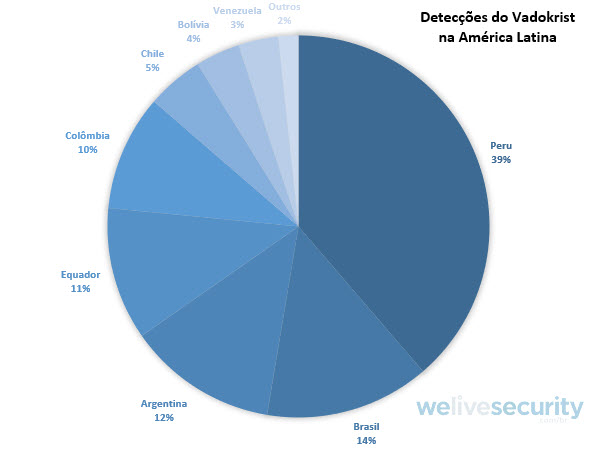

A análise do hash mostra que a ameaça identificada nos arquivos se trata do Vadokrist.AK, um trojan bancário muito atuante em países da América Latina e bastante presente no Brasil. Para que tenham uma ideia, o Brasil é o segundo da país da América Latina em número de detecções dessa ameaça, e o Peru é o país mais afetado.

E essa não é uma ameaça nova, já falamos algumas vezes sobre o Vadokrist em nossas publicações e na mais recente detalhamos suas características de distribuição e funcionamento. Apesar da campanha apresentada neste post não estar mais ativa, identifiquei outro e-mail de phishing com o mesmo formato que também se faz passar pelos Correios, o que nos faz deduzir que existem outras campanhas que utilizam o Vadokrist para realizar crimes entre os usuários.

Caso você ainda não conheça ameaças do tipo trojan bancário, uma de suas principais características é ser silenciosa. A ameaça se oculta no sistema e espera que a vítima faça algum tipo de interação com os bancos que são alvos dos cibercriminosos. Assim que a interação acontece, por exemplo, quando a vítima abre o site/app do banco para realizar alguma operação, a ameaça começa suas atividades de captura de informações, que podem acontecer de diversas formas, dentre elas exibindo formulários falsos semelhantes aos usados pela instituição bancária para que a vítima preencha seus dados, mas os recursos são cada vez mais variados e com certeza não se limitam a simples exibições de tela.

Para evitar esses e outros tipos de ameaças, separei algumas dicas de segurança que se encaixam bem nesse cenário:

Tenha atenção

Mostrei nesta publicação algumas das formas clássicas de identificação de phishings, atentar-se a URL sugerida pelo e-mail, seja passando o mouse em cima do link ou olhando na barra de endereços do navegador. Elas sempre serão diferentes do site verdadeiro pertencente a empresa que os criminosos estão tentando forjar.

Vale lembrar que o modo mais seguro de identificação do site é passando o mouse em cima do link, e não clicando para abrir a página. Algumas ameaças conseguem causar danos as vítimas pelo simples fato de abrirem determinada URL.

Desconfie

Estamos em período de pandemia, o que significa que boa parte das pessoas estão em casa, ou seja, seria muito difícil que alguma entrega viesse sem que fosse notada. Se uma entrega realmente não pode ser feita e é necessário retirá-la nos Correios, o site oficial da empresa informa os meios adequados para que isso seja feito e certamente não exige um formulário exclusivo enviado por e-mail.

Atente-se ao que é proposto

Algumas campanhas maliciosas, como essa citada neste artigo, não se preocupam em esconder seus intuitos. A campanha dizia ser necessário preencher um formulário, mas fornecia um arquivo de instalação de software. Isso já traz fortes indícios de que se trata de uma fraude. Não baixe arquivos apenas porque uma mensagem te pede para fazê-lo.

Proteja-se

Esse é um exemplo clássico de propagação de malware, para que a vítima não fosse infectada pela ameaça o dispositivo em que o malware foi baixado precisaria estar protegido com um antivírus capaz de detectar e bloquear programas maliciosos. É recomendado que dispositivos como celulares, tablets, notebooks e computadores sejam protegidos por antivírus, algumas ameaças tentam se propagar pela rede caso não consigam infectar o host onde foram baixadas.

Indicadores de Comprometimento

Arquivos

| File | SHA-1 | ESET Detection Engine |

|---|---|---|

| FRMULAR-B_240052.msi | 6e616d5f492959d920b5d163f4833e8c0e556ec2 | Win32/Spy.Vadokrist |

| FRMULAR-B_240052.zip | 6ffdd55e082bf11435e74be2bd46e468aa501432 | - |

URL

sedexbrcorreios.serveftp[.]org