Em 2014, um vazamento de dados expôs informações de três bilhões de usuários do Yahoo. Em 2016, os funcionários da Sony Pictures viram informações privadas confidenciais vazadas junto com milhares de documentos da empresa. O que esses dois ataques têm em comum? Ambos começaram com um e-mail de phishing.

As ameaças por e-mail ainda são uma das formas mais comuns que os cibercriminosos têm para acessar informações confidenciais ou instalar malware. Embora a maioria dos casos conhecidos de phishing tenha como alvo usuários anônimos, os cibercriminosos também podem usar e-mails contendo links ou arquivos falsos para atingir indivíduos específicos que possuem informações confidenciais. E, como aponta a equipe de pesquisa da ESET, em 2022, esse tipo de ameaça teve um aumento de quase 30% em relação ao ano anterior. E como os modelos de linguagem de IA facilitam a composição de e-mails, é provável que esses números estejam prestes a aumentar ainda mais.

Os ataques de phishing são uma forma de engenharia social que nos faz reagir com um senso de urgência e curiosidade. Embora todos nós possamos ser vítimas desse tipo de ataque, também podemos aprender a evitá-lo. Vamos dar uma olhada em alguns exemplos reais do phishing mais usados para nos enganar.

1. "Sua sessão expirou. Clique aqui para fazer login novamente."

Algumas das linhas e táticas de phishing mais comuns apenas informam brevemente que você foi desconectado de uma conta e o incentivam a preencher suas credenciais. Ao clicar no link, você será levado a um site muito parecido com o real. A diferença, no entanto, é que, ao inserir suas credenciais, elas serão enviadas imediatamente para os cibercriminosos, que as usarão para acessar suas informações. Em alguns casos, eles podem até fazer login em seu lugar e alterar a senha para evitar que você tenha acesso.

Essa técnica se baseia no hábito dos usuários de responder a essas mensagens automaticamente, sem pensar no conteúdo ou sem verificar os sinais típicos de um e-mail/mensagem de phishing.

Por exemplo, no ano passado, a GitHub Security alertou sobre e-mails que se faziam passar pela popular plataforma de desenvolvimento de software CI/CD CircleCI. Os cibercriminosos enviaram um alerta com "sessão expirada" e solicitavam um novo login usando as credenciais do GitHub. "Notamos alguma atividade incomum em sua conta. Por favor, verifique."

Com esse truque, os golpistas tentam criar um senso de urgência. Quem não gostaria de evitar a perda repentina de uma conta, não é mesmo? Normalmente, esses e-mails se fazem passar por mensagens de serviços legítimos, como Amazon, PayPal, etc.

Por exemplo, no final de 2018, a The United States Federal Trade Commission (FTC) emitiu um alerta sobre e-mails de phishing que se faziam passar pela gigante do streaming Netflix. Esses e-mails alegavam que uma conta havia sido suspensa devido a algo errado com os detalhes de pagamento, pedindo às pessoas que atualizassem suas informações de faturamento usando um link incorporado, que era, obviamente, malicioso e usado para obter credenciais de login.

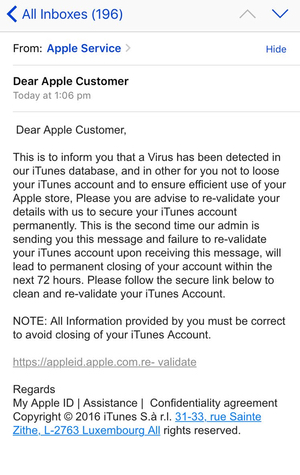

Da mesma forma, os clientes da Apple na América Latina foram alvo em 2018, quando cibercriminosos tentaram roubar suas informações pessoais com e-mails de phishing alegando uma falsa compra de um aplicativo e pedindo a confirmação de dados pessoais.

2. "Preciso que você faça um pagamento urgente"

A suplantação de contas de e-mail corporativo tem sido uma campeã de longa data entre as campanhas de spear phishing que não têm como alvo pessoas anônimas, mas sim uma pessoa específica ou um grupo de funcionários de uma empresa selecionada.

Antes de enviar esses e-mails falsos, os cibercriminosos aprendem o máximo possível sobre as estruturas corporativas, os recursos visuais, a linguagem etc. de uma empresa, para tornar o e-mail de phishing quase indistinguível de um genuíno.

Alguns desses e-mails têm como alvo específico os funcionários responsáveis pelo manuseio de dinheiro e por questões financeiras. Eles fingem ser o CEO ou outro superior autorizado a ordenar uma transferência bancária e pedem à vítima que envie fundos para uma conta específica, supostamente a do CEO ou talvez a da empresa.

Em 2018, a personificação de CEO foi usada para roubar mais de CA$100.000 da cidade canadense de Ottawa. Fazendo-se passar por uma solicitação do gerente da cidade, o tesoureiro da cidade recebeu um e-mail falso para transferir o valor que acabou nos bolsos dos criminosos.

Os criminosos também tentaram enganar o tesoureiro pela segunda vez, mas ao receber outro e-mail, o gerente da cidade estava lá para testemunhar pessoalmente o fato. Depois de perguntar se a solicitação era legítima, o golpe foi revelado e os criminosos foram descobertos.

3. "Prezado candidato..."

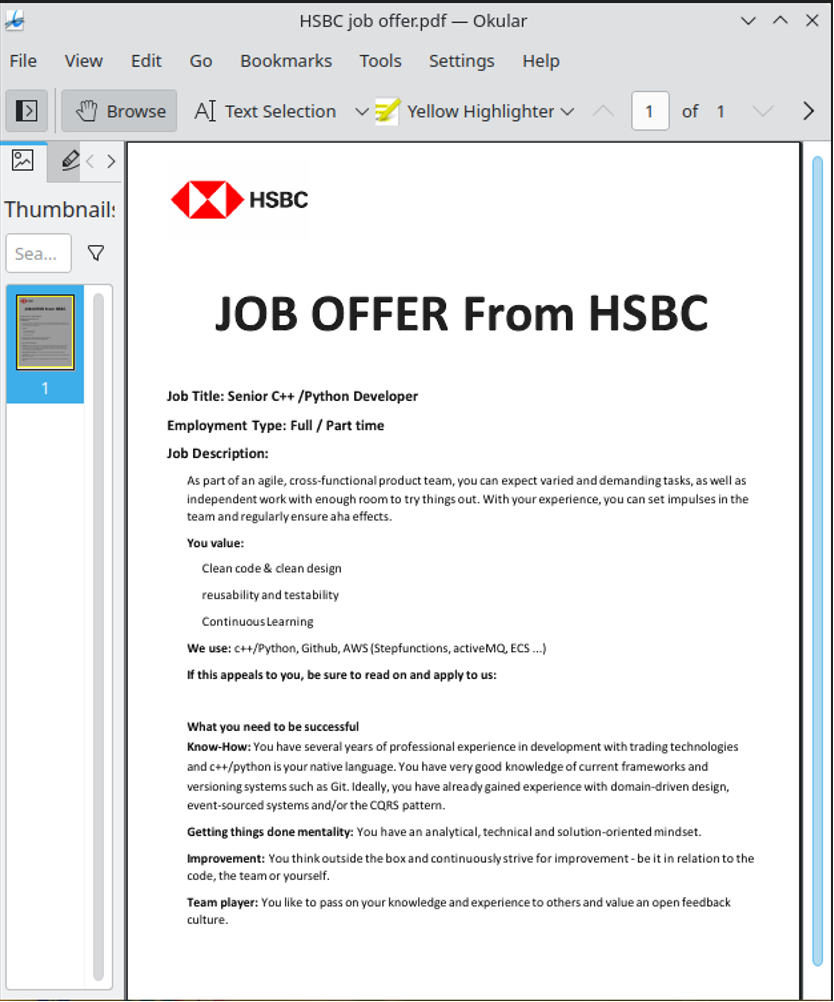

Esses e-mails ou mensagens de phishing usam ofertas de emprego falsas como isca. Eles podem enganar as vítimas em potencial para que cliquem em um link de phishing ou abram arquivos maliciosos enviados junto com uma mensagem de e-mail, solicitando que a vítima, por exemplo, crie uma conta e insira seus dados pessoais como forma de se candidatar ao emprego. Por exemplo, o grupo criminoso Lazarus realizou várias campanhas desse tipo, como a Operação DreamJob, descoberta recentemente por pesquisadores da ESET, que atraiu suas vítimas com falsas ofertas de emprego. Esses golpes também existem em painéis de anúncios de emprego populares, portanto, sempre tente verificar se o headhunter que entrou em contato com você ou a oferta de emprego que você vê é legítima.

A última campanha teve como alvo os usuários do Linux com um arquivo ZIP que apresentava uma falsa oferta de emprego do HSBC.

4. "Devido à situação atual..."

O phishing também aumenta em épocas de grandes eventos, seja um acontecimento esportivo ou uma crise humanitária. Por exemplo, no início de 2023, o grupo criminoso Fancy Bear realizou uma campanha de e-mail relacionada à guerra na Ucrânia. Os e-mails traziam um arquivo RTF malicioso chamado "Terrorismo nuclear: uma ameaça muito real". Uma vez aberto, ele não apenas comprometeria o computador, mas também era um blog do conceituado grupo de reflexão Atlantic Council afirmando que a probabilidade de Putin usar armas nucleares na guerra na Ucrânia é muito baixa - exatamente o oposto da alegação no nome do documento e que levou as vítimas a abri-lo.

5. "Feliz Natal!"

Os golpes durante os feriados geralmente se aproveitam das compras com e-mails que se fazem passar por mensagens de fornecedores legítimos. Os e-mails contêm ofertas "boas demais para serem verdadeiras" ou criam um falso senso de urgência para conseguir uma oferta de última hora. Outra abordagem dos criminosos é enviar e-mails com arquivos maliciosos relacionados a feriados, incluindo cartões de Natal, vales-presente, etc.

6. "Não podemos processar sua declaração de imposto de renda"

Apenas algumas coisas neste mundo são certas: morte, impostos e e-mails de phishing durante a temporada de impostos. Como as pessoas estão declarando seus impostos, não é surpreendente que recebam algum e-mail de uma agência fiscal. Os cibercriminosos abusam dessa situação enviando e-mails de phishing com mensagens falsas de agências fiscais. Geralmente, eles alegam que alguma informação está faltando e solicitam detalhes pessoais ou financeiros adicionais. Outros e-mails oferecem um reembolso e solicitam informações de cartão de crédito.

7. Nenhuma resposta necessária

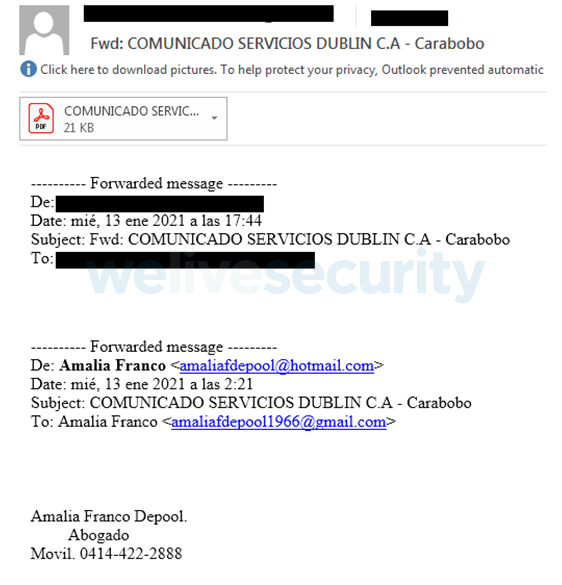

Alguns e-mails de phishing têm pouco ou nenhum conteúdo, atraindo você a abrir um arquivo anexado para saber mais sobre o assunto. Por exemplo, a ESET Research descobriu uma campanha maliciosa direcionada a redes corporativas em países de língua espanhola usando e-mails curtos com anexos em PDF em 2021. O assunto do e-mail pode ser tão simples como neste caso: "Services Statement Dublin"; não havia nenhuma mensagem além de uma assinatura e um contato de telefone celular na Venezuela.

Enquanto isso, o anexo é um simples arquivo PDF sem nenhum valor informativo adicional, mas contém um link que redireciona as vítimas para serviços de armazenamento em nuvem, a partir dos quais o malware pode ser baixado.

Como se proteger contra e-mails de phishing

- Leia o e-mail com atenção. Não clique em nada automaticamente;

- Verifique se o endereço de e-mail corresponde ao domínio real;

- Tenha cuidado com e-mails inesperados e repentinos de um banco, fornecedor ou qualquer outra organização;

- Verifique os sinais de alerta, como e-mails urgentes que exigem resposta imediata ou solicitações de credenciais, informações pessoais e financeiras. Vários erros gramaticais, ortográficos e de digitação também são um sinal de alerta;

- Compare o URL anexado com o respectivo domínio de uma empresa ou organização legítima. Se você encontrar algo suspeito, não clique nele;

- Fique atento a ofertas que são boas demais para serem verdadeiras e a presentes inesperados;

- Não envie dinheiro de forma precipitada. Se seu superior pedir essa transferência repentinamente, entre em contato diretamente com ele;

- Instale um produto de cibersegurança com ferramentas anti-phishing incorporadas.

Os e-mails de phishing são uma ameaça predominante, e até mesmo os profissionais de TI podem cair em um golpe. Felizmente, a maioria desses e-mails é bastante fácil de detectar, lembre-se sempre de verificar os sinais antes de clicar em links ou abrir anexos e sempre confirmar quem é o remetente.