Até o final de novembro do ano passado, o Laboratório de Pesquisa da ESET recebeu uma quantidade significativa de spam relacionado a golpes que circulavam por email e que fazem parte de novas campanhas de sextorsão - muito semelhante a outros casos de enganos que analisamos anteriormente e que compartilhamos com os usuários.

Os últimos emails que recebemos mantiveram alguns elementos que chamaram nossa atenção, semelhantes aos que vimos na campanha identificada em setembro de 2018, na qual a vítima recebeu uma mensagem que parecia ter sido enviado de sua própria conta. Nessa ocasião, o assunto da mensagem referia-se a um suposto hackeo da conta do usuário e aconselhava a vítima a alterar sua senha de forma imediata. A mensagem explicava que a conta tinha havia sido comprometida graças à exploração de uma vulnerabilidade no roteador através de um malware.

Supostamente, por meio dessas ações, o atacante informava que havia conseguido obter informações confidenciais sobre a vítima e, por isso, solicitava um pagamento para que as informações sensíveis do usuário não fossem divulgadas.

Um exemplo de email com mensagem intimidadora.

O fato do email aparentemente vir da própria conta do usuário faz parecer que as declarações do atacante são realmente verdadeiras e que ele conta com o acesso às informações.

No entanto, como já indicamos em publicações anteriores, esses dados podem ser obtidos por meio de técnicas de representação no protocolo de email, devido à ausência de mecanismos de autenticação e à manipulação das opções de configuração nesse tipo de serviço - o que permite o envio de mensagens apócrifas que à primeira vista parecem vir de um endereço ou de um domínio legítimo, mas que na realidade não correspondem ao remetente.

Portanto, o fato do email aparentemente ter sido enviado da própria conta não deve ser uma indicação para acreditar em tudo que a mensagem diz. Certamente, o atacante enviou de forma massiva esse tipo de mensagem esperando que um usuário desavisado caia na armadilha e realize o pagamento.

Quanto uma campanha deste estilo pode gerar?

Assim como tem ocorrido nos últimos meses, as campanhas de sextorsão continuam circulando e não é de surpreender que sejam tão eficazes. No caso da campanha que detectamos em julho de 2018, o golpe foi propagado em vários países e permitiu que os cibercriminosos pudessem obter cerca de meio milhão de dólares de vítimas de diferentes partes do mundo.

Isso é possível saber através do rastreamento dos endereços das carteiras de Bitcoin que são informadas pelos cibercriminosos nos emails de extorsão que eles enviam.

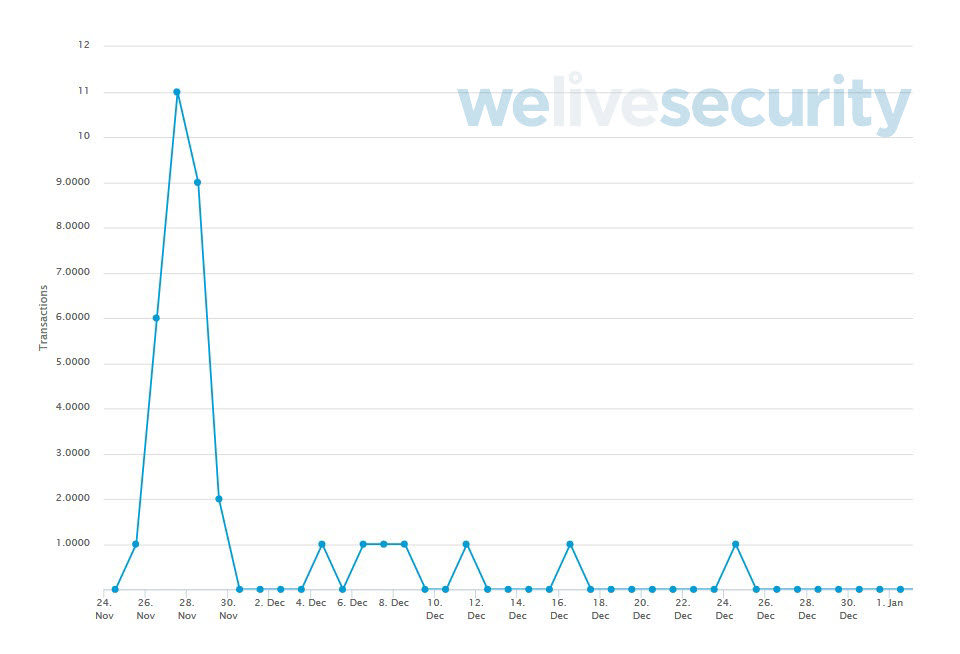

Depois de acompanhar uma dessas campanhas maliciosas mais recentes e analisar uma carteira de Bitcoins identificada nos emails que recebemos, fomos capazes de confirmar a eficácia desse tipo de golpe.

Desde a detecção do email, o endereço de Bitcoin registrou 36 movimentos ao longo de quase um mês de atividade relativamente constante, com um total recebido de 1,29 BTC (pouco mais de S$ 4.300), como mostra o gráfico a seguir.

Transações confirmadas por dia (novembro a dezembro de 2018).

A coincidência entre a data de detecção da campanha fraudulenta e as operações realizadas no endereço de Bitcoin sugere que os movimentos foram o resultado dos golpes exitosos. Outro fato interessante é que no dia com o maior número de transações, a carteira recebeu mais de US $ 1.400 em apenas 24 horas.

Medidas de segurança contra golpes

Mais uma vez, trata-se de uma campanha de Engenharia Social que busca enganar os usuários para fazer um pagamento devido a um ataque que nunca foi realizado ou para recuperar um material que não existe e que muito menos está em posse dos atacantes.

Recomendamos que os usuários não respondam e excluam a mensagem. Os usuários também podem aplicar outras boas práticas para o uso de emails, como atualizar suas senhas regularmente, usar senhas diferentes e complexas para cada serviço. Além disso, é fundamental contar com soluções de segurança contra malwares e spam. Caso eles incluam um arquivo anexo, não o abra e muito menos realize o download do mesmo, já que as campanhas de sextorsão foram detectadas recentemente através de emails que, além da mensagem extorsiva, incluiam um anexo malicioso que infectava a vítima com um ransomware.

Quanto aos serviços de email dentro das empresas, é importante evitar as configurações padrão - especialmente aqueles que permitem o encaminhamento de emails (no caso de não afetar as operações), uma vez que são geralmente utilizados por spammers ou códigos maliciosos.

Também é aconselhável implementar a autenticação de dois fatores para os usuários, já que isso reduz a possibilidade de acesso não autorizado às contas, bem como o uso de soluções antimalware e antispam nos servidores de email. Além do acima, a conscientização dos usuários também é necessária para evitar que eles caiam nesse tipo de golpe.