Com a liberação do saque das contas inativas do FGTS, ao longo deste ano temos observado uma intensa atividade do cibercrime brasileiro em busca de dados cadastrais dos trabalhadores.

A começar por campanhas de phishing para a propagação de malware, ainda no último mês de janeiro, antes de tornarem público o calendário oficial de saque. Divulgamos também campanhas de phishing realizadas com a finalidade de obter dados cadastrais das vítimas - aliás, vale frisar que essas campanhas de phishing continuam sendo lançadas massivamente.

O frenesi de obter esses dados bancários da população ficou evidente após casos de saques indevidos feitos por quadrilhas de estelionatários. Podemos citar, como fatores que motivam os cibercriminosos a voltarem sua artilharia contra os saques do FGTS, o fato de ser um programa com tempo limitado para perdurar e o baixo requisito de identificação do correntista para saques de até R$1.500,00, já que para esses valores só é exigido o conhecimento da senha do Cartão Cidadão em terminal de autoatendimento, sem a exigência de nenhum documento adicional ou segundo fator.

Neste post, vamos mostrar que esses golpes estão sendo direcionados não apenas a computadores usuais, mas também para dispositivos móveis, valendo-se de uma tática conhecida como SMiShing.

Campanha de SMiShing para FGTS

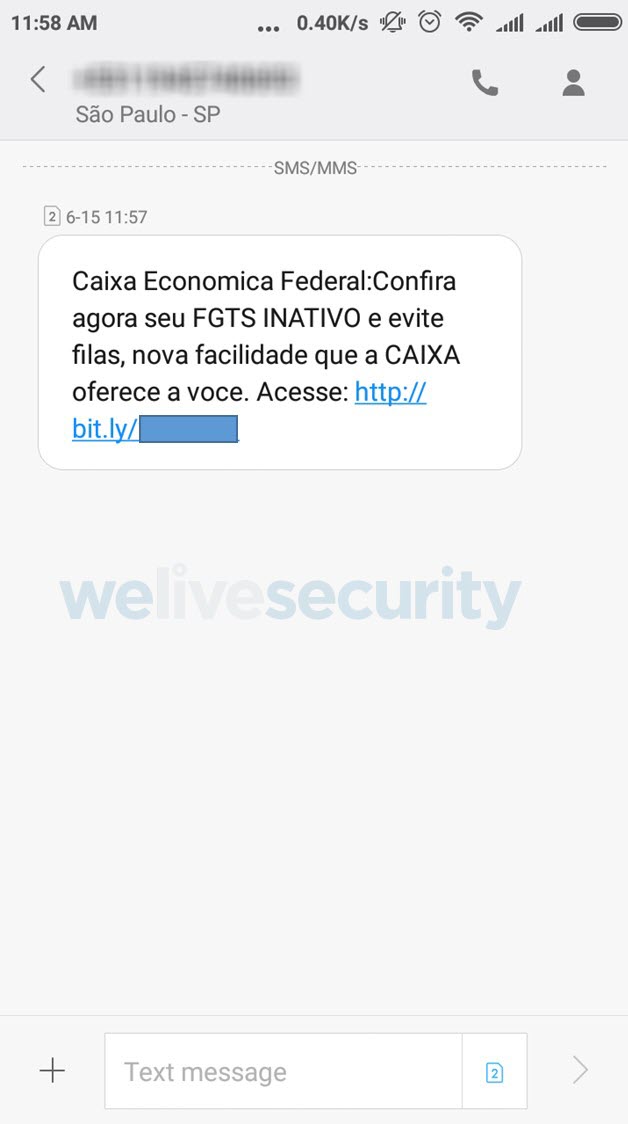

O SMiShing é um tipo de phishing, cujas mensagens são propagadas via SMS. No presente caso, um SMS é enviado e oferece facilidades na consulta ao FGTS inativo, contendo um link para uma página falsa, onde o usuário deverá se autenticar.

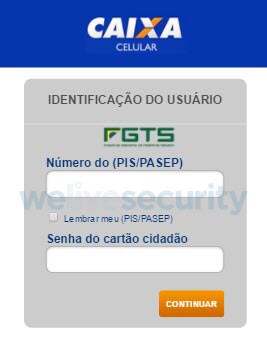

Quando o acesso é realizado via dispositivo móvel, é apresentado ao usuário uma página falsa de login, caso contrário, a vítima é redirecionado para uma página legítima da Caixa. Isso deixa claro que a intenção dos cibercriminosos é coletar dados bancários de usuários a partir de dispositivos móveis.

Após o envio desses dados, a vítima é redirecionada a uma página onde será solitado o CPF e a data de nascimento, com o pretexto de ativar a navegação do FGTS pelo celular.

Após o envio desses dados, a vítima é redirecionada a uma página onde será solitado o CPF e a data de nascimento, com o pretexto de ativar a navegação do FGTS pelo celular.

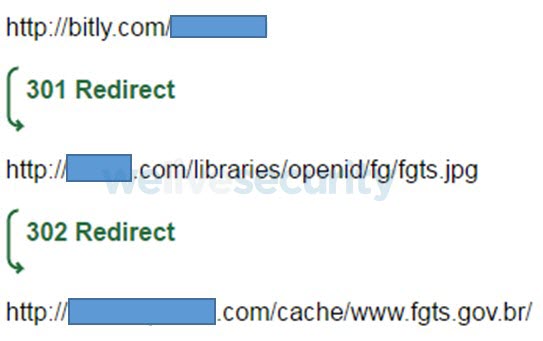

Para operacionalizar essa campanha, os cibercriminosos exploraram vulnerabilidades em dois sites diferentes para instalarem o kit do phishing. No primeiro site explorado, o objetivo era apenas filtrar acessos mobile e desktop baseado no user-agent do navegador, enquanto o segudo ficava hospedado na página falsa do FGTS.

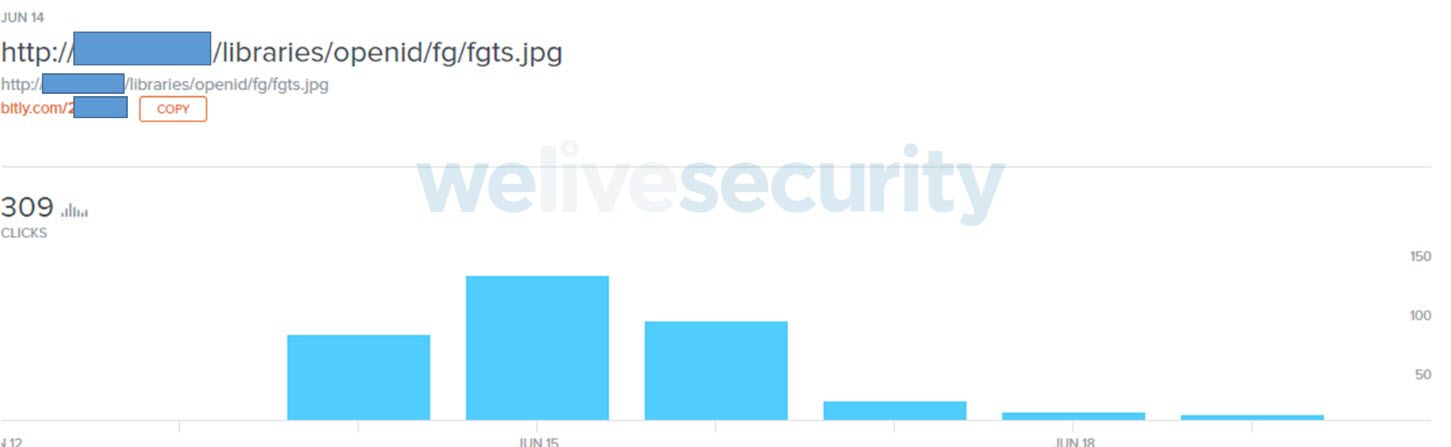

A campanha teve início no dia 14 de junho com um total de 309 acessos, apenas nesse link. Ao longo dos últimos meses, temos observado um grande número de campanhas de curta duração, que utilizam tanto infraestruturas de terceiros comprometidas quanto dedicadas.

Mantenha-se seguro!

Para não se tornar vítima de campanhas maliciosas como essa, é fundamental estar atento. Um pequeno descuido pode ser o necessário para que os cibercriminosos tenham acesso a dados pessoais, ocasionando prejuízos financeiros, tal qual o saque não autorizado do seu FGTS.

Se informar é o primeiro passo. O phishing é geralmente associado a correspondências por email, no entanto, esse caso (que é apenas um dentre tantos outros) deixa claro que esse é um pensamento impreciso. Muitos golpes chegam por meios como SMS ou WhatsApp.

Os cuidados que devemos ter em relação a correspondências de email deve ser replicado, à sua maneira, para qualquer outro meio de comunicação.

Além disso, para ficar ainda mais seguro, também vale a pena contar com uma solução proativa de segurança, que ajude a bloquear o acesso às páginas maliciosas, inclusive no seu smartphone.