Recentemente, o Laboratório de Pesquisa da ESET realizou a análise de uma nova campanha que circula pelo WhatsApp entre os usuários brasileiros. Desta vez, os cibercriminosos estão usando cupons falsos de R$70 para consumo nos restaurantes da rede McDonald’s.

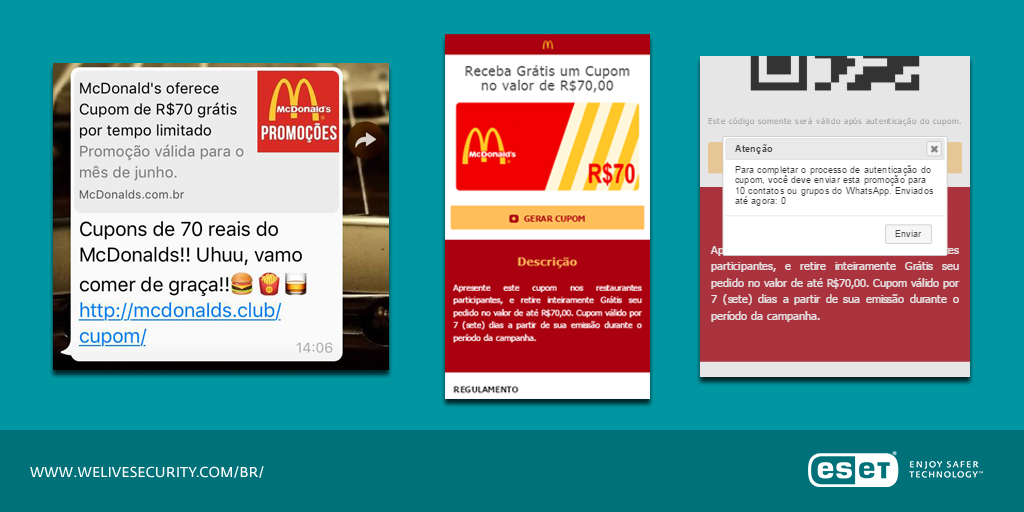

Veja como os cupons utilizados aparecem:

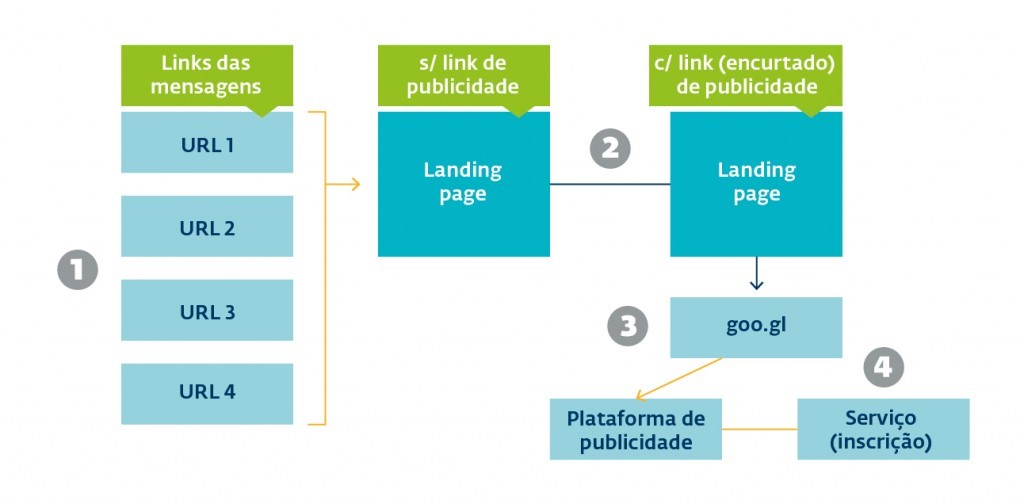

O modus operandus da campanha é muito similar ao que estamos habituados a ver: mecanismos de viralização associados ao compartilhamento de uma mensagem para ativação de um recurso – nesse caso, cupons do McDonald’s.

O objetivo é redirecionar os curiosos para uma página de subscrição de serviço. Quando isso ocorre, o operador da campanha recebe uma comissão.

No caso dessa atual campanha, verificamos também o redirecionamento a, diferentemente do serviço de subscrição, uma outra campanha de cupons, que desta vez se passa pela Petrobras. Essa outra campanha é mais peniciosa, uma vez que visa obter dados pessoais das vítimas sob o pretexto de participar de um concurso para um ano de gasolina/álcool/diesel gratuito.

No caso dessa atual campanha, verificamos também o redirecionamento a, diferentemente do serviço de subscrição, uma outra campanha de cupons, que desta vez se passa pela Petrobras. Essa outra campanha é mais peniciosa, uma vez que visa obter dados pessoais das vítimas sob o pretexto de participar de um concurso para um ano de gasolina/álcool/diesel gratuito.

https://www.youtube.com/watch?v=p4dk1YE28TE&feature=youtu.be

Artifícios da campanha

Para convencer as vítimas a acessarem o site da campanha e prosseguirem no golpe, os operadores valeram-se de algumas artimanhas. Primeiramente, para ficar visualmente similar ao domínio do McDonald’s, foi registrado o mcdonaIds.XX (com ‘i’ ao invés de ‘l’) – técnica que é conhecida como typosquatting.

| Domain Name: MCDONAIDS.XX Registrar URL: http://www.name.com Updated Date: 2017-05-24T01:51:26Z Creation Date: 2017-05-24T01:46:56Z Registry Expiry Date: 2018-05-24T01:46:56Z |

|---|

Buscando dados de registro do domínio, vemos também que o mesmo foi registrado no dia 24 de maio de 2017 – ou seja, há pouco tempo, o que é usual no caso de golpes na Internet. Muito embora tenha sido criado há três semanas, os primeiros registros de atividade datam de três dias atrás.

Outro fator que pode ser observado é o uso de obfuscação em código de JavaScript. A fim de dificultar a análise e proteger dados importantes, como as URLs utilizadas, os cibercriminosos utilizaram obfuscação de JavaScript como estratégia para codificação em hexadecimal, renomeação de métodos e variáveis, além do uso de métodos para remontar o script original.

É possível observar que o método executado ao pressionar o botão “Enviar” incrementa o contador sem a necessidade técnica de compartilhar a mensagem com os contatos. Além disso, diferentemente do pop-up que informa ser necessário “enviar esta promoção para 10 contatos ou grupos do WhatsApp”, a contagem é encerrada após os cinco primeiros “envios”.

| "Enviar": function() { ga('send', 'event', 'WhatsApp Brazil', '[SHARE][' + count + '][BR] McDonalds'); count++; if (count > 5) { $(".pdf").addClass('pdfinal') }; window.location.href = url; $(this).dialog("close") } |

|---|

Evite golpes!

Para se proteger contra esses tipos de golpes, que podem roubar os seus dados pessoais, ou te inscrever em serviços não solicitados com o objetivo de comprometer os seus créditos de celular, é importante estar atento.

Nesta campanha, foi utilizada a técnica de typosquatting, além de um cuidado especial com o layout da página, para encorajar as vítimas a prosseguirem no golpe. Alguns cuidados, no entanto, poderiam poupar os usuários de prejuízos e dores de cabeça:

- Conhecimento de campanhas passadas: esse não foi o primeiro golpe (inclusive envolvendo o McDonald’s) a utilizar a temática de cupons falsos para chamar a atenção e, certamente, não será o último.

- Colabore: informe familiares e amigos sempre que tenha conhecimento sobre uma campanha maliciosa ativa. Isso vai ajudar a criar um ciberespaço mais seguro para todos e a combater o cibercrime.

- Informe-se: Algumas empresas oferecem páginas informativas (como é o caso do McDonald’s) relacionadas a segurança. Essa fonte de informação oficial é um exemplo que deveria ser seguido por todas as empresas.

- Proteja o seu dispositivo: Para ficar seguro, mesmo depois de todos os cuidados, avalie a utilização de uma solução de segurança para o seu dispositivo, que possa bloquear o acesso a sites maliciosos, além de verificar a presença de apps maliciosos.

Não se esqueça de avaliar a reputação do produto que está sendo instalado, evitando soluções fajutas e, principalmente, scarewares (veja o caso do app Prisma).