No Brasil, cerca de 29% das empresas relataram ter sofrido um ataque de ransomware em 2024, segundo o ESET Security Report, que também aponta que 73% das organizações ainda não contrataram seguro contra riscos cibernéticos. Embora o ransomware seja uma das maiores ameaças à cibersegurança, muitas empresas ainda não adotaram medidas preventivas.

O conceito é básico: trata-se do sequestro de informações ou sistemas, com solicitação de resgate financeiro. Com o passar do tempo, a ameaça evoluiu, dando origem ao Ransomware-as-a-Service (RaaS), que facilita a disseminação de ataques.

É possível visualizar a evolução da ameaça através dos números do site Ransomware.Live um site que monitora os fóruns usados pelos grupos de ransomware para publicar os nomes das vítimas que eles reivindicam. Foram 51 vítimas em 2023, entre órgãos públicos e empresas no Brasil. Em 2024, o número subiu para 135 casos. Em 2025, até o momento da escrita deste artigo, já foram registradas 93 vítimas, caminhando para superar o ano anterior.

Mais do que números, o impacto do ransomware é medido pelas consequências: interrupção de serviços essenciais, prejuízos financeiros e danos à reputação. Neste artigo, apresentamos um panorama sobre por que essa ameaça segue tão relevante em 2025 no Brasil.

Tendências e evolução do ransomware

Podemos considerar o WannaCry, em 2017, a primeira campanha massiva global de ransomware, responsável por comprometer milhares de dispositivos em mais de 150 países, incluindo o Brasil. O ataque ficou marcado como o primeiro "ransomworm", um ransomware com propriedades de worm, capaz de se espalhar automaticamente entre sistemas vulneráveis. Esse episódio foi um divisor de águas, servindo como alerta global sobre a importância da cibersegurança.

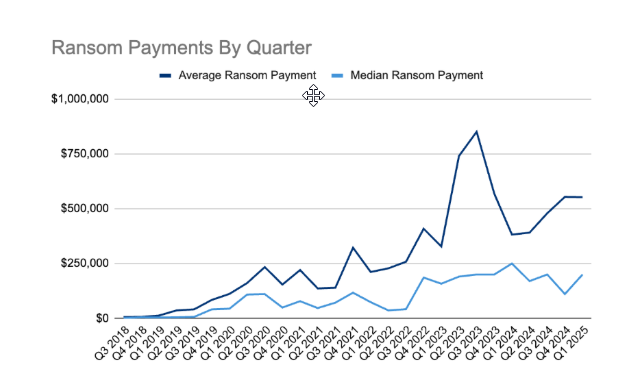

Nos anos seguintes, o cenário mudou. Grupos de cibercriminosos perceberam que campanhas em larga escala chamavam atenção de autoridades internacionais, mas nem sempre resultavam em ganhos elevados. Como alternativa, passaram a adotar estratégias de ataques direcionados, mais discretos e lucrativos, voltados especialmente para organizações de médio e grande porte. Essa mudança consolidou a profissionalização do modelo Ransomware-as-a-Service (RaaS) e deu origem a táticas como a extorsão dupla, em que os criminosos não apenas criptografam dados, mas também ameaçam publicá-los em caso de não pagamento.

O ataque direcionado se tornou prejudicial, alterando significativamente a forma como os grupos criminosos operam. Atualmente, o modelo Ransomware-as-a-Service (RaaS) democratizou o acesso a ferramentas de ataque, permitindo que agentes com pouco conhecimento técnico conduzam operações complexas. Além disso, a prática de extorsão dupla, que combina criptografia de dados com vazamento caso o resgate não seja pago, se tornou comum, ampliando os impactos financeiros e reputacionais.

Quem são os principais alvos dos ataques de ransomware

Em termos de alvos, em 2025, os grandes grupos de cibercriminosos tendem a mirar médias e grandes empresas ou organizações ligadas a infraestrutura, manufatura, educação, setor público, saúde, finanças, tecnologia, transporte, construção, energia, telecomunicações, agricultura, serviços empresariais e ao consumidor, e turismo/hospitalidade, além de casos não categorizados.

No Brasil, um exemplo desse tipo de ofensiva foi o ataque ao Grupo Jorge Batista, do setor farmacêutico, que, segundo o portal Lupa1, foi alvo do ransomware Gunra neste ano e registrou perdas estimadas em 400 milhões de reais. O ataque paralisou sistemas, interrompeu vendas, levou ao rompimento de contratos e resultou em multas.

O Gunra é um tipo de malware que criptografa dados e ameaça divulgar informações sensíveis em um site de vazamentos. No entanto, o ecossistema do cibercrime também inclui agentes menores, que podem atingir qualquer tipo de negócio. Se houver uma brecha que permita o acesso ao ambiente, a infecção por ransomware é possível. Por isso, toda organização, independentemente do tamanho, precisa adotar medidas de proteção.

A evolução das táticas mostra que o ransomware está se tornando cada vez mais planejado e seletivo, com ataques muitas vezes precedidos por reconhecimento detalhado dos sistemas da vítima, ao invés de operações aleatórias em larga escala.

Principais casos de ransomware direcionados a empresas este ano

Em 2025, já foram contabilizados 92 casos de ransomware no Brasil, segundo dados do Ransomware.Live, número que deve superar o registrado em 2024. Diferentes setores, incluindo saúde, tecnologia e construção civil estiveram na mira dos cibercriminosos neste ano. A seguir, vamos compartilhar alguns casos de destaque de ataques realizados por grupos de ransomware no Brasil em 2025, ressaltando seus alvos e métodos mais recorrentes. É importante esclarecer que estes não são os grupos que mais ataques realizaram no Brasil neste ano, mas sim os responsáveis pelos ataques que mencionamos a seguir. São casos que evidenciam diferentes tipos de organizações, mostrando a diversidade de vítimas e setores visados por cibercriminosos.

Ataque ao setor farmacêutico

O Gunra, derivado do código do ransomware Conti, trouxe avanços em técnicas de evasão e persistência. Após a infecção, remove cópias de sombra, escaneia o sistema, injeta código em processos legítimos e criptografa arquivos comuns como .docx, .pdf e .jpg, paralisando totalmente as operações da vítima.

Como mencionamos anteriormente, o ransomware Gunra ganhou destaque ao estrear no Brasil e atingir o Grupo Jorge Batista, do setor farmacêutico, gerando prejuízos milionários.

Ataque aos setores público e automotivo

O Babuk2 surgiu no início de 2025 como uma suposta versão renovada do infame grupo Babuk, que operava como Ransomware-as-a-Service (RaaS) até 2022. Embora use o nome original, não há vínculo confirmado com os operadores anteriores, e o grupo original negou qualquer relação. Muitos especialistas o consideram mais um caso de imitação ou aproveitamento de marca do que uma reativação legítima.

O Governo brasileiro sofreu 5 tentativas de ataque de ransomware, segundo o CTIR Gov, em 2025, entre elas o ransomware.live pontuou que o Fundo Nacional de Desenvolvimento foi vítima do grupo babuk2, quem também aparece na lista de vítimas do grupo é o Grupo Modesto Cerqueira, um conglomerado empresarial brasileiro que atua no segmento automotivo.

Ataque ao setor financeiro

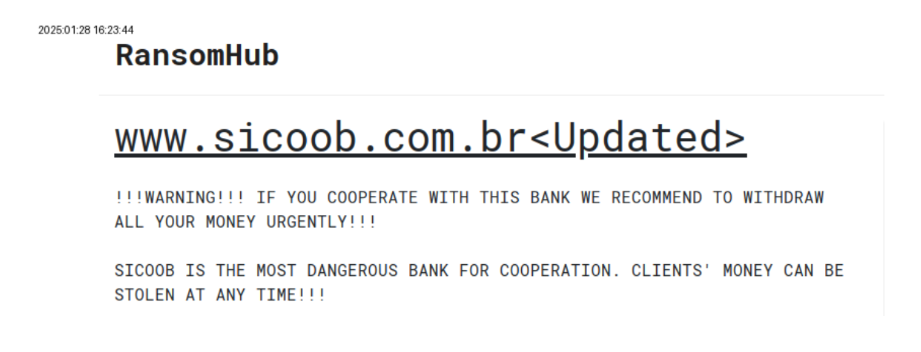

O RansomHub iniciou suas operações no começo de 2024, este grupo cibercriminoso trabalha no modelo de Ransomware-as-a-Service (RaaS), ou seja, fornece ferramentas, recursos e suporte aos afiliados que realizam os ataques, por esse serviço, o grupo cobra 10% dos pagamentos obtidos em cada ataque.

Ainda em 2025, o portal Ransomware.Live destacou a Solarium Revestimentos empresa no mercado de revestimentos cimentícios teve seus dados vazados pelo grupo Ransomhub. O grupo também já havia publicado anteriormente cópias de documentos da Sicoob em 2024, em nota oficial a Sicoob reconheceu o ataque, a Sicoob atua no segmento financeiro, sendo um sistema de cooperativas de crédito que oferece serviços bancários como contas, empréstimos, cartões, investimentos e seguros, além de apoio ao agronegócio.

Ataque ao setor imobiliário

O grupo de ransomware Akira surgiu em março de 2023 quando impactou diversas empresas e entidades de infraestrutura na América do Norte, Europa e Austrália. Os cibercriminosos tem acesso inicial às organizações por meio de um serviço de rede privada virtual (VPN) sem autenticação multifator (MFA) configurada.

A Helbor Empreendimentos S.A, focada no setor do imobiliário foi vítima do grupo Akira que divide a liderança de mercado com o Ransomhub, segundo o Covemare. A CyberPress informou que o grupo afirmou ter mais de 54 GB de dados organizacionais da empresa.

Ransomwares detectados no Brasil em ataques massivos

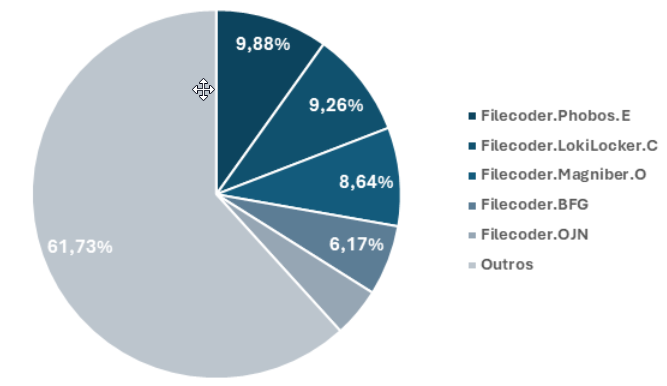

Antes de apresentar a lista dos ransomwares detectados entre janeiro e junho de 2025, é importante esclarecer um ponto fundamental. Os números apresentados representam detecções, ou seja, tentativas de infecção bloqueadas em ambientes protegidos pelas soluções da ESET.

Isso significa que não temos como medir quantas vítimas os criminosos realmente fizeram. Só é possível contabilizar as ameaças que foram interceptadas nos ambientes que protegemos.

Essas detecções correspondem em sua maioria a famílias de ransomware que realizam ataques massivos, tanto contra empresas quanto contra usuários finais. Isso explica por que a lista de famílias de ransomware é diferente dos nomes dos grupos de ransomware, que lançam ataques em menor volume, mas de forma mais direcionada e com cadeias de infecção mais sofisticadas.

Em muitos casos, as campanhas massivas de ransomware são distribuídas por meio de downloads maliciosos, como filmes, livros, cracks ou e-mails de phishing enviados em grande escala.

Como é possível observar no gráfico acima, três das cinco principais detecções do período estão relacionadas a grupos de ransomware amplamente conhecidos. A seguir, apresentamos uma breve descrição de cada um deles, juntamente com as formas de acesso inicial mais comuns utilizadas para comprometer os ambientes.

Phobos

O ransomware Phobos foi identificado pela primeira vez em meados de 2019 e tem origem no conhecido grupo Dharma/CrySis. Assim como outros malwares que operam pelo modelo Ransomware-as-a-Service (RaaS), seus alvos variam conforme os objetivos dos criminosos que contratam o serviço.

O acesso inicial costuma ocorrer por meio de campanhas de phishing, varredura de IPs para identificar serviços RDP vulneráveis e ataques de força bruta em RDP.

LokiLocker

O LokiLocker é o mais recente entre os ransomwares citados, tendo sido detectado em 2021. Assim como outros grupos, atua no modelo Ransomware as a Service (RaaS). Ele é desenvolvido em .NET e conta com técnicas avançadas de ofuscação, o que dificulta significativamente sua análise por especialistas em segurança.

Seu foco principal são ambientes Windows configurados em inglês, e ele já foi identificado em ataques direcionados a organizações na Europa e na Ásia. O acesso inicial acontece por anexos de e-mails maliciosos (macros), sites de torrent e anúncios fraudulentos.

Magniber

O Magniber foi detectado pela primeira vez em 2017, com a maioria de seus ataques inicialmente concentrados na Coreia do Sul e em outros países da Ásia. Originalmente, o ransomware tinha como foco principal usuários domésticos, mas sua disseminação para outras regiões do mundo indica uma possível ampliação dos alvos de suas campanhas maliciosas.

O acesso inicial acontece por typosquatting, falsos instaladores ou atualizações (MSI) e anúncios maliciosos.

As demais ameaças genéricas: BFG e OJN

Os dois últimos colocados do nosso Top 5 são classificados como ransomwares genéricos, pois suas características e comportamentos não correspondem a nenhuma família já catalogada. No entanto, isso não os torna menos perigosos. As siglas BFG e OJN, atribuídas a essas variantes, indicam apenas que os malwares passaram por diversas mutações, mantendo como característica central a criptografia dos arquivos da vítima.

Embora não tenham um nome específico ou vínculo claro com grupos conhecidos de cibercriminosos, essas variantes apresentam um agravante: por serem genéricas e menos estudadas, acabam recebendo menos atenção analítica, o que as torna ainda mais eficazes contra ambientes que não estão devidamente protegidos.

Como reforçar a defesa contra o ransomware

Para aumentar a maturidade de segurança dos ambientes e reduzir significativamente o risco de ataques bem-sucedidos, é fundamental adotar práticas consistentes de proteção. Confira as principais recomendações:

1. Utilize soluções que protejam navegação e e-mails

Grande parte dos ataques começa por links maliciosos ou anexos de e-mails fraudulentos. Utilize soluções de segurança em múltiplas camadas que monitorem esses pontos críticos, mantendo-as sempre ativas, atualizadas e corretamente configuradas para bloquear ameaças.

2. Reforce a proteção de serviços expostos à internet

Tanto em ambientes locais quanto em nuvem, serviços acessíveis externamente precisam ser rigorosamente protegidos. Limite o acesso apenas a usuários indispensáveis, use senhas fortes e autenticação multifator, e assegure que as versões estejam atualizadas e livres de vulnerabilidades conhecidas.

3. Implante proteção de endpoint em toda a infraestrutura

Cibercriminosos podem explorar vulnerabilidades ou outros vetores para alcançar dispositivos internos. É essencial que todos os equipamentos, sejam estações de trabalho ou servidores, contem com soluções de Endpoint Protection para evitar a execução de softwares maliciosos.

4. Invista em treinamentos contínuos de conscientização em segurança

Realize treinamentos periódicos com todos os colaboradores para educá-los sobre golpes como phishing e técnicas de engenharia social. Funcionários bem preparados se tornam aliados estratégicos na prevenção de incidentes e sabem acionar rapidamente a equipe de segurança diante de situações suspeitas.

Reflexão

O panorama atual de cibersegurança evidencia que nenhuma outra ameaça oferece tanto potencial de lucro aos cibercriminosos quanto o ransomware, ao mesmo tempo em que ressalta os prejuízos causados por paralisações e falhas nos sistemas. Isso indica que ele continuará sendo a base da indústria do cibercrime. Cabe a todos nós, profissionais e entusiastas da área, adotar medidas eficazes para proteger e conscientizar pessoas, empresas e infraestruturas contra esse tipo de ataque.