Investigadores de ESET identificaron una campaña en curso que hemos atribuido al grupo de APT StrongPity. Activa desde noviembre de 2021, la campaña ha estado distribuyendo una aplicación maliciosa a través de un sitio web que se hace pasar por Shagle, un servicio de video chat que ofrece comunicaciones cifradas entre extraños. A diferencia del sitio legítimo de Shagle cuyo servicio es basado en la web y que no ofrece una aplicación móvil oficial para acceder a sus servicios, el sitio falso solo proporciona una aplicación para Android para descargar y no es posible utilizar el servicio web.

En la versión en español de esta publicación hacemos una descripción general de la campaña. En la versión en inglés encontrarán el análisis técnico en detalle de esta campaña de StrongPity.

Puntos claves de este artículo:

- Una sola campaña apuntando a usuarios de Android se ha atribuido en el pasado al grupo StrongPity.

- Esta es la primera vez que los módulos descritos y su funcionalidad se documentan públicamente.

- Para distribuir la falsa app con funcionalidades de backdoor el grupo StrongPity utiliza un sitio web que imita el sitio oficial del servicio Shagle.

- La aplicación que se descarga del sitio falso es una versión modificada de la aplicación de código abierto Telegram, reempaquetada con el código del backdoor de StrongPity.

- Atribuimos esta amenaza al grupo de APT StrongPity a partir de las similitudes en el código con el backdoor utilizado en la campaña anterior y que la aplicación está firmada con un certificado utilizado anteriormente por StrongPity.

- El backdoor de StrongPity es modular y tiene varias funciones de espionaje. Todos los módulos binarios necesarios se cifran mediante AES y se descargan de su servidor C&C.

La aplicación maliciosa es, de hecho, una versión completamente funcional pero troyana de la aplicación legítima de Telegram. Sin embargo, se presenta como la aplicación de Shagle, la cual no existe. A lo largo de esta publicación nos referiremos a esta app como la falsa aplicación de Shagle, la aplicación troyanizada de Telegram o el backdoor de StrongPity. Los productos de ESET detectan esta amenaza como Android/StrongPity.A.

Este backdoor de StrongPity tiene varias funciones de espionaje: sus 11 módulos activados dinámicamente permiten grabar llamadas telefónicas, recopilar mensajes SMS, acceder a la lista de registros de llamadas, lista de contactos y mucho más. Estos módulos se están documentando por primera vez en este artículo. Si la víctima habilita a la app maliciosa los servicios de accesibilidad, uno de sus módulos también tendrá acceso a las notificaciones entrantes y podrá exfiltrar la comunicación de 17 aplicaciones, entre ellas Viber, Skype, Gmail, Messenger y Tinder.

Es probable que la campaña apunte a un objetivo muy específico y limitado, ya que la telemetría de ESET aún no identifica a ninguna víctima. Durante nuestra investigación, la versión analizada del malware disponible en el sitio web falso ya no estaba activa. Por lo tanto, no fue posible instalarlo correctamente y activar su funcionalidad de backdoor porque StrongPity no obtuvo su propia ID de API para la aplicación troyanizada de Telegram. Pero eso podría cambiar en cualquier momento si el atacante decide actualizar la aplicación maliciosa.

Descripción general

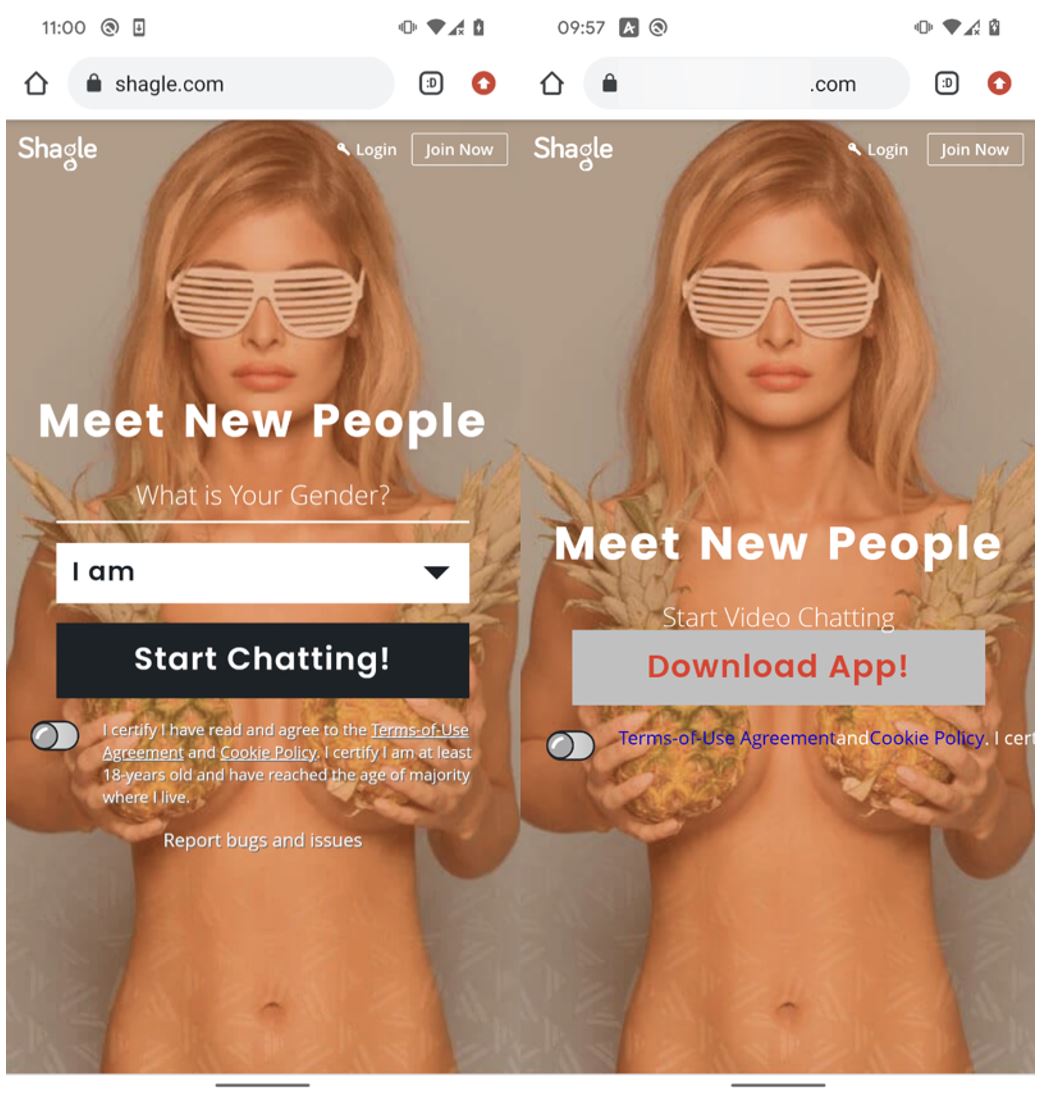

Esta campaña del grupo StrongPity se basa en un backdoor para Android que se despliega desde un dominio que contiene la palabra "dutch". Este sitio web se hace pasar por el servicio legítimo llamado Shagle (shagle.com). En la Figura 1 se pueden ver las páginas de inicio de ambos sitios web. La aplicación maliciosa se proporciona directamente desde el sitio web que suplanta la identidad y nunca estuvo disponible en la tienda Google Play. Es una versión troyanizada de la aplicación legítima Telegram, presentada como si fuera la aplicación Shagle, aunque actualmente no existe una aplicación oficial de Shagle para Android.

Figura 1. Comparación del sitio web legítimo de la izquierda y el falso a la derecha

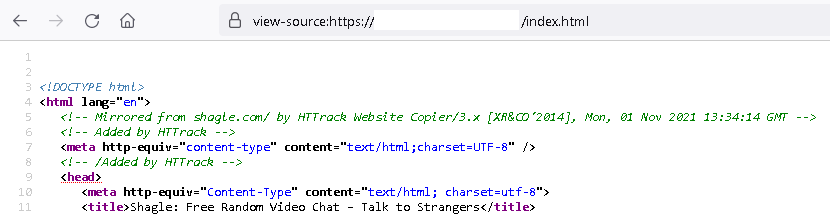

Como puede observar en la Figura 2, el código HTML del sitio falso incluye evidencia de que fue copiado del sitio legítimo shagle.com el 1 de noviembre de 2021, utilizando la herramienta automatizada HTTrack. El dominio malicioso se registró el mismo día, por lo que el sitio falso y la app falsa de Shagle pueden haber estado disponibles para su descarga desde esa fecha.

Figura 2. Registros generados por la herramienta HTTrack en el código HTML del sitio web falso

Victimología

El 18 de julio de 2022, una de nuestras reglas YARA en VirusTotal se activó cuando se cargó una aplicación maliciosa y un enlace a un sitio web que imitaba a shagle.com . Al mismo tiempo, fuimos notificados en Twitter sobre esa muestra, aunque se atribuyó erróneamente a Bahamut. Los datos de la telemetría de ESET aún no identifican a ninguna víctima, lo que sugiere que es probable que la campaña haya tenido un objetivo limitado.

Atribución

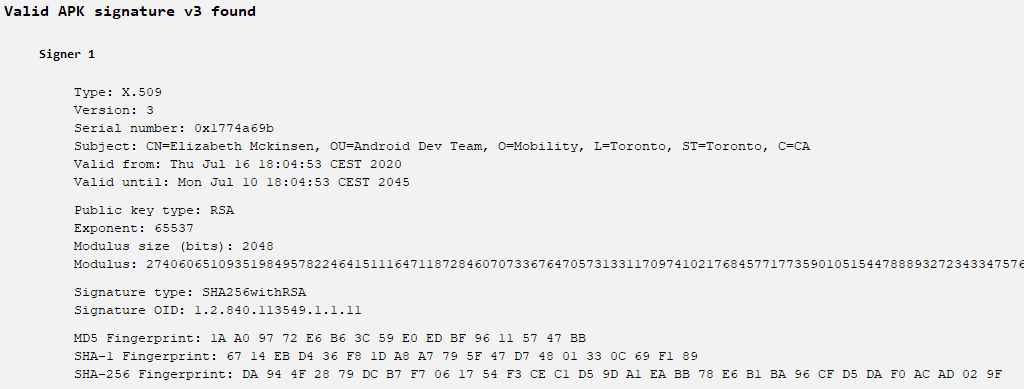

La APK distribuida por el sitio que imita a Shagle está firmada con el mismo certificado de firma de código (consulte la Figura 3) que una aplicación del gobierno de Siria troyanizada que fue descubierta en 2021 por Trend Micro, la cual también se atribuyó a StrongPity.

Figura 3. Este certificado firmó la aplicación Shagle falsa y la aplicación e-gov del gobierno de Siria troyanizada

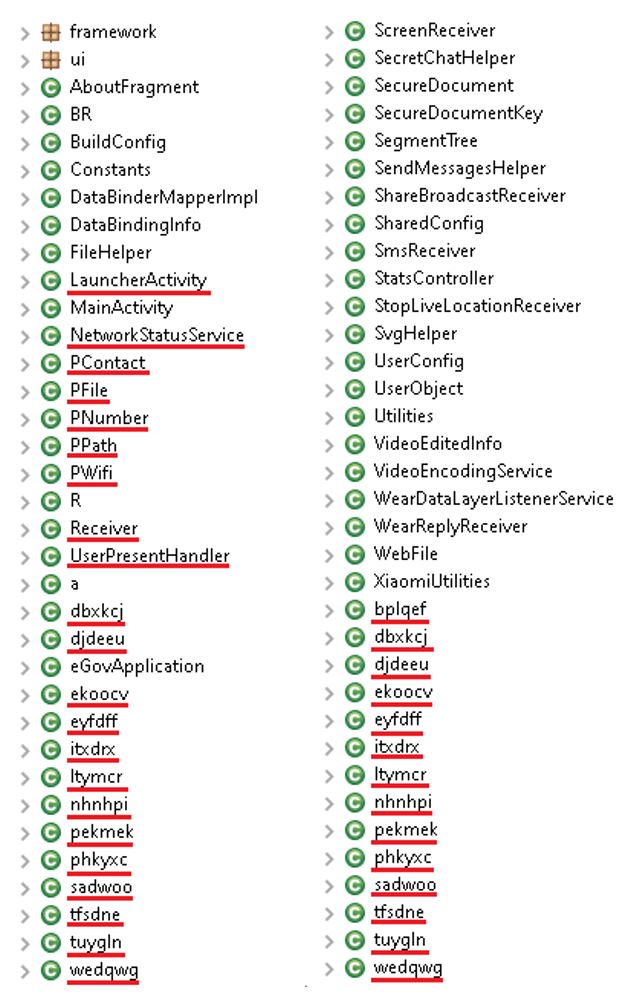

El código malicioso en la falsa aplicación Shagle se observó en la anterior campaña de StrongPity dirigida a móviles e implementa un backdoor simple pero funcional. Hemos visto que este código se usa solo en campañas llevadas adelante por el grupo StrongPity. En la Figura 4, puede observar algunas de las clases maliciosas agregadas con muchos de los nombres ofuscados incluso siendo los mismos en el código de ambas campañas.

Figura 4. Comparación de nombres de clase de la aplicación troyanizada del gobierno de Siria (izquierda) y la aplicación troyanizada de Telegram (derecha)

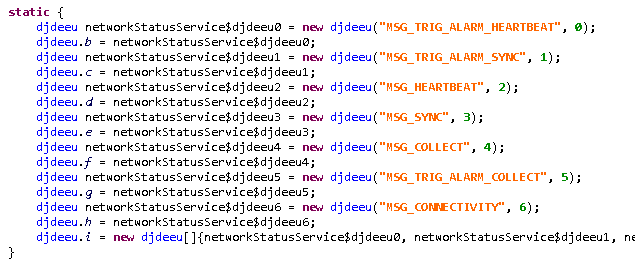

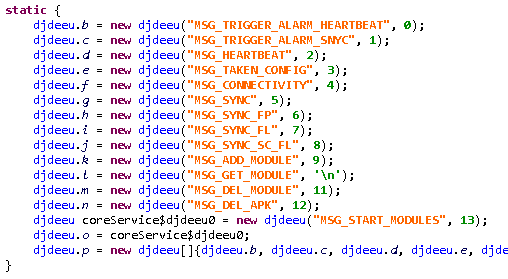

Al comparar el código del backdoor utilizado en esta campaña con el de la aplicación troyanizada del gobierno sirio (SHA-1: 5A5910C2C9180382FCF7A939E9909044F0E8918B), descubrimos que el más reciente tiene más funcionalidades pero se utiliza el mismo código para proporcionar funciones similares. En la Figura 5 y la Figura 6 puede comparar el código que se encarga de enviar mensajes entre componentes de ambas muestras. Estos mensajes son los responsables de desencadenar el comportamiento malicioso de ambos backdoor. Por lo tanto, creemos firmemente que la aplicación falsa de Shagle está vinculada al grupo StrongPity.

Figura 5. Despachador de mensajes responsable de activar la funcionalidad maliciosa en la aplicación troyanizada del gobierno sirio.

Figura 6. Despachador de mensajes responsable de activar la funcionalidad maliciosa en la aplicación Shagle falsa

Como mencionamos en la sección Descripción general de esta publicación, la aplicación falsa de Shagle se alojó en el sitio web que se hacía pasar por el sitio oficial de Shagle, desde el cual las víctimas tenían que elegir descargar e instalar la aplicación. No hubo ningún subterfugio que sugiriera que la aplicación estaba disponible en Google Play y no sabemos cómo las víctimas potenciales fueron atraídas o o descubrieron el falso sitio web.

Si desea conocer los detalles técnicos de esta campaña, invitamos a leer la versión en inglés de esta publicación. Allí encontrará información detallada sobre del conjunto de herramientas utilizado por el grupo, las capacidades del backdoor y los Indicadores de Compromiso.