El equipo de investigación de ESET descubrió un nuevo malware del tipo wiper junto a su herramienta de ejecución, ambos atribuidos al grupo de APT Agrius. El hallazgo se dio mientras se analizaba un ataque de cadena de suministro que abusaba de un software israelí. El grupo Agrius es conocido por sus operaciones destructivas.

En febrero de 2022, Agrius comenzó a apuntar con sus ataques a firmas de consultoría de TI y recursos humanos en Israel, y a personas usuarias de un software israelí que es utilizado en la industria del diamante. Creemos que los operadores de Agrius realizaron un ataque de cadena de suministro abusando del software israelí para desplegar su nuevo wiper, llamado Fantasy, y una nueva herramienta, llamada Sandals, que permite realizar movimiento lateral y ejecutar Fantasy.

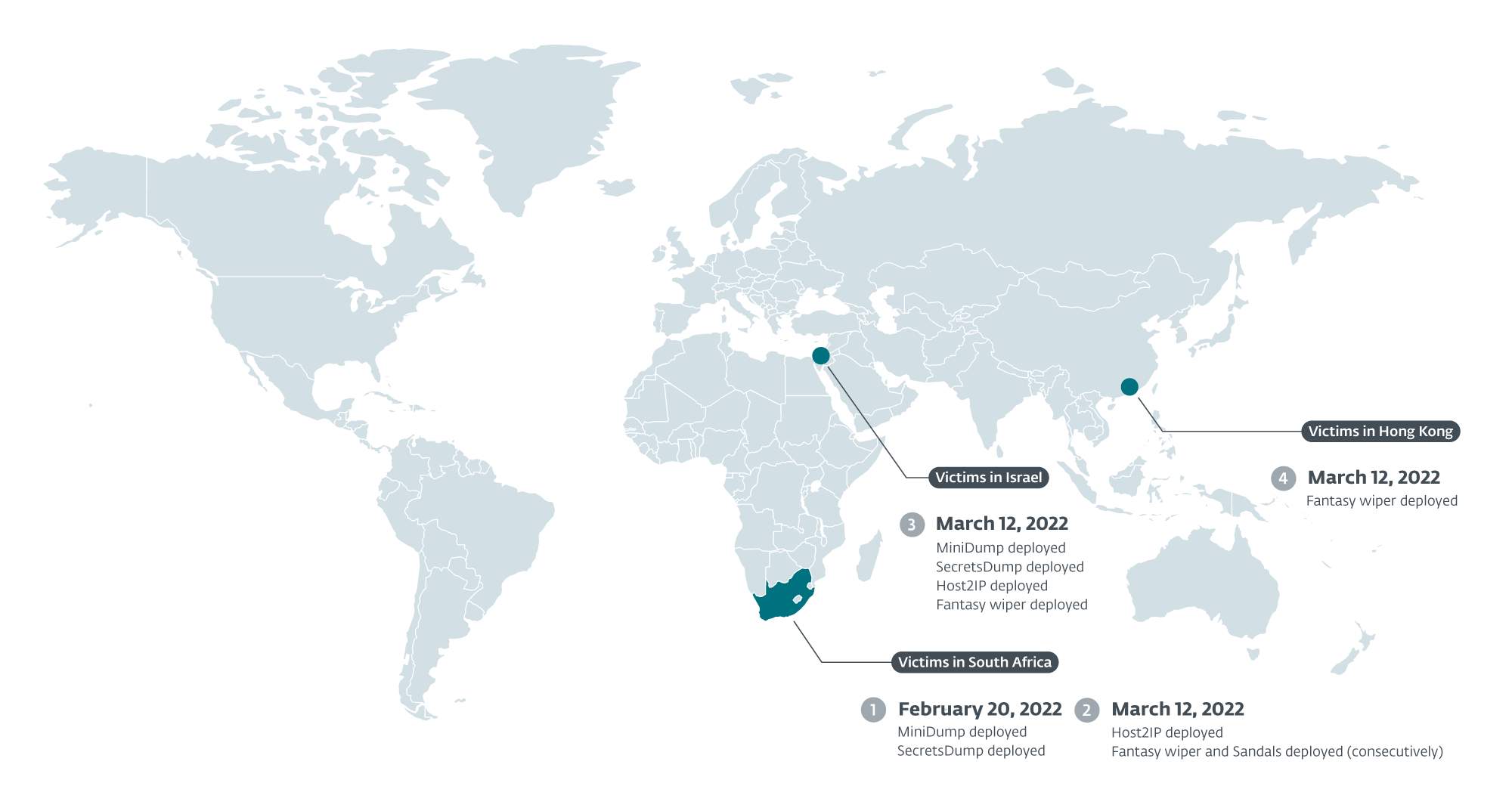

El wiper Fantasy fue creado a partir de un wiper llamado Apostle que había sido reportado anteriormente, pero que no intenta hacerse pasar por un ransomware, como sí lo hizo originalmente Apostle. En su lugar, Fantasy va directamente a borrar datos. Se observaron víctimas de este nuevo malware en Sudáfrica, país en el cual su actividad comenzó varias semanas antes de que se desplegara Fantasy en Israel y Hong Kong.

Puntos claves:

- El grupo Agrius realizó un ataque de cadena de suministro abusando de un software israelí utilizado en la industria del diamante.

- Luego, el grupo de APT desplegó un nuevo malware del tipo wiper al que hemos llamado Fantasy. La mayor parte de su código base proviene de Apostle, un wiper utilizado anteriormente por Agrius.

- Junto con el wiper Fantasy, Agrius también desplego una nueva herramienta utilizada para realizar movimiento lateral y ejecutar Fantasy, a la cual hemos llamado Sandals.

- Las víctimas incluyen empresas israelíes de recursos humanos, empresas de consultoría de TI y un mayorista de diamantes; una organización sudafricana que trabaja en la industria del diamante; y un joyero en Hong Kong.

Acerca del grupo de APT Agrius

Agrius es un grupo nuevo alineado a los intereses de Irán que se enfoca en víctimas en Israel y los Emiratos Árabes Unidos desde 2020. Inicialmente, el grupo desplegó un wiper, llamado Apostle, disfrazado de ransomware, pero luego modificó a Apostle para convertirlo en un ransomware completo. Agrius explota vulnerabilidades conocidas en las aplicaciones expuestas a Internet para instalar webshells, luego realiza un reconocimiento interno antes de moverse lateralmente y luego desplegar sus payloads maliciosos.

Visión general de la campaña

El 20 de febrero de 2022, en una organización de la industria del diamante en Sudáfrica, Agrius desplegó herramientas para la recolección de credenciales, probablemente como parte de su preparación para esta campaña. Luego, el 12 de marzo de 2022, Agrius desplegó sus ataque destructivos con Fantasy y Sandals, primero a la víctima en Sudáfrica y luego a las víctimas en Israel y finalmente a una víctima en Hong Kong.

Las víctimas en Israel incluyen una empresa de servicios de soporte de TI, un mayorista de diamantes y una empresa de consultoría de recursos humanos. Las víctimas sudafricanas pertenecen a una sola organización en la industria del diamante, siendo la víctima de Hong Kong un joyero.

La campaña duró menos de tres horas y dentro de ese período de tiempo, los clientes de ESET ya estaban protegidos con detecciones que identificaban a Fantasy como un wiper y bloqueaban su ejecución. Observamos que el desarrollador de software lanzó actualizaciones en cuestión de horas después del ataque. Nos pusimos en contacto con el desarrollador de software para notificarle sobre un posible compromiso, pero nuestras consultas quedaron sin respuesta.

Preparándose para despegar

Las primeras herramientas desplegadas por los operadores de Agrius en los sistemas de las víctimas, por medios desconocidos, fueron:

- MiniDump, "una implementación en C# de las funcionalidad de volcado mimikatz/pypykatz para obtener credenciales de volcados de LSASS "

- SecretsDump, un script de Python que "realiza varias técnicas para volcar hashes desde [una] máquina remota sin ejecutar ningún agente allí"

- Host2IP, una herramienta C#/.NET personalizada que convierte un nombre de host en una dirección IP.

Los nombres de usuario, las contraseñas y los nombres de host recopilados por estas herramientas son necesarios para que Sandals propague y ejecute con éxito el wiper Fantasy. Los operadores de Agrius desplegaron MiniDump y SecretsDump en la primera víctima de esta campaña el 20 de febrero de 2022, pero esperaron hasta el 12 de marzo de 2022 para implementar Host2IP, Fantasy y Sandals (consecutivamente).

En la versión en inglés de esta misma publicación podrán encontrar el análisis técnico completo de Sandals y del wiper Fantasy, así como los argumentos que permiten vincular Sandals y Fantasy con el grupo Agrius, los indicadores de compromiso y las técnicas utilizadas por este grupo según el Framework de MITRE.