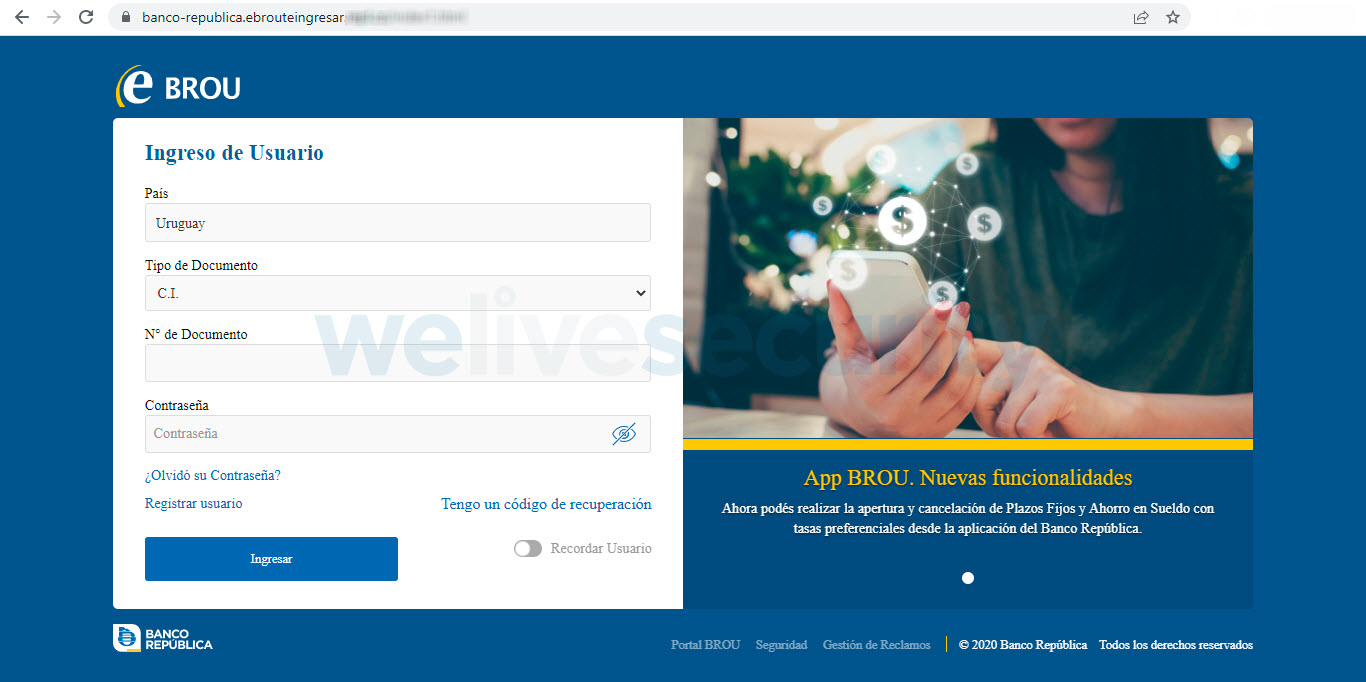

Desde fines de julio y en lo que va de agosto se han detectado varios correos de phishing apuntando a clientes del Banco República de Uruguay. Los correos suelen hacer referencia al supuesto bloqueo temporal de la cuenta debido a un intento de acceso no autorizado.

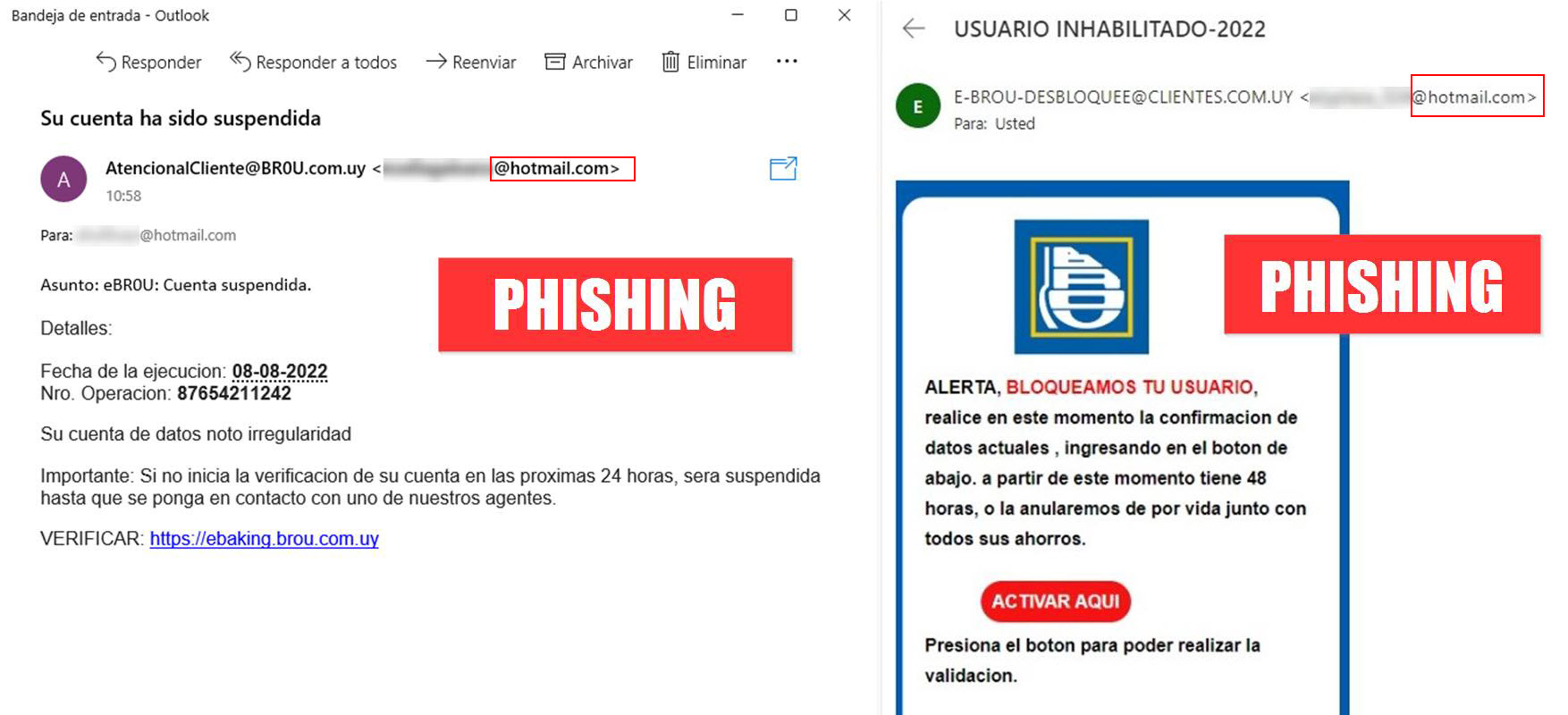

Utilizando como excusa la necesidad de confirmar sus datos para evitar la suspensión de la cuenta, estos correos falsos suelen ser enviados desde direcciones de correo que nada tienen que ver con el dominio oficial de la entidad financiera, ya que en esta ola reciente hemos observado que en la mayoría de estos correos de phishing utilizan direcciones de Hotmail o Gmail. Probablemente cuentas que fueron previamente comprometidas y utilizadas para el envío de estas campañas maliciosas.

Imagen 1: Ejemplo de correos de phishing que suplantan la identidad del Banco República de Uruguay. En estos ejemplos se puede apreciar que los mismos son enviados desde cuentas de Hotmail.com

Los mensajes incluyen un enlace a un sitio con una apariencia similar a la del sitio oficial del BROU con la intención de hacer creer a las potenciales víctimas que se trata del sitio legítimo y no generar sospecha. Es importante recordar que nunca un banco solicitará confirmar datos a través del correo. En caso de recibir estos correos se recomienda eliminarlos.

Desde el Banco República están recordando a través de redes sociales y SMS a sus clientes que la entidad nunca se comunicará por correo electrónico para alertar que la cuenta ha sido bloqueada y que tampoco solicitará un código o contraseña por afuera del sitio oficial.

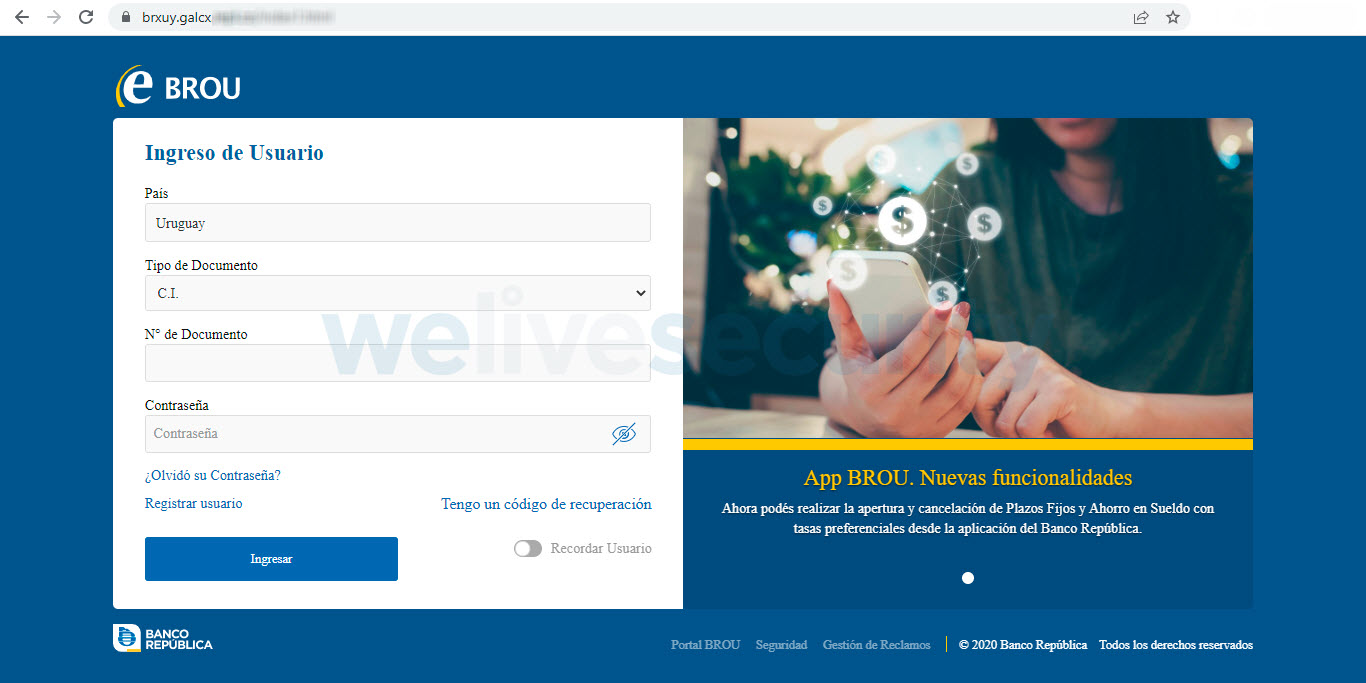

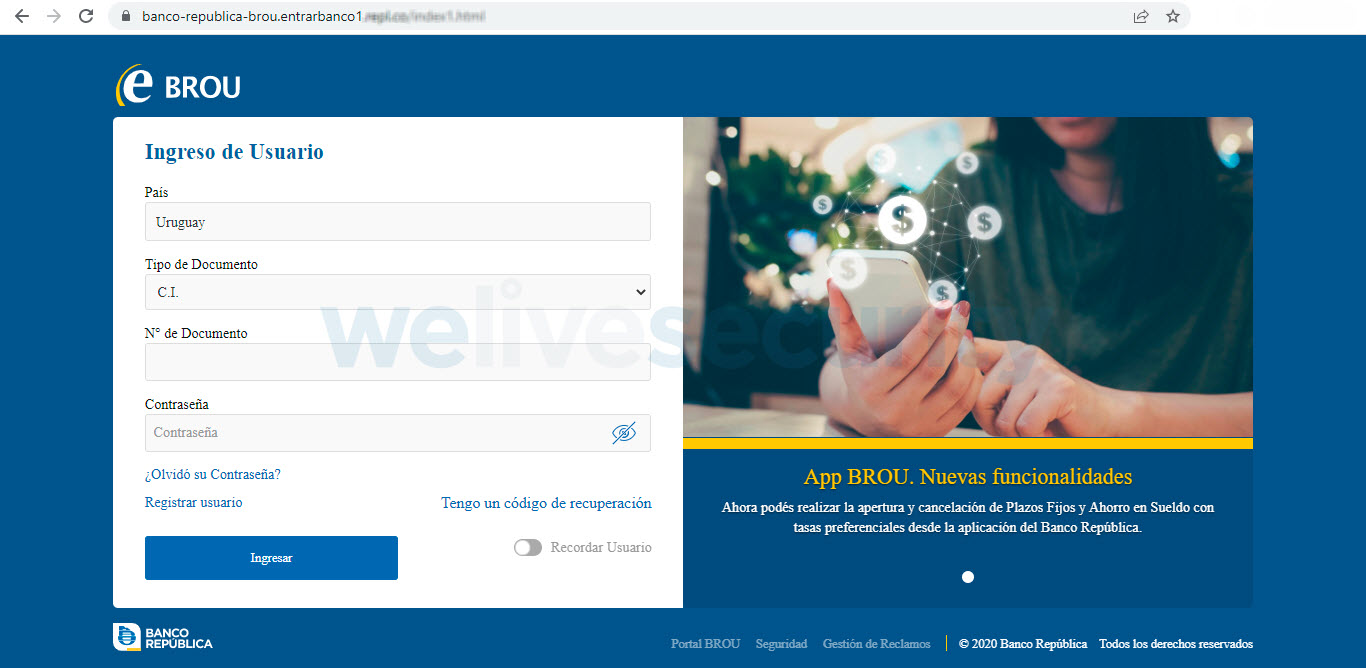

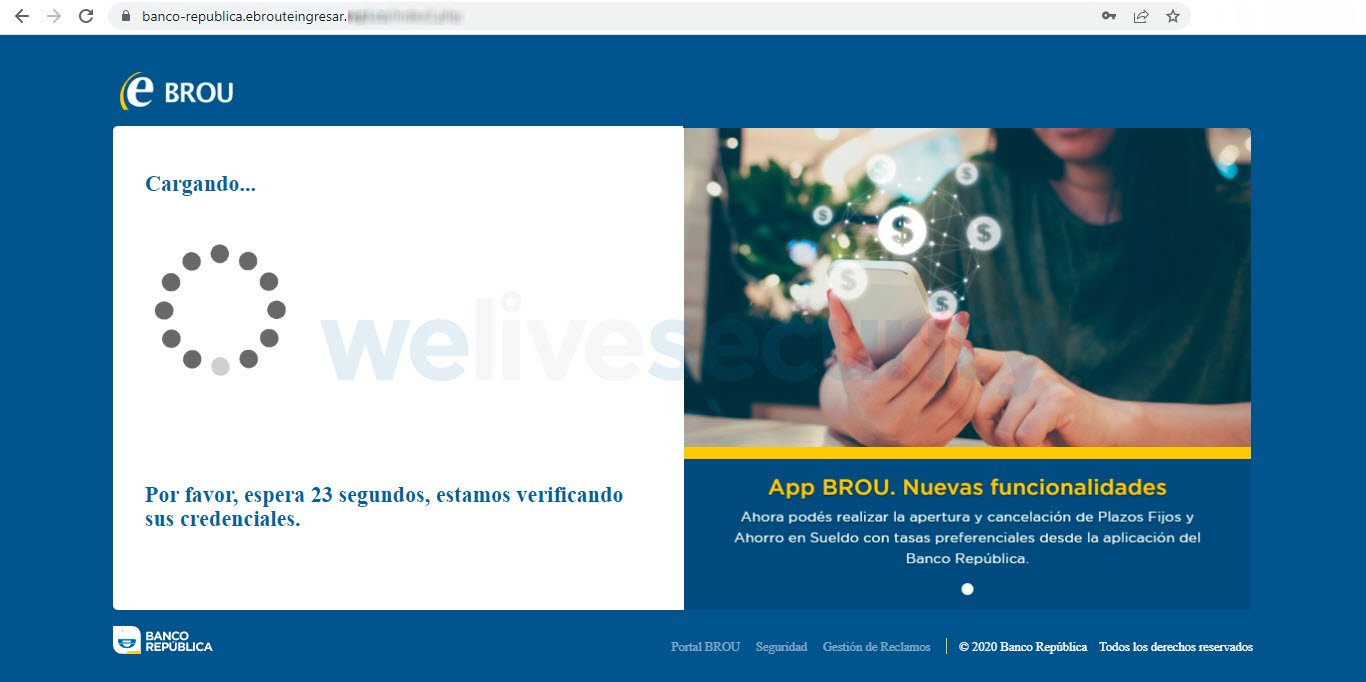

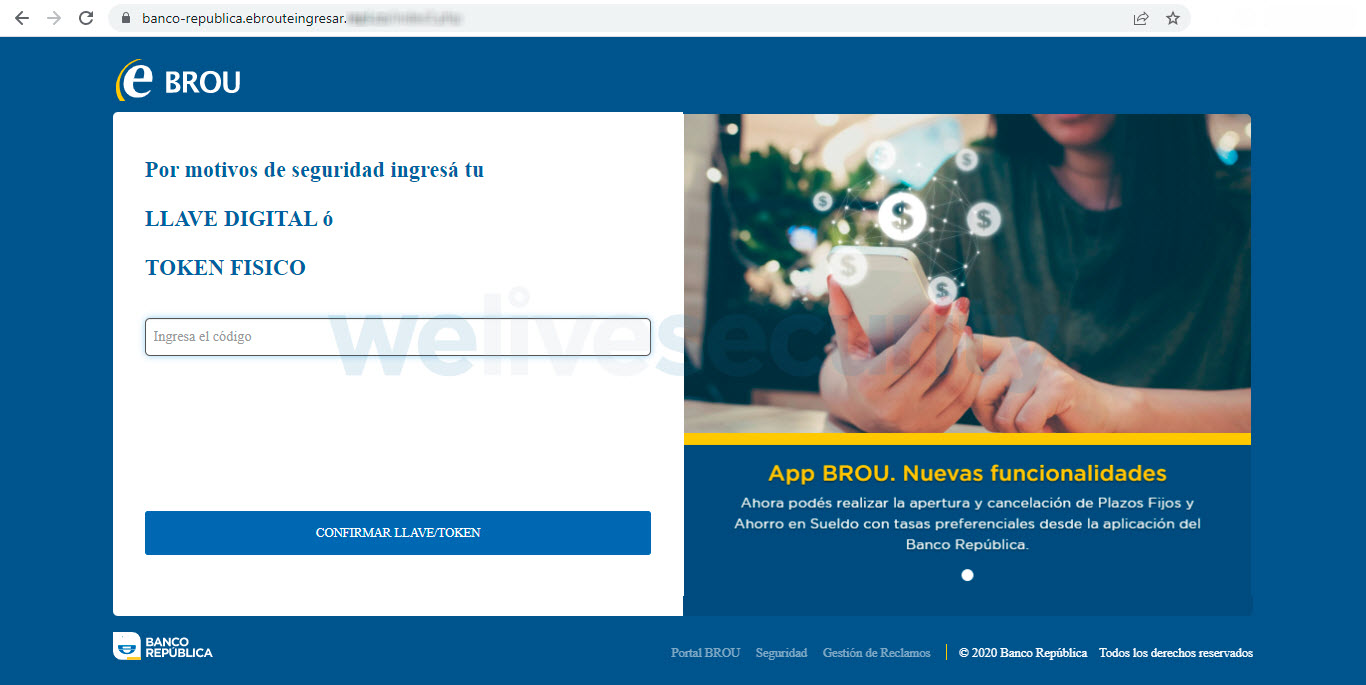

Como podemos observar en la siguientes imágenes, estas campañas buscan obtener el número de documento del usuario, la contraseña e incluso la clave token de seis dígitos.

Imagen 3: Luego de ingresar los datos el falso sitio simula estar verificando que los datos ingresados sean correctos

Imagen 4: Luego de completar el proceso, la campaña solicita a las potenciales víctimas agregar la clave token para lograr el acceso a las cuentas.

Con las credenciales de acceso en su poder, los cibercriminales podrán robar dinero de las cuentas o incluso comercializar estos datos en foros clandestinos de la darkweb, donde existe un mercado para la compra y venta de datos y credenciales robadas.

A continuación compartimos algunas ejemplos de los dominios utilizados para crear estos falsos que intentan imitar la estética de la página oficial del BROU.

Consejos de seguridad

Ante esta ola de ataques de phishing buscando robar credenciales de acceso a las cuentas bancarias, vale la pena recordar algunas buenas prácticas de seguridad.

- Al recibir un correo electrónico verificar detenidamente el dominio del remitente.

- Tener especial cuidado con enlaces que puedan incluirse en este tipo de comunicaciones, ya que podrían dirigir a sitios falsos que buscan robar datos o incluso pueden llegar a descargar malware.

- Ante la duda, comunicarse telefónicamente con la entidad financiera o acceder manualmente al sitio y revisar posibles notificaciones dentro de la plataforma.

- Recuerde también utilizar contraseñas fuertes y únicas para cada servicio online y utilizar también un gestor de contraseñas para almacenar en un solo lugar todas las claves y también para crear contraseñas robustas.

- Por último, utilizar un software antivirus confiable en cada uno de sus dispositivos.