Casi tan antiguo como el propio Windows, el servicio RDP se utiliza en muchas empresas para los más diversos fines. Debido a que su uso está tan extendido, también es blanco de cibercriminales que buscan utilizarlo para acceder a los sistemas de una organización, por lo cual puede generar varios impactos si está mal administrado.

Si bien los datos más recientes de este 2022 muestran un descenso en las detecciones de los ataques dirigidos al servicio RDP, esta caída viene luego de dos años de crecimiento constante, sobre todo a partir del comienzo de la pandemia, donde muchos cibercriminales, principalmente los grupos de ransomware, intentaron explotar el RDP para lograr acceso a los sistemas víctimas.

Hablemos primero de las características y beneficios que ofrece el protocolo de escritorio remoto, más conocido como RDP.

Qué es el RDP

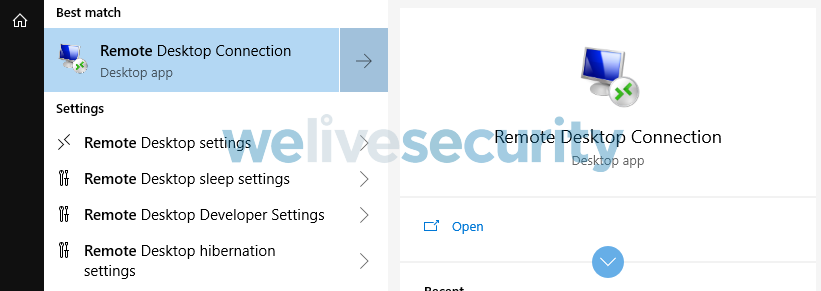

El acrónimo RDP proviene del inglés Remote Desktop Protocol, que en español se traduce como Protocolo de Escritorio Remoto, y permite a un usuario acceder remotamente al escritorio de una computadora sin necesidad de estar físicamente cerca. La forma más común de conectarse a este servicio es a través de un cliente disponible por defecto en Windows. Podrá encontrar este servicio al presionar el menú Inicio y buscar Remote Desktop Connection si tiene configurado Windows en inglés.

Figura 1. Abriendo el servicio RDP en Windows.

Para que la conexión sea posible, un servidor de terminal (Terminal Service) debe estar activo y configurado correctamente para recibir conexiones. Este servidor tiene habilitado el cifrado por defecto para que el acceso sea más seguro, puede transferir sonidos e incluso archivos entre hosts si ha sido configurado para permitir esto.

Para qué sirve el RDP

Si está trabajando desde su casa o si alguna vez ha necesitado acceder de forma remota a la computadora de su trabajo o a un servidor, probablemente ya haya disfrutado de los beneficios que puede brindar esta herramienta, ya que este es el propósito para el cual RDP fue concebido: permitir a las personas acceder de forma remota al escritorio de sus equipos. Sin embargo, en manos equivocadas puede convertirse en un arma de control remoto que permite a los cibercriminales convertir el equipo víctima en un equipo zombi que forme parte de una botnet y que reciba órdenes para realizar acciones maliciosas. Recordemos que desde esa conexión, una persona —o un atacante— puede abrir carpetas, descargar y cargar archivos y ejecutar programas en el equipo como si estuviera frente al equipo.

Por qué se habla tanto de ataques al RDP

Con el crecimiento del teletrabajo a raíz de la pandemia y luego la adopción del trabajo híbrido, donde las personas trabajan unos días desde su casa y otros días van a la oficina, creció el uso del servicio RDP como forma para lograr que los trabajadores puedan continuar con sus actividades de forma remota.

El problema es que al tratarse de un servicio que normalmente se pone a disposición directamente en Internet, ya que por defecto el servidor recibe las peticiones de conexión desde el puerto TCP 3389, se vuelve susceptible a diversos tipos de ataques, como son los ataques de fuerza bruta o los ataques que buscan explotar vulnerabilidades en RDP, como es el caso de BlueKeep.

Para tener una idea de la magnitud en el incremento de los ataques de fuerza bruta al RDP en los últimos años, entre el primer y último trimestre de 2020 fue de 768%.

Entonces, la preocupación por el uso del RDP están relacionadas con:

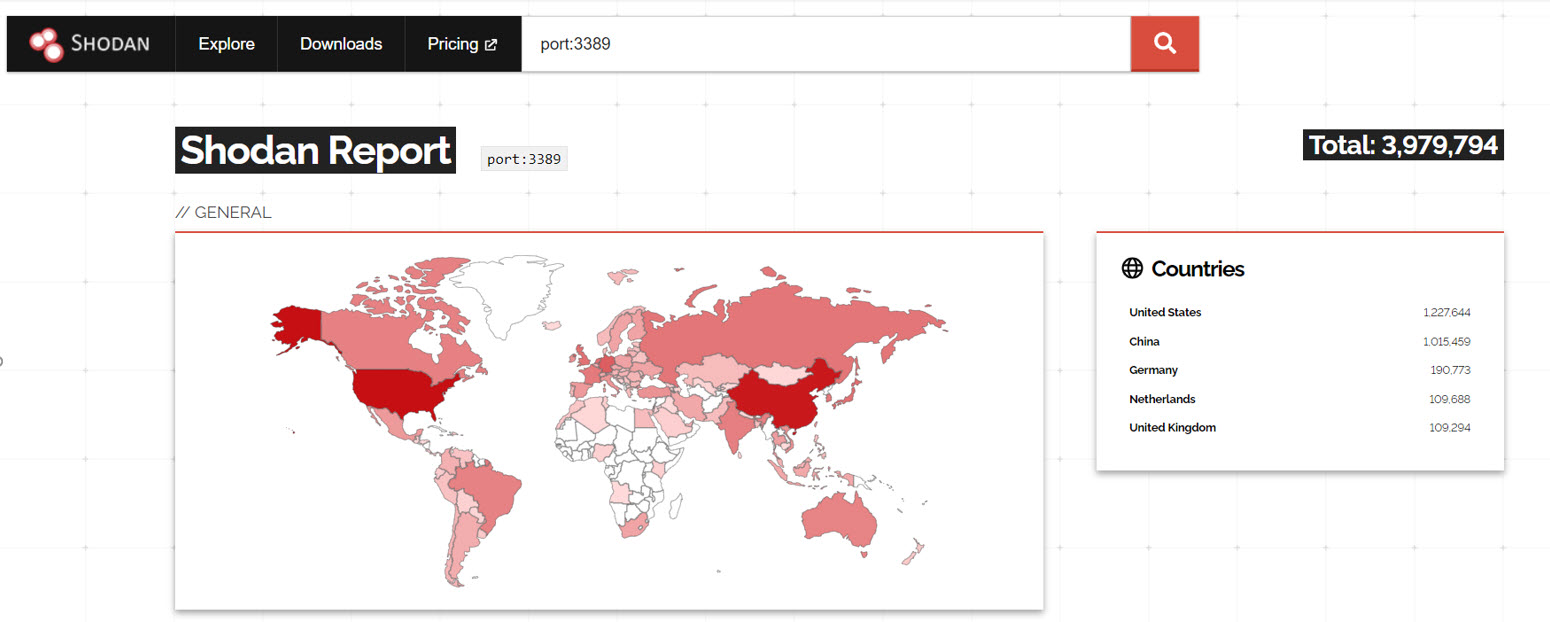

El número de servidores expuestos: según datos de Shodan, en junio de 2022 la cantidad de equipos (tanto de organizaciones como de usuarios finales) con el puerto 3389 expuesto a Internet es de más de 3.9 millones. En Brasil se registraron más de 60 mil equipos, en México son aproximadamente 25.000, en Argentina 9.500 y en Colombia poco más de 8.000. Si bien la cantidad de equipos expuestos es importante, vale la pena destacar que la cifra se redujo considerablemente en los últimos dos años.

Cantidad de equipos con el puerto 3389 (RDP) expuesto en Internet en junio de 2022. Fuente: Shodan.

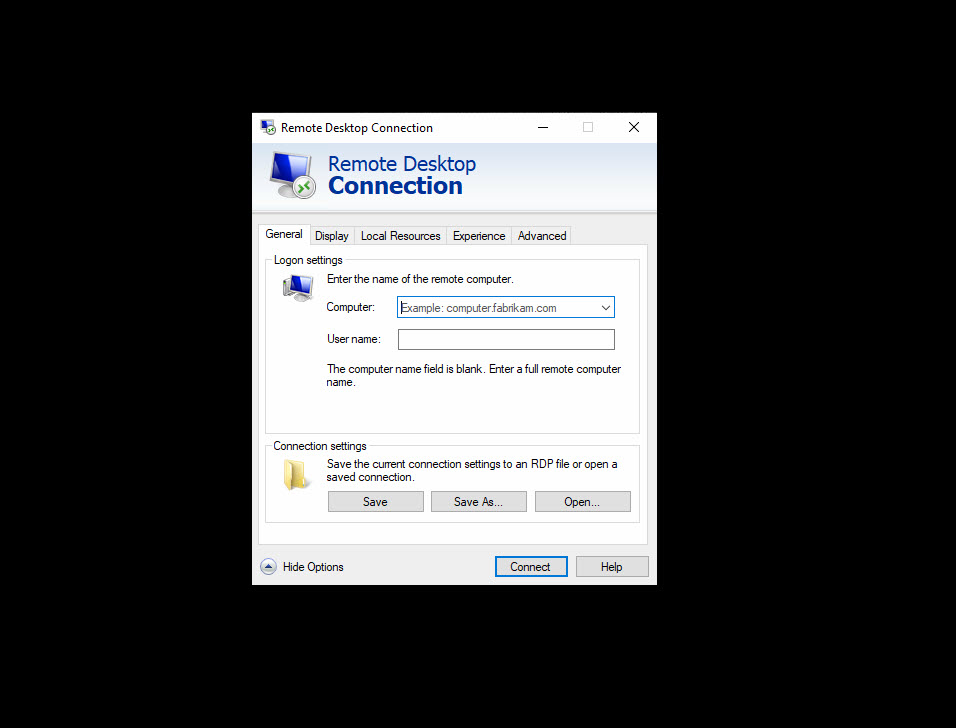

El uso de contraseñas débiles: los números que mencionamos antes nos dicen que si alguien en Internet realiza una búsqueda similar encontrará esa cantidad de direcciones IP correspondientes a estos equipos con el puerto 3389 abierto. Con estas IP en la mano, el atacante simplemente abre Remote Desktop y completa la IP que encontró. De esta manera, aparecerá la pantalla de inicio de sesión del servidor al que está intentando acceder para que el atacante coloque las credenciales de acceso correspondientes. Así de simple.

Instancia en la que se solicita ingresar nombre de usuario y contraseña para conectarse remotamente a través de RDP a un equipo.

Imaginemos, por ejemplo, que el administrador de los sistemas de una organización cometió el error de configurar con una contraseña débil, como 123456, por ejemplo, el acceso remoto. Cualquiera que intente esta combinación simple tendrá acceso administrativo al servidor de alguien. Lamentablemente, esto es demasiado común.

Si sumamos a este escenario el uso por parte de los cibercriminales de los ataques de fuerza bruta, el riesgo es aún mayor, ya que incluso si el administrador no hubiera utilizado una contraseña tan simple, los cibercriminales son capaces de crear un script con solo 5 líneas de comando que realice un escaneo de todos los servidores que quiera y pruebe en ellos combinaciones de nombres de usuario y contraseñas hasta lograr acceder a un sistema de manera remota. Y lo peor de todo es que el conocimiento necesario para lanzar ataques de fuerza bruta es básico.

Las vulnerabilidades existentes: las vulnerabilidades son un problema inherente a cualquier servicio y el RDP no está ajeno a esto. A lo largo de los años se han descubierto distintas vulnerabilidades alrededor de este protocolo y una de las últimas y qué más atención despertó es la denominada BlueKeep (CVE -2019-0708). Esta vulnerabilidad que fue parcheada hace un tiempo permite ejecutar comandos de forma remota en el servidor de destino, lo que hace que se comporte de la manera que el atacante desea.

Qué puede hacer un atacante a través de RDP

Si un atacante logra conectarse remotamente a un servidor de Windows desde Internet utilizando RDP e inicia sesión como administrador de la computadora víctima, en un primer momento lo más probable es que el atacante haga una tarea de reconocimiento para descubrir quién, cómo y cuándo se utiliza el host. Muchas son las acciones maliciosas que puede realizar un atacante si logra iniciar sesión. Algunas de ellas son:

- borrar archivos de registro que contienen evidencia de su presencia en el sistema

- deshabilitar las copias de seguridad programadas y las shadow copies

- deshabilitar el software de seguridad o configurar exclusiones en él (lo cual está permitido para los administradores)

- descargar e instalar varios programas en el servidor

- borrar o sobrescribir copias de seguridad antiguas, si están accesibles

Muchos grupos de ransomware utilizan el servicio RDP para lograr acceso a los sistemas de una organización y luego descargar el malware.

Cómo mantener el entorno seguro

Si bien la cantidad de organizaciones con el servicio RDP expuesto a Internet bajó en el último tiempo, el número sigue siendo importante, lo que indica que muchas empresas siguen siendo susceptibles a posibles ataques intentando explotar las debilidades antes mencionadas entorno al uso del RDP para acceder a los sistemas de las organizaciones.

Para minimizar el riesgo de que esto ocurra, lo primero que se recomienda es deshabilitar RDP si no lo necesita para minimizar el riesgo, pero si necesita utilizarlo es aconsejable cambiar el puerto (3389) que por defecto se utiliza para recibir las conexiones. Para ello Microsoft publicó una guía para hacer esto en distintas versiones de Windows.

Por otra parte, el especialista de ESET, Aryeh Goretsky, al final del artículo “Por qué desconectar RDP de Internet para evitar ser víctima de un ataque” compartió una tabla con los diez principales pasos que se deberían seguir para comenzar a proteger los equipos de los ataques que apuntan al RDP.

Otras recomendaciones de seguridad

Adicionalmente, compartimos algunos consejos de seguridad orientados específicamente a los escenarios planteados en este artículo, y sumamos otras recomendaciones que aplican a la seguridad del entorno en general.

Actualizaciones

Si bien existen muchas formas de proteger un servicio vulnerable, la mejor es manteniéndolo actualizado con la última versión estable disponible para tener los últimos parches de seguridad instalados y no estar expuesto a las últimas vulnerabilidades descubiertas. En este sentido, es importante mantener actualizados los sistemas operativos, servicios, aplicaciones móviles y cualquier otro software que utilice la organización, ya que todos están sujetos a vulnerabilidades y los fabricantes priorizan corregirlos cuando lanzan una nueva versión.

Establecer una política de contraseñas para toda la organización

Una política de contraseñas bien estructurada reduce la posibilidad de que los ataques de fuerza bruta tengan éxito, ya que la política ayuda a garantizar que los usuarios implementen contraseñas con una longitud mínima, con una buena complejidad y que la misma se modifique periódicamente.

La política de contraseñas debe incluir tanto a usuarios como administradores de servicios, y no solo a los usuarios habituales del entorno, ya que así se evitará que los usuarios con privilegios elevados puedan ser comprometidos.

Protección de servicios

Es importante utilizar los servicios de la forma más segura posible, por ejemplo, mediante es el uso de una solución VPN. De esta manera todos los usuarios que necesiten acceder a cualquiera de los servidores de la organización primero deberán conectarse a una VPN. Una vez establecida la conexión, el usuario tendrá acceso a todos los hosts internos que se publicaron previamente en las reglas.

Independientemente de la adopción de servicios adicionales, como VPN, es posible configurar adecuadamente los servicios para que se comporten de manera más segura, habilitando recursos internos destinados a esto, como SSL, por ejemplo. Lo importante es adaptar todos los servicios para que funcionen con la mayor protección posible.

Protección de equipos

La protección de hosts actúa en una capa diferente y es muy necesaria considerando que varias formas de ataque realizan operaciones dentro del sistema operativo que son reconocidas como maliciosas. Por lo tanto, el uso de soluciones de seguridad en los equipos puede detener un intento de ataque en este punto, además de proteger a los usuarios de otros artefactos maliciosos que pueden intentar insertarse en el sistema.

Los servicios expuestos en Internet representan una puerta de entrada para posibles amenazas, pero aún es posible brindar seguridad al entorno y minimizar el riesgo de posibles incidentes de seguridad. Piense en los posibles vectores de entrada de las amenazas, busque recomendaciones de mejores prácticas para los servicios y capacite a los usuarios y administradores. Todo esto le dará una idea de lo que se puede proteger y, sin duda, hará que el entorno sea cada vez más seguro.

Lecturas recomendadas:

—Crecieron los ataques de fuerza bruta dirigidos a RDP durante la pandemia

—Teletrabajo: asegurar el acceso remoto y el RDP

—Aumentaron 141% los ataques de fuerza bruta al RDP en América Latina