La práctica de realizar inteligencia de amenazas se basa principal en la recolección de Indicadores de Compromiso (IoC, por sus siglas en inglés); y tal como se mencionó en el post de ¿Qué son los indicadores de compromiso?, un IoC funciona como evidencia que nos permite confirmar que nuestro equipo fue comprometido con malware, pero también es información que puede ser utilizada para prevenir futuros ataques. De cierta manera, lo podemos pensar como un indicador de un proceso de forense.

Pero ¿qué es exactamente un Indicador de Ataque?

Definiendo qué es un indicador de ataque

Indicadores de ataque (IoA – Indicators of Attack, por sus siglas en inglés) se refiere al conjunto de evidencias que ofrecen pistas de una actividad sospechosa y en el mejor de los escenarios adelantarse a un eventual ataque en curso. Por ejemplo, un IoA podría ser la evidencia de que en la red de una empresa están existiendo movimientos malintencionados con el fin de efectuar un ataque. Los IoA se centran en describir las acciones que un atacante llevó a cabo para obtener acceso a un sistema no autorizado, mientras que los IoC se enfocan en las herramientas utilizadas por el atacante para lograr su objetivo. Un ejemplo de IoA podría ser una conexión con un puerto RDP.

Dicho esto, los indicadores de ataque poseen un comportamiento más proactivo en comparación con los indicadores de compromiso, ya que permiten a los analistas de detección poder identificar nuevos patrones de comportamiento de la red. Es por esto que su uso está asociado al Threat Hunting.

Como justamente son indicadores de carácter proactivo, muchas de las tácticas utilizadas por los atacantes se basan en la matriz de ATT&CK de MITRE, ya que básicamente todo lo que es IoA se puede asociar con las TTP (Tácticas, técnicas y procedimiento) documentados en MITRE.

MITRE describe a través de su matriz las 14 etapas que transcurren durante un ciberataque, y dentro de cada una de estas etapas se describen las distintas técnicas que podrían llegar a ofrecer los cibercriminales.

Te recomendamos: Cómo utilizar MITRE ATT&CK: un repositorio de técnicas y procedimientos de ataques y defensas

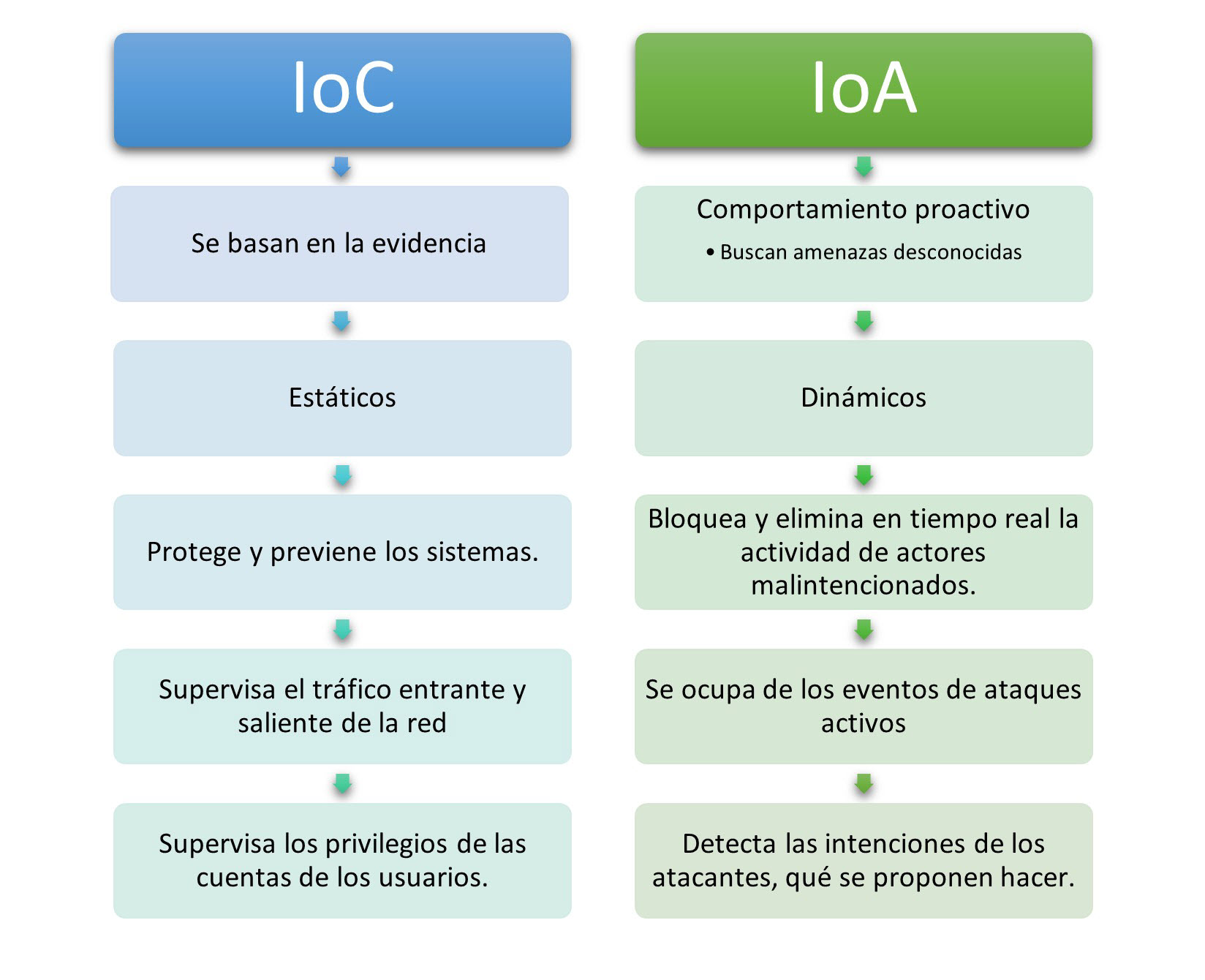

Diferencias entre los indicadores de compromiso y los indicadores de ataque

En el siguiente cuadro comparativo se observan las diferencias entre indicador de compromiso y los indicadores de ataque:

¿Cómo puedo generar indicadores de ataque?

Como aclaramos anteriormente, los analistas o Threat Hunters se apoyan en la creación de hipótesis de posibles ataques o de cómo podría ingresar un adversario y en base a eso se generar TTP.

Sin embargo, en el post de hoy compartimos una herramienta que nos ayuda a crear TTP de manera básica para empezar a entender el proceso de generación de IoA: APT-Simulator.

Fig. 2 - Herramienta APTSimulator

Con APT-Simulator podemos simular la actividad de un cibercriminal y de esta manera probar la seguridad de nuestros sistemas. A través de sus test podemos recorrer cada una de las fases de un ataque:

- Acceso Inicial

- Ejecución

- Persistencia

- Escalado De Privilegios

- Evasión De Defensas

- Acceso A Credenciales

- Identificación

- Movimiento Lateral

- Recolección

- Comando Y Control (C2)

- Exfiltración

- Impacto

¿Los IoA suplantan a los IoC?

Efectivamente no. El poder de utilizar ambos indicadores es que se complementan. Los indicadores de ataque buscan responder en tiempo real, ya que no se basan en ataques previos. Mientras que los indicadores de compromiso buscan bloquear amenazas ya conocidos. Es por esto que la ciberseguridad necesita combinar ambas estrategias (una proactiva y otra en base a hechos) para limitar y eliminar cualquier riesgo.