ESET comenzó en agosto de 2019 esta serie de artículos con el objetivo de desmitificar los troyanos bancarios latinoamericanos. Desde entonces, hemos cubierto los más activos, como es el caso de Amavaldo, Casbaneiro, Mispadu, Guildma, Grandoreiro, Mekotio, Vadokrist, Ousaban y Numando. Los troyanos bancarios de América Latina comparten muchas características y comportamientos, y estos vínculos en común han sido abordados en un whitepaper elaborado por ESET. Por lo tanto, a lo largo de la serie nos hemos centrado en las características únicas de cada familia de malware para ayudar a distinguirlos unos de otros.

Hallazgos clave

- Los troyanos bancarios latinoamericanos son una amenaza continua y en evolución

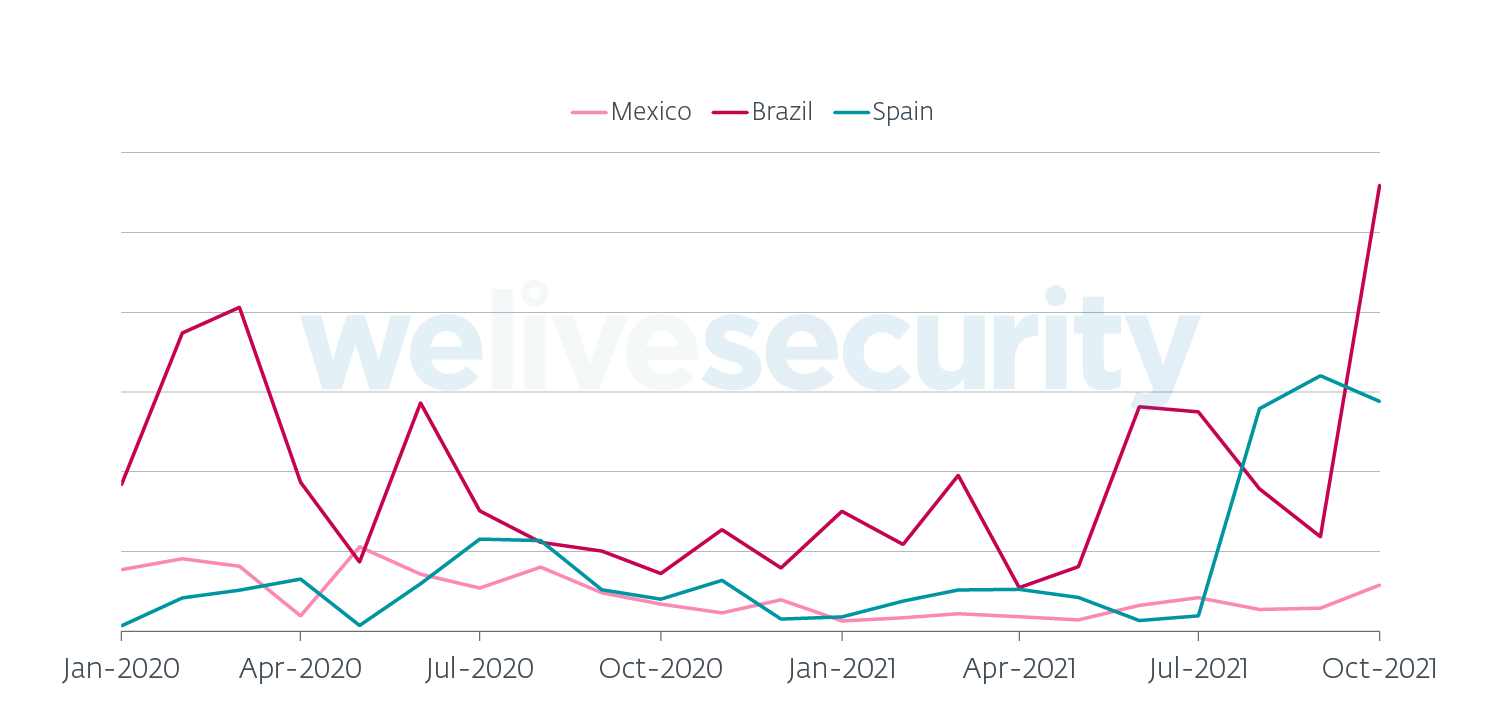

- Se dirigen principalmente a Brasil, España y México

- Hay al menos ocho familias de malware diferentes que siguen activas al momento de escribir este artículo

- Tres familias han quedado inactivas durante el transcurso de esta serie, por lo que no han sido abordadas en ningún artículo, pero en esta ocasión describimos brevemente sus principales características

- La gran mayoría se distribuye a través de correos de malspam, que suelen incluir un archivo ZIP o un instalador MSI

Estado actual

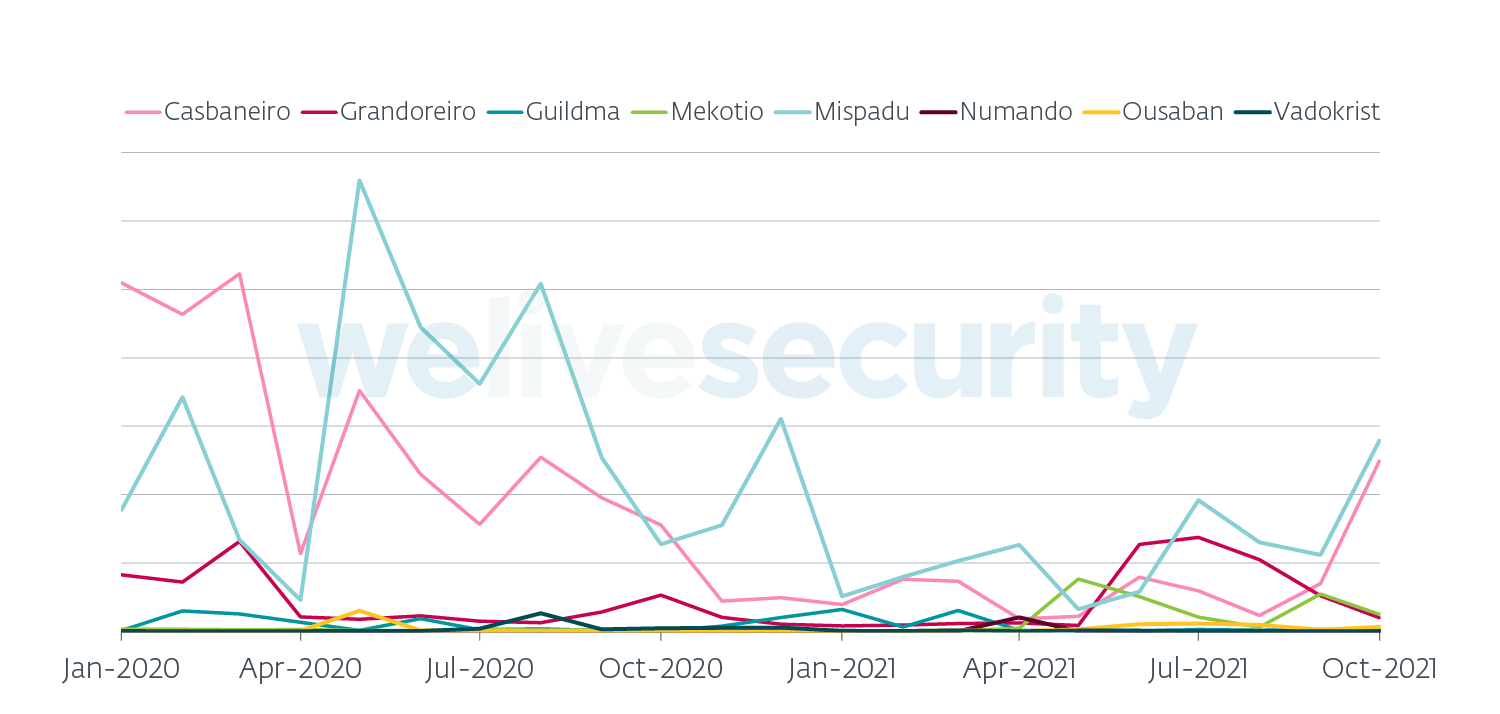

Aparte de Amavaldo, que quedó inactivo cerca de noviembre de 2020, todas las demás familias siguen activas a día de hoy. Brasil sigue siendo el país más atacado por estas familias de troyanos, seguido por España y México (véase el gráfico 1). Desde 2020, Grandoreiro y Mekotio se expandieron a Europa, principalmente a España. Lo que comenzó como varias campañas menores, probablemente para probar el nuevo territorio, se convirtió en algo mucho más grande. De hecho, en agosto y septiembre de 2021 Grandoreiro lanzó su mayor campaña hasta la fecha, dirigida a España (véase la figura 2).

Los otros artículos de la serie:

Amavaldo: un troyano bancario dirigido a Brasil y México

Casbaneiro: particularidades de este troyano bancario que afecta a Brasil y México

Mispadu: troyano bancario distribuido a través de anuncios de McDonald´s en Facebook

Guildma: un troyano bancario muy activo en Brasil

Grandoreiro: análisis de un troyano bancario dirigido a Brasil, España, México y Perú

Mekotio: análisis de esta familia de malware bancario que apunta a latinoamérica

Vadokrist: análisis de este malware bancario que apunta a Brasil

Ousaban: troyano bancario que se distribuía junto a una colección privada de fotos ocultas

Numando: otro troyano que busca datos bancarios y que afecta principalmente a Brasil

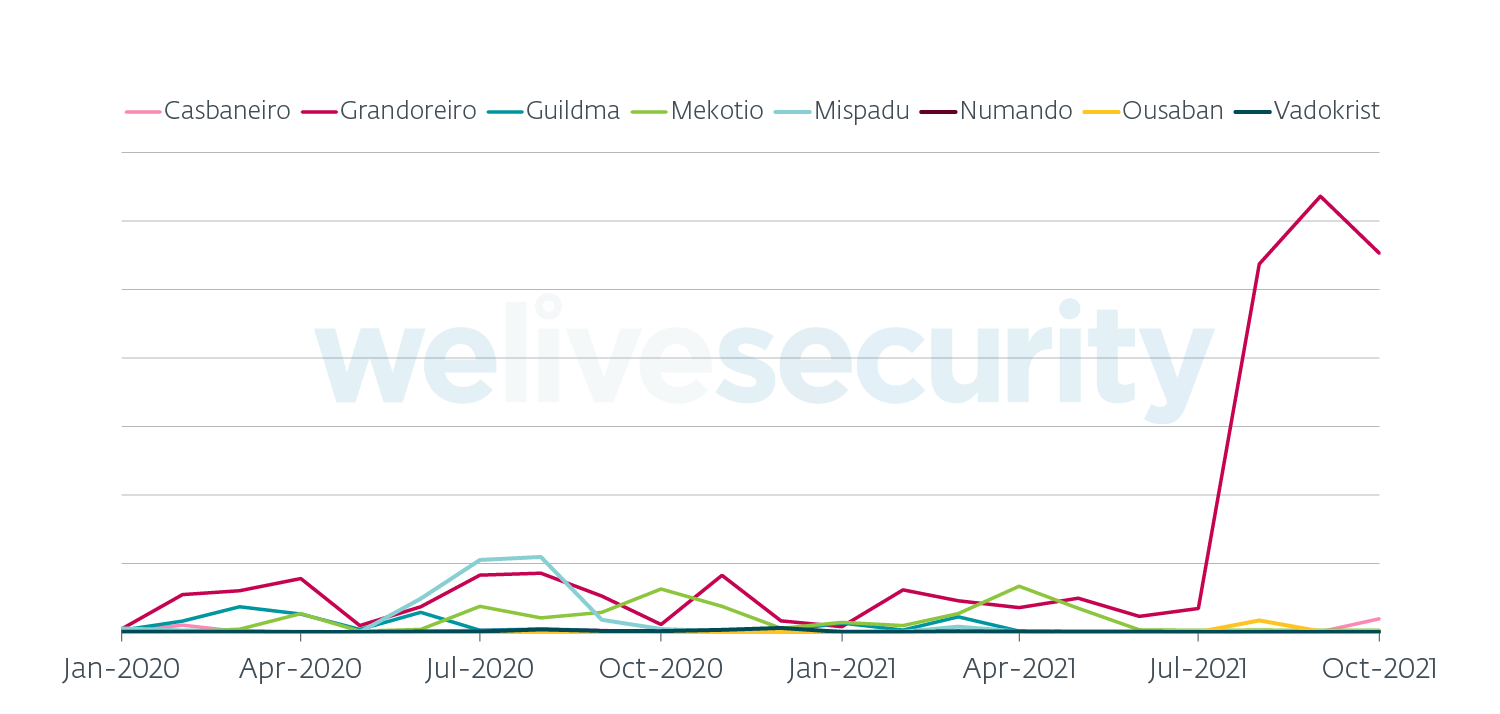

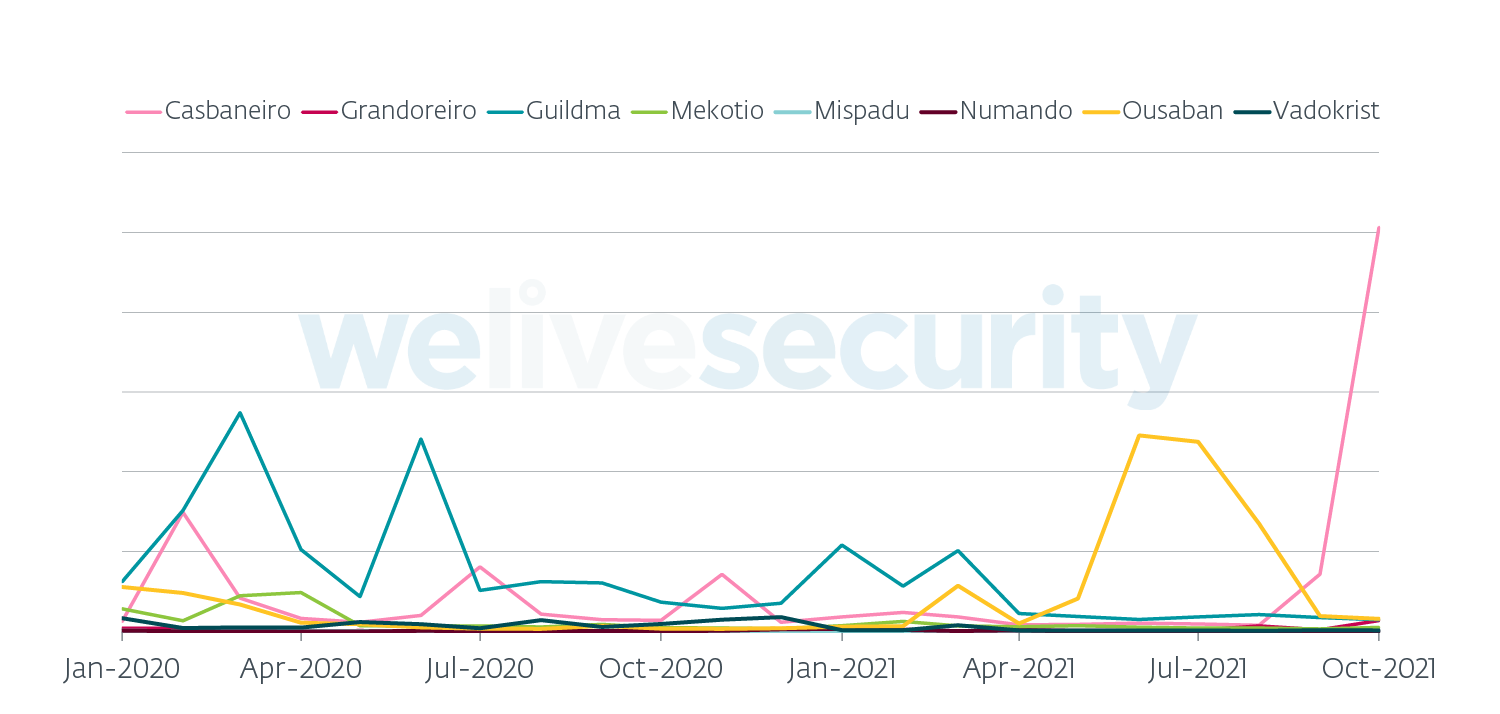

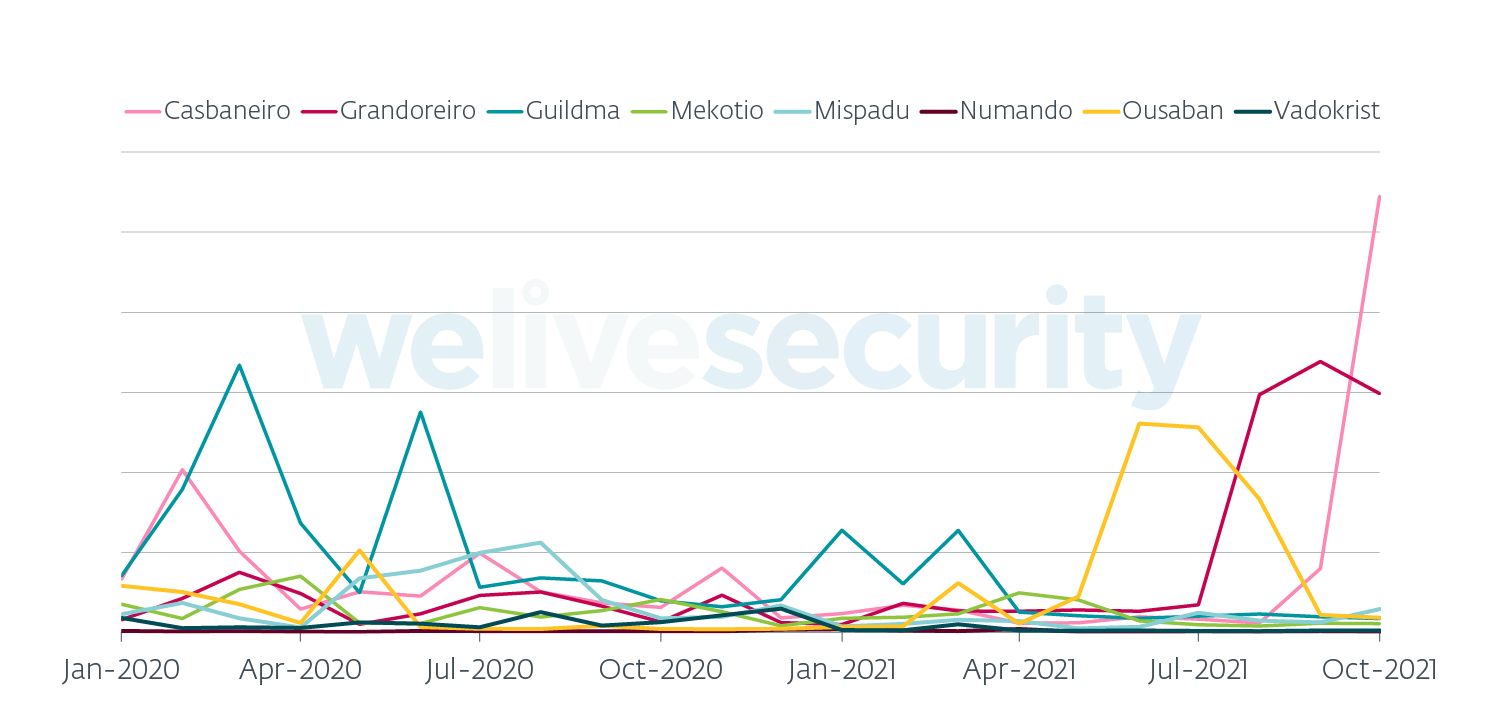

Mientras que Grandoreiro sigue dominando en España, Ousaban y Casbaneiro han dominado Brasil en los últimos meses, como se observa en la Figura 3. Mispadu parece haber cambiado su enfoque casi exclusivamente a México, ocasionalmente acompañado por Casbaneiro y Grandoreiro, como se aprecia en la Figura 4.

Los troyanos bancarios latinoamericanos solían actualizarse con mucha frecuencia. Durante los primeros días de nuestro seguimiento, algunos de ellos añadían o modificaban sus características principales varias veces al mes. Hoy en día siguen cambiando con frecuencia, pero el núcleo parece permanecer casi intacto. Debido al desarrollo parcialmente estabilizado, creemos que ahora los operadores se están centrando en mejorar la distribución.

Las campañas que vemos siempre vienen en oleadas y más del 90% de ellas se distribuyen a través de malspam. Una campaña suele durar como mucho una semana. En el tercer y cuarto trimestre de 2021, hemos visto que Grandoreiro, Ousaban y Casbaneiro han aumentado enormemente su alcance en comparación con su anterior actividad, como se observa en la figura 5.

Impacto

Para lograr que sus ataques sean exitosos los troyanos bancarios latinoamericanos requieren de muchas condiciones:

- Las potenciales víctimas tienen que seguir ciertos pasos necesarios para instalar el malware en sus equipos

- Las víctimas tienen que visitar uno de los sitios web que los atacantes tienen como objetivo e iniciar sesión en sus cuentas

- Los operadores deben reaccionar ante esta situación y ordenar manualmente al malware que muestre la ventana emergente falsa y tome el control de la máquina de la víctima

- Las víctimas no deben sospechar de la actividad maliciosa y posiblemente incluso tienen que introducir un código de autenticación

Dicho esto, es difícil estimar el impacto de estos troyanos bancarios sólo basándose en la telemetría. Sin embargo, en junio de 2021 pudimos hacernos una idea del impacto de estos troyanos cuando las fuerzas de seguridad españolas detuvieron a 16 personas relacionadas con Mekotio y Grandoreiro.

En el informe que publicaron, la policía afirma que robaron casi 300.000 euros y que lograron bloquear transferencias por un total de 3,5 millones de euros. Correlacionando esta detención con el gráfico 2 que muestra la actividad de Grandoreiro y Mekotio, vemos que este último parece haber recibido un golpe mucho mayor que Grandoreiro, lo que nos lleva a pensar que los detenidos estaban más relacionados con Mekotio. A pesar de que Mekotio estuvo muy tranquilo durante los dos meses siguientes al arresto, al momento de escribir este artículo ESET sigue detectando nuevas campañas que distribuyen Mekotio.

A modo de referencia, ya en 2018, las fuerzas policiales brasileñas detuvieron a un delincuente acusado de ser el lider del grupo detrás de otro troyano bancario en lo que fue la Operación Ostentación. Estimaron que el criminal había sido capaz de robar a las víctimas en Brasil aproximadamente 400 millones de reales en 18 meses.

Familias que no hemos cubierto

Durante el transcurso de nuestra serie, varios troyanos bancarios latinoamericanos quedaron inactivos. Si bien habíamos planeado un artículo para cada uno de ellos, sólo los mencionaremos brevemente en las secciones siguientes debido a que han estado inactivos durante más de un año. También proporcionamos los Indicadores de Compromiso (IoC) para ellos al final de este artículo.

Krachulka

Esta familia de malware estuvo activa en Brasil hasta mediados de 2019. Su característica más notable era el uso de métodos criptográficos conocidos para cifrar strings, a diferencia de la mayoría de los troyanos bancarios latinoamericanos que generalmente utilizan esquemas de cifrado personalizados, algunos de los cuales son compartidos por estas familias. Hemos observado variantes de Krachulka que utilizan AES, RC2, RC4, 3DES y una variante ligeramente personalizada de Salsa20.

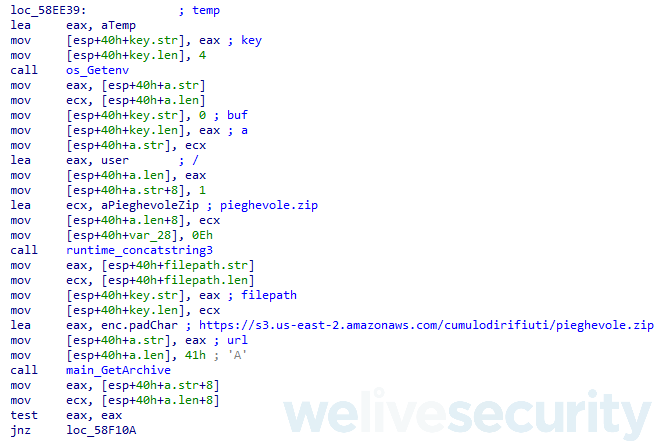

Krachulka, a pesar de estar escrito en Delphi, como la mayoría de los demás troyanos bancarios latinoamericanos, fue distribuido a través de un downloader escrito en el lenguaje de programación Go, lo cual representa otra característica única entre este tipo de malware bancario (véase la Figura 6).

Lokorrito

Esta familia de malware estuvo activa principalmente en México hasta principios de 2020. Pudimos identificar versiones adicionales, cada una dedicada a un país diferente: Brasil, Chile y Colombia.

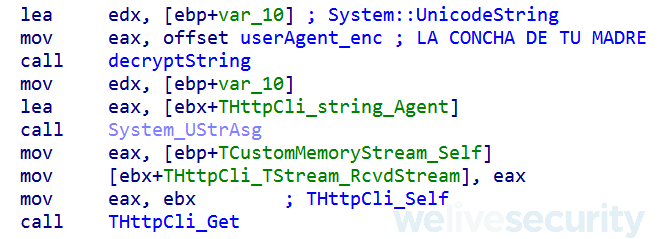

El rasgo más identificativo de Lokorrito es el uso de una string User-Agent personalizada en la comunicación de red (ver Figura 7). Hemos observado dos valores – LA CONCHA DE TU MADRE y 4RR0B4R 4 X0T4 D4 TU4 M4E, ambas expresiones bastante vulgares en español del río de la plata y en Brasil.

Hemos identificado varios módulos adicionales relacionados con Lokorrito. En primer lugar, un backdoor, que básicamente funciona como una versión simplificada del troyano bancario sin el soporte de las falsas ventanas superpuestas. Creemos que se instaló primero en algunas campañas de Lokorrito y, sólo si el atacante lo consideró oportuno, se actualizó al troyano bancario actual. Luego, una herramienta de spam que genera correos electrónicos de spam distribuyendo Lokorrito y enviándolos a más víctimas potenciales. La herramienta generaba los correos electrónicos basándose tanto en datos hardcodeados como en datos obtenidos de un servidor de C&C. Por último, identificamos un simple infostealer diseñado para robar la libreta de direcciones de Outlook de la víctima y un ladrón de contraseñas destinado a recolectar las credenciales de Outlook y FileZilla.

Zumanek

Esta familia de malware estuvo activa exclusivamente en Brasil hasta mediados de 2020. Fue la primera familia de troyanos bancarios latinoamericanos que ESET identificó. De hecho, ESET analizó una variante en 2018 aquí (en portugués).

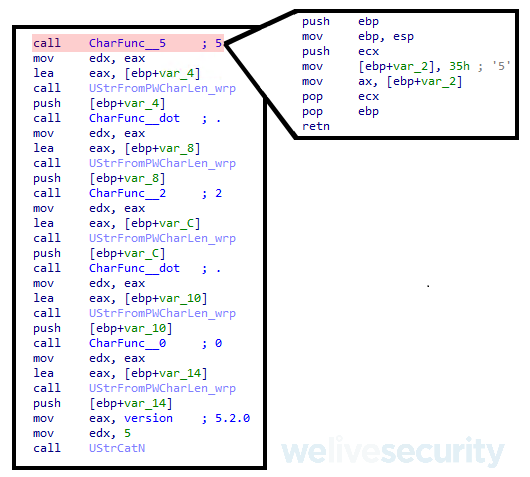

Zumanek se identifica por su método para ofuscar strings. Crea una función por cada uno de los caracteres del alfabeto y luego concatena el resultado de llamar a las funciones correctas en secuencia, como se observa ilustra en la Figura 8.

Curiosamente, Zumanek nunca utilizó ningún método complicado para la ejecución del payload. Sus downloaders simplemente descargaban un archivo ZIP que contenía únicamente el ejecutable del troyano bancario, normalmente llamado drive2. El ejecutable solía estar protegido por el empaquetador VMProtect o por Armadillo.

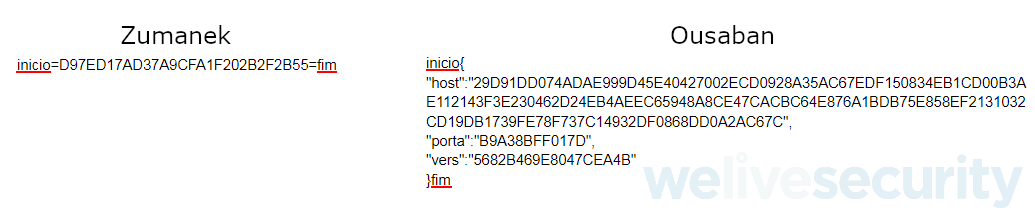

Creemos, aunque con poca confianza, que Ousaban puede ser en realidad el sucesor de Zumanek. Aunque las dos familias de malware no parecen compartir ninguna similitud de código, su formato de configuración remota utiliza delimitadores muy similares (véase la figura 9). Además, hemos observado varios servidores utilizados por Ousaban que se parecen mucho a los utilizados en el pasado por Zumanek.

El futuro

Desde que los troyanos bancarios latinoamericanos se expandieron a Europa han recibido más atención, tanto de los investigadores como de las fuerzas policiales. En los últimos meses hemos visto algunas de sus mayores campañas hasta la fecha.

Los investigadores de ESET también descubrieron Janeleiro, un troyano bancario latinoamericano escrito en .NET. Además, es posible que veamos cómo algunos de estos troyanos bancarios se expanden a la plataforma Android. De hecho, uno de estos troyanos bancarios, Ghimob, ya ha sido atribuido al actor de la amenaza detrás de Guildma. Sin embargo, como seguimos viendo que los desarrolladores mejoran activamente sus binarios Delphi, creemos que no abandonarán su arsenal actual.

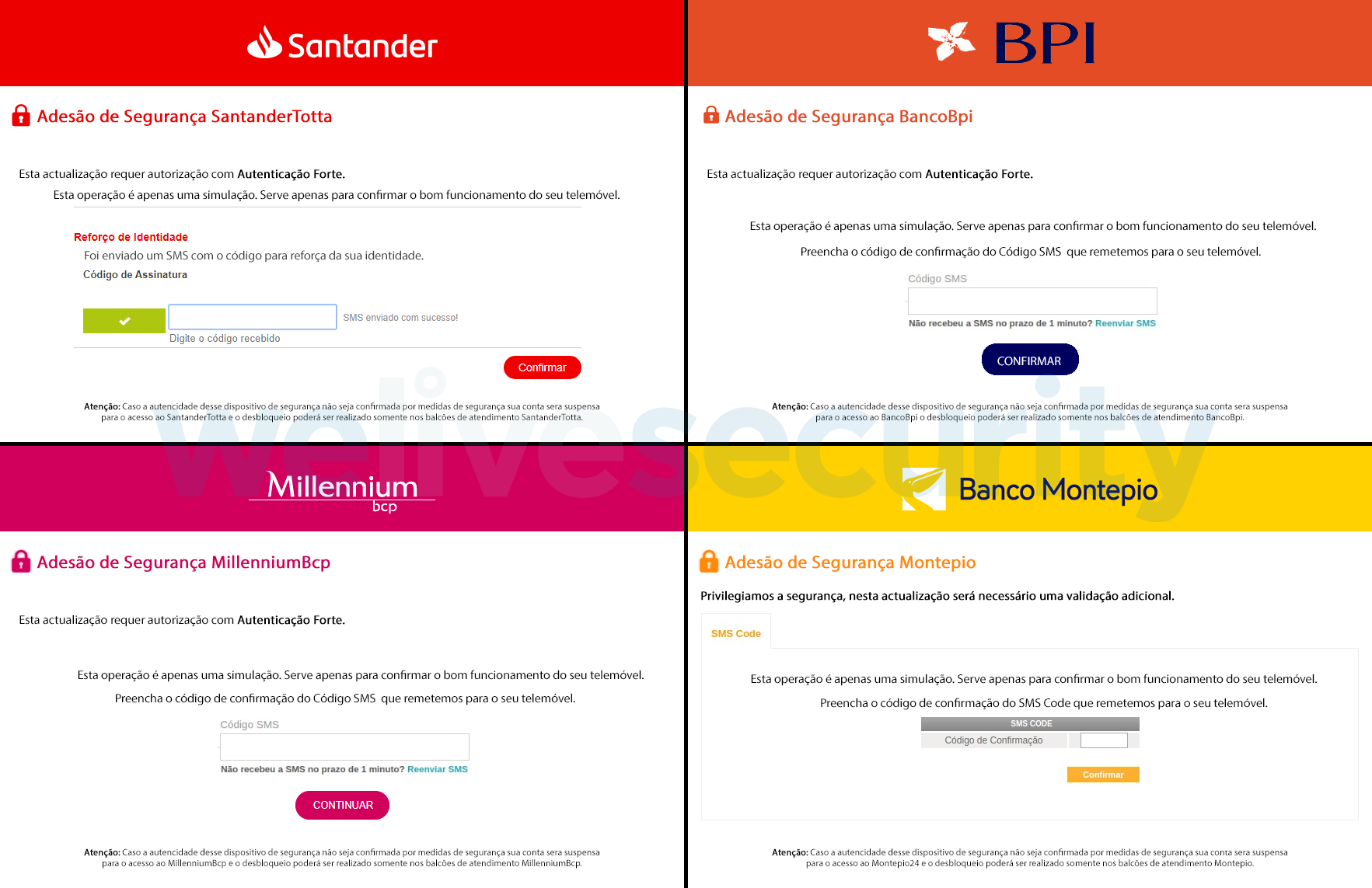

Aunque la implementación de muchos troyanos bancarios latinoamericanos es algo engorrosa y complicada, representan un enfoque diferente para atacar las cuentas bancarias de las víctimas. A diferencia de los troyanos bancarios más conocidos del pasado reciente, no utilizan la inyección en el navegador web, ni necesitan encontrar la forma de realizar webinject en determinado sitio web de un banco. En su lugar, diseñan una ventana emergente - probablemente un proceso mucho más rápido y sencillo. Los operadores detrás de la amenaza ya tienen a su disposición plantillas que modifican fácilmente para una lista de diferentes instituciones financieras (véase la figura 10). Esa es su principal ventaja.

La principal desventaja es que hay muy poca o ninguna automatización en el proceso de ataque - sin la participación activa del atacante, el troyano bancario no hará casi ningún daño. La pregunta que nos hacemos de cara al future es si algún tipo de malware nuevo intentará automatizar este enfoque.

Conclusión

En nuestra serie hemos presentado los troyanos bancarios latinoamericanos más activos de los últimos años. Hemos identificado una docena de familias de malware diferentes, la mayoría de las cuales siguen activas al momento de escribir este artículo. Hemos identificado sus características únicas, así como sus muchos puntos en común.

El descubrimiento más significativo en el curso de nuestra serie es probablemente la expansión de Mekotio y Grandoreiro a Europa. Además de España, hemos observado pequeñas campañas dirigidas a Italia, Francia y Bélgica. Creemos que estos troyanos bancarios seguirán probando nuevos territorios para su futura expansión.

Nuestra telemetría muestra un aumento sorprendente en el alcance de Ousaban, Grandoreiro y Casbaneiro en los últimos meses, lo que nos lleva a concluir que los actores de la amenaza detrás de estas familias de malware están decididos a continuar sus acciones nefastas contra los usuarios en los países objetivo. ESET continuará rastreando estos troyanos bancarios y manteniendo a los usuarios protegidos ante estas amenazas.

Para cualquier consulta, escríbanos a threatintel@eset.com. Los indicadores de compromiso para todas las familias de malware mencionadas también se pueden encontrar en nuestro repositorio de GitHub.

Indicadores de Compromiso (IoC)

Hashes

Krachulka

| SHA-1 | Description | ESET detection name |

|---|---|---|

| 83BCD611F0FD4D7D06C709BC5E26EB7D4CDF8D01 | Krachulka banking trojan | Win32/Spy.Krachulka.C |

| FFE131ADD40628B5CF82EC4655518D47D2AB7A28 | Krachulka banking trojan | Win32/Spy.Krachulka.C |

| 4484CE3014627F8E2BB7129632D5A011CF0E9A2A | Krachulka banking trojan | Win32/Spy.Krachulka.A |

| 20116A5F01439F669FD4BF77AFEB7EFE6B2175F3 | Krachulka Go downloader | Win32/TrojanDownloader.Banload.YJA |

Lokorrito

| SHA-1 | Description | ESET detection name |

|---|---|---|

| 4249AA03E0F5142821DB2F1A769F3FE3DB63BE54 | Lokorrito banking trojan | Win32/Spy.Lokorrito.L |

| D30F968741D4023CD8DAF716C78510C99A532627 | Lokorrito banking trojan | Win32/Spy.Lokorrito.A |

| 6837d826fbff3d81b0def4282d306df2ef59e14a | Lokorrito banking trojan | Win32/Spy.Lokorrito.L |

| 2F8F70220A9ABDCAA0868D274448A9A5819A3EBC | Lokorrito backdoor module | Win32/Spy.Lokorrito.S |

| 0066035B7191ABB4DEEF99928C5ED4E232428A0D | Lokorrito backdoor module | Win32/Spy.Lokorrito.R |

| B29BB5DB1237A3D74F9E88FE228BE5A463E2DFA4 | Lokorrito backdoor module | Win32/Spy.Lokorrito.M |

| 119DC4233DF7B6A44DEC964A084F447553FACA46 | Spam tool | Win32/SpamTool.Agent.NGO |

| 16C877179ADC8D5BFD516B5C42BF9D0809BD0BAE | Password stealer | Win32/Spy.Banker.ADVQ |

| 072932392CC0C2913840F494380EA21A8257262C | Outlook infostealer | Win32/Spy.Agent.PSN |

Zumanek

| SHA-1 | Description | ESET detection name |

|---|---|---|

| 69FD64C9E8638E463294D42B7C0EFE249D29C27E | Zumanek banking trojan | Win32/Spy.Zumanek.DO |

| 59C955C227B83413B4BDF01F7D4090D249408DF2 | Zumanek banking trojan | Win32/Spy.Zumanek.DK |

| 4E49D878B13E475286C59917CC63DB1FA3341C78 | Zumanek banking trojan | Win32/Spy.Zumanek.DK |

| 2850B7A4E6695B89B81F1F891A48A3D34EF18636 | Zumanek downloader (MSI) | Win32/Spy.Zumanek.DN |

| C936C3A661503BD9813CB48AD725A99173626AAE | Zumanek downloader (MSI) | Win32/Spy.Zumanek.DM |

Técnicas de MITRE ATT&CK

Hemos creado una tabla MITRE ATT&CK que muestra una comparación de las técnicas utilizadas por los troyanos bancarios latinoamericanos que aparecen en esta serie. Se publicó como parte de nuestro whitepaper dedicado a examinar las muchas similitudes entre estos troyanos bancarios y se puede encontrar aquí.