Investigadores de ESET han analizado una campaña de espionaje dirigida a dispositivos móviles que apunta al grupo étnico kurdo. Esta campaña ha estado activa al menos desde marzo de 2020, distribuyendo (a través de perfiles dedicados de Facebook) dos backdoors para Android (conocidos como 888 RAT y SpyNote) disfrazados como aplicaciones legítimas. Estos perfiles parecían estar compartiendo noticias relacionadas con Android en idioma kurdo y noticias para los partidarios de los kurdos. Algunos de estos perfiles de Facebook difundieron adicionalmente y de forma deliberada aplicaciones para realizar espionaje en grupos públicos de Facebook que promovían contenido a favor de los kurdos. Datos de un sitio de descargas indican al menos 1.481 descargas desde URL promocionadas en unas pocas publicaciones de Facebook.

El recientemente descubierto de 888 RAT para Android ha sido utilizado por el grupo Kasablanka y por BladeHawk. Ambos usaron nombres alternativos para referirse al mismo RAT para Android: LodaRAT y Gaza007 respectivamente.

Actividad espía de BladeHawk

La actividad de espionaje que reportamos en esta publicación está directamente relacionada con dos casos que fueron divulgados públicamente en 2020. El Centro de Inteligencia de Amenazas de QiAnXin fue quien puso el nombre BladeHawk al grupo detrás de estos ataques, y nosotros lo hemos adoptado. Ambas campañas se distribuyeron a través de Facebook utilizando malware que contiene herramientas de uso comercial (888 RAT y SpyNote), y todas las muestras que hemos visto del malware utilizan los mismos servidores de C&C.

Distribución

Como parte de esta campaña de BladeHawk identificamos seis perfiles de Facebook que compartían estas aplicaciones de espionaje para Android. Reportamos estos perfiles a Facebook y todos han sido eliminados. Dos de los perfiles estaban dirigidos a usuarios de tecnología, mientras que los otros cuatro se hicieron pasar perfiles partidarios kurdos. Todos estos perfiles se crearon en 2020 y poco después de su creación comenzaron a distribuir estas aplicaciones falsas. Excepto una de las cuentas, las demás no han publicado ningún otro contenido que no sean los RAT para Android disfrazados de aplicaciones legítimas.

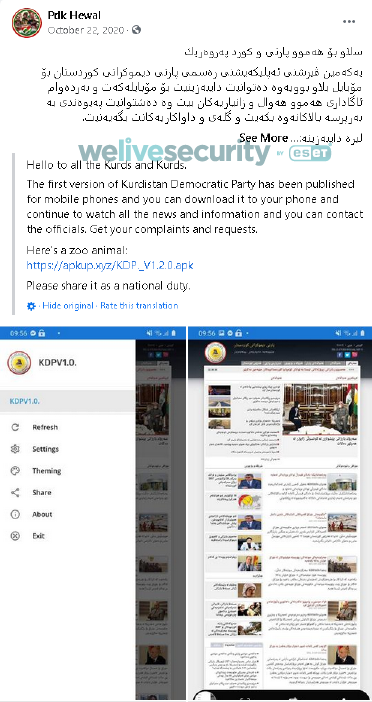

Estos perfiles también son responsables de compartir aplicaciones para espionaje en grupos públicos de Facebook, la mayoría de los cuales eran partidarios de Masoud Barzani, ex presidente de la región del Kurdistán. Se puede ver un ejemplo en la Figura 1. En total, los grupos apuntados tienen más de 11.000 seguidores.

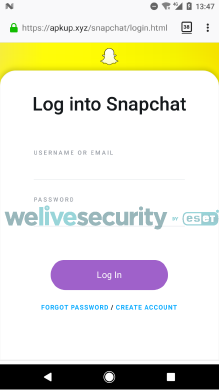

En un caso, detectamos un intento (Figura 2) de capturar las credenciales de Snapchat a través de un sitio de phishing (Figura 3).

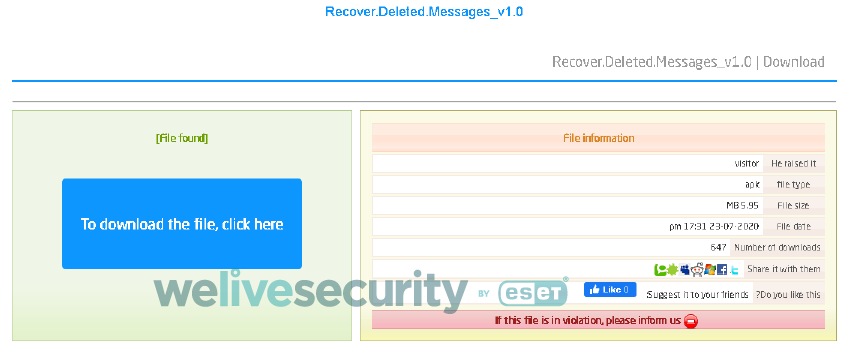

Identificamos 28 publicaciones únicas de Facebook como parte de esta campaña de BladeHawk. Cada una de estas publicaciones contenía descripciones de aplicaciones falsas e incluían enlaces para descargar una aplicación, y pudimos descargar 17 APK únicos a partir de estos enlaces. Algunos de los enlaces a los APK dirigían directamente a la aplicación maliciosa, mientras que otros apuntaban al servicio de carga de archivos top4top.io, que registra la cantidad de descargas de los archivos (consulte la Figura 4). A partir de esta opción obtuvimos el número total de descargas desde top4top.io para esas ocho aplicaciones. Las mismas se descargaron en total 1,481 veces, desde el 20 de julio de 2020 hasta el 28 de junio de 2021.

Muestras

Hasta donde sabemos, esta campaña estuvo dirigida solamente a usuarios de Android, y los actores de amenazas se centraron en el uso de dos RAT de uso comercial para Android: 888 RAT y SpyNote. Encontramos solo una muestra de este último durante nuestra investigación. Como fue construido usando un antiguo builder para SpyNote previamente analizado, en esta publicación incluimos solo el análisis de las muestras de 888 RAT.

888 RAT para Android

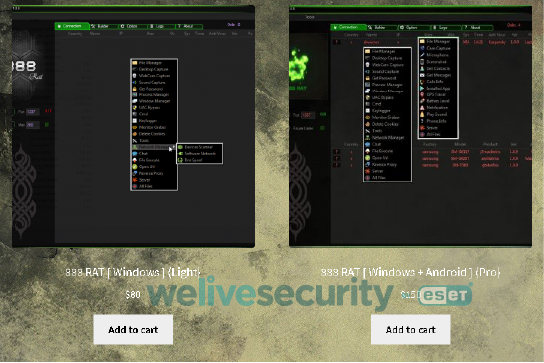

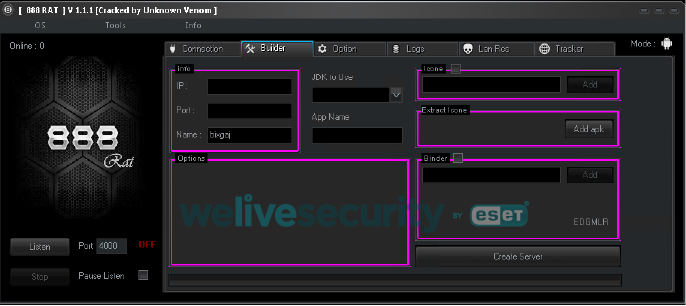

Este RAT multiplataforma de uso comercial se publicó originalmente para el ecosistema Windows por $80. En junio de 2018 se amplió en la versión Pro, con la capacidad adicional para construir RAT para Android ($ 150). Más tarde, en la versión Extreme también se podían crear payloads para Linux ($ 200).

Fue vendido a través del sitio web del desarrollador en 888-tools[.]com (consulte la Figura 5).

En 2019, se descubrió la versión Pro (Windows y Android) crackeada (consulte la Figura 6) disponible en algunos sitios web de forma gratuita.

Vale la pena mencionar que 888 RAT no ha estado identificado previamente con ninguna campaña organizada; siendo esta la primera vez que se asigna este RAT como indicador de un grupo de ciberespionaje.

Tras este hallazgo, pudimos conectar 888 RAT para Android con otras dos campañas organizadas adicionales: Spy TikTok Pro descrita aquí y una campaña del grupo Kasablanka.

Funcionalidades

888 RAT para Android es capaz de ejecutar 42 comandos que recibe de su servidor de C&C, como se ve en la Tabla 1.

En resumen, puede robar y eliminar archivos de un dispositivo, tomar capturas de pantalla, obtener la ubicación del dispositivo, recolectar credenciales de Facebook, obtener una lista de aplicaciones instaladas, robar fotos de usuarios, tomar fotos, grabar audio y llamadas telefónicas, hacer llamadas, robar mensajes SMS, robar la lista de contactos del dispositivo, enviar mensajes de texto, etc.

El builder también se usa como C&C para controlar todos los dispositivos comprometidos, ya que usa DNS dinámicos para ser alcanzado por ellos.

Tabla 1. Lista de comandos admitidos

| Comando | Funcionalidad |

|---|---|

| Unistxcr | Desplegar detalles de la aplicación especificada |

| dowsizetr | Cargar el archivo al servidor desde /sdcard/DCIM/.dat/ |

| DOWdeletx | Eliminar archivo de /sdcard/DCIM/.dat/ |

| Xr7aou | Cargar el archivo binario al servidor desde /sdcard/DCIM/.dat/ |

| Caspylistx | Listar archivos de /sdcard/DCIM/.dat/ |

| spxcheck | Comprobar si el servicio de grabación de llamadas se está ejecutando |

| S8p8y0 | Detener el servicio de grabación de llamadas |

| Sxpxy1 | Habilitar el servicio de grabación de llamadas |

| screXmex | Tomar captura de pantalla y cargarla en el servidor |

| Batrxiops | Obtener nivel de batería |

| L4oclOCMAWS | Obtener la ubicación del dispositivo |

| FdelSRRT | Eliminar archivo /sdcard/DCIM/.fdat/ (credenciales de Facebook robadas) |

| chkstzeaw | Comprobar si la aplicación de Facebook está instalada |

| IODBSSUEEZ | Cargar las credenciales de Facebook al C&C desde /sdcard/DCIM/.fdat/ |

| GUIFXB | Lanzar actividad de phishing en Facebook |

| osEEs | Obtener los permisos solicitados de la aplicación especificada |

| LUNAPXER | Lanzar aplicación específica |

| Gapxplister | Obtener la lista de aplicaciones instaladas en el dispositivo |

| DOTRall8xxe | Comprimir archivos en el directorio /sdcard/DCIM/.dat/ y cargarlos en el C&C |

| Acouxacour | Obtener todas las cuentas del dispositivo |

| Fimxmiisx | Tomar una foto de la cámara y cargarla en el C&C |

| Scxreexcv4 | Obtener información sobre las cámaras de los dispositivos |

| micmokmi8x | Grabr el audio circundante durante el tiempo especificado |

| DTXXTEGE3 | Eliminar archivo específico del directorio /sdcard |

| ODDSEe | Abrir URL específica en el navegador predeterminado |

| Yufsssp | Obtener información Exif de un archivo multimedia específico |

| getsssspo | Obtener información sobre si existe un archivo específico en el dispositivo |

| DXCXIXM | Obtener los nombres de todas las fotos almacenadas en /sdcard/DCIM/ |

| f5iledowqqww | Subir un archivo específico desde el directorio /sdcard/ |

| GExCaalsss7 | Obtener registros de llamadas del dispositivo |

| SDgex8se | Listar archivos de un directorio específico de /sdcard |

| PHOCAs7 | Hacer una llamada al número especificado |

| Gxextsxms | Obtener la bandeja de entrada de los SMS |

| Msppossag | Enviar mensaje SMS a número especificado |

| Getconstactx | Obtener contactos |

| Rinxgosa | Reproducir tono de llamada durante seis segundos |

| Shetermix | Ejecutar comando de shell |

| bithsssp64 | Ejecutar script de shell |

| Deldatall8 | Limpiar, eliminar todos los archivos de /sdcard/DCIM/.dat/ |

| pvvvoze | Obtener la dirección IP |

| paltexw | Obtener TTL del comando PING |

| M0xSSw9 | Mostrar un mensaje Toast específico al usuario |

Un factor importante al identificar 888 RAT es el nombre del paquete del payload. El nombre del paquete de cada compilación de un payload para Android no es personalizado ni aleatorio; siempre usa el ID de paquete com.example.dat.a8andoserverx. Debido a esto, es fácil identificar muestras como 888 RAT.

En versiones posteriores de 888 RAT (no la versión crackeada), notamos que el builder era capaz de ofuscar strings (strings de comandos, C&C y otras strings de texto sin formato) cifrándolas usando AES con una clave hardcodeada; sin embargo, el nombre del paquete sigue siendo el mismo.

C&C

888 RAT utiliza un puerto y un protocolo IP personalizados (no es necesario que sean puertos estándar). Los dispositivos comprometidos son controlados directamente desde la GUI del builder.

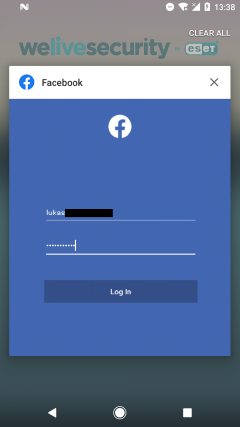

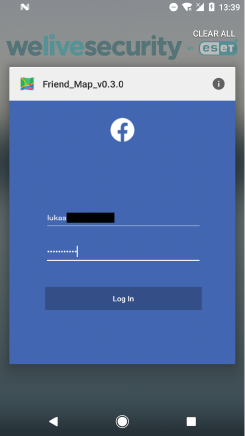

Phishing de Facebook

Cuando se activa esta funcionalidad, 888 RAT desplegará actividad de phishing que parece provenir de la aplicación legítima de Facebook. Cuando el usuario toca el botón de aplicaciones recientes, esta actividad parecerá legítima, como se ve en la Figura 7. Sin embargo, después de una pulsación larga en el icono de esta aplicación, como se observa en la Figura 8, se revela el verdadero nombre de la aplicación responsable de la solicitud de inicio de sesión de Facebook.

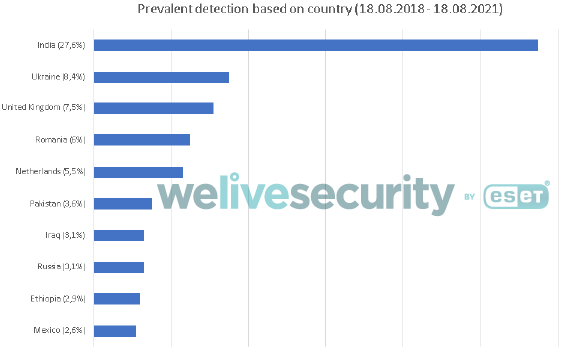

Detección

Desde 2018, los productos de ESET han identificado cientos de instancias en las que se desplegó 888 RAT en dispositivos Android. La Figura 9 muestra la distribución por países de estos datos de detección.

Conclusión

Esta campaña de espionaje está activa desde marzo de 2020 y tiene como único objetivo dispositivos Android. Apuntó al grupo étnico kurdo a través de por lo menos 28 publicaciones maliciosas en Facebook que llevarían a potenciales víctimas a descargar 888 RAT para Android o SpyNote. La mayoría de las publicaciones maliciosas de Facebook dieron lugar a descargas del RAT multiplataforma de uso comercial 888 RAT, que ha estado disponible en el mercado clandestino desde 2018. En 2019, una copia descifrada de la versión Pro del builder 888 RAT estuvo disponible en algunos sitios web y, desde entonces, detectamos cientos de casos en todo el mundo utilizando 888 RAT para Android.

IoCs

Nombres de archivos y de detección de ESET

| SHA-1 | Detection name |

|---|---|

| 87D44633F99A94C9B5F29F3FE75D04B2AB2508BA | Android/Spy.Agent.APU |

| E47AB984C0EC7872B458AAD803BE637F3EE6F3CA | Android/Spy.Agent.APG |

| 9A8E5BAD246FC7B3D844BB434E8F697BE4A7A703 | Android/Spy.Agent.APU |

| FED42AB6665649787C6D6164A6787B13513B4A41 | Android/Spy.Agent.APU |

| 8E2636F690CF67F44684887EB473A38398234430 | Android/Spy.Agent.APU |

| F0751F2715BEA20A6D5CD7E9792DBA0FA45394A5 | Android/Spy.Agent.APU |

| 60280E2F6B940D5CBDC3D538E2B83751DB082F46 | Android/Spy.Agent.APU |

| F26ADA23739366B9EBBF08BABD5000023921465C | Android/Spy.Agent.APU |

| 4EBEED1CFAC3FE5A290FA5BF37E6C6072A6869A7 | Android/Spy.Agent.APU |

| A15F67430000E3F6B88CD965A01239066C0D23B3 | Android/Spy.Agent.BII |

| 425AC620A0BB584D59303A62067CC6663C76A65D | Android/Spy.Agent.APU |

| 4159E3A4BD99067A5F8025FC59473AC53E07B213 | Android/Spy.Agent.APU |

| EF9D9BF1876270393615A21AB3917FCBE91BFC60 | Android/Spy.Agent.APU |

| 231296E505BC40FFE7D308D528A3664BFFF069E4 | Android/Spy.Agent.APU |

| 906AD75A05E4581A6D0E3984AD0E6524C235A592 | Android/Spy.Agent.APU |

| 43F36C86BBD370884E77DFD496FD918A2D9E023D | Android/Spy.Agent.APU |

| 8B03CE129F6B1A913B6B143BB883FC79C2DF1904 | Android/Spy.Agent.APU |

Perfiles de Facebook

https://www.facebook[.]com/android4kurd.official/

https://www.facebook[.]com/tech.info00

https://www.facebook[.]com/hewr.dliwar

https://www.facebook[.]com/husain.techno

https://www.facebook[.]com/zaid.abd.3785

https://www.facebook[.]com/profile.php?id=100039915424311

Grupos de Facebook

https://www.facebook[.]com/groups/478454429578545/

https://www.facebook[.]com/groups/275108075847240/

https://www.facebook[.]com/groups/751242802375989/

https://www.facebook[.]com/groups/238330163213092/

Enlaces de distribución

https://apkup[.]xyz/M.Muhammad.Mala.Fayaq_v0.0.6.apk

https://apkup[.]xyz/5G.VPN.Speed_v1.3.4.apk

https://apkup[.]xyz/Ftwa.Islam.Online_v1.0.1.apk

https://apkup[.]xyz/Al-Hashd_V1.0.3.apk

https://apkup[.]xyz/KitabAltawhid_v1.0.4.apk

https://apkup[.]xyz/KDP._V1.2.0.apk

https://apkup[.]xyz/Dosyay16October_V1.2.0.apk

https://apkup[.]xyz/MobileNumberFinder__v1.3.apk

https://f.top4top[.]io/f_LusheAYOtmjzehyF8seQcA/1613135449/1662yvch41.apk

https://a.top4top[.]io/f_Jlno8C2DLeaq71Fq1JV6hg/1613565568/1837ppxen1.apk

https://b.top4top[.]io/f_yTmhbte0yVNbhQbKyh12og/1613135036/1665tzq3x1.apk

https://j.top4top[.]io/f_FQCcQa5qAWHzK_0NdcGWyg/1613134993/16874mc5b1.apk

https://l.top4top[.]io/f_MHfW2u_xnKoXdhjPknEx5Q/1613134914/1703t5b2z1.apk

https://b.top4top[.]io/f_cbXNkHR0T0ZOsTecrGM6iA/1613134863/1703lttbn1.apk

https://k.top4top[.]io/f_bznLRhgqMpAmWXYp1LLrNQ/1613134409/1690q040d1.apk

https://d.top4top[.]io/f_t7G4JjYm7_kzTsa0XYis6Q/1613134182/1749lglct1.apk

https://up4net[.]com/uploads/up4net-Xwakurk-1-0-4.apk

Enlaces de phishing

https://apkup[.]xyz/snapchat/login.html

Técnicas de MITRE ATT&CK

Esta tabla cubre solamente las TTP correspondientes a 888 RAT, y fue creada utilizando la versión 9 del framework ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1444 | Masquerade as Legitimate Application | The 888 RAT impersonates legitimate applications. |

| Persistence | T1402 | Broadcast Receivers | The 888 RAT listens for the BOOT_COMPLETED broadcast, ensuring that the app's functionality will be activated every time the device starts. |

| Defense Evasion | T1508 | Suppress Application Icon | The 888 RAT hides its icon. |

| T1447 | Delete Device Data | The 888 RAT can delete gathered and temporary stored files and any other specific file. | |

| Credential Access | T1411 | Input Prompt | The 888 RAT tries to phish Facebook credentials. |

| Discovery | T1418 | Application Discovery | The 888 RAT obtains a list of installed apps. |

| T1420 | File and Directory Discovery | The 888 RAT identifies content of specific directories. | |

| Collection | T1433 | Access Call Log | The 888 RAT exfiltrates call log history. |

| T1430 | Location Tracking | The 888 RAT retrieves device location. | |

| T1432 | Access Contact List | The 888 RAT exfiltrates the victim’s contact list. | |

| T1429 | Capture Audio | The 888 RAT can record audio from surroundings and calls. | |

| T1512 | Capture Camera | The 888 RAT can take pictures from the front or rear cameras. | |

| T1412 | Capture SMS Messages | The 888 RAT can exfiltrate sent and received SMS messages. | |

| T1533 | Data from Local System | The 888 RAT exfiltrates files with particular extensions from external media. | |

| T1513 | Screen Capture | The 888 RAT can take screenshots. | |

| Command And Control | T1509 | Uncommonly Used Port | The 888 RAT communicates with its C&C over port 4000. |

| Impact | T1582 | SMS Control | The 888 RAT adversary can send SMS messages. |

| T1447 | Delete Device Data | The 888 RAT can delete attacker-specified files from the device. |