Esperamos que a esta altura ya sepa que no debe hacer clic en cualquier URL. Como usuarios podemos enfrentarnos a un enlace que nos llega de diversas maneras, ya sea a través de un mensaje, una publicación en las redes sociales, o que es colocado practicamente en cualqueir parte de un sitio web. Los usuarios o sitios web que crean y/o distribuyen estos enlaces pueden utilizar algunos de los tantos servicios acortadores de enlaces que se ofrecen. Estos servicios se utilizan para acortar URL muy largas, ocultar el nombre de dominio de la URL original, obtener métricas de los usuarios que abrieron el enlace o, en algunos casos, para incluso monetizar sus clics.

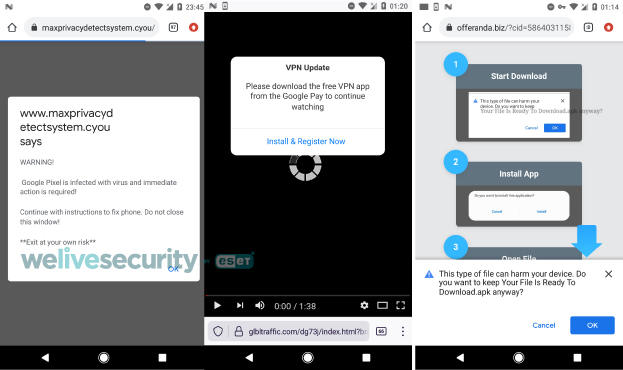

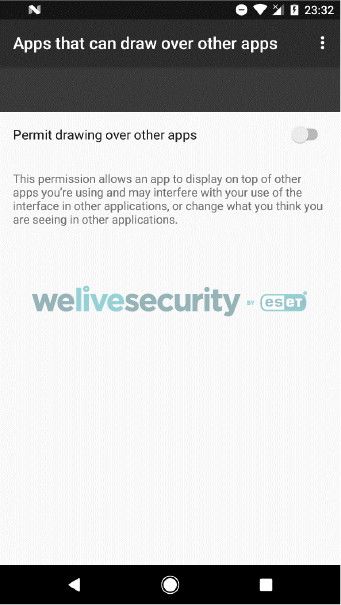

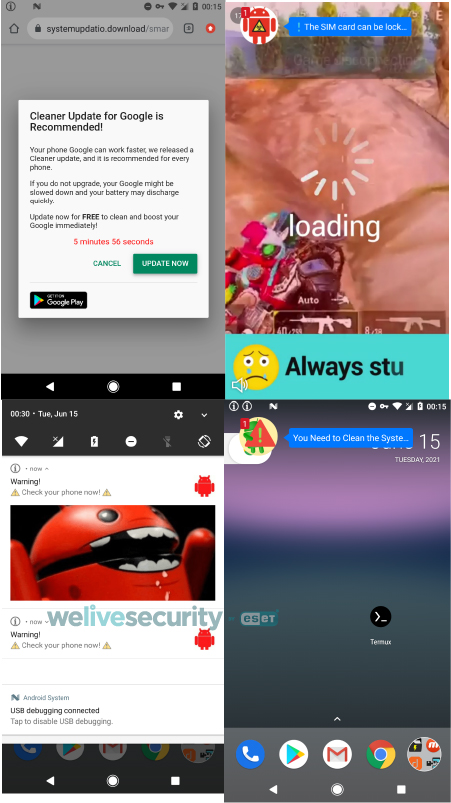

La monetización significa que cuando alguien hace clic en dicho enlace se mostrará un anuncio, como se observa en los ejemplos de la Imagen 1. Esto generará ingresos para la persona que creó la URL abreviada. El problema es que algunos de estos servicios para acortar enlaces utilizan técnicas publicitarias agresivas, como los anuncios conocidos como scareware: que son aquellos que buscan hacer creer a los usuarios que sus dispositivos han sido infectados con un malware peligroso, llevándolos a participar de encuestas sospechosas o redirigiéndolos a la tienda de Google Play para que descarguen aplicaciones poco fiables, así como distribuyendo contenido para adultos y ofreciendo iniciar suscripciones a servicios de SMS premium, haciendo que se habiliten notificaciones del navegador y distribuyendo ofertas dudosas para ganar supuestos premios.

Incluso hemos visto servicios de acortador de enlaces que envían eventos de "calendario" a dispositivos iOS y distribuyen malware de Android; de hecho, descubrimos una pieza de malware que llamamos Android/FakeAdBlocker, que descarga y ejecuta payloads adicionales (como troyanos bancarios, troyanos SMS, y adware agresivo) que recibe dede su servidor de C&C.

A continuación, describimos cómo funcionan en iOS los eventos de calendario que crean descargas y cómo recuperarse de ellos, antes de entrar en la parte central de esta publicación que consiste en un análisis detallado de la distribución de Android/FakeAdBlocker y del alarmante número de detecciones de esta amenaeza, según nuestra telemetría. Este análisis se centra principalmente en la funcionalidad del payload del adware y, dado que puede crear eventos de calendario de forma masiva, hemos incluido una breve guía que detalla cómo eliminarlos automáticamente y desinstalar Android/FakeAdBlocker de los dispositivos comprometidos.

Distribución

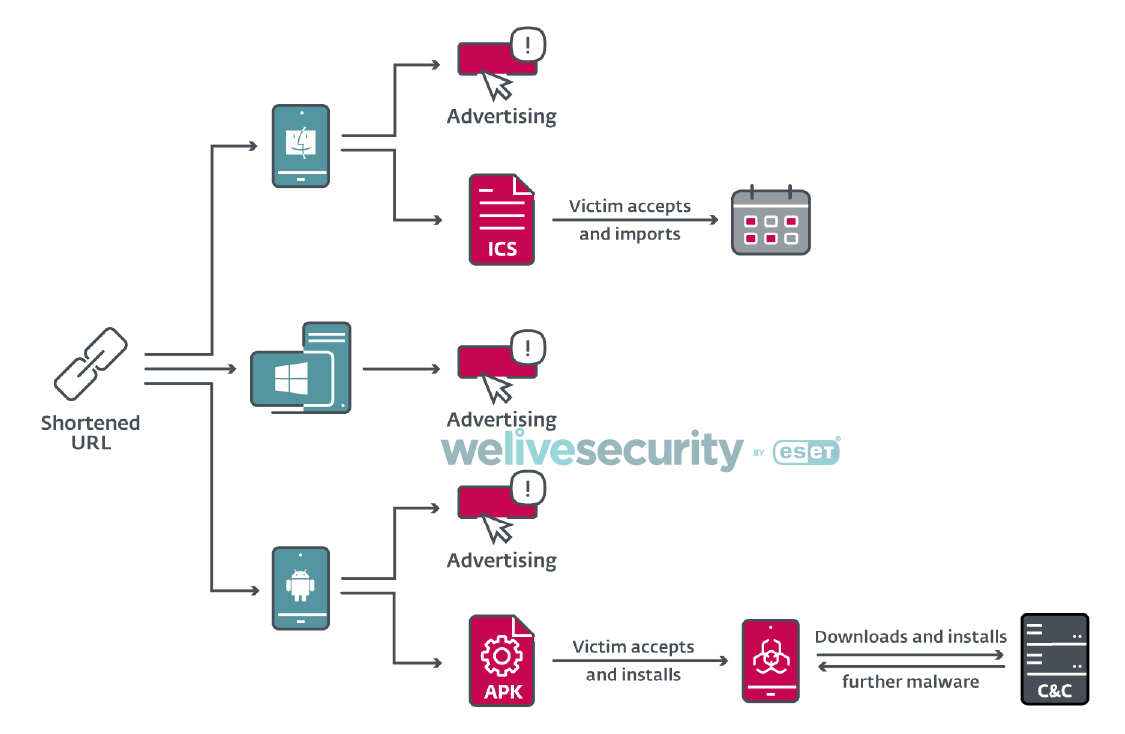

El contenido que se muestra a la víctima desde los acortadores de enlaces monetizados puede diferir según el sistema operativo que esté utilizando. Por ejemplo, si una víctima hace clic en el mismo enlace acortado desde un dispositivo con Windows y desde un dispositivo móvil, se mostrará un sitio web diferente en cada dispositivo. Además de los sitios web, también podrían ofrecer a un usuario de iOS la descarga de un archivo de calendario ICS, o a un usuario de Android descargar una aplicación de Android. La Imagen 2 describe las distintas opciones que hemos visto en la campaña que analizamos aquí.

Si bien algunos de los anuncios y aplicaciones para Android que se muestran tras hacer clic en estos enlaces abreviados monetizados son legítimos, observamos que la mayoría tiene la intención de llevan a comportamientos sospechosos o no deseados.

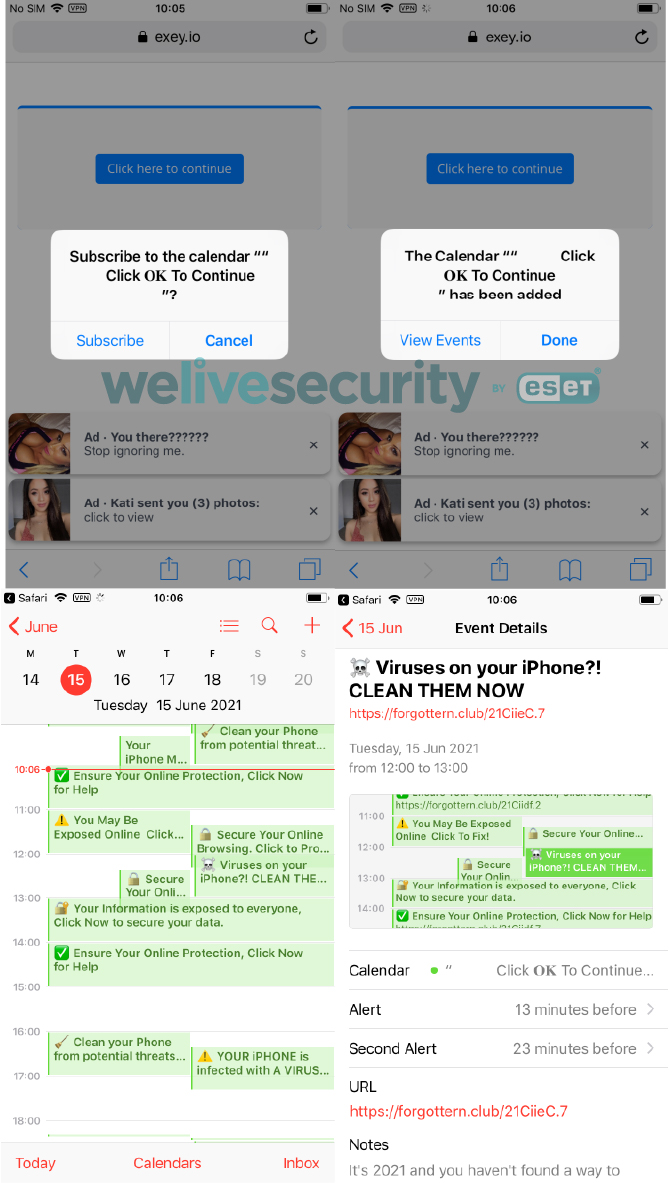

Víctimas en iOS

En los dispositivos iOS, además de inundar el equipo de las víctimas con anuncios no deseados, estos sitios web pueden crear eventos en los calendarios de las víctimas descargando automáticamente un archivo ICS. Como muestran las capturas de pantalla de la Imagen 3, las víctimas primero deben tocar el botón de suscripción para enviar spam a sus calendarios con estos eventos. Sin embargo, el nombre del calendario, que en español es "Haga clic en Aceptar para continuar (sic)", no revela el contenido real de esos eventos del calendario y solo busca engañar a las víctimas para que presionen el botón Suscribirse y nada más.

Estos eventos del calendario informan falsamente a las víctimas de que sus dispositivos están infectados con malware, con la esperanza de poder inducir a las víctimas para que hagan clic en los enlaces embebidos, lo que conduce a más anuncios de scareware.

Imagen 3. Sitio web fraudulento solicita al usuario que se suscriba a los eventos del calendario en la plataforma iOS

Víctimas en Android

En el caso de los usuarios de Android la situación es más peligrosa, porque estos sitios web fraudulentos inicialmente pueden proporcionar a la víctima una aplicación maliciosa para descargar y luego continuar con la visita o descarga del contenido real que buscaba el usuario.

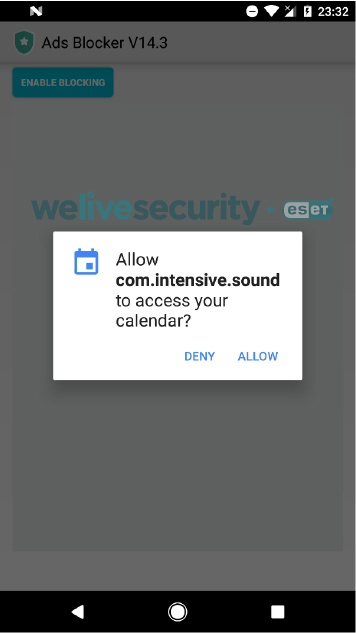

Durante nuestra investigación observamos dos escenarios diferentes para los usuarios de Android. En el primero, cuando la víctima quiere descargar una aplicación para Android desde un sitio que no es Google Play, aparece una solicitud para habilitar las notificaciones del navegador desde ese sitio web, seguida de una solicitud para descargar una aplicación llamada adBLOCK app.apk. Esto podría crear la ilusión de que esta aplicación adBLOCK bloqueará los anuncios mostrados en el futuro, pero ocurre lo contrario. Esta aplicación no tiene nada que ver con la aplicación adBLOCK legítima.

Cuando el usuario toca el botón de descarga, el navegador es redirigido a un sitio web diferente donde aparentemente se le ofrece al usuario una aplicación de bloqueo de anuncios llamada adBLOCK, pero termina descargando Android/FakeAdBlocker. En otras palabras, el toque o clic de la víctima es manipulado y utilizado para descargar una aplicación maliciosa. Si la víctima regresa a la página anterior y presiona el mismo botón de descarga, el archivo legítimo que la víctima buscaba se descarga en el dispositivo. Puede ver uno de los ejemplos en el video a continuación.

En el segundo escenario para usuarios de Android, cuando las víctimas quieren continuar con la descarga del archivo solicitado se les muestra una página web que describe los pasos para descargar e instalar una aplicación con el nombre Your File Is Ready To Download.apk. Este nombre es engañoso; el nombre de la aplicación intenta que el usuario piense que lo que se está descargando es la aplicación o un archivo al que desea acceder. Puedes ver la demostración en el video a continuación.

En ambos casos, un anuncio de scareware o el mismo troyano Android/FakeAdBlocker es distribuido a través del servicio de acortador de URL. Dichos servicios emplean el modelo de negocio Paid to Click (PTC) y actúan como intermediarios entre clientes y anunciantes. El anunciante paga por mostrar anuncios en el sitio web de PTC, donde parte de ese pago se destina a la parte que creó el enlace abreviado. Como se indica en uno de estos sitios web de acortamiento de enlaces en la sección de política de privacidad, estos anuncios son distribuidos a través de sus socios publicitarios y no son responsables del contenido entregado ni de los sitios web visitados.

Uno de los servicios de acortador de URL establece en sus términos de servicio que los usuarios no deben crear enlaces abreviados para distribuir archivos que contengan virus, spyware, adware, troyanos u otro código que provoque algún daño. Por el contrario, hemos observado que son sus socios publicitarios los que lo están haciendo.

Telemetría

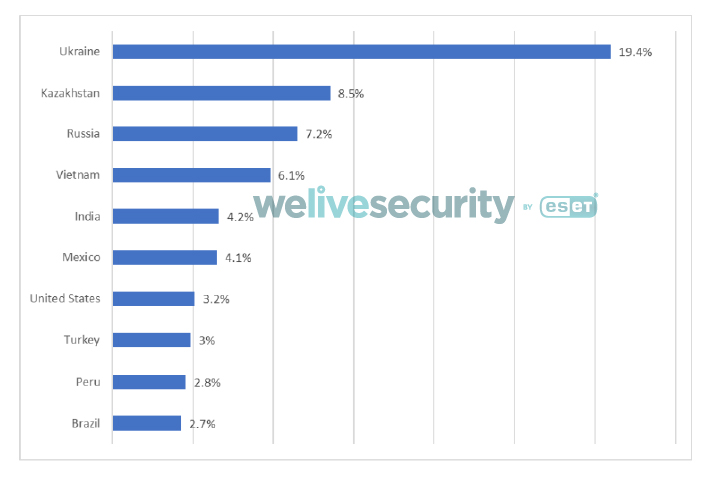

Según datos de la telemetría de ESET, Android/FakeAdBlocker fue detectado por primera vez en septiembre de 2019. Desde entonces, lo hemos estado detectando bajo varios nombres. Desde principios de este año hasta el 1 de julio, hemos visto más de 150.000 instancias de esta amenaza siendo descargadas en dispositivos Android.

Imagen 5. Los diez países con mayor cantidad de detecciones de Android/FakeAdBlocker (del 1 de enero al 1 de julio de 2021)

Análisis de Android/FakeAdBlocker

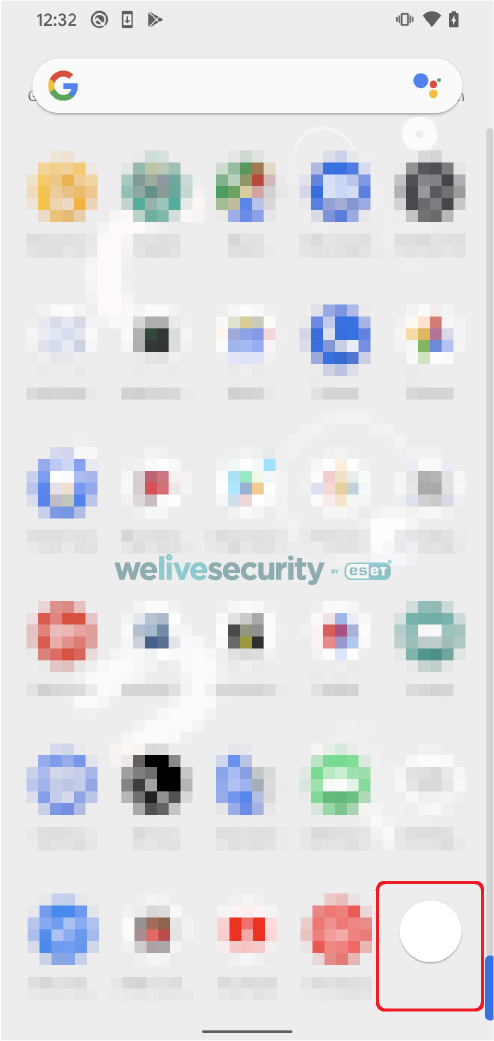

Después de descargar e instalar Android/FakeAdBlocker, el usuario encontrará que, como se observa en la Imagen 6, aparece un ícono blanco que, en algunos casos, incluso no tiene nombre.

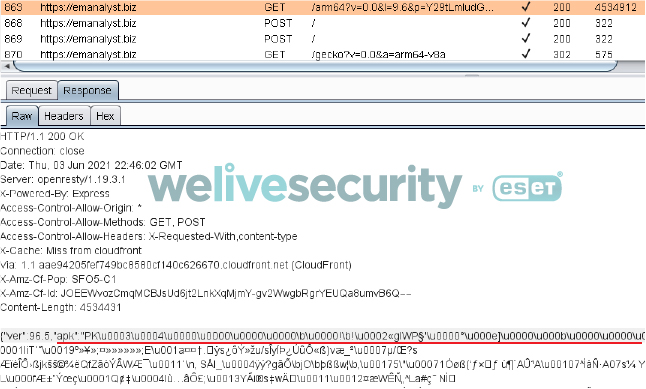

Después de que se abre por primera vez, este malware decodifica un archivo codificado en base64 con una extensión .dat que se almacena en APK assets. Este archivo contiene información del servidor de C&C y de sus variables internas.

Desde su servidor C&C solicitará otro archivo de configuración. El mismo tiene un payload binario embebido, el cual luego es extraido y cargado de manera dinámica.

En la mayoría de los casos que hemos observado, este payload era el responsable de que se mostraran anuncios fuera de contexto. Sin embargo, en cientos de casos, se descargaron y ejecutaron diferentes payloads maliciosos. De acuerdo a los datos de nuestra telemetría, el servidor C&C devolvió diferentes payloads según cuál era la ubicación del dispositivo. El troyano bancario Cerberus se descargó en dispositivos en Turquía, Polonia, España, Grecia e Italia. Se hacía pasar Chrome, Android Update, Adobe Flash Player, Update Android o la aplicación Google Guncelleme (guencelleme significa "actualización" en turco, por lo que el nombre de la aplicación es Google Update). En Grecia también hemos visto la descarga del troyano bancario Ginp. La misma variante de la familia de malware del troyano SMS se distribuyó en Oriente Medio. Además de estos troyanos, Bitdefender Labs también identificó al troyano bancario TeaBot (también conocido como Anatsa) siendo descargado como payload adicional por Android/FakeAdBlocker descargaba. Utilizando distintos nombres de aplicaciones, los payloads son descargados a medios de almacenamiento externos en el subdirectorio de archivos del nombre del paquete de la aplicación principal. En la sección de IoC al final de esta publicación se incluye una lista de nombres de payload APK.

El hecho de que el servidor C&C pueda distribuir diferentes payloads maliciosos en cualquier momento hace que esta amenaza sea impredecible. Dado que los troyanos mencionados anteriormente ya se han analizado todos, continuaremos con el análisis del payload del adware que se distribuyó a más del 99% de las víctimas. El payload del adware tiene muchas similitudes de código con el downloader, por lo que clasificamos a ambos en la misma familia de malware Android/FakeAdBlocker.

Aunque los payloads se descargan en segundo plano, la víctima es informada sobre las acciones que suceden en el dispositivo móvil por la actividad que se muestra y que indica que se está descargando un archivo. Una vez que todo está configurado, el payload del adware Android/FakeAdBlocker le pide a la víctima permiso para dibujar sobre otras aplicaciones, lo que luego resultará en la creación de notificaciones falsas para mostrar anuncios en primer plano y en permisos para acceder al calendario.

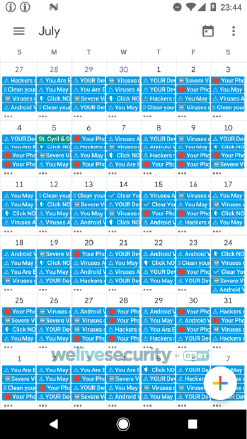

Una vez que se habilitan todos los permisos, el payload comienza silenciosamente a crear eventos en Google Calendar para los próximos meses.

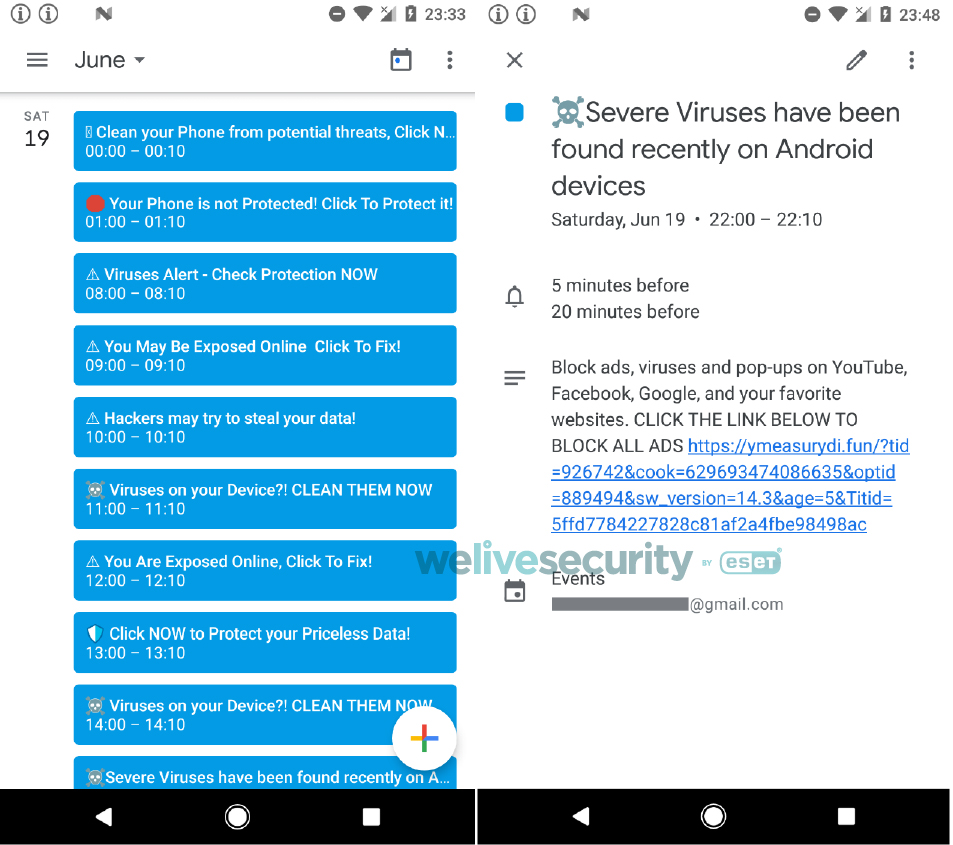

Imagen 12. Eventos de calendario con notificaciones del tipo scareware creados por el malware (arriba) y detalle (abajo)

Crea dieciocho eventos que ocurren todos los días, cada uno de ellos dura 10 minutos. Los nombres y descripciones de estos eventos sugieren a la víctima que su smartphone está infectado, que los datos del usuario están expuestos en línea o que una aplicación de protección antivirus ha caducado. Las descripciones de cada evento incluyen un enlace que lleva a la víctima a visitar un sitio web de publicidad de scareware. Ese sitio web nuevamente afirma que el dispositivo ha sido infectado y ofrece al usuario descargar de Google Play aplicaciones dudosas para supuestamente limpiar el dispositivo.

Imagen 13. Títulos y descripciones de los eventos creados (izquierda) y el recordatorio que muestra uno de ellos (derecha)

Todos los nombres de los títulos de los eventos y sus descripciones pueden observarse en el código del malware. Aquí están todos los textos que aparecen en los eventos de scareware creados por el malware en el calendario, traducidos a español, ya que originalmente aparecen en Inglés. Si encuentra uno de estos en su Calendario de Google, es o probablemente haya sido víctima de esta amenaza.

⚠¡Hackers pueden intentar robar sus datos!

Bloquee anuncios, virus y ventanas emergentes en YouTube, Facebook, Google y sus sitios web favoritos. HAGA CLIC EN EL ENLACE A CONTINUACIÓN DE ABAJO PARA BLOQUEAR TODOS LOS ANUNCIOS

⚠ SU dispositivo puede infectarse con UN VIRUS ⚠

Bloquee anuncios, virus y ventanas emergentes en YouTube, Facebook, Google y sus sitios web favoritos. HAGA CLIC EN EL ENLACE A CONTINUACIÓN PARA BLOQUEAR TODOS LOS ANUNCIOS

☠️Se han encontrado recientemente virus severos en dispositivos Android.

Bloquee anuncios, virus y ventanas emergentes en YouTube, Facebook, Google y sus sitios web favoritos. HAGA CLIC EN EL ENLACE A CONTINUACIÓN PARA BLOQUEAR TODOS LOS ANUNCIOS

🛑 ¿Su teléfono no está protegido? ¡Haga clic para protegerlo!

¿Es 2021 y no ha encontrado la forma de proteger su dispositivo? Haga clic a continuación para solucionar este problema.

⚠ ¿La protección antivirus para Android ha caducado? Renueve para 2021

Todos hemos escuchado historias sobre personas que han quedado expuestas al malware y que han puesto sus datos en riesgo. ¡No sea tonto, protégase ahora haciendo clic a continuación!

⚠ ¡Puede que esté expuesto en línea, haga clic para arreglar esto!

Los hackers pueden comprobar dónde vive al verificar la IP de su dispositivo mientras está en casa. Protéjase instalando una VPN. Protéjase haciendo clic a continuación.

✅ ¡Limpia tu dispositivo de ataques maliciosos!

Su dispositivo no es invencible contra los virus. Asegúrese de que esté libre de infecciones y evite futuros ataques. ¡Haga clic en el enlace de abajo para comenzar a escanear!

⚠ Alerta de virus: verifique su protección AHORA

Los hackers y prácticamente cualquiera que lo desee puede verificar dónde vive ingresando a su dispositivo. Protéjase haciendo clic a continuación.

☠️ ¡¿Virus en su dispositivo ?! LIMPIELO AHORA

¿Es 2021 y no ha encontrado la manera de proteger su dispositivo? Haga clic a continuación para solucionar este problema.

🛡️ ¡Haga clic AHORA para proteger sus valiosos datos!

Su identidad y otra información importante puede ser robada fácilmente en Internet sin la protección adecuada. Una VPN puede evitar efectivamente que eso suceda. Haga clic a continuación para disponer de la protección necesaria.

⚠ ¡Está expuesto en línea, haga clic para solucionarlo!

Los hackers pueden verificar dónde vive al verificar la IP de su dispositivo mientras está en casa. Protéjase instalando una VPN. Protéjase haciendo clic a continuación.

🧹Limpie su teléfono de posibles amenazas, haga clic ahora.

Conectarse en línea expone a varios riesgos, como el hackeo y otras actividades fraudulentas. Una VPN lo protegerá de estos ataques. Asegure su navegación en línea haciendo clic en el enlace a continuación.

🛑 ¡Su teléfono no está protegido! ¡Haga clic para protegerlo!

¿Es 2021 y no has encontrado la forma de proteger tu iPhone? Haga clic a continuación para solucionar este problema.

⚠ SU dispositivo puede infectarse con UN VIRUS ⚠

Bloquee anuncios, virus y ventanas emergentes en YouTube, Facebook, Google y sus sitios web favoritos. HAGA CLIC EN EL ENLACE A CONTINUACIÓN PARA BLOQUEAR TODOS LOS ANUNCIOS

⚠ ¡Puede estar expuesto en línea, haga clic para arreglar esto!

Los hackers pueden averiguar dónde vive al verificar la IP de su dispositivo mientras está en casa. Protéjase instalando una VPN. Protéjase haciendo clic a continuación.

☠️Se han encontrado recientemente virus severos en dispositivos Android.

Bloquee anuncios, virus y ventanas emergentes en YouTube, Facebook, Google y sus sitios web favoritos. HAGA CLIC EN EL ENLACE A CONTINUACIÓN PARA BLOQUEAR TODOS LOS ANUNCIOS

☠️¡¿Virus en su dispositivo ?! LIMPIELO AHORA

¿Es 2021 y no ha encontrado la manera de proteger su dispositivo? Haga clic a continuación para solucionar este problema.

⚠ ¿La protección antivirus de Android ha caducado? Renueve para 2021

Todos hemos escuchado historias sobre personas que se expusieron al malware y sus datos quedaron expuestos a riesgos. ¡No sea tonto, protégase ahora haciendo clic a continuación!

Además de inundar el calendario con eventos fraudulentos, Android/FakeAdBlocker también muestra aleatoriamente anuncios en pantalla completa dentro del navegador móvil, muestra notificaciones de scareware y anuncios para adultos, y muestra también una "burbuja" similar a la de Messenger en primer plano que imita un mensaje recibido con un texto fraudulento junto a él.

Al hacer clic en cualquiera de estos anuncios el usuario será dirigido a un sitio web con más contenido de scareware que sugiere que la víctima instale limpiadores o removedores de virus de Google Play. Ya hemos escrito sobre aplicaciones sospechosas similares que se hacen pasar por software de seguridad en 2018.

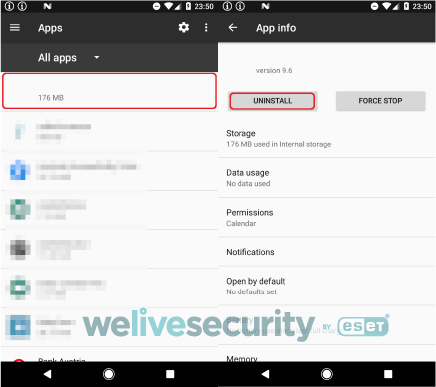

Proceso de desinstalación

Para identificar y eliminar Android/FakeAdBlocker, incluido su payload cargado dinámicamente, primero debe encontrarlo entre sus aplicaciones instaladas, yendo a Configuración > Aplicaciones. Debido a que el malware no lleva un nombre y que tampoco el icono de la app menciona un nombre (consulte la Imagen 15), debería ser fácil de detectar. Una vez ubicado, tóque una vez para seleccionarlo y luego toque el botón Desinstalar y confirme la solicitud para eliminar la amenaza.

Cómo eliminar automáticamente del calendario los eventos de spam

La desinstalación de Android/FakeAdBlocker no eliminará los eventos de spam que creó en su calendario. Puede eliminarlos manualmente; sin embargo, sería un trabajo tedioso. Esta tarea también se puede realizar automáticamente mediante una aplicación. Durante nuestras pruebas, eliminamos con éxito todos estos eventos utilizando una aplicación gratuita disponible en la tienda Google Play llamada Calendar Cleanup. Un problema con esta aplicación es que solo elimina eventos pasados. Por eso, para eliminar los próximos eventos, cambie temporalmente la hora y la fecha actuales en la configuración del dispositivo y marque el día posterior al último evento de spam creado por el malware en el calendario. Eso haría que todos estos eventos caduquen y Calendar Cleanup pueda eliminarlos automáticamente.

Es importante señalar que esta aplicación elimina todos los eventos, no solo los creados por el malware. Por eso, debe seleccionar cuidadosamente el rango de días.

Una vez que haya terminado el trabajo, asegúrese de restablecer la fecha y la hora actual.

Conclusión

Según nuestra telemetría, parece que muchos usuarios tienden a descargar aplicaciones para Android por afuera de Google Play, lo que podría llevarlos a descargar aplicaciones maliciosas entregadas a través de anuncios publicitarios utilizados por sus autores para generar ingresos. Identificamos y demostramos este vector de distribución en los videos anteriores. Android / FakeAdBlocker descarga payloads maliciosos proporcionadas por el servidor C&C de su operador; en la mayoría de los casos, después de ejecutados, estos se ocultan de la vista del usuario, despliegan scareware no deseado o anuncios con contenido para adultos y crean masivamente eventos de calendario para los próximos meses. Confiar en estos anuncios de scareware podría costarles dinero a sus víctimas, ya sea mediante la suscripción a servicios SMS premium, la suscripción a servicios innecesarios o la descarga de aplicaciones adicionales y, a menudo, maliciosas. Además de estos escenarios, hemos identificado varios troyanos bancarios para Android y troyanos SMS siendo descargados y ejecutados.

Indicadores de Compromiso (IoC)

| Hash | Detection name |

|---|---|

| B0B027011102B8FD5EA5502D23D02058A1BFF1B9 | Android/FakeAdBlocker.A |

| E51634ED17D4010398A1B47B1CF3521C3EEC2030 | Android/FakeAdBlocker.B |

| 696BC1E536DDBD61C1A6D197AC239F11A2B0C851 | Android/FakeAdBlocker.C |

C&C

emanalyst[.]biz

mmunitedaw[.]info

ommunite[.]top

rycovernmen[.]club

ransociatelyf[.]info

schemics[.]club

omeoneha[.]online

sityinition[.]top

fceptthis[.]biz

oftongueid[.]online

honeiwillre[.]biz

eaconhop[.]online

ssedonthep[.]biz

fjobiwouldli[.]biz

offeranda[.]biz

Ruta de archivos para payloads descargados

/storage/emulated/0/Android/data/com.intensive.sound/files/Download/updateandroid.apk

/storage/emulated/0/Android/data/com.intensive.sound/files/Download/Chrome05.12.11.apk

/storage/emulated/0/Android/data/com.intensive.sound/files/Download/XXX_Player.apk

/storage/emulated/0/Android/data/com.confidential.pottery/files/Download/Google_Update.apk

/storage/emulated/0/Android/data/com.confidential.pottery/files/Download/System.apk

/storage/emulated/0/Android/data/com.confidential.pottery/files/Download/Android-Update.5.1.apk

/storage/emulated/0/Android/data/com.cold.toothbrush/files/Download/Android_Update.apk

/storage/emulated/0/Android/data/com.cold.toothbrush/files/Download/chromeUpdate.apk

/storage/emulated/0/Android/data/com.cold.toothbrush/files/Download/FreeDownloadVideo.apk

/storage/emulated/0/Android/data/com.anaconda.brave/files/Download/MediaPlayer.apk

/storage/emulated/0/Android/data/com.anaconda.brave/files/Download/GoogleChrome.apk

/storage/emulated/0/Android/data/com.dusty.bird/files/Download/Player.apk

Técnicas de MITRE ATT&CK

Esta tabla fue creada utilizando la versión 9 del framework ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1476 | Deliver Malicious App via Other Means | Android/FakeAdBlocker can be downloaded from third-party websites. |

| T1444 | Masquerade as Legitimate Application | Android/FakeAdBlocker impersonates legitimate AdBlock app. | |

| Persistence | T1402 | Broadcast Receivers | Android/FakeAdBlocker listens for the BOOT_COMPLETED broadcast, ensuring that the app’s functionality will be activated every time the device starts. |

| T1541 | Foreground Persistence | Android/FakeAdBlocker displays transparent notifications and pop-up advertisements. | |

| Defense Evasion | T1407 | Download New Code at Runtime | Android/FakeAdBlocker downloads and executes an APK filefiles from a malicious adversary server. |

| T1406 | Obfuscated Files or Information | Android/FakeAdBlocker stores base64-encoded file in assets containing config file with C&C server. | |

| T1508 | Suppress Application Icon | Android/FakeAdBlocker’s icon is hidden from its victim’s view. | |

| Collection | T1435 | Access Calendar Entries | Android/FakeAdBlocker creates scareware events in calendar. |

| Command And Control | T1437 | Standard Application Layer Protocol | Android/FakeAdBlocker communicates with C&C via HTTPS. |

| Impact | T1472 | Generate Fraudulent Advertising Revenue | Android/FakeAdBlocker generates revenue by automatically displaying ads. |