¿Qué es Trickbot?

Trickbot, también conocido como Trickster, TheTrick o TrickLoader, es una botnet que está activa desde fines de 2016. En sus inicios esta amenaza contenía exclusivamente características de troyano, y era solamente utilizada para robar credenciales de acceso a cuentas bancarias en línea para luego intentar realizar transferencias fraudulentas. Sin embargo, con el correr del tiempo fue mutando y se expandió, hasta convertirse en un malware multi propósito disponible para que otros actores maliciosos puedan distribuir su propio malware bajo el modelo de Malware-as-a-Service y llegar a ser incluso una de las botnets más prolíficas y populares, con más de un millón de detecciones en todo el mundo.

¿Qué es una botnet?

Una botnet es programa malicioso que puede ser controlado remotamente por un atacante. Este tipo de código malicioso está compuesto por un panel de control desde el cual se ejecutan las acciones a realizar y una aplicación de servidor que establece la comunicación con el centro de control del atacante. La particularidad de las botnets es que permite a un atacante ejecutar instrucciones en muchos equipos infectados con el malware de manera simultánea.

Algunas de las principales capacidades de Trickbot son: obtener información de equipos comprometidos (sistemas operativos, programas instalados, nombres de usuarios, nombres de dominio, etc.), robar de credenciales en navegadores, robar de credenciales del cliente Outlook, obtener credenciales de Windows, abusar de protocolos como SMB y LDAP para moverse lateralmente dentro de una red corporativa y descargar otro tipo de malware.

Tanto para su primera infección como para realizar una acción maliciosa en el equipo comprometido, Trickbot hace uso de otras amenazas. Por ejemplo, se observó la presencia de este malware en equipos que habían sido infectados previamente por el popular troyano Emotet. En segundo lugar, Trickbot se ha utilizado como puerta de entrada para ejecutar otros archivos maliciosos en los equipos víctima, particularmente ransomware. Entre estos, el más destacable es el ransomware Ryuk, amenaza ya conocida y ampliamente detectada.

Vale la pena destacar que en Octubre de 2020, ESET participó junto a otras compañías en la disrupción de la botnet TrickBot a nivel mundial, logrando interrumpir el 94% de la infraestructura crítica utilizada para el funcionamiento de esta red, principalmente servidores de comando y control (C&C). Esto causó que la velocidad de propagación y la voracidad de la botnet se redujera, pero no detuvo su funcionamiento como amenaza: por su versatilidad e historial de eficacia, Trickbot sigue siendo una amenaza muy activa ocupando los primeros lugares como instrumento para la distribución de otros malware y utilizando las mismas técnicas reportadas al momento de su caída en 2020.

¿Quiénes están detrás de Trickbot?

Según publicó en junio de 2021 el Departamento de Justicia de Estados Unidos tras la detención de una mujer de Letonia acusada de formar parte del grupo responsable de la creación y el desarrollo de Trickbot, detrás de esta botnet hay una organización criminal trasnacional dedicada al robo de dinero e información personal y confidencial y afirman que Trickbot infectó a decenas de millones de computadoras a nivel mundial. Además, un extenso documento complementario ofrece detalles que muestran el tamaño y la infraestructura del grupo que ayudan a comprender la magnitud y el alcance de esta amenaza tan activa desde hace tantos años.

Principales métodos de distribución de Trickbot

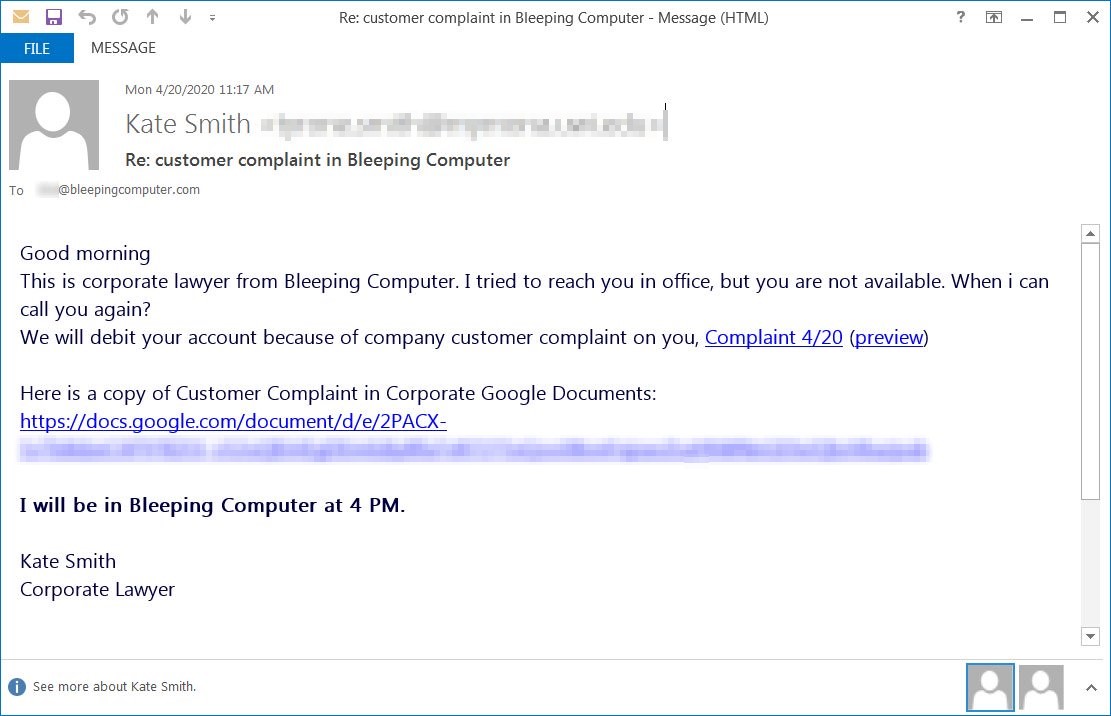

Esta amenaza suele distribuirse a través de correos de phishing dirigidos utilizando como señuelo variadas excusas, como temas de actualidad, problemas o envíos relacionados al dominio corporativo del correo de la víctima o temáticas financieras (facturas, cobro de bonos, multas de tránsito impagas, entre otros).

Estos correos suelen incluir enlaces a sitios maliciosos o infectados, o archivos adjuntos de tipos varios: principalmente documentos de tipo Excel, Word o ZIP. Estos envíos provienen de múltiples localizaciones alrededor del mundo, utilizando frecuentemente las cuentas de víctimas comprometidas en campañas antiguas para distribuirse sin apuntar a un blanco en particular.

Imagen 1: Correo de phishing que incluye enlaces a un sitio que aloja archivos maliciosos con Trickbot. Fuente: VirusBulletin en Twitter

Además de las comunicaciones mediante correos electrónicos fraudulentos, en varias ocasiones se ha detectado a Trickbot aprovecharse de vulnerabilidades para poder realizar movimientos laterales dentro de la red de una víctima ya infectada. Por ejemplo, los famosos exploits EternalBlue y EternalRomance en el protocolo de Server Message Block (por sus siglas, SMB). Si bien estas vulnerabilidades han sido parcheadas en 2017, todavía existe una gran cantidad de equipos que no han recibido actualizaciones desde ese entonces, haciendo que el movimiento lateral sea un dolor de cabeza para las organizaciones víctimas de Trickbot.

Finalmente, uno de los últimos métodos de distribución descubiertos antes de la interrupción de la botnet es mediante droppers en equipos ya infectados por Emotet: una vez que un equipo es infectado por este último, descarga y ejecuta un archivo malicioso que contiene a Trickbot sin que el usuario tenga conocimiento de esto.

¿Qué características tiene Trickbot?

Como mencionamos al inicio de este artículo, Trickbot es un malware modular de múltiples etapas que permite a sus operadores realizar una gran cantidad de acciones maliciosas en los equipos comprometidos. Su característica modular implica que está compuesto por varias secciones autocontenidas que permite que los autores de este troyano puedan realizar modificaciones fácilmente.

Por ejemplo, uno de los módulos que contiene Trickbot alimenta a uno de los plugins de mayor antigüedad en Trickbot: aquel que se encarga de apuntar a sitios de interés (mayormente bancarios o financieros) y modificar el contenido que el usuario infectado ve mediante inyecciones web.

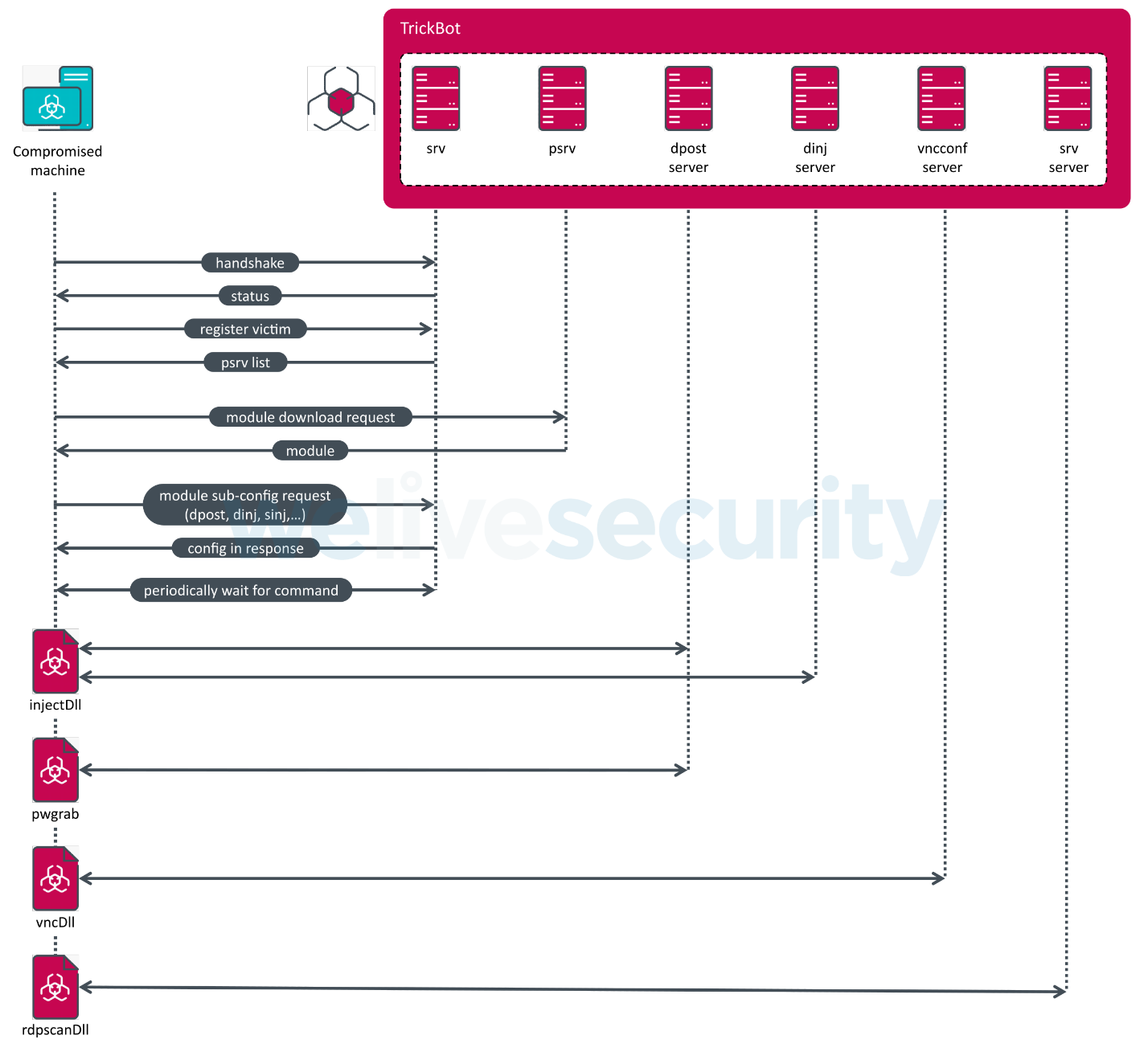

Estos módulos, implementados como archivos DLL de Windows, contienen distintas funciones: robar credenciales, recopilar información del equipo, entre otros. Llegan al equipo infectado mediante una descarga, que se puede dar en dos maneras: en primer lugar, al conectarse a los servidores C&C por defecto, alguno de ellos entrega una segunda lista de servidores al cual la amenaza también se conecta. Son estos servidores, los entregados en una segunda “etapa”, quienes le envían los archivos correspondientes. Otra forma en la cual se descargan los módulos es mediante petición explícita de quienes controlan Trickbot. Cada servidor contiene su propia lógica de comunicación para enviar los archivos, lo cual hace que la detección y disrupción sea mucho más desafiante.

Si bien existen múltiples módulos que ofrecen a los operadores de esta botnet una amplia variedad de funcionalidades, no todos los módulos son descargados con la misma frecuencia. Entre los más detectados podemos encontrar aquellos que se encargan de realizar el movimiento lateral y la explotación de la vulnerabilidad EternalBlue, y aquellos que se encargan del robo y exfiltración de información.

Un módulo interesante, aunque no de los más descargados en los equipos comprometidos, es el llamado pwgrab. El mismo cuenta con versiones tanto 32 como 64 bits y descarga la versión adecuada según lo indicado por Trickbot a partir de información que recolecta del equipo de la víctima. Este módulo rastrea archivos de configuración locales en busca de nombres de usuarios y contraseñas para exfiltrar a sus servidores C&C: desde FTP de aplicaciones como FileZilla, Outlook, Chrome y Edge, hasta aplicaciones de control remoto como TeamViewer.

Alrededor de marzo del 2020, Trickbot comenzó a dejar entrever la intención de sus autores en el contenido de su código: se redujo la lista de sitios apuntados y la frecuencia con la cual se descargaba el plugin que contiene la información necesaria para realizar los ataques web como parte de la infección “inicial”. En este mismo tiempo, creció la descarga de otros códigos maliciosos, como ransomware, en víctimas que pertenecían a redes corporativas, con lo cual podemos hablar de un cambio de estrategia para monetizar las infecciones: de robar credenciales bancarias a llevarse una parte del pago del rescate. Entonces, así como Trickbot utiliza equipos víctimas de Emotet para distribuirse, familias de ransomware comenzaron a distribuirse mediante equipos infectados con Trickbot. El ransomware droppeado por excelencia por esta amenaza es Ryuk: un ransomware que suele apuntar a medianas y grandes compañías y que puso su foco en el rubro de salud durante el año 2020. Otro ransomware que ha sido distribuido por Trickbot es Conti.

Quizás te interese: Agent Tesla: principales características de este malware

Consejos para protegerse

Como mencionamos en este post, Trickbot tiene cualidades altamente distinguibles que fue adaptando a lo largo de su historia. Es por esto que existen recomendaciones particulares para protegernos de esta amenaza:

- Estar alerta a cualquier comunicación sospechosa: Verificar el remitente, la veracidad y motivo de la comunicación, aún si proviene de una dirección de correo legítima.

- En caso de recibir un correo sospechoso, no ingresar a un sitio que parece real, pero que parece ser una subpágina web sospechosa. Por ejemplo: www.bancoejemplo.com/utl/tree/2008/cont.html

- Para archivos adjuntos, sospechar de aquellos que son de tipo Word, Excel, PDF o ZIP protegidos con contraseña, y no descargarlos.

- Contar con una política que establezca cambios de contraseña periódicos.

- Mantener dispositivos y aplicaciones actualizados, tanto servidores, equipos como computadoras o laptops, o dispositivos móviles.

Técnicas de MITRE ATT&CK

A continuación, mencionamos algunas las técnicas más importantes con las que opera Trickbot.

| Táctica | Técnica (ID) | Nombre |

|---|---|---|

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment |

| Execution | T1204.002 | User Execution: Malicious File |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers |

| T1552.001 | Unsecured Credentials: Credentials In Files | |

| Lateral Movement | T1210 | Exploitation of Remote Services |

| Collection | T1005 | Data from Local System |

| Exfiltration | T1041 | Exfiltration Over C2 Channel |