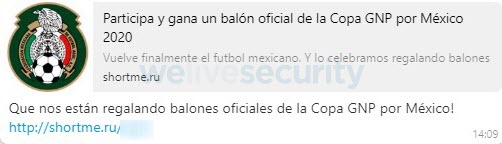

Ante la tentadora oferta de poder ganar un balón oficial, cualquier fanático deportivo podría dejarse llevar y no detectar la primera señal que da cuenta de que se trata de un aviso cuando menos sospechoso, como es el hecho de que enlace que contiene el mensaje que llega a través de WhatsApp es de un servicio de redireccionamiento de enlaces (shortme.ru) y no corresponde al sitio oficial de ninguna empresa dedicada a este tipo de promociones.

Imagen 1. Mensaje que llega a través de WhatsApp a las potenciales víctimas con la invitación para participar por un balón oficial de la Copa GNP

A continuación analizamos el engaño para comprender cómo funciona y cuál es su objetivo. Si un usuario desprevenido decide avanzar y hace clic en el enlace, se encontrará con la siguiente pantalla.

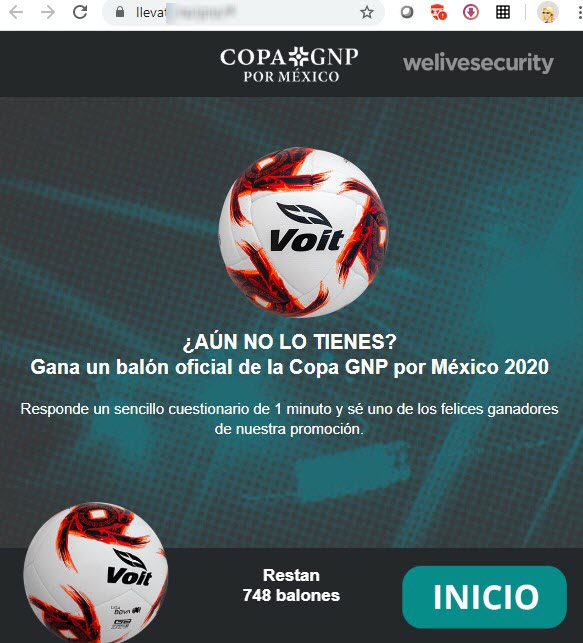

Imagen 2. Sitio al cual es dirigido el usuario en caso de hacer clic en el enlace que llega en el mensaje

Al igual que hemos visto en otras campañas de ingeniería social, el mensaje apela a la emoción del usuario y para no darle mucho tiempo a pensar transmite la necesidad de actuar rápidamente si desea obtener el balón, tal como se observa en la Imagen 2. Para ello, una estrategia que lleva a cabo el engaño es hacer que por cada segundo que pasa la cantidad de balones disponibles vaya bajando .

Un detalle curioso es que, accediendo al mismo enlace un minuto más tarde, el número de balones disponibles crece mágicamente, como si se hubiera retrocedido en el tiempo.

Imagen 3. Ingresando un minuto después la cantidad de balones disponibles vuelve a la misma cifra

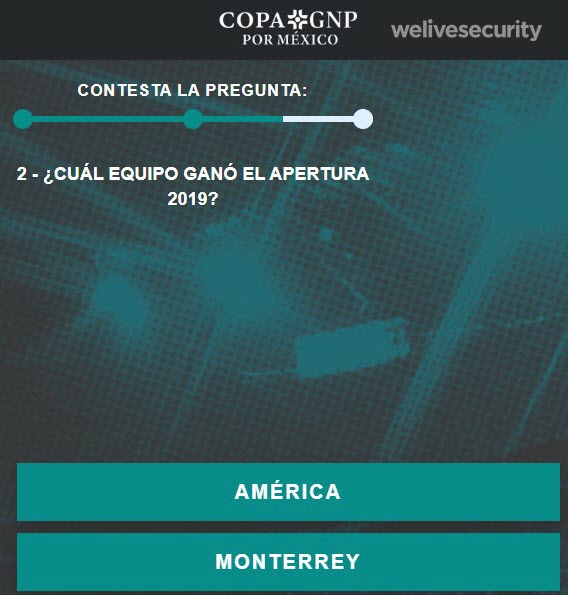

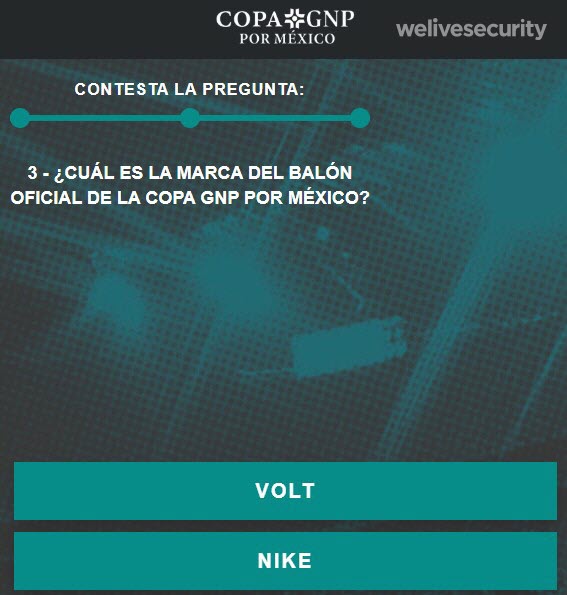

En caso de que el usuario no sospeche que se trata de un engaño y decida continuar se encontrará con la necesidad de completar una encuesta sobre el torneo.

Imagen 4. Encuesta que se despliega al usuario en caso de avanzar

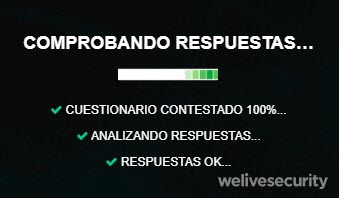

Luego de responder las preguntas, sin importar que estén bien o mal —se hizo la prueba de responder las preguntas nuevamente eligiendo distintas opciones—, el sistema validará que las respuestas fueron correctas.

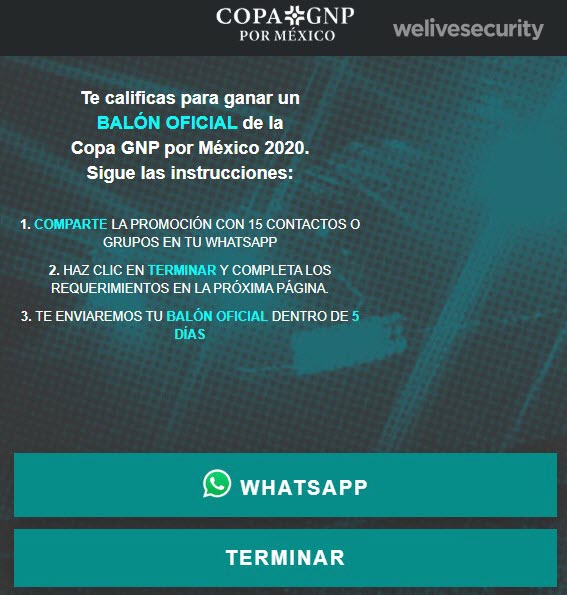

Una vez completado este supuesto proceso de verificación de las respuestas, el usuario se verá forzado a compartir el mensaje con no menos de 15 contactos de WhatsApp para poder continuar y obtener el balón. Con este modus operandi, tan común en este tipo de campañas de ingeniería social que circulan a través de WhatsApp, lo que buscan los ciberdelincuentes son dos cosas: por un lado que el engaño siga circulando, y por otro lado lograr que las potenciales víctimas bajen la guardia al ser un mensaje que llega a través de un contacto conocido.

Imagen 6. Instancia en la que el engaño solicita a la víctima que comparta el mensaje con sus contactos para poder avanzar.

Es interesante que hasta ahora en ningún momento la supuesta promoción solicitó al usuario información necesaria para enviarle el supuesto balón.

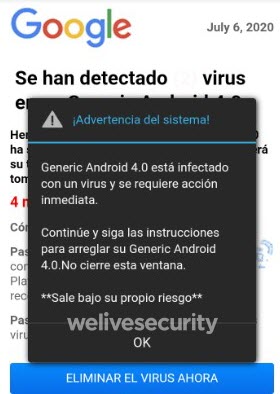

Sin embargo, una vez que el mensaje es compartido y la víctima hace clic en el botón “Terminar” aparece una ingrata sorpresa.

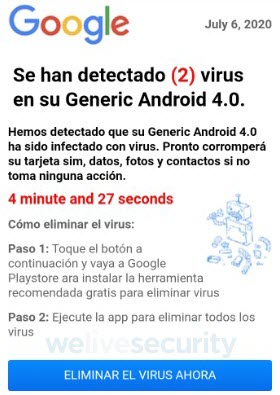

Como se observa en la Imagen 7, una ventana emergente despliega una falsa alerta indicando la supuesta infección del dispositivo de la víctima con un código maliciosos en el dispositivo.

Como se puede observar en la Imagen 8, el engaño apela nuevamente a la sensación de urgencia y advierte que en menos de 5 minutos toda la información del dispositivo se verá comprometida como consecuencia de la supuesta infección del dispositivo. Si el usuario cae en el engaño y hace clic en la opción “eliminar el virus ahora”, la víctima será redireccionada a una página dentro de la tienda de Google Play que instale una herramienta de seguridad que salvará al usuario de la supuesta infección.

Imagen 9. Aplicación que el engaño intenta que la víctima instale para eliminar la supuesta amenaza que comprometió su dispositivo

Sin embargo, no se trata de una solución antivirus sino de una aplicación de VPN que registra más de 1 millón de descargas, aunque cuenta con baja valoración por parte de los usuarios. Probablemente, los operadores detrás de esta campaña están monetizando el engaño a través de un programa de referidos. De acuerdo con la información en la tienda oficial de Google, la app fue desarrollada por una compañía que, según detalla en su sitio web, se dedica a la investigación de mercado y a realizar estudios sobre tendencias y conductas en Internet.

Tras revisar los comentarios de otros usuarios que descargaron la aplicación se confirma que muchos llegaron a esta app luego de que se desplegara un mensaje indicando que el dispositivo se había infectado. Asimismo, muchos usuarios que descargaron la app hacen referencia a la cantidad de información personal que la misma solicita y la cantidad de publicidad que despliega.

Vale la pena mencionar que durante el análisis no se detectó la instalación de algún tipo de código malicioso o que se busque obtener información sensible del dispositivo del usuario.

Si bien en este caso el nombre elegido para el dominio podría llegar a sugerir cierta relación con una promoción de estas características, si el usuario hubiera buscado información sobre esta promoción hubiera encontrado señales de alerta.

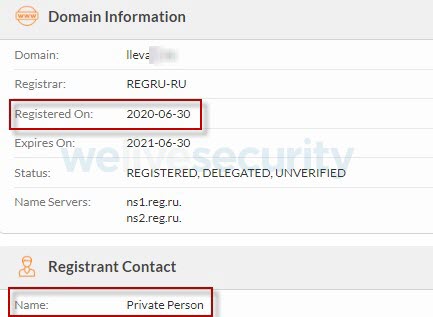

Tal como suele ocurrir con este tipo de campañas maliciosas, el dominio utilizado fue registrado recientemente y la información del registrante figura como privada. Generalmente ocurre que al publicarse una alerta que advierte la existencia del engaño muchos de estos sitios son interrumpidos, obligando a los criminales a buscar nuevos nombres de dominio para seguir distribuyendo la campaña.

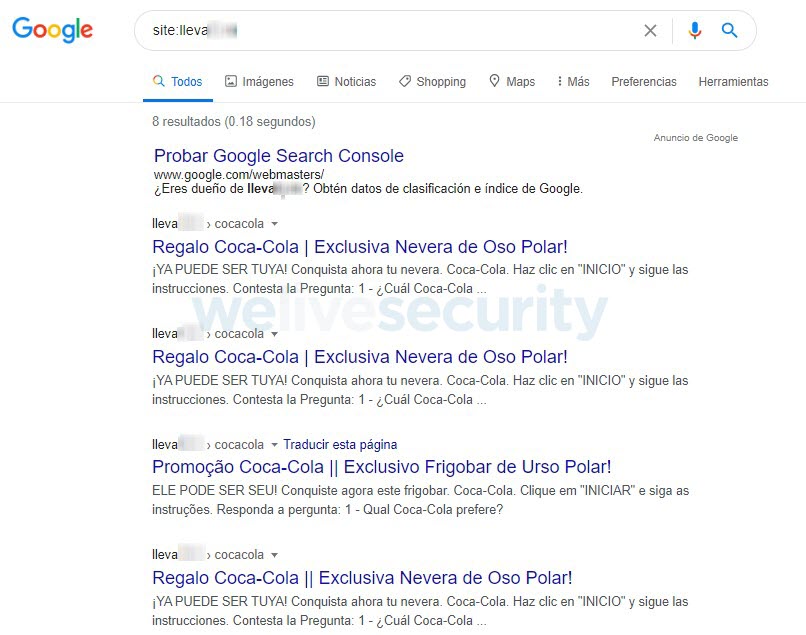

Por otra parte, luego de buscar información del dominio que aloja el sitio descubrimos que también fueron alojadas otras campañas maliciosas con similares mismas características y que apuntan a distintos países de la región por los idiomas utilizados, entre ellas una nueva campaña que imita la falsa promoción de heladeras de Coca Cola.

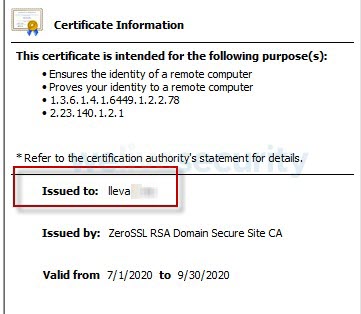

Por otro lado, si el usuario analiza el certificado SSL (haciendo doble clic en el candado a la izquierda en la barra de direcciones) del dominio observará que el mismo no fue emitido a nombre de alguna empresa oficial.

Como conclusión, recordamos a los usuarios que para no ser víctimas de engaños de este tipo es importante estar atentos a los mensajes y analizarlos bien antes de hacer clic en un enlace o compartir el mensaje. Asimismo, recomendamos realizar una búsqueda en Internet para ver comentarios o buscar información sobre la legitimidad de la oferta y si la misma figura en la página oficial, ya que en caso de ser un engaño seguramente alguien ya lo reportó o comentó algo sobre el mismo.

Otras recomendaciones

Desconfiar de las promociones que lleguen a través de medios no oficiales, ya que las empresas suelen divulgar ofertas y promociones a través de canales oficiales, ya sea el sitio web o las redes sociales.

No hacer clic ni compartir enlaces cuya procedencia desconozca, aunque hayan sido enviados por alguien que usted conozca. Campañas de este tipo generalmente solicitan al usuario compartir el mensaje para poder avanzar y obtener el beneficio prometido. Esto hace que la campaña se distribuya entre los contactos de la propia víctima.

Instalar una solución de seguridad en su dispositivo móvil, así como en cada uno de los dispositivos conectados a Internet que utilice.

Mantener los dispositivos actualizados.

Para más información, recomendamos la lectura de la guía para evitar engaños en Internet.