También puedes abrir el chat de WhatsApp haciedo clic aquí.

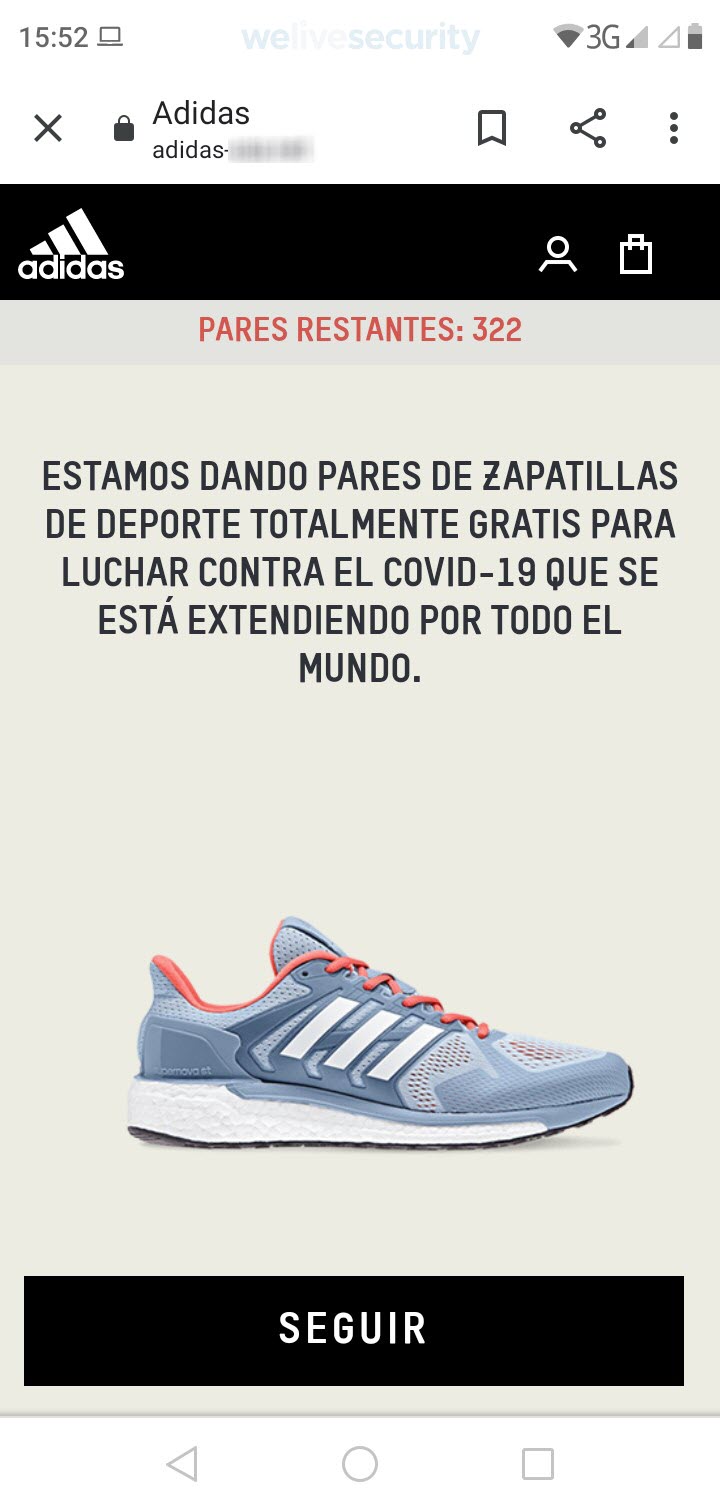

Una nueva campaña de phishing que intenta aprovecharse de la atención que genera el avance de la pandemia provocada por el COVID-19, suplanta la identidad de Adidas para engañar a los usuarios mediante una campaña, que se distribuye a través de WhatsApp, en la que supuestamente la marca de indumentaria deportiva está donando zapatillas durante el período de cuarentena como forma de colaboración en la lucha contra el coronavirus.

Lectura relacionada: Engaño vía WhatsApp pretende hacer creer que Adidas está regalando tapabocas

Se trata de una campaña que ya tiene sus años y que anteriormente hemos analizado en WeLiveSecurity, como fue en el mes de diciembre pasado cuando por WhatsApp circuló un engaño similar en el que se suplantaba la identidad de la misma marca donde supuestamente Adidas estaba regalando zapatillas y camisetas por la celebración de su aniversario.

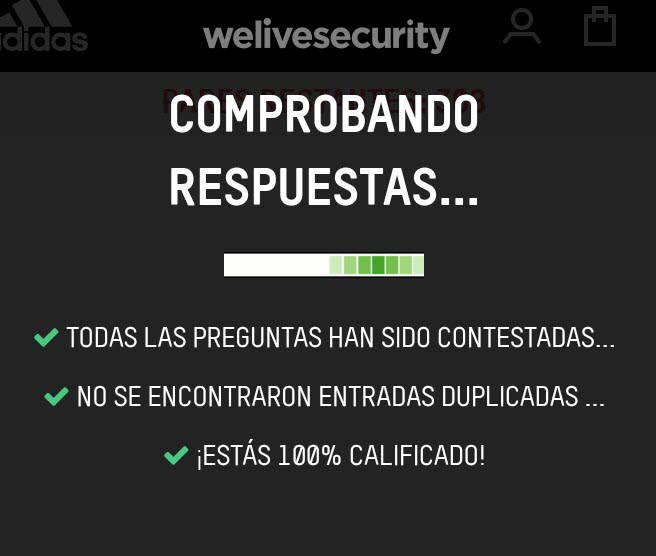

Esta versión en particular comienza con el siguiente mensaje que llega a los usuarios a través de la aplicación de mensajería:

Imagen 1. Phishing vía WhatsApp suplanta la identidad de Adidas para hacerle creer a los usuarios que Adidas está regalando Zapatillas.

Como siempre decimos en estos casos, lo primero que debe analizar el usuario es el contexto y el dominio al que se invita a ingresar a través del enlace que incluye el mensaje. En este caso, se puede observar en la URL el nombre de la marca, pero el enlace no se corresponde al dominio oficial de la misma.

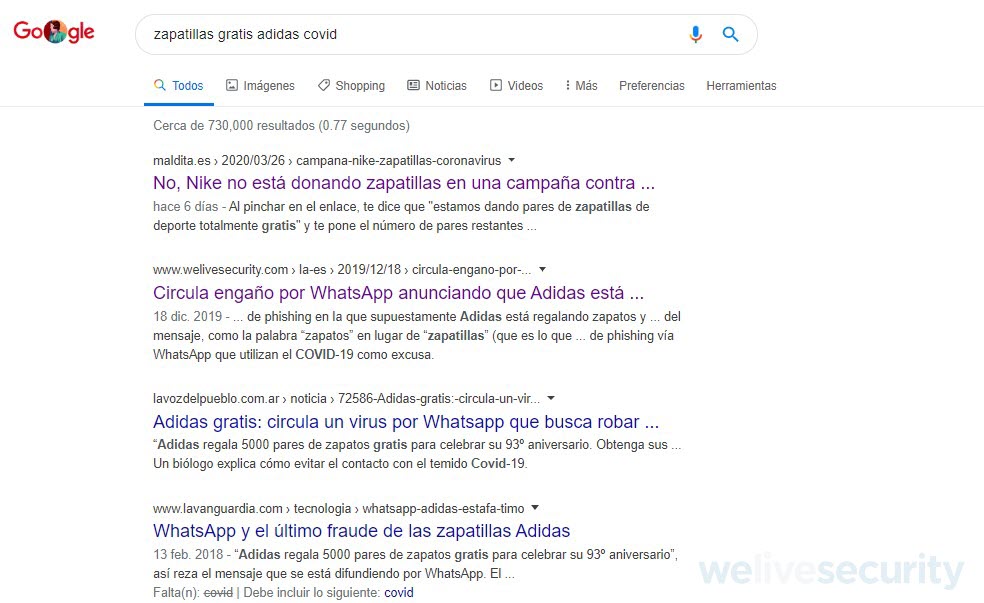

Una alternativa para corroborar si se trata del dominio oficial sería buscarlo de forma convencional a través del buscador. Esta estrategia también es una buena opción para verificar la veracidad de la oferta, ya que con una simple búsqueda que incluya las palabras claves asociadas al mensaje el usuario podría corroborar que se trata de una estafa.

Como se puede observar en la Imagen 2, ya en los primeros resultados encontraremos sitios alertando a los usuarios sobre este mismo engaño u otros de similares características; situación que debería alertarnos automáticamente.

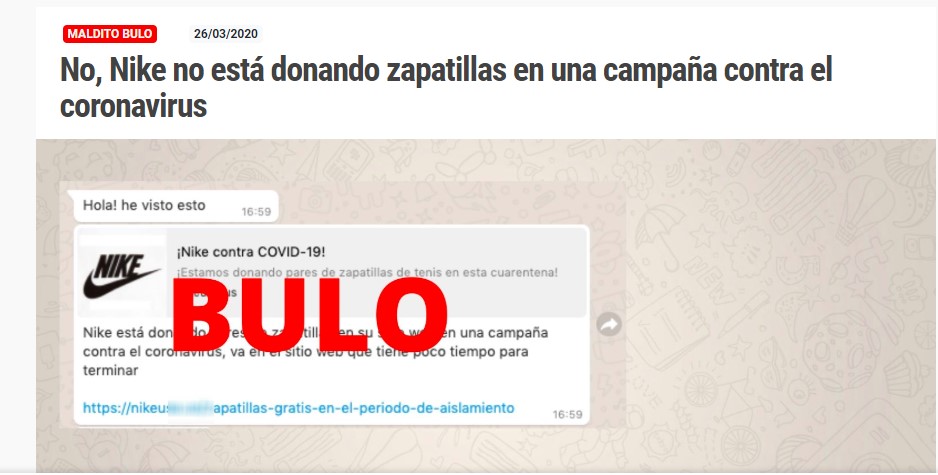

Como se aprecia en la Imagen 3, el mismo modelo de engaño, con igual terminación de la URL, pero suplantando la identidad de otra marca, han estado circulando en estos días.

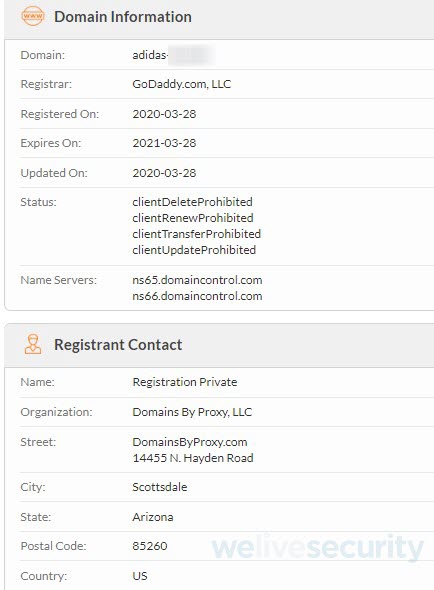

Análisis del dominio

Luego de analizar el dominio donde está alojado el engaño corroboramos que el mismo fue registrado hace pocos días (algo habitual en este tipo de campañas maliciosas).

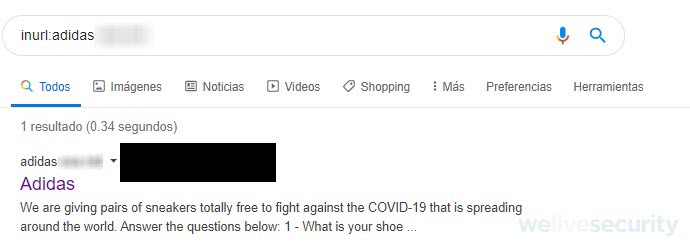

Adicionalmente, realizando una búsqueda de otras URLs dentro del servidor, identificamos el mismo mensaje en su versión en inglés, lo que nos permite suponer que se trata de una campaña con capacidad de geolocalización y que apunta tanto al mercado hispanoparlante como angloparlante.

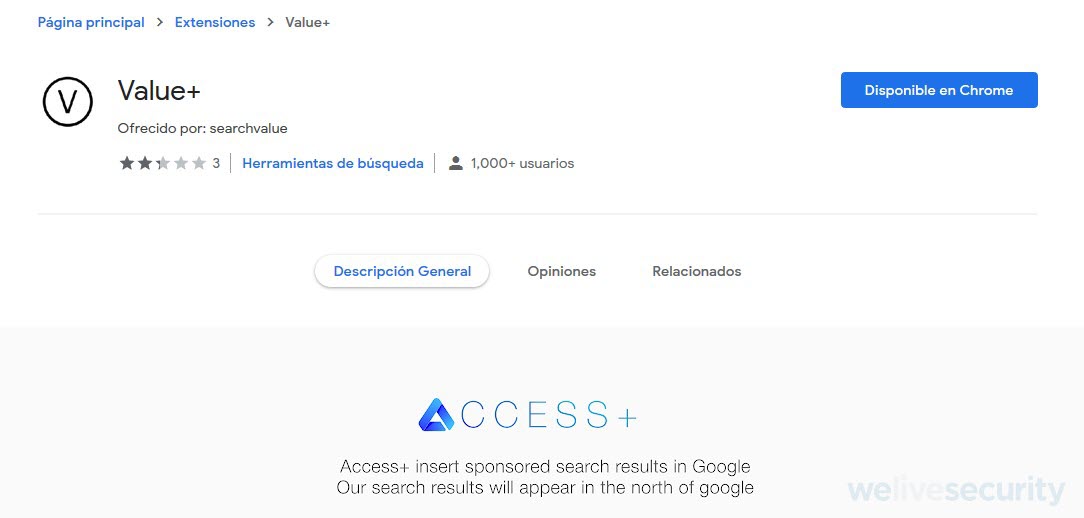

Además de la geolocalización, otro componente interesante de esta campaña es su capacidad de distinguir si se esta accediendo desde un dispositivo móvil o de una computadora de escritorio, ya que en caso de intentar acceder desde un equipo de escritorio el engaño intentará instalar en el navegador del desprevenido usuario una extensión de Google Chrome que, en caso de instalarla, comenzarán a desplegarse anuncios en las páginas que visite.

Imagen 6. Extensión para Chrome a la que redirecciona el enlace del mensaje en caso de acceder desde un equipo de escritorio.

A pesar de las señales de alerta que el usuario debería notar para desestimar la oferta, si el usuario cree que es real el mensaje y hace clic en el enlace, se encontrará con la siguiente pantalla:

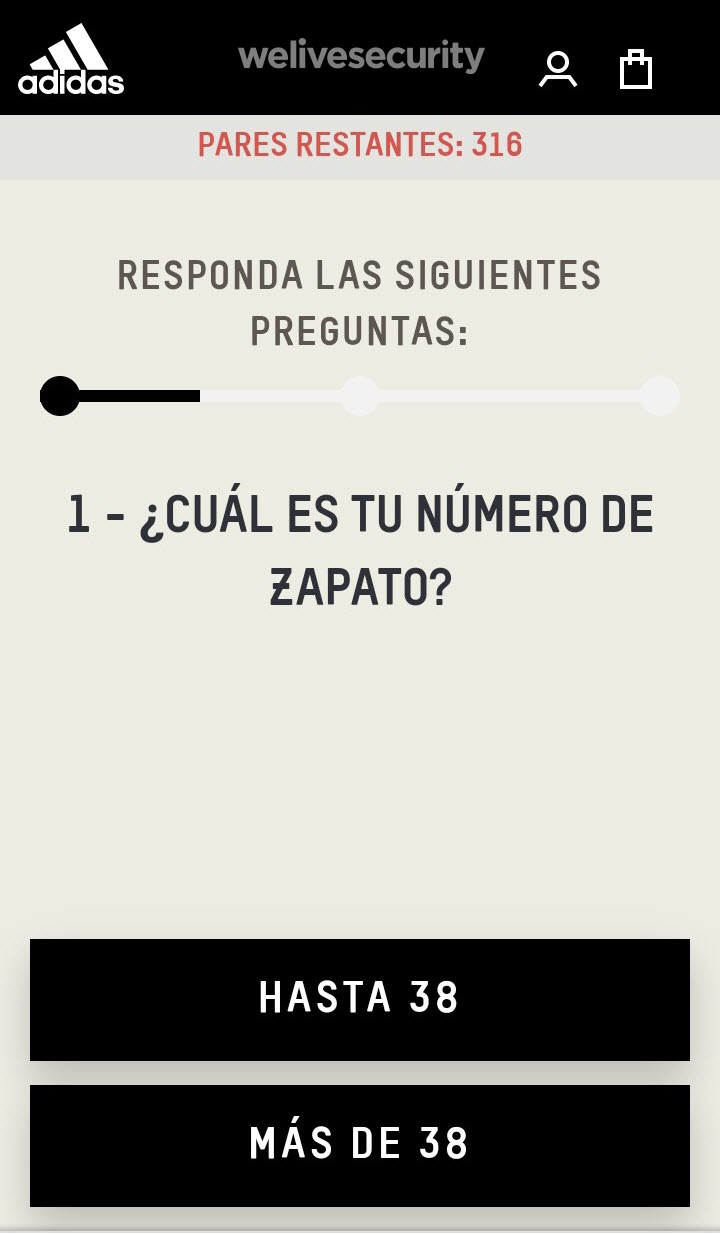

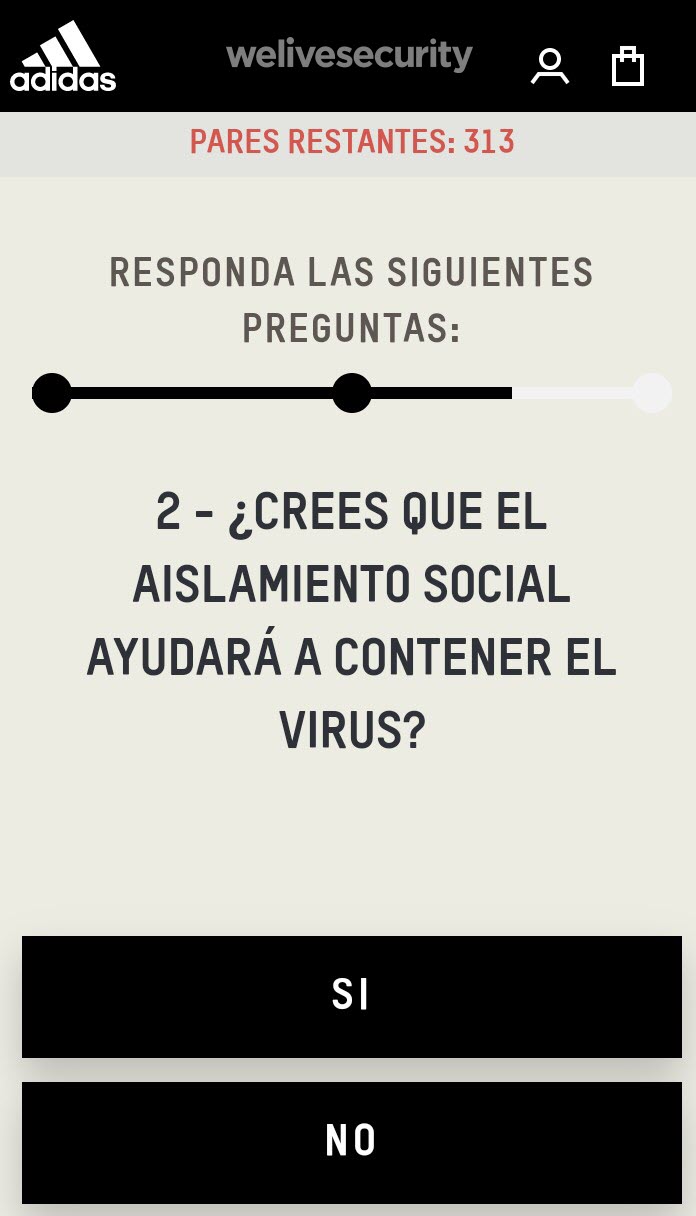

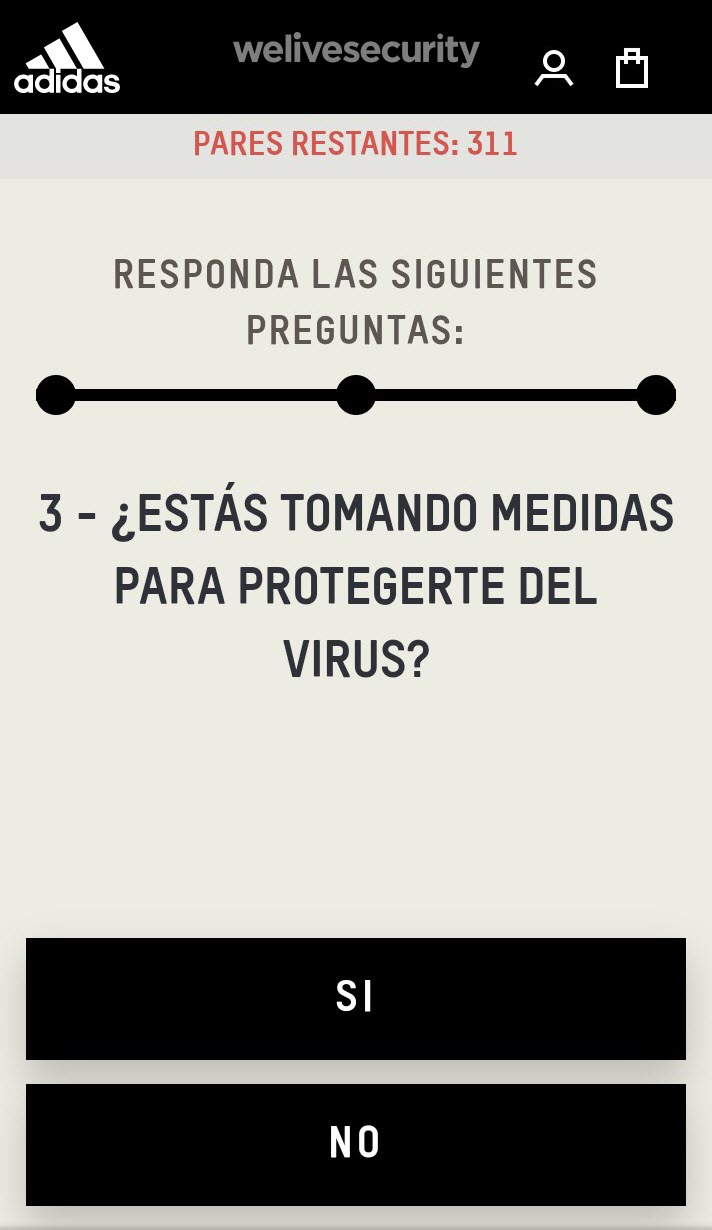

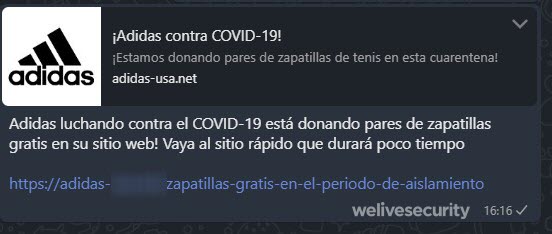

Al llegar a esta instancia se invita al usuario a responder una simple encuesta, una práctica común en este tipo de engaños.

Imagen 8. Encuesta que debe responder el usuario para llegar al prometido beneficio y la supuesta verificación de las respuestas.

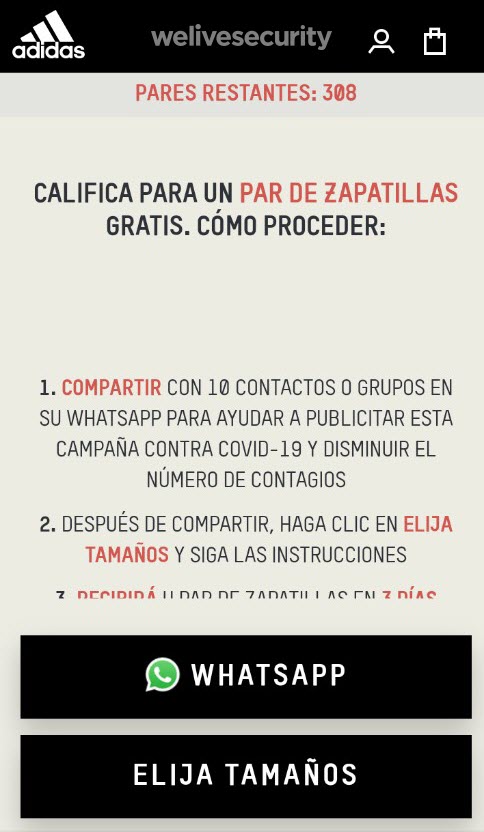

Una vez completada la encuesta y verificadas las respuestas llega la instancia en la que se solicita a la víctima compartir la supuesta oferta con sus contactos para poder obtener el beneficio.

Imagen 9. Finalizada la encuesta se solicita al usuario compartir la campaña con sus contactos para obtener las tan deseadas zapatillas.

Esta recurrente dinámica elegida por los cibercriminales de establecer como requisito la necesidad de compartir la campaña con sus contactos busca lograr que el engaño siga circulando. Asimismo, al distribuirlo a través de contactos es más efectivo, ya que las personas que lo reciben desconfían menos al llegar de alguien que conocen y no de un desconocido.

Recomendaciones

Al igual que con cualquier campaña de phishing o ingeniería social, para no ser víctimas de este tipo de engaño, es importante que los usuarios estén atentos a este tipo de mensajes y que antes de hacer clic en cualquier enlace revisen la URL y realicen una búsqueda en la web para corroborar que la oferta es real.

También recomendamos instalar en cada uno de los dispositivos que utilice una solución de seguridad confiable, mantener actualizados sus dispositivos, así como las aplicaciones y programas instalados.

Por último y no menos importante, sugerimos no compartir enlaces, archivos o mensajes que tengan una procedencia desconocida.