En esta oportunidad analizamos un caso reciente que demuestra cómo los ciberdelincuentes actualizan sus técnicas en su afán de obtener datos personales de sus víctimas. Se trata de un caso reciente que comenzó como un robo y posterior busqueda de claves de ICloud, algo que ya hemos reportado en el pasado. Sin embargo, en esta oportunidad, los delincuentes dieron un paso más y llevaron adelante una maniobra que consiste en llamar telefónicamente a sus víctimas intentando darle mayor veracidad al engaño.

El delito comenzó con un robo callejero de un dispositivo móvil de Apple, razón por la cual el titular del equipo realizó la denuncia correspondiente en ICloud para bloquear los servicios y, por ende, el dispositivo.

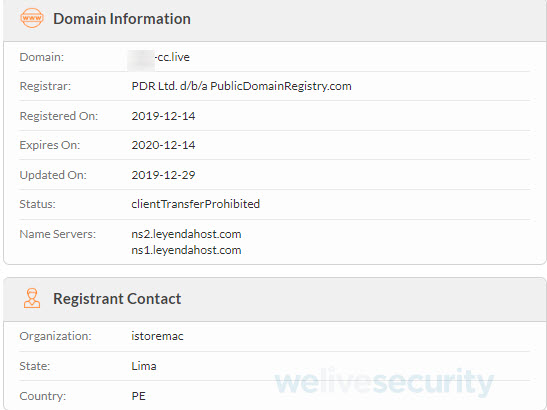

Sin embargo, luego de activar su línea en un nuevo dispositivo, la víctima recibió casi en forma inmediata un mensaje alertando que el teléfono robado se encontrada en un determinado lugar.

Imagen 1. Mensaje que llega a la víctima del robo del dispositivo indicando las coordenadas de ubicación del dispositivo robado.

Lo primero que el usuario debería notar es que el dominio al cual se invita a acceder a través del enlace que llega en el mensaje no se corresponde con ningún dominio oficial de la empresa a la cual dicen representar.

En caso de que la potencial víctima igualmente decida acceder, será redireccionada a otro dominio, cuya URL busca confundir a las victimas aún más, ya que en este caso sí se asemeja al dominio oficial.

Imagen 2. Sitio al cual es redireccionada la potencial víctima en caso de acceder al enlace que viene en el mensaje inicial.

En caso de que la víctima ingrese su clave de desbloqueo le estará dando a los ciberdelincuentes la posibilidad tanto de desbloquear el teléfono robado como de posteriormente resetearlo a sus valores de fábrica, lo cual les permitirá generarle un nuevo usuario al dispositivo para luego venderlo de manera ilegal.

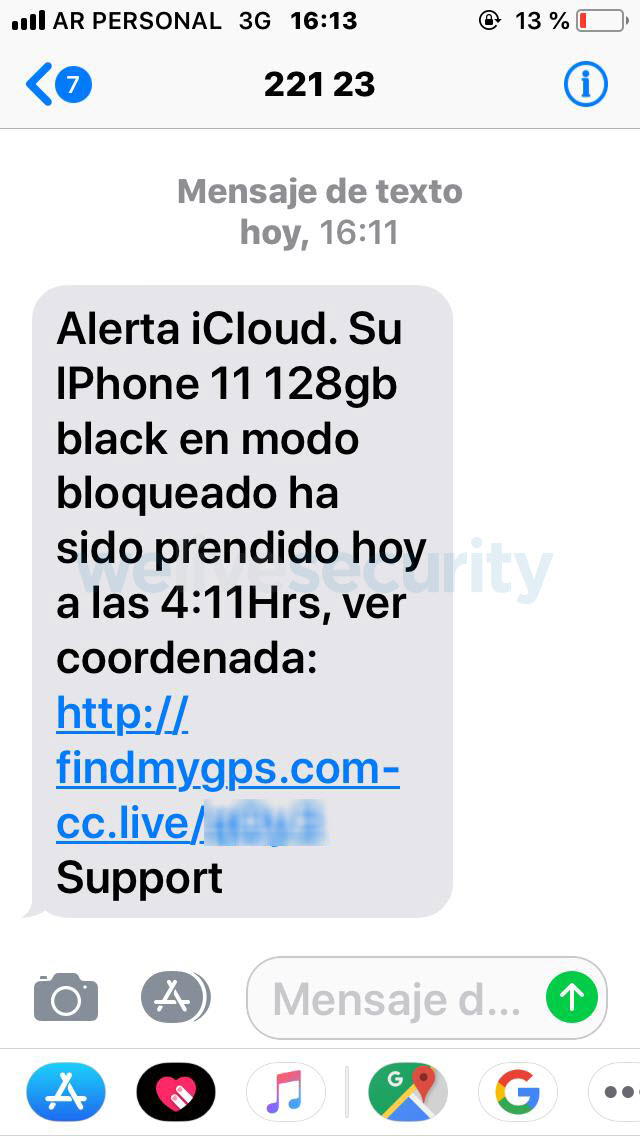

En este caso en particular, como el usuario inicialmente dudo acerca de si introducir su clave de desbloqueo o no, se produjo un avance más directo en la estafa y recibió un llamado telefónico por parte de un supuesto representante de soporte de la empresa. Esta técnica es conocida como Vishing y consiste en el uso de técnicas de ingeniería social a fin de conseguir engañar a una víctima pero por vía telefónica, similar el tradicional phishing que se produce por mensaje a través del correo, una app de mensajería, SMS o red social.

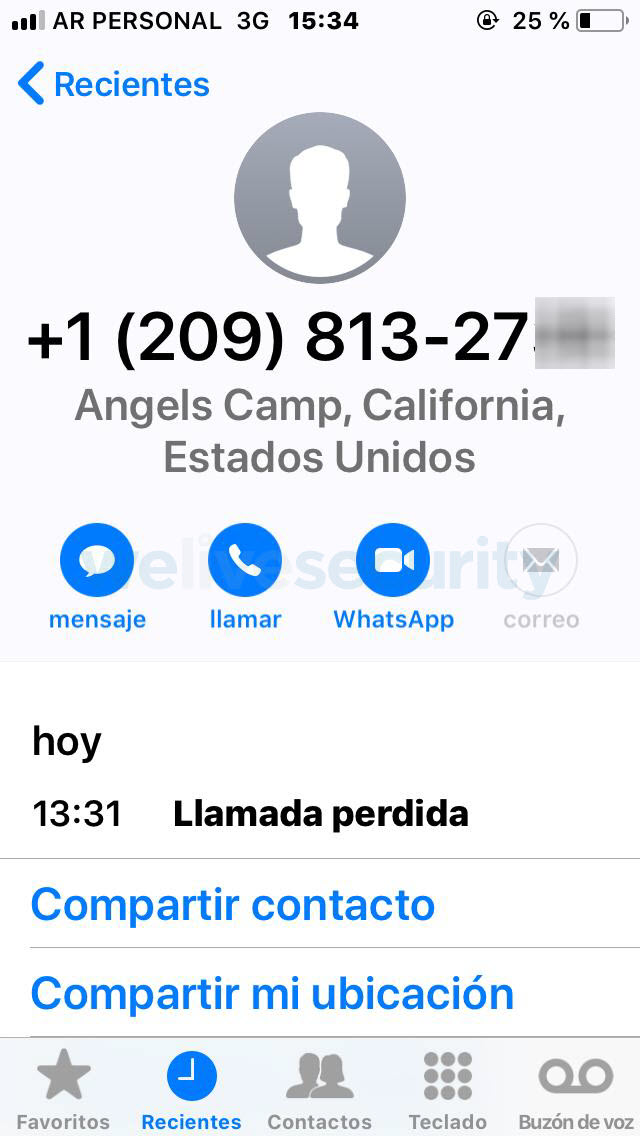

Imagen 3. Datos del registro de la llamada telefónica que recibió la víctima de un supuesto representante del área de soporte de Apple.

Es interesante observar que el número hace referencia a una ciudad en los Estados Unidos. Si bien esto no necesariamente significa que efectivamente están llamando desde ahí, sí indicaría la existencia de una red involucrada en el engaño, ya que en este caso en particular el robo ocurrió en la ciudad de Buenos Aires, Argentina. Por lo tanto, es probable que los responsables detrás de este engaño estén utilizando servicios de llamadas IP para enmascarar sus pasos. El objetivo de este accionar es generar una posible mayor “confianza” por parte de las víctimas y que parezca que se trataba de una llamada legítima.

Durante el llamado, el supuesto representante insistía en la importancia de que se entregara el código de desbloqueo para poder encontrar la ubicación exacta del dispositivo robado.

Utilizando inclusive técnicas de ingeniería social, los ciberdelincuentes hicieron llegar mensajes similares a familiares de la víctima informando la supuesta ubicación del dispositivo, presumiblemente a partir de la agenda de contactos o bien de información obtenida en línea.

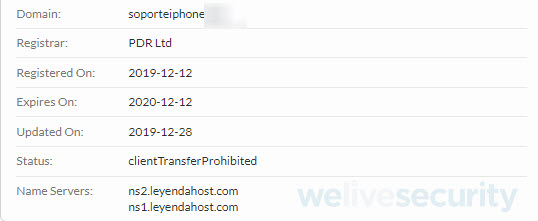

Luego de analizar los dominios involucrados en esta estafa observamos que los mismos fueron registrados a lo largo del último mes y con pocos días de diferencia entre ellos. Por otra parte, en uno de los dominios figura que quien lo registró reside en Perú, aunque esto no es determinante, ya que esa información es declarativa de quien registra el dominio, sin ningún tipo de verificación inicial.

Ante este tipo de casos, es importante que los usuarios estén atentos, pero no solo a los dominios a los cuales se invita a acceder, sino a toda la información que pueden entregar durante un llamado telefónico, así como a la información pública que está disponible en Internet.

En este caso, como muchas veces ocurre en los ataques de ingeniería social dirigidos, los delincuentes (presumiblemente no son los mismos que llevaron adelante el robo físico, sino quienes reciben los equipos robados) contaban con el número de teléfono de la víctima. Esto les permitió enviar un mensaje SMS estilo spearphishing para intentar aprovecharse del momento de vulnerabilidad por el que estaba atravesando la víctima, quien probablemente haya estado pasando por un momento de estrés y sus criterios de seguridad habrían sido equivocados por estar pendiente de novedades respecto de su teléfono; una combinación letal a la hora de pensar en la seguridad personal.

La principal recomendación es que, al igual que en los correos de phishing tradicionales que llegan por correo electrónico, nunca hay que hacer clic en enlaces que recibimos sin antes verificar su procedencia, su veracidad y comprobar que sea de un sitio oficial.

En este caso, lo que debería haber hecho la víctima del robo del iPhone es acceder manualmente al sitio de iCloud y realizar los pasos necesarios para utilizar el servicio de búsqueda del dispositivo móvil. De esta manera, podría haber corroborar (o no) si su dispositivo se encontraba activo y ubicable en algún lugar.

Esto último deja en evidencia cómo los ciberdelincuentes buscan continuamente mejorar sus prácticas y adecuarlas al avance de la tecnología y los parámetros de seguridad de los dispositivos.

Y por supuesto, no podemos dejar de lado el consejo de denunciar estos hechos, tanto el robo del dispositivo como el de datos los personales cuando somos víctimas de un phishing.

Para más información, conozca cómo denunciar un delito informático.