El equipo de investigadores de ESET publicó un white paper en el cual actualiza la información de lo que hasta ahora se conocía sobre el Grupo Winnti. En marzo pasado, los investigadores de ESET advirtieron sobre un nuevo ataque de cadena de suministro dirigido a desarrolladores de videojuegos en Asia. Después de esa publicación, continuamos esas investigaciones en dos direcciones. Estábamos interesados en encontrar cualquier etapa posterior del malware entregado por ese ataque, y también intentamos encontrar cómo los desarrolladores y distribuidores blancos de este ataque fueron comprometidos para distribuir el malware del Grupo Winnti en sus aplicaciones.

Mientras continuamos con esa investigación del Grupo Winnti, se publicaron informes adicionales sobre sus actividades. Kaspersky publicó detalles sobre el malware ShadowHammer que fue descubierto en la utilidad Asus Live Update. Ese informe también mencionó algunas de las técnicas que describimos en detalle en este nuevo white paper, como la existencia de un empaquetador VMProtect y una breve descripción del backdoor PortReuse. FireEye también publicó un paper sobre un grupo al que llama APT41. Nuestra investigación confirma algunos de sus hallazgos con respecto a las etapas posteriores en algunos de los ataques de cadena de suministro, como es el uso de hosts comprometidos para el minado de criptomonedas.

Nuestro documento proporciona un análisis técnico del malware recientemente utilizado por el Grupo Winnti. Este análisis perfecciona aún más nuestra comprensión de las técnicas que utiliza y nos permite inferir relaciones entre los diferentes incidentes de cadena de suministro.

Esperamos que el white paper y los indicadores de compromiso que publicamos ayuden a las organizaciones apuntadas a determinar si son víctimas o evitar compromisos futuros.

Observaciones relacionadas al nombramiento del grupo y su malware

Hay muchos informes sobre las actividades de este grupo — o quizás estos grupos. Parece que cada informe asigna nuevos nombres al grupo y al malware que utilizan. A veces, esto puede deberse a que el vínculo con una investigación existente no es lo suficientemente fuerte como para clasificar el malware y sus actividades de interés bajo un nombre anterior, o porque los distribuidores y grupos de investigación tienen sus propias clasificaciones y nombres que ya han utilizado para sus informes públicos. Para alguien que en realidad no analiza las muestras de malware, puede ser difícil confirmar los alias, lo cual deriva en más confusión.

Hemos elegido mantener el nombre "Grupo Winnti", ya que es el nombre que Kaspersky utilizó por primera vez para identificarlo en 2013. Entendemos que Winnti también es una familia de malware: razón por la cual siempre escribimos Grupo Winnti cuando nos referimos a los operadores detrás de los ataques. Asimismo, desde 2013 se demostró que Winnti es solo una de las muchas familias de malware utilizadas por el Grupo Winnti.

Para ser claros, no descartamos la idea de que puede haber múltiples grupos que usan el malware Winnti. Para el caso de nuestra investigación, nos referimos a ellos como posibles subgrupos del Grupo Winnti porque no hay evidencia de que estén completamente aislados. Nuestra definición del Grupo Winnti es lo suficientemente amplia como para incluir todos estos subgrupos porque se basa principalmente en el malware y las técnicas que utilizan.

Nuestro white paper incluye una sección en la que se describen los nombres que utilizamos y sus alias.

Asociando eventos de cadena de suministro

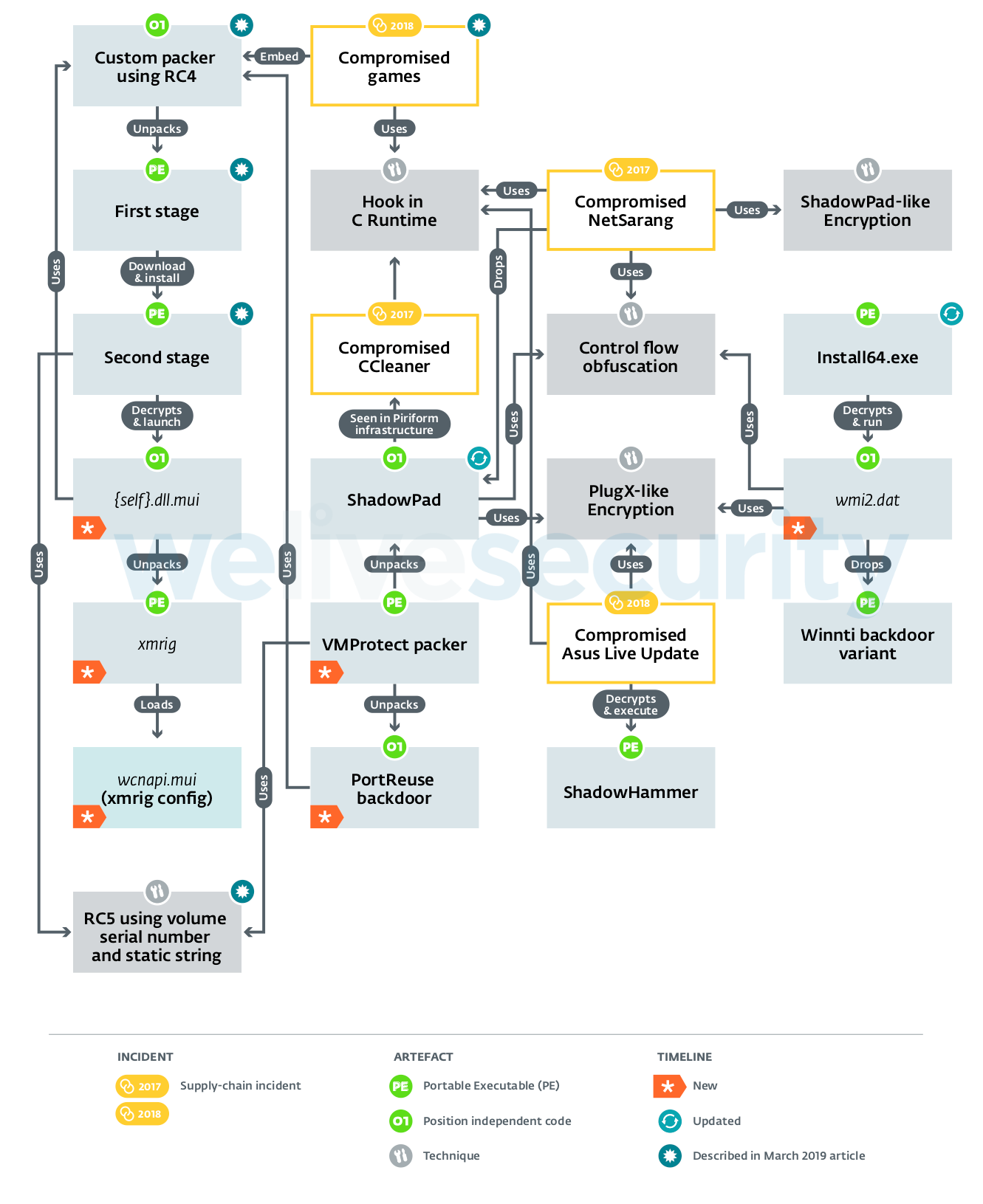

Figura 1. Descripción general de los artefactos, técnicas, eventos y sus relaciones utilizados por el Grupo Winnti

Estábamos intrigados por el singular empaquetador utilizado en los recientes ataques de cadena de suministro contra la industria de videojuegos en Asia. Si bien en nuestro artículo anterior describimos su estructura, después de la publicación continuamos la búsqueda para averiguar si era utilizado en algún otro contexto. La respuesta fue positiva, ya que descubrimos que dicho empaquetador se utiliza en un backdoor que los cibercriminales llaman PortReuse. Después de una investigación adicional, encontramos muestras adicionales de este backdoor junto con un contexto adicional que confirma realmente que se utiliza en organizaciones específicas.

Esto nos llevó por el camino que nos permitió averiguar cómo se implementa en hosts comprometidos. Hemos descubierto un empaquetador VMProtected que descifra el código, independiente de la posición, utilizando RC5 con una clave basada en una string estática y el número de serie del volumen del disco duro de la víctima, y lo ejecuta directamente. Este es exactamente el mismo algoritmo utilizado por el malware de segunda etapa de los juegos comprometidos por el Grupo Winnti en 2018. También hay otras formas en que el backdoor PortReuse es oculto, pero este empaquetador VMProtected que utiliza el mismo cifrado y la misma técnica de generación de claves fortalece la relación entre los incidentes.

Hemos visto otro payload siendo distribuido con el mismo empaquetador VMProtected: el malware ShadowPad. Dicho malware se vio por primera vez durante el incidente de cadena de suministro de NetSarang, en el cual se incluyó a este malware dentro de su software. Hoy en día vemos variantes de ShadowPad, sin el módulo del algoritmo de generación de dominio (DGA), en organizaciones a las que apunta el grupo.

Etapa final del ataque de cadena de suministro dirigido a gamers: XMRig

Unas semanas después de la publicación de nuestro artículo de marzo, fuimos capaces de adquirir la tercera y última etapa del ataque de cadena de suministro que describimos. Una vez descifrado, el payload era una versión personalizada de XMRig, un conocido minero de criptomonedas de código abierto. Esto no era exactamente lo que esperábamos porque el Grupo Winnti es conocido por sus operaciones de espionaje, no por llevar a cabo operaciones que tengan como objetivo obtener un beneficio financiero. Quizás este dinero virtual es la forma en que financian su infraestructura (servidores C&C, nombres de dominio, etc.), pero esto es solo una suposición.

Un nuevo backdoor utilizado contra organizaciones blancos de ataque: PortReuse

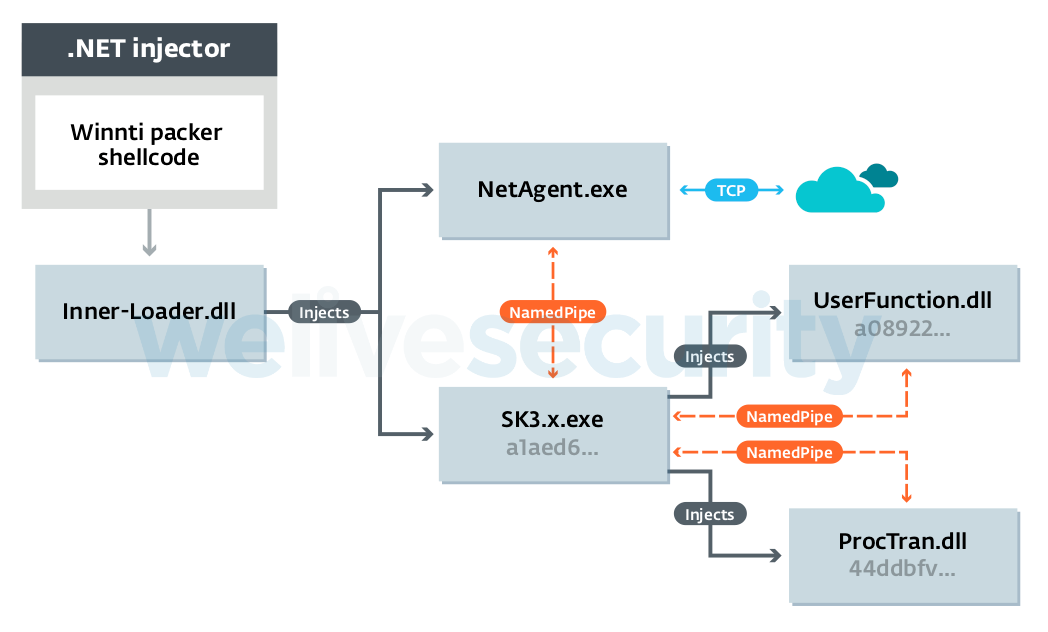

El backdoor PortReuse no utiliza un servidor C&C; espera una conexión entrante que envíe un paquete "mágico". Para hacer esto, no abre un puerto TCP adicional; se inyecta en un proceso existente para "reutilizar" un puerto que ya está abierto. Para poder examinar los datos entrantes en busca del paquete mágico, se utilizan dos técnicas: hooking de la función de recepción (WSARecv o incluso el nivel inferior NtDeviceIoControlFile) o mediante el registro de un handler para un recurso de URL específico en un servidor IIS utilizando HttpAddUrl con un URLPrefix.

Hay variantes disponibles apuntando a diferentes servicios y puertos. Incluyen DNS (53), HTTP (80), HTTPS (443), RDP (3389) y WinRM (5985).

Gracias a Censys, los investigadores de ESET pudieron advertir a un importante fabricante asiático de software y hardware para móviles que habían sido comprometidos con el backdoor PortReuse. Trabajamos con Censys para realizar un búsqueda en Internet de la variante PortReuse que se inyecta en IIS.

En nuestro white paper se describen más detalles sobre el funcionamiento interno de PortReuse.

Actualización de ShadowPad

Además del nuevo backdoor PortReuse, el Grupo Winnti utiliza y actualiza activamente su backdoor insignia, ShadowPad. Uno de los cambios es la aleatorización de los identificadores del módulo. Las marcas de tiempo descubiertas en cada módulo de las muestras indican que fueron compiladas en 2019.

ShadowPad recupera la dirección IP y el protocolo del servidor C&C para analizar el contenido de la Web configurada por los atacantes y alojada en recursos públicos disponibles, como repositorios de GitHub, perfiles de Steam, perfiles de Microsoft TechNet o documentos de Google Docs. También tiene un identificador de campaña en su configuración. Ambas técnicas también son utilizadas por la familia de malware Winnti.

Conclusión

Los investigadores de ESET siempre están en la búsqueda de nuevos ataques de cadena de suministro. No es una tarea fácil: identificar un código pequeño, bien escondido, agregado a una base de código existente (a veces enorme) es como encontrar una aguja en un pajar. Sin embargo, podemos apoyarnos en comportamientos y similitudes de código para ayudarnos a detectar la aguja.

Nos sorprendió bastante la etapa final que encontramos en el reciente incidente de cadena de suministro en videojuegos. Este grupo es conocido por su capacidad de espionaje, no por minar criptomonedas usando su botnet. Quizás utilizan el dinero virtual que extraen para financiar sus otras operaciones, o tal vez para alquilar servidores y registrar nombres de dominio. Pero en este punto, no podemos excluir que ellos, o uno de sus subgrupos, puedan estar motivados por ganancias financieras.

Los investigadores de ESET continuarán rastreando a este grupo y proporcionarán detalles adicionales a medida que el equipo los encuentre. Si cree que es víctima de este grupo o tiene más preguntas, no dude en comunicarse con nuestro equipo (a través de threatintel@eset.com) para obtener detalles adicionales.

Los indicadores de compromiso están disponibles en nuestro white paper, así como en nuestro repositorio en GitHub.