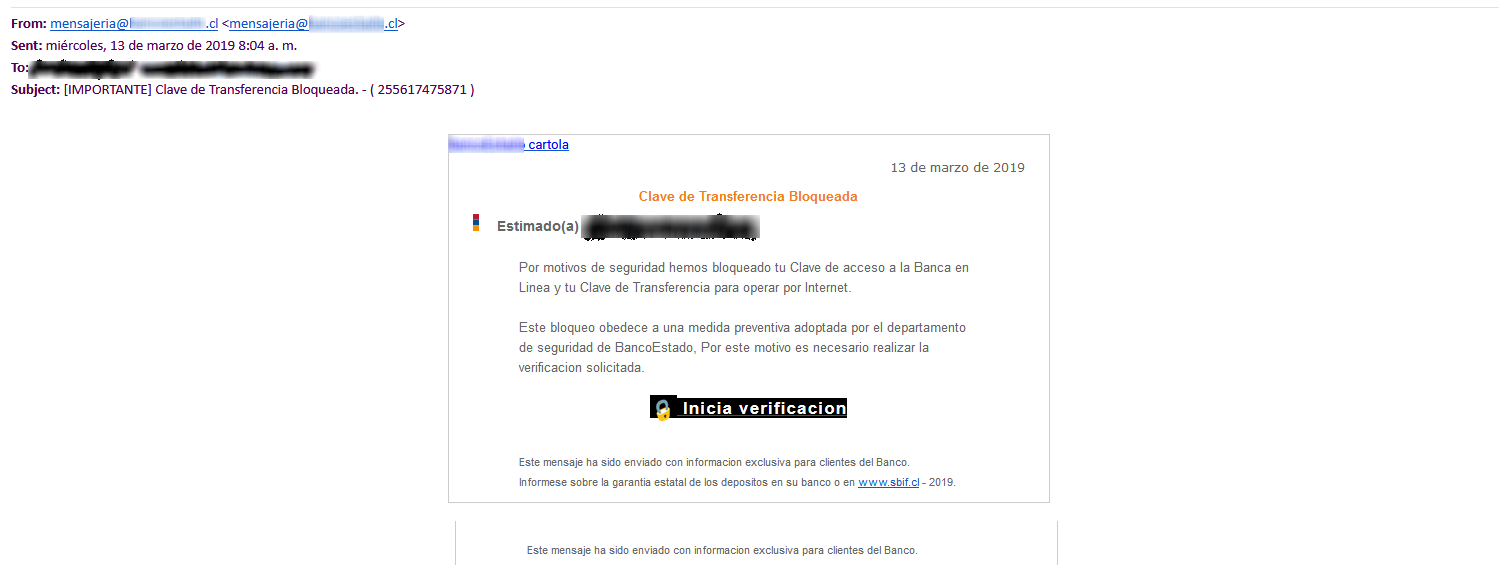

En el dia de hoy llegó a nuestro laboratorio un correo que suplanta la identidad de un banco chileno y que contiene un mensaje en el que alerta al usuario indicando que su clave de transferencias ha sido bloqueada.

El correo parece ser de una cuenta real de la entidad bancaria, cuyo nombre preferimos no mencionar de manera expllítica. El mismo incluye distintos elementos que a primera vista podrían hacer creer a la victima que se trata de un correo legítimo, como es el nombre del banco en el dominio del remitente y el mismo diseño de la interfaz web que utiliza el sitio oficial. El objetivo del correo es que usuarios desprevenidos caigan en el engaño y pinchen en el enlace que dice "Inicia verifcación", para luego ser redireccionado a una URL que si el usuario examina detenidamente podrá corroborar que no pertenece al banco y que en el final de la misma figura la dirección de correo al que fue enviado el phishing.

La URL tiene una estructura como la siguiente:

https://dominiovulneradoparaalojarlacampaña.de/-/www.nombredelbanco.cl/?cliente=xxxx@xxxxxxx.com

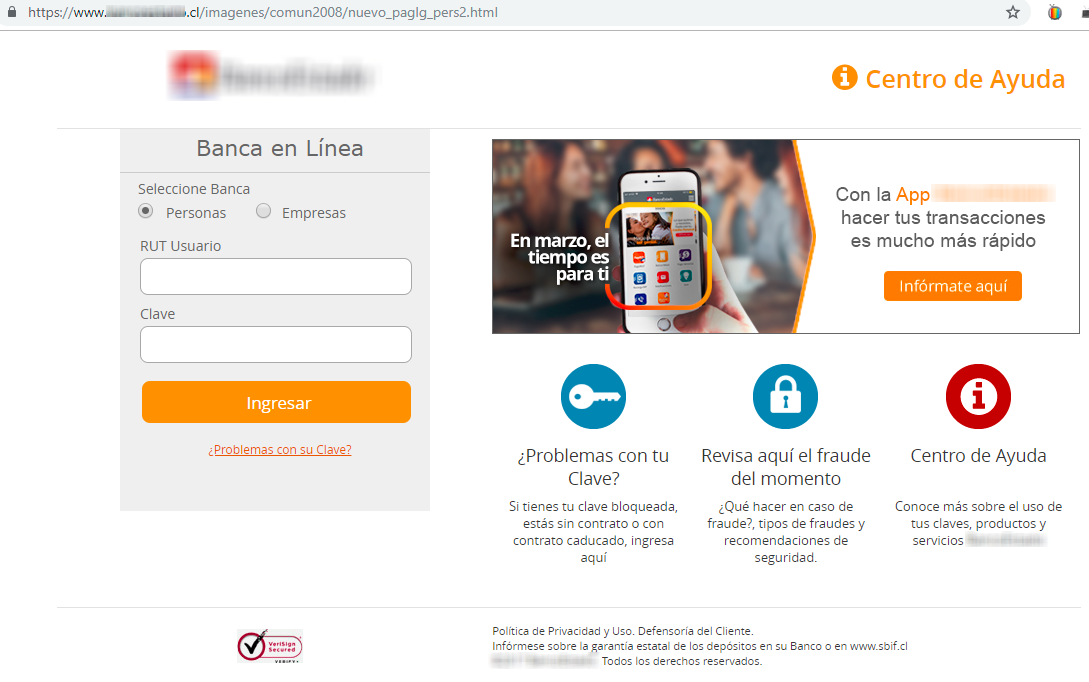

Técnicamente, el dominio vulnerado para alojar la falsa página del banco corresponde a Alemania y es utilizado para redireccionar al usuario al siguiente sitio:

Si bien en la imagen parte de la URL aparece oculta para evitar nombrar al banco cuya identidad fue suplantada, coincide a la perfección con el nombre legítimo de acceso al home banking del banco afectado:

Sin embargo, algo que debe llamar la atención del usuario es la URL del sitio malicioso, ya que en ella se puede apreciar la sofisticacion de los ciberdelincuentes, que registraron un dominio muy similar al del banco buscando la mayor credibilidad posible. Por otra parte, el enlace de redireccionamiento solo funcionó cuando se realizaron pruebas desde proxys chilenos, lo cual demuestra que la campaña apunta a usuarios de ese país.

Si el usuario cae en la trampa e ingresa su número de identificación y su clave, se encontrará con la siguiente pantalla:

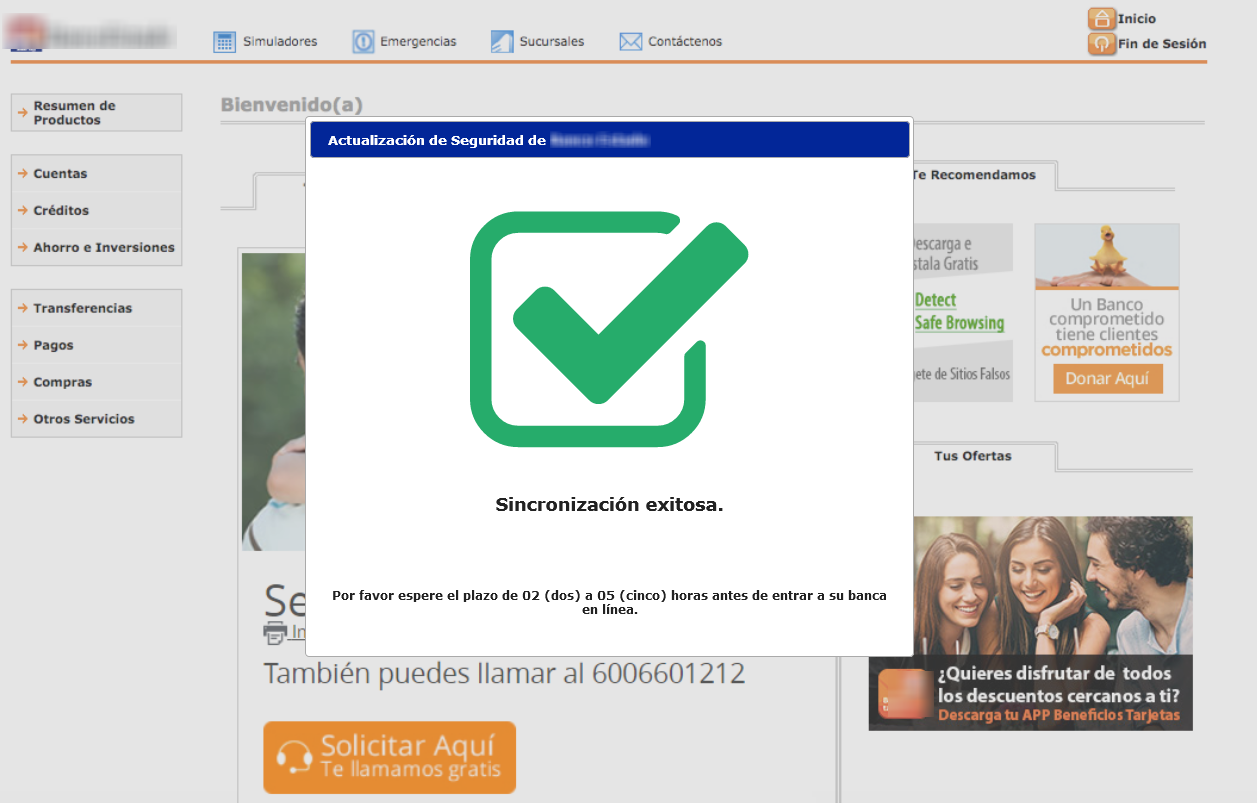

Y luego de unos segundos se encontrará con la siguiente imagen:

Llama la atención que los ciberdelincuentes solicitan tan amablemente a los usuarios que cayeron en su trampa que no accedan al banco por un período de 2 a 5 horas posteriores al ingreso de sus credenciales. Seguramente, lo que buscan con esto es disponer de tiempo suficiente para ingresar a la cuenta de la víctima y llevar adelante la acción que más les interesa, ya sea buscar información financiera para un delito posterior como extorsión, o bien realizar pagos, transferencias u otro movimiento de fondos en caso que no se requiera un doble factor de autenticación.

Lo que deben hacer los usuarios para prevenir este tipo de ataques de ingeniería social

- Nunca hacer clic en enlaces que llegan vía correo electrónico u otros medios de manera imprevista.

- Si recibe un mensaje en el que se solicita que lleve adelante una actividad que le resulta sospechosa, como puede ser el ingreso de credenciales o eventualmente el cambio de las mismas, se recomienda ingresar de la forma tradicional al servicio y verificar que todo está en orden o que el correo es legítimo.

- En todos los servicios que así lo permitan, recomendamos activar el doble factor de autenticación para obtener un nivel superior de protección ante estos ataques o filtraciones de las credenciales de acceso.

En otros post podrán encontrar mas información de como protegerse del phishing.