Por razones de seguridad, las direcciones de billeteras de criptomonedas están compuestas de largas cadenas de caracteres. Por lo tanto, en lugar de digitarlos manualmente, los usuarios tienden a copiar y pegar las direcciones utilizando el portapapeles (en inglés “clipboard”). Existe un tipo de malware, conocido como “clipper”, se aprovecha de esto. Lo que hace es interceptar el contenido del portapapeles y reemplazarlo de manera oculta con lo que el atacante quiere alterar. En el caso de una transacción de criptomonedas, el usuario afectado puede sufrir, sin darse cuenta, la sustitución de la dirección de la billetera copiada por una perteneciente al atacante.

Esta peligrosa forma de malware hizo sus primeras apariciones en 2017 sobre la plataforma de Windows y fue identificado en tiendas de apps para Android de dudosa reputación a mediados de 2018. Sin embargo, en febrero de 2019, hemos descubierto un clipper malicioso en Google Play, la tienda oficial de Android.

Y aunque es algo relativamente nuevo, el malware para robar criptomonedas que se basa en la alteración del contenido del portapapeles puede ser considerado una amenaza establecida. Los investigadores de ESET incluso descubrieron uno alojado en download.cnet.com, uno de los sitios de alojamiento de software más populares en el mundo. En agosto de 2018, se descubrió el primer caso de un Android clipper siendo ofrecido en foros clandestinos, y desde ese entonces, este malware ha sido detectado en varias tiendas de apps de dudosa reputación.

Copiar&Robar

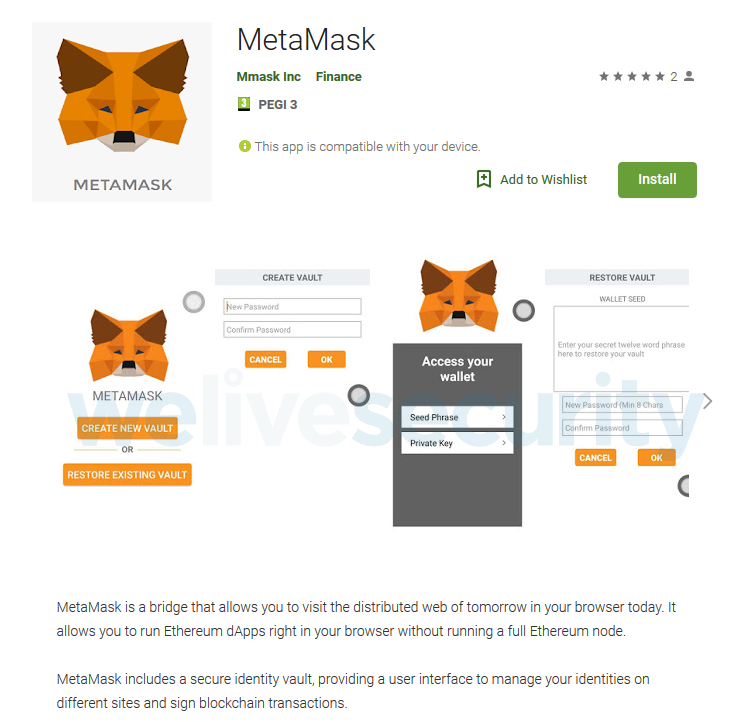

El clipper que descubrimos escondido en la tienda de Google Play, detectado por las soluciones de ESET como Android/Clipper.C, se hace pasar por la app oficial de MetaMask. El propósito principal del malware es robar las credenciales y llaves privadas de la víctima para obtener acceso a los fondos Ethereum de la víctima. Sin embargo, también puede reemplazar la dirección de una billetera de Bitcoin o Ethereum copiada al portapapeles por una perteneciente al atacante.

Detectamos Android/Clipper.C poco después de que fuese introducido a la tienda oficial de Android, lo cual fue el 1 de febrero de 2019. Reportamos el hallazgo al equipo de seguridad de Google Play, quienes removieron la app de la tienda.

Este ataque apunta a usuarios que quisieran utilizar la versión móvil del servicio MetaMask, el cual está diseñado para ejecutar aplicaciones descentralizadas de Ethereum en un navegador, sin la necesidad de tener que ejecutar un nodo de Ethereum completo. Sin embargo, el servicio no ofrece actualmente una app móvil –solo complementos para navegadores de escritorio como Chrome o Firefox.

Varias apps maliciosas han sido descubiertas previamente en Google Play simulando ser MetaMask. Sin embargo, solo buscaban información sensible con el objetivo de acceder a los fondos de criptomonedas de las víctimas.

Consejos de seguridad

Esta primera aparición de malware del tipo clipper en Google Play sirve como llamado de atención a los usuarios de Android para que se mantengan alineados a las mejores prácticas en seguridad móvil.

Para estar protegido de clippers y otro tipo de malware para Android, recomendamos qué:

- Mantener el dispositivo Android actualizado y utilizar una solución de seguridad confiable

- Solo descargar aplicaciones de la tienda oficial de Google Play…

- …aun así, es importante tomarse el trabajo de corroborar en el sitio web oficial del desarrollador o proveedor del servicio que también exista un enlace hacia la app oficial allí.

- Hacer doble confirmación de cada paso que se realiza en cada transacción que involucre algo de valor; esto puede ser desde información personal hasta dinero. Al usar el portapapeles, siempre corroborar que lo que se ha pegado se corresponde con lo que se ha querido ingresar.

Indicadores de Compromise (IoCs)

| Package Name | Hash |

|---|---|

| com.lemon.metamask | 24D7783AAF34884677A601D487473F88 |

Dirección BTC: 17M66AG2uQ5YZLFEMKGpzbzh4F1EsFWkmA

Dirección ETH: 0xfbbb2EF692B5101f16d3632f836461904C761965