Se identificó un nuevo troyano afectando a usuarios de Android que cuenta con algunos trucos bajo la manga.

Detectado primero por ESET en noviembre de 2018, el malware combina las capacidades de un troyano bancario controlado de manera remota con una novedosa manera de aprovecharse del servicio de accesibilidad de Android, para afectar a usuarios de la app oficial de PayPal.

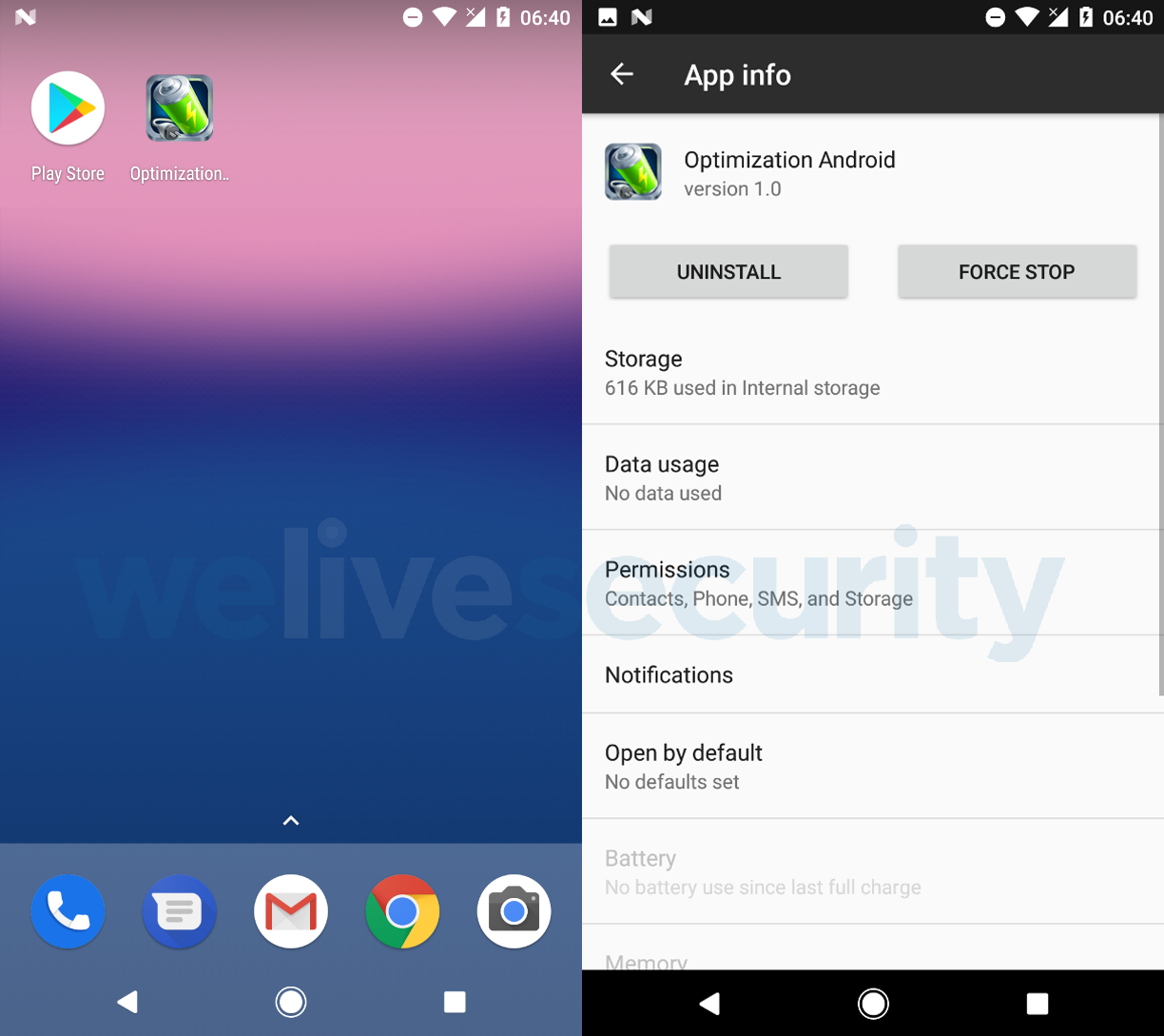

Hasta ahora, el malware se enmascara como una herramienta para optimizar el rendimiento de la batería y es distribuido a través de tiendas de aplicaciones de terceras partes.

¿Cómo opera?

Luego de ser ejecutada, la app finaliza y luego esconde el ícono. De aquí en más, su funcionalidad puede dividirse en dos partes, tal como se describe en las siguientes secciones.

Servicio de accesibilidad malicioso dirigido a PayPal

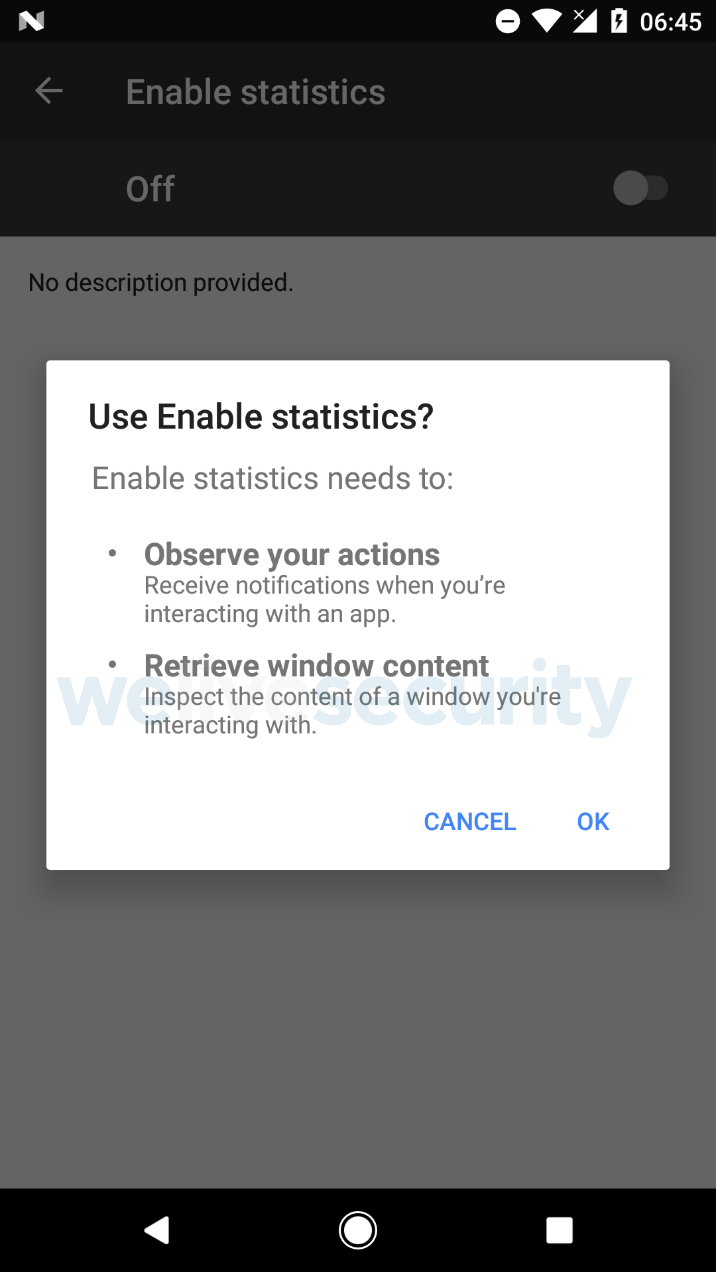

La primera función del malware, que es robar dinero de la cuenta de PayPal de la víctima, requiere la activación de un servicio de accesibilidad malicioso. Como se puede ver en la figura 2, este requerimiento es presentado al usuario bajo como una solicitud de apariencia inofensiva que pide “habilitar” el servicio de estadísticas.

Figura 2 – Malware solicitando la activación del servicio de accesibilidad bajo el falso mensaje “Enable statics” (habilitar estadísticas)

Si la aplicación oficial de PayPal es instalada en el equipo comprometido, el malware despliega una notificación de alerta sugiriendo al usuario que ejecute la app. Una vez que el usuario abre la app de PayPal y se registra, el servicio de accesibilidad malicioso (si fue habilitado previamente por el usuario) entra en acción e imita los clics del usuario para enviar dinero a la dirección de PayPal del atacante.

Durante nuestro análisis, la app intentó transferir 1000 euros, aunque la moneda utilizada dependerá de la ubicación del usuario. Todo el proceso completo insume cerca de cinco segundos, y para un usuario desprevenido, no hay posibilidad de intervenir a tiempo.

Debido a que el malware no se basa en el robo de credenciales de ingreso a la cuenta de PayPal, sino que espera a que el usuario se registre a través de la aplicación oficial de PayPal por su propia cuenta, el ataque logra evadir el doble factor de autenticación. En este sentido, los usuarios que tengan habilitada la opción del doble factor de autenticación simplemente completarán un paso más en el proceso de ingreso a sus respectivas cuentas, tal como lo harían normalmente, pero terminan siendo igual de vulnerables a este troyano que aquellos que no utilizan el doble factor de autenticación.

El video a continuación demuestra este proceso en la práctica.

Los atacantes fallan solo si el usuario tiene un balance insuficiente en PayPal y si no tiene una tarjeta asociada a la cuenta. El servicio de accesibilidad malicioso se activa cada vez que la app de PayPal es ejecutada, lo que quiere decir que el ataque puede llevarse a cabo múltiples veces.

Hemos notificado a PayPal de esta técnica maliciosa utilizada por este troyano y de la cuenta de PayPal utilizada por los atacantes para recibir los fondos robados.

Troyanos bancarios con varias funcionalidades

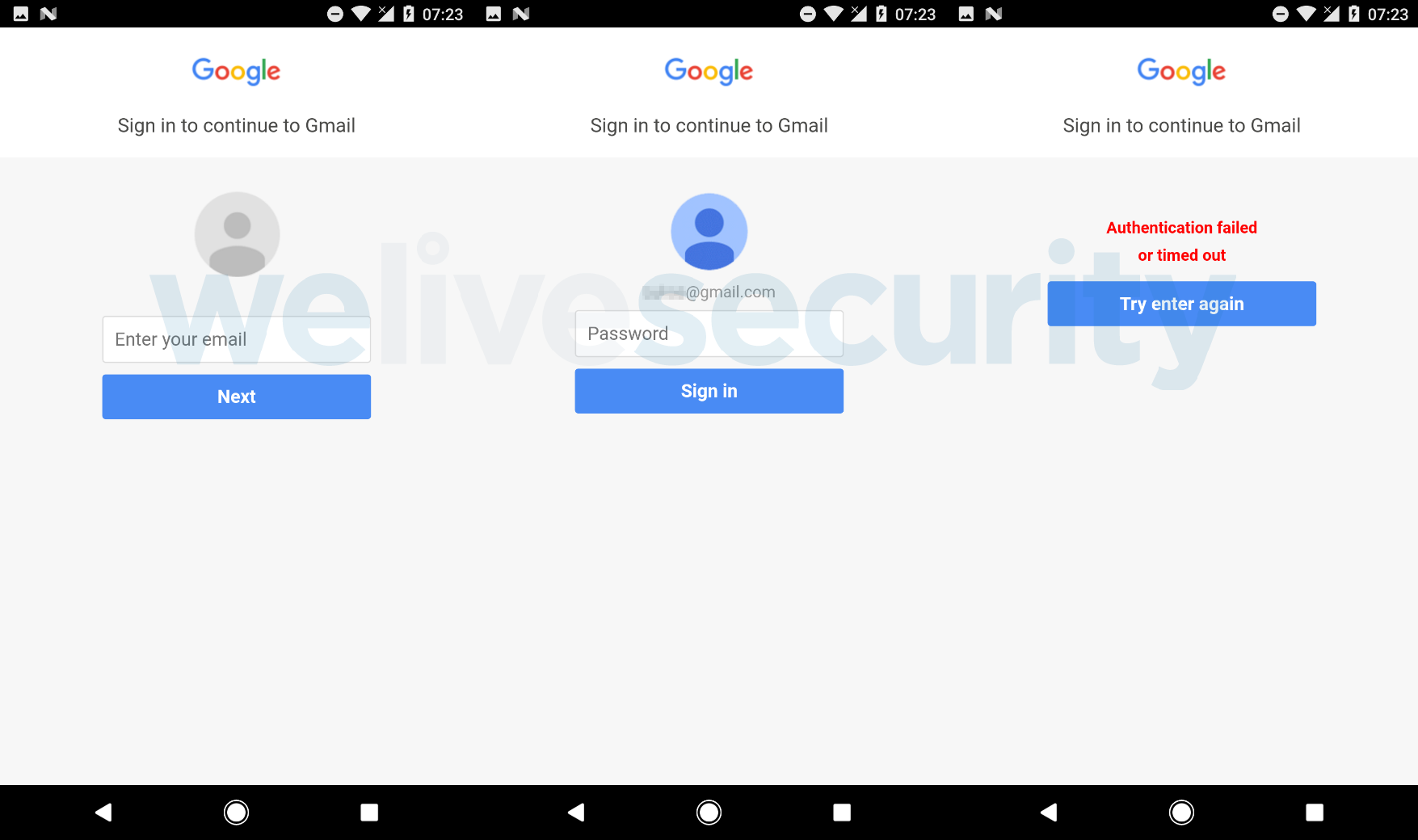

La segunda funcionalidad del malware utiliza falsas pantallas (phishing) que son desplegadas de manera encubierta en legítimas aplicaciones apuntadas.

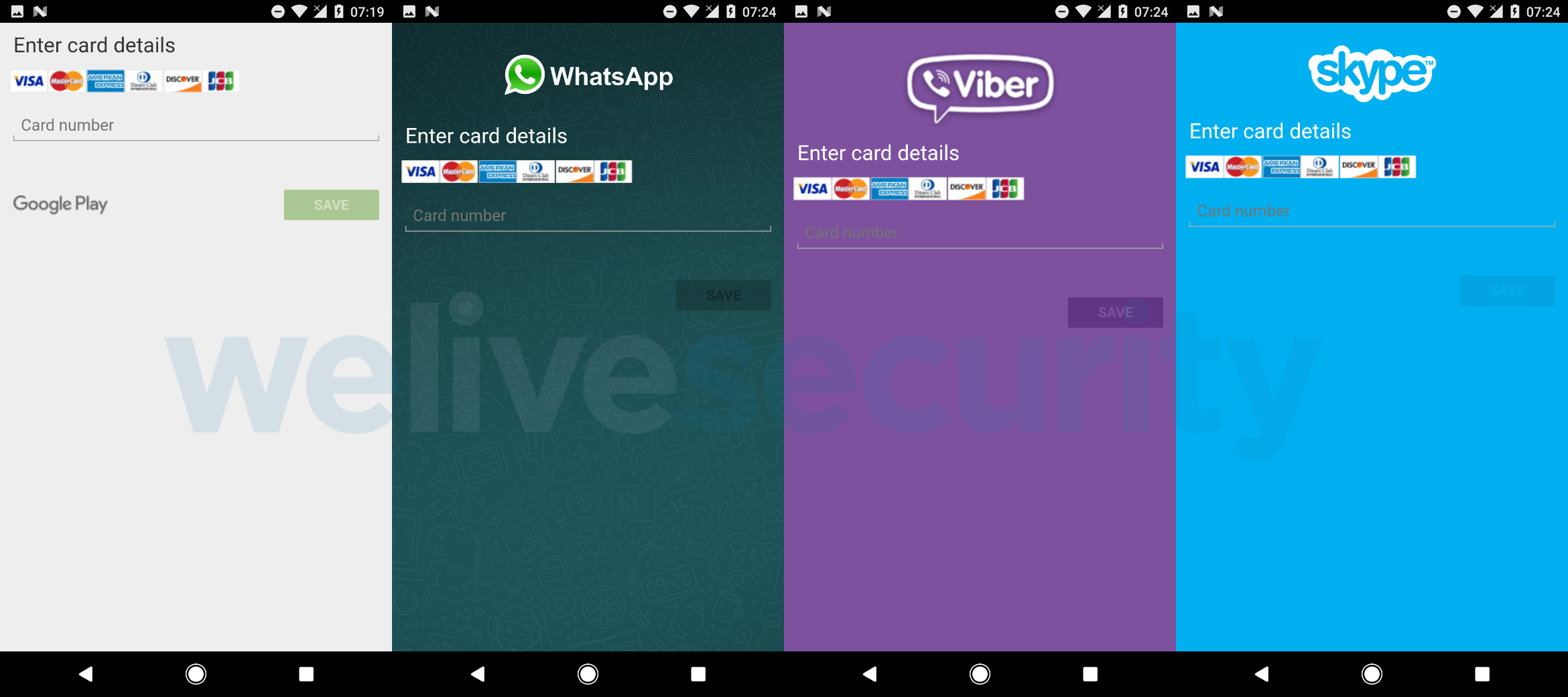

Por defecto, el malware descarga falsas pantallas basadas en HTML para superponer sobre cinco aplicaciones distintas, que son Google Play, WhatsApp, Skype, Viber y Gmail. Pero esta lista de apps puede ser actualizada en cualquier momento.

Cuatro de las cinco pantallas falsas buscan robar los datos de las tarjetas de crédito (Figura 3); la que suplanta la identidad de Gmail busca robar las credenciales de acceso a la cuenta oficial (Figura 4). Sospechamos que esto se conecta con la funcionalidad dirigida a PayPal, ya que PayPal envía notificaciones por correo por cada transacción que se realiza. Con acceso a la cuenta de Gmail de la víctima, los atacantes pueden eliminar dichos correos para pasar desapercibidos durante más tiempo.

Figura 3 – Falsas pantallas para superponer en aplicaciones como Google Play, WhatsApp, Viber y Skype, solicitando los detalles de la tarjeta de crédito

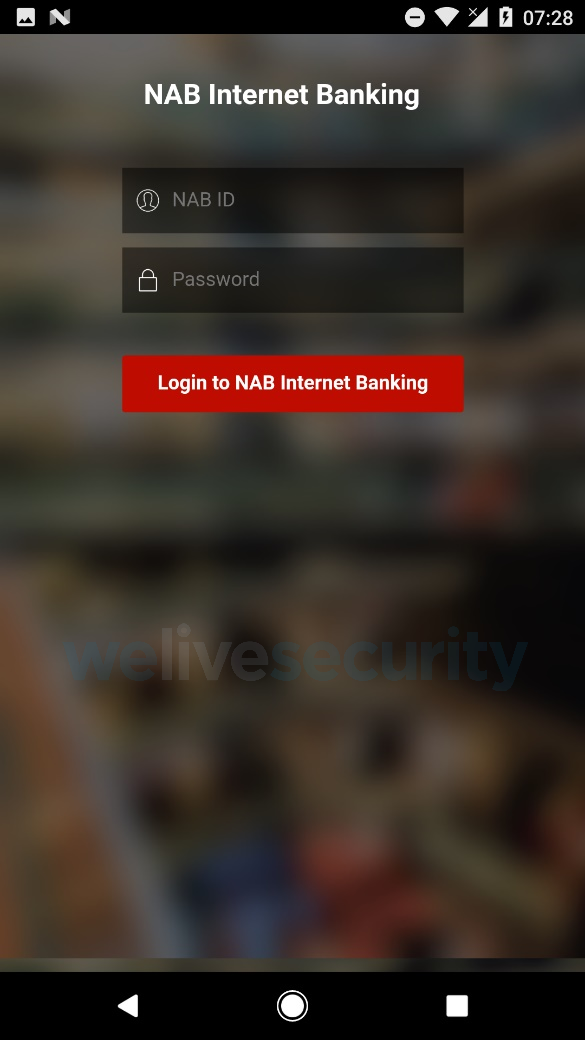

También hemos visto pantallas de superposición para legítimas apps bancarias que solicitan credenciales de acceso de cuentas de banca online de las víctimas (Figura 5).

Figura 5 - Falsas pantallas que suplantan la identidad de la app bancaria del National Australia Bank (Banco Nacional de Australia)

A diferencia de otras funcionalidades superpuestas utilizadas por la mayoría de los troyanos bancarios para Android, estas son desplegadas en pantallas en primer plano que quedan bloqueadas (una técnica también utilizada por el ransomware para Android. Esto previene que la víctima remueva la pantalla superpuesta presionando el botón de retroceso o el botón hacia la pantalla de inicio. La única manera de evadir esta pantalla superpuesta es completando el falso formulario, pero afortunadamente, al menos de manera aleatoria, colocar cualquier tipo de dato puede llegar a hacer que esta pantalla desaparezca.

Según nuestro análisis, el autor de este troyano ha estado buscando más formas de utilizar este mecanismo de superposición de pantallas. El código del malware contiene strings notificando que el teléfono de la víctima ha sido bloqueado por mostrar pornografía infantil y puede ser desbloqueado si envía un correo a una dirección específica. Tales notificaciones son reminiscencias de ataques tempranos de ransomware dirigidos a móviles, en los que la víctima era asustada al hacerle creer que su dispositivo era bloqueado debido a órdenes policiales. No queda claro si los atacantes detrás de este troyano también planean extorsionar a las víctimas a cambio de dinero o si esta funcionalidad sería utilizada como una forma de esconder otras acciones maliciosas que ocurren en segundo plano.

Además de las dos principales funciones descritas anteriormente, y dependiendo de los comandos recibidos desde su servidor C&C, el malware también puede:

- Interceptar y enviar mensajes SMS; borrar todos los mensajes SMS; hacer modificaciones en la aplicación por defecto para mensajes SMS (para anluar sistemas de doble factor de autenticación basados en SMS)

- Obtener la lista de contactos

- Hacer y responder llamadas

- Obtener la lista de apps instaladas

- Instalar apps y ejecutar apps instaladas

- Iniciar comunicación “socket“

Troyanos similares en Google Play

También hemos identificado cinco apps maliciosas con similares capacidades en la tienda de Google Play, apuntando principalmente a usuarios de Brasil.

Las aplicaciones, algunas de ellas también reportadas por Dr. Web y ya removidas de Google Play, contaban con una herramienta para rastrear la ubicación de otro usuario de Android. En realidad, las apps usan un servicio de accesibilidad malicioso para navegar dentro de aplicaciones legítimas de varios bancos de Brasil. Aparte de eso, los troyanos roban información sensible superponiendo un número de aplicaciones con sitios de phishing. Las aplicaciones apuntadas se detallan en la sección IoCs de este post.

Como dato interesante, estos troyanos utilizan la accesibilidad para frustrar los intentos de desinstalación al hacer clic en el botón de retroceso de manera repetitiva cada vez que una de las soluciones antivirus apuntadas (se detalla más abajo cuáles son) o administrador de apps apuntados (se detalla más abajo cuáles son) es ejecutado, o cuando identifica cadenas de caracteres que sugieran la desinstalación en primer plano.

Cómo estar protegido

Aquellos que hayan instalado estas apps maliciosas probablemente ya hayan sido víctimas de alguna de sus funciones maliciosas.

Si ya has instalado el troyano dirigido a PayPal, te recomendamos que revises tu cuenta bancaria para detectar transacciones sospechosas y que consideres la posibilidad de cambiar la contraseña de acceso al sistema de banca online / código PIN, así como la contraseña de Gmail. En caso de transacciones de PayPal no autorizadas, puedes informar un problema en el Centro de resoluciones de PayPal.

En el caso de dispositivos que son inutilizables debido al bloqueo de pantalla desplegado por este troyano, recomendamos utilizar el modo seguro de Android y proceder a desinstalar una app llamada Optimization Android” desde el menú administración de aplicaciones en la sección configuración.

La desinstalación en modo seguro también es recomendada para usuarios de Brasil que instalaron uno de estos troyanos desde Google Play.

Para estar protegido ante el malware para Android en el futuro, recomendamos lo siguiente:

- Descargar apps solamente de la tienda oficial de Google Play

- Ates de descargar una app de Google Play, asegurarse de revisar el número de descargas, calificación y comentarios

- Prestar atención a qué permisos concedes a las aplicaciones que instalas

- Mantén tu dispositivo Android actualizado y utiliza una solución de seguridad para móviles confinable. Los productos de ESET detectan estas amenazas como Android/Spy.Banker.AJZ y Android/Spy.Banker.AKB

Indicadores de Compromiso (IoCs)

Troyano de Android dirigido a usuarios de PayPal

| Package Name | Hash | ESET detection name |

|---|---|---|

| jhgfjhgfj.tjgyjgjgjy | 1C555B35914ECE5143960FD8935EA564 | Android/Spy.Banker.AJZ |

Troyanos bancarios para Android dirigido a usuarios de Brasil

| Package Name | Hash | ESET detection name |

|---|---|---|

| service.webview.kiszweb | FFACD0A770AA4FAA261C903F3D2993A2 | Android/Spy.Banker.AKB |

| service.webview.webkisz | D6EF4E16701B218F54A2A999AF47D1B4 | Android/Spy.Banker.AKB |

| com.web.webbrickd | 5E278AAC7DAA8C7061EE6A9BCA0518FE | Android/Spy.Banker.AKB |

| com.web.webbrickz | 2A07A8B5286C07271F346DC4965EA640 | Android/Spy.Banker.AKB |

| service.webview.strongwebview | 75F1117CABC55999E783A9FD370302F3 | Android/Spy.Banker.AKB |

Aplicaciones afectadas (superposición de phishing)

- com.uber

- com.itaucard

- com.bradesco

- br.com.bb.android

- com.netflix

- gabba.Caixa

- com.itau

- Any app containing the string “twitter”

Aplicaciones afectadas (navegación in-app)

- com.bradesco

- gabba.Caixa

- com.itau

- br.com.bb

- Any app containing the string “santander”

Aplicaciones de antivirus y administradores de apps apuntadas

- com.vtm.uninstall

- com.ddm.smartappunsintaller

- com.rhythm.hexise.uninst

- com.GoodTools.Uninstalle

- mobi.infolife.uninstaller

- om.utils.uninstalle

- com.jumobile.manager.systemapp

- com.vsrevogroup.revouninstallermobi

- oo.util.uninstall

- om.barto.uninstalle

- om.tohsoft.easyuninstalle

- vast.android.mobile

- om.android.cleane

- om.antiviru

- om.avira.andro

- om.kms.free