Nuestro análisis muestra que los responsables detrás del ataque contra un casino online ubicado en América Central, además de otros ciberataques realizados durante el 2017, muy probablemente sean del grupo de cibercriminales llamado Lazarus. En todos los incidentes estudiados los atacantes utilizaron herramientas similares, incluyendo KillDisk; la herramienta que afecta el disco rígido en las máquinas comprometidas.

Herramientas de Lazarus

La primera vez que se mencionó al Grupo bajo el nombre de Lazarus fue en febrero de 2016, cuando Novetta elaboró el reporte "Operation Blockbuster"; hasta ese entonces el US‑CERT y el FBI se referían a este grupo como Hidden Cobra. Este grupo de cibercriminales comenzó a tener más protagonismo luego del caso de ciber-sabotaje contra Sony Pictures Entertainment.

Algunos de los ataques que fueron atribuidos a Lazarus atrajo el interés de los investigadores en seguridad, quienes confiaron en el extenso whitepaper elaborado por Novetta que contiene cientos de páginas que describen las herramientas utilizadas en conocidos ataques (por ejemplo: hacia bancos polacos y mexicanos, el lanzamiento de WannaCryptor, campañas de phishing contra personas contratadas por el Departamento de Defensa de los Estados Unidos) y los argumentos por los cuales se atribuyen esos ataques al Grupo Lazarus.

El set de herramientas de Lazarus (nos referimos al conjunto de archivos que la industria de seguridad identifica como características de la identidad de un grupo) es bastante amplio, y creemos que hay varios subgrupos. Un dato interesante que vale la pena remarcar es que a diferencia de lo que sucedió con otros grupos de cibercriminales, jamás se filtró públicamente el código fuente de ninguna de las herramientas utilizadas por Lazarus.

Herramientas utilizadas por Lazarus en el ataque al casino online en América Central

En esta sección, analizamos algunas de las herramientas que fueron detectadas en numerosos servidores y endpoints en la red del casino online en América Central. Las mismas fueron utilizadas en combinación con KillDisk, el malware descrito anteriormente que daña los discos rígidos. A continuación, explicamos por qué creemos que están asociadas a Lazarus. Es importante destacar que ESET detecta al malware de Lazarus como Win32/NukeSped or Win64/NukeSped.

La mayoría de estas herramientas están diseñadas para ejecutarse como servicio de Windows. Para lograr esto, es necesario contar con privilegios de administrador, lo que quiere decir que los atacantes debieron dar por sentada la obtención de esos privilegios al momento de diseñar las herramientas o compilarlas.

TCP backdoor

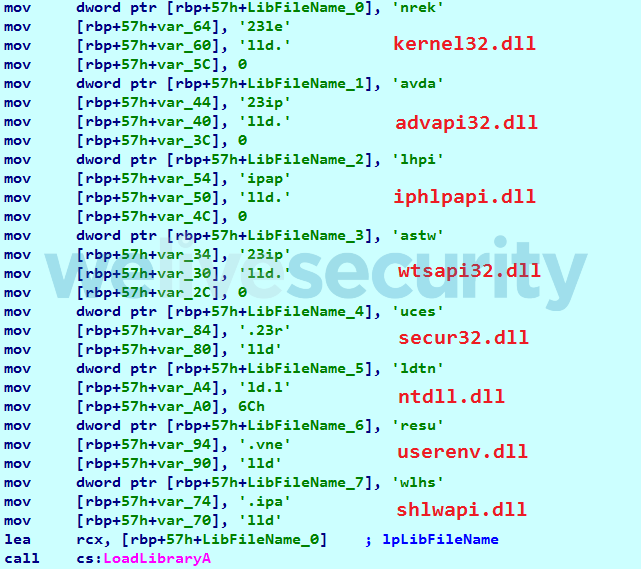

Win64/NukeSped.W es una aplicación por consola, instalada en el sistema como un servicio. Uno de los primeros pasos que realiza al ejecutarse es resolver de manera dinámica los nombres DLL requeridos:

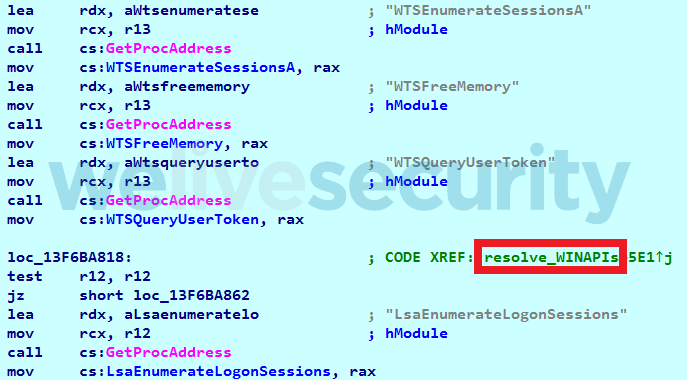

De manera similar, los nombres de la llamadas a la API de Windows se construyen dinámicamente. En esta muestra en particular es posible ver las strings en texto plano; en muestras anteriores que hemos analizado estaban codificadas en base 64, cifradas o resueltas en el stack carácter por carácter:

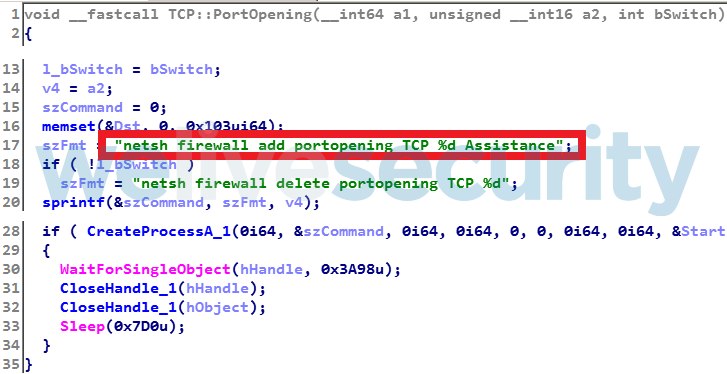

Ambos son rasgos característicos del malware de Lazarus. Asimismo, otra característica típica de backdoor de Lazarus es vista también en este malware: escucha en un puerto específico en el que se asegura que no está bloqueado por el firewall:

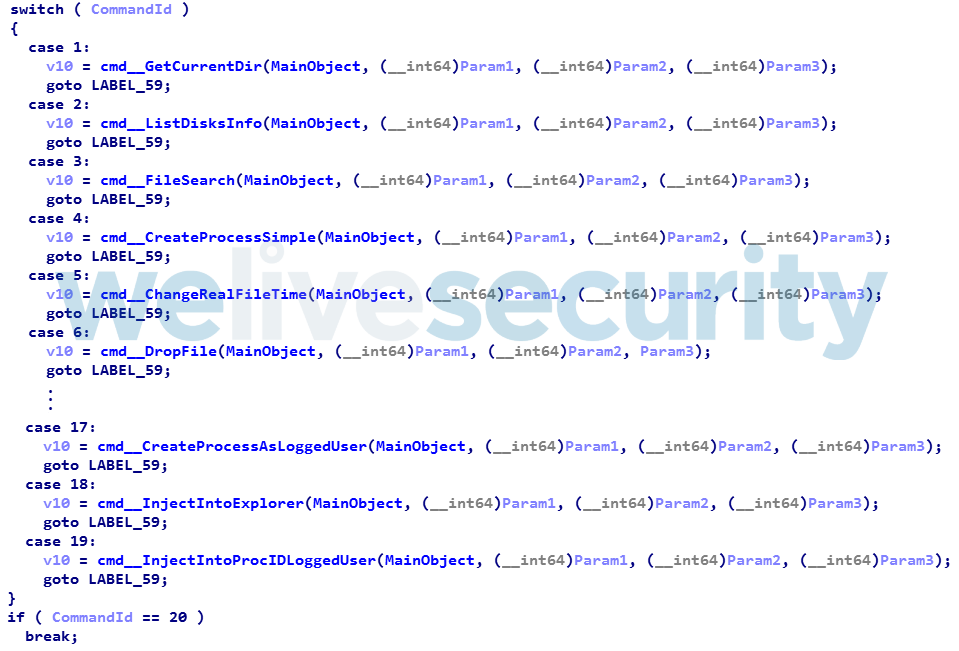

El backdoor soporta 20 comandos cuya funcionalidad es similar a muestras de Lazarus previamente analizadas (nótese que el nombre de los comandos aquí no es originado por los atacantes sino renombrado por el analista de ESET):

Crea varios archivos en el Sistema. El puerto de escucha está almacenado en un archivo de texto nombrado %WINDOWS%\Temp\p. El archivo %WINDOWS%\Temp\perflog.evt contiene las rutas de archivos binarios par ser inyectados, ejecutados o escritos en el Registro dependiendo del carácter inicial:

En caso de que el carácter sea “+”, el mensaje de salida de cmd.exe/c “%s 2>> %s” (o cmd.exe /c “%s >> %s 2>&1”) es almacenado en %WINDOWS%\Temp\perflog.dat.

Secuestro de la sesión

Win64/NukeSped.AB es una aplicación de consola que crea un proceso como si fuese un usuario logueado en el dispositivo de la víctima (similar al comando número 17 del backdoor descrito previamente).

Es una variante protegida por Themida de una muestra descrita por Kaspersky. En nuestro caso, fue instalada como C:\Users\public\ps.exe. Acepta tres parámetros.

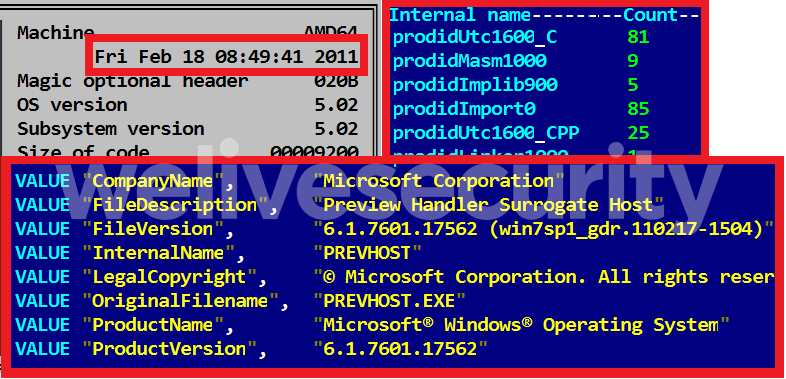

Un análisis estático nos permite ver las mismas propiedades en ambas muestras: la misma fecha de compilación en el encabezado PE, la información del linker utilizado es idéntica (Visual Studio 2010 (10.00)), y parte de los resources tienen la misma información de versión:

Mientras que el PE timestamp y los resources son robados del archivo legítimo PREVHOST.EXE de Microsoft Windows 7 SP1, los datos del linker no lo son: el archivo original de Microsoft fue compilado y enlazado por Visual Studio 2008 (9.00).

Nuestro consecuente análisis dinámico confirma que el archivo -encontrado en la red del casino comprometido- guarda relación con el malware utilizado por los atacantes contra polacos y mexicanos en el pasado.

Loader/instalador

La siguiente es una simple herramienta de línea de comando que acepta diversos argumentos. Su propósito es trabajar con procesos (inyectar/matar un proceso por PID o por nombre), servicios (terminar/reinstalar un servicio) o archivos (escribir/borrar). Su exacta funcionalidad depende de los parámetros suministrados.

Variantes de KillDisk

KillDisk es el nombre de detección genérico utilizado por ESET para describir a un malware destructivo con capacidad para dañar discos; como puede ser afectar al sector de booteo y sobrescribir luego de eliminar archivos (de sistema), seguido de un reinicio para convertir a la máquina en inutilizable. A pesar de que todos los malware KillDisk tienen funcionalidades similares (detección genérica) las muestras individuales no necesariamente tienen similitudes o relación en su código. Detecciones genéricas como éstas normalmente tienen varias “sub familias”, que se distinguen entre sí por el sufijo de detección (por ejemplo: Win32/KillDisk.NBO). Las variantes dentro de las subfamilias que sí guardan relación en cuanto al código, algunas veces son detectadas en ciberataques separados y es gracias a eso que podemos hacer conexiones, como en este caso. En otros casos, como por ejemplo los ciberataques dirigidos a grandes objetivos en Ucrania en diciembre de 2015 y diciembre de 2016, también emplearon un malware KillDisk, pero esas muestras eran de un KillDisk de una sub familia diferente, por lo que es muy probable que no estén relacionados con estos ataques.

En el caso del casino online de América Central, detectamos en su red dos variantes de Win32/KillDisk.NBO. Asimismo, este malware fue detectado en más de 100 máquinas de la organización. Hay varias explicaciones posibles para esta propagación, siendo la más probable que los atacantes hayan intentado ocultar sus rastros luego de una operación de espionaje o su uso directo para extorsión o sabotaje. En cualquier caso, el impacto contra una sola organización es grande.

Basados en nuestra telemetría, el uso en el ataque a la red de manera simultánea de las variantes detectadas de Win32/KillDisk.NBO y del otro conocido malware de Lazarus, nos permiten estar convencidos de que el ataque con el malware KillDisk fue implementado por Lazarus y no por otro atacante sin relación alguna con este grupo.

Nuestro análisis de estas dos variantes de Win32/KillDisk.NBO revelaron que existen muchas similitudes en cuanto a código. Además, son casi idénticas a las variantes de KillDisk utilizadas contra organizaciones financieras en América Latina, tal como describe Trend Micro.

En este caso del casino online, la típica ruta de las variantes de KillDisk era: C:\Windows\Temp\dimens.exe

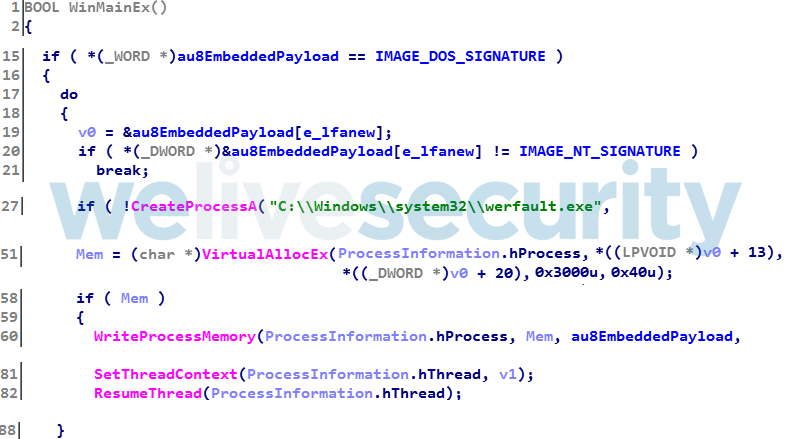

El payload embebido es inyectado en el proceso de Sistema werfault.exe:

Una de las variantes estaba protegida con el protector comercial VMProtect en su tercera generación, lo que hizo que desempacarlo fuese más complicado. Los atacantes muy probablemente no compraron una licencia de VMProtect, sino que utilizaron copias piratas que se encuentran en Internet. En el caso del Grupo Lazarus es común que utilicen protección: durante el ataque contra polacos y mexicanos en febrero de 2017 utilizaron el protector Enigma y algunas de las muestras de Operation Blockbuster, reportadas por Palo Alto Network, utilizaban una versión vieja de VMProtect.

Cadenas de formato comunes de Lazarus

Por encima de las características típicas que nos permiten atribuir las muestras y los ataques a Lazarus, un punto que vale la pena destacar en beneficio de otros investigadores, son las cadenas de formato. La siguiente tabla presenta una lista de las cadenas de formato encontradas en las muestras mencionadas, así como también en muchos backdoors TCP asociados a Lazarus:

| Format String | Lazarus Attack / Report |

|---|---|

| cmd.exe /c "%s 2>> %s" cmd.exe /c "%s >> %s 2>&1" |

This case - online casino in Central America |

| cm%sx%s"%s%s %s" 2>%s | Operation Blockbuster & WannaCryptor outbreak |

| c%s.e%sc "%s > %s 2>&1" %sd.e%sc "%s > %s 2>&1" |

Operation Blockbuster - The Sequel |

| %s%s%s "%s > %s 2>&1" md.e xe /c |

Operation Blockbuster - The Saga |

| %sd.e%sc "%s > %s" 2>&1 %sd.e%sc n%ssh%srewa%s ad%s po%sop%sing T%s %d "%s" |

Operation Blockbuster |

| %s /c "%s" >%s 2>&1 | Operation Blockbuster |

| cmd.exe /c "%s" > %s 2>&1 | The Polish and Mexican case |

En sí mismo, esto puede parecer que no es una pista muy convincente, pero al comparar estas cadenas de formato con el historial de muestras de malware recolectadas por ESET, el único resultado es de muestras de operaciones sospechosas de Lazarus. Por esta razón, llegamos a la conclusión de que esta cadena de formato representa una característica relevante e ineludible del modus operandi del Grupo Lazarus.

Herramientas adicionales

Hay al menos dos herramientas ampliamente disponibles que los atacantes también utilizaron en el caso del casino online.

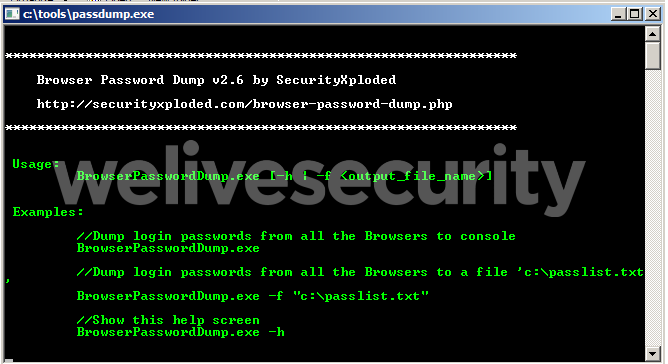

Recuperación de passwords del navegador

Esta herramienta sirve para recuperar contraseñas de los navegadores más populares. Sin embargo, pese a ser una herramienta de 2014 que utiliza antiguas y bien conocidas técnicas, puede ser utilizada de manera efectiva con la última versión de Google Chrome (64.0.3282.186), Chromium (67.0.3364.0), Microsoft Edge (41.16299.15.0) y Microsoft Internet Explorer (11.0.9600.17843). No funciona contra versiones recientes de Firefox u Opera.

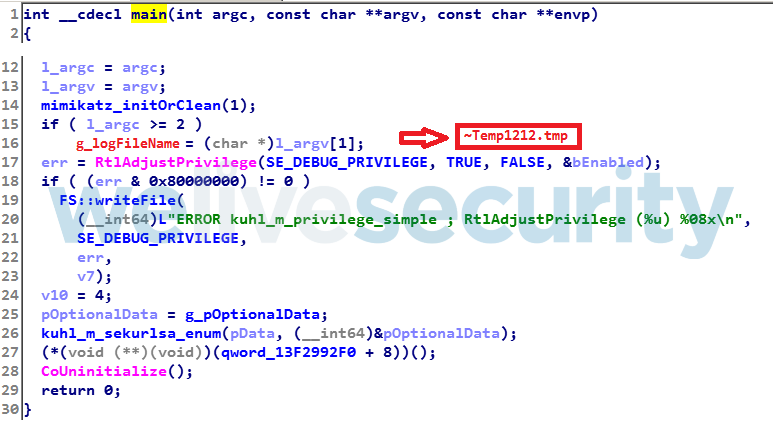

Mimikatz

Los atacantes también utilizaron una versión modificada de la infame herramienta de código abierto Mimikatz, la cual es utilizada para extraer las credenciales de Windows. La misma acepta un parámetro ─el nombre del archivo en el cual se almacenará la salida. Si no se le asigna ningún parámetro, entonces el archivo de salida se llamará ~Temp1212.tmp y se ubicará en el mismo directorio que Mimikatz. El archivo de salida contiene hashes de las credenciales de Windows de usuarios que hayan iniciado sesión.

Vector de infección

Muchas de las herramientas descritas anteriormente son descargadas e instaladas en los sistemas de las víctimas por droppers maliciosos y loaders activos en la etapa inicial del ataque. Además, hemos visto indicios de que los atacantes aprovecharon herramientas de acceso remoto, tales como Radmin 3 y LogMeln, con el fin de controlar las máquinas a distancia.

Conclusión

Este reciente ataque contra un casino online en América Central nos sugiere que las herramientas utilizadas por Lazarus son recompiladas para cada ataque (no vimos muestras exactamente iguales en ningún otro lugar). El ataque en sí mismo fue muy complejo, ya que consistió en varios pasos e involucró decenas de herramientas protegidas que, encontradas de manera aislafa, hubiesen revelado poco de su dinámica.

La decisión de utilizar KillDisk como parte del ataque se puede deber a dos razones: que los atacantes hayan buscado evitar dejar rastros luego de una operación de espionaje, o que haya sido utilizada directamente para extorsión o para ciber-sabotaje. En cualquier caso, el hecho de que los productos de ESET hayan detectado el malware en más de 100 endpoints y servidores en la organización nos da una idea del esfuerzo realizado por los atacantes.

Un especial agradecimiento a Dávid Gábriš y a Robert Lipovský.

Créditos de la imagen: © Julliane Nova

|

SAMPLES |

#colspan# |

|---|---|

| 429B750D7B1E3B8DFC2264B8143E97E5C32803FF | Win32/KillDisk.NBO |

| 7DFE5F779E46855B32612D168B9CC5334F25B5F6 | Win32/KillDisk.NBO |

| 5042C16076AE6346AF8CF2B40553EEEEA98D5321 | Win64/NukeSped.W trojan (VMProtect-ed) |

| 7C55572E8573D08F3A69FB15B7FEF10DF1A8CB33 | Win64/NukeSped.W trojan (Themida-protected) |

| E7FDEAB60AA4203EA0FF24506B3FC666FBFF759F | Win64/NukeSped.Z trojan (Themida-protected) |

| 18EA298684308E50E3AE6BB66D7321A5CE664C8E | Win64/NukeSped.Z trojan (VMProtect-ed) |

| 8826D4EDBB00F0A45C23567B16BEED2CE18B1B6A | Win64/NukeSped.AB trojan (Themida-protected) |

| 325E27077B4A71E6946735D32224CA0421140EF4 | Win64/Riskware.Mimikatz.A application |

| D39311C74DEB60C736982C1AB74D6684DD1E1264 | Win32/SecurityXploded.T (VMProtect-ed) |

| E4B763B4E74DE3EF24DB6F19108E70C494CD18C9 | Win32/SecurityXploded.T (Themida-protected) |