Continuando nuestra investigación sobre FinFisher (el famoso spyware también conocido como FinSpy y que fue vendido a gobiernos y sus agencias alrededor del mundo) advertimos que el malware que habíamos documentado previamente, que tenía fuertes indicadores de involucramiento por parte de ISPs, había sido cambiado por un spyware diferente. Detectado por ESET como Win32/StrongPity2, este spyware se asemeja notablemente a uno que había sido atribuido al grupo llamado StrongPity. Así como detectan y bloquean esta amenaza, todos los productos de ESET (incluyendo el gratuito ESET Online Scanner) limpian exhaustivamente los sistemas comprometidos por StrongPity2.

Tal como reportamos en septiembre, en campañas que detectamos en dos países diferentes, se estaban utilizando ataques de Man-in-the-Middle (MitM) para propagar FinFisher, y en ambos casos con el "man/hombre" operando al nivel de ISP. De acuerdo a nuestras estadísticas, aquellas campañas fueron terminadas el 21 de septiembre de 2017, el mismo día que publicamos nuestra investigación.

El 8 de octubre de 2017, la misma campaña resurgió en uno de esos dos países, utilizando la misma (y bastante poco común) estructura de redirecciones HTTP para lograr una redirección del navegador web sobre la marcha, solo que esta vez se distribuía Win32/StrongPity2 en lugar de FinFisher. Analizamos este nuevo spyware e inmediatamente advertimos muchas similitudes al malware que supuestamente operaba el grupo StrongPity en el pasado.

La primera similitud es el escenario del ataque: usuarios intentando descargar un paquete de instalación de un software que son redirigidos a un sitio web falso que distribuye una versión troyanizada del software que se quería descargar en un principio. El grupo StrongPity ya había sido visto realizando este tipo de ataques en 2016, teniendo como objetivos principales a usuarios italianos y belgas de un software de cifrado.

Durante nuestra investigación, descubrimos varios paquetes de diferente software troyanizado con Win32/StrongPity2:

- CCleaner v 5.34

- Driver Booster

- El navegador Opera

- Skype

- VLC Media Player v2.2.6 (32bit)

- WinRAR 5.50

Desde el comienzo de la campaña, nuestros sistemas han registrado más de cien detecciones de este malware.

Hemos encontrado otras similitudes entre el malware de StrongPity y el modo en el que Win32/StrongPity2 es implementado:

- Algunas partes del código son exactamente las mismas

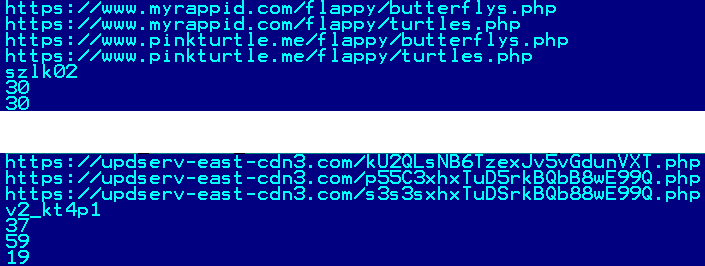

- Las (no exactamente comúnes) estructuras de sus archivos de configuración comparten notables similitudes, tal como puede verse en la imagen 1:

- Ambos utilizan el mismo algoritmo de ofuscación (un poco común Byte ^= ((Byte & 0xF0) >> 4)

- Ambos utiliza el mismo (y bastante antiguo) libcurl version 7.45

- Ambos sustraen archivos de la misma manera (el payload principal se encarga de la sustracción de archivos previamente recolectados y guardados en un módulo dedicado)

Si nos referimos a información robada, Win32/StrongPity2 tiene en su punto de mira a varios tipos de archivos con las siguientes extensiones:

- .ppt

- .pptx

- .xls

- .xlsx

- .txt

- .doc

- .docx

- .rtf

Mientras que busca estos archivos, evita las siguientes carpetas:

- %Windows%

- %Windows.old%

- %AppData%

- %Program Files%

- %Program Files (x86)%

- %ProgramData%

Sumado a la sustracción de información, Win32/StrongPity2 es capaz de descargar ejecutar virtualmente cualquier otro software (malicioso) que el atacante desee, con los privilegios de la cuenta comprometida.

Cómo revisar si tu sistema fue comprometido, cómo limpiarlo y estar protegido

Para determinar si un sistema ha sido infectado con Win32/StrongPity2, el sistema puede ser explorado utilizando el gratuito ESET Online Scanner. Si Win32/StrongPity2 es detectado, esta herramienta es capaz de removerlo.

También es posible revisar el sistema manualmente mediante la verificación de la existencia de la carpeta %temp%\lang_be29c9f3-83we, la cual es creada por el malware para almacenar sus componentes, con el archivo wmpsvn32.exe siendo principal. Otro sencillo indicador de infección es la presencia de un string de registro ubicado en HKCU\Software\Microsoft\Windows\CurrentVersion\Run, llamado Help Manager con el string %temp%\lang_be29c9f3-83we\wmpsvn32.exe en su campo de data:

La limpieza manual de un sistema infectado incluye los siguientes pasos:

- Matando el proceso del componente principal, wmpsvn32.exe

- Borrando la carpeta %temp%\lang_be29c9f3-83we y todos sus componentes

- Borrando el ‘Help Manager’ en la entrada de registro antes mencionada

Es importante advertir que para tener protección continúa y en tiempo real, recomendamos utilizar una suite de seguridad multi-capa.

Un agradecimiento especial a Ivan Besina por su ayuda en la investigación para este artículo.

| IoCs |

| Hashes de las muestras analizadas: |

| 4ad3ecc01d3aa73b97f53e317e3441244cf60cbd |

| 8b33b11991e1e94b7a1b03d6fb20541c012be0e3 |

| 49c2bcae30a537454ad0b9344b38a04a0465a0b5 |

| e17b5e71d26b2518871c73e8b1459e85fb922814 |

| 76fc68607a608018277afa74ee09d5053623ff36 |

| 87a38a8c357f549b695541d603de30073035043d |

| 9f2d9d2131eff6220abaf97e2acd1bbb5c66f4e0 |

| f8009ef802a28c2e21bce76b31094ed4a16e70d6 |

| a0437a2c8c50b8748ca3344c38bc80279779add7 |

| Dominios que distribuyen paquetes de sfotware troyanizados con Win32/StrongPity2 |

| hxxps://downloading.internetdownloading.co |

| URLs usadas para sustraer la información robada |

| hxxps://updserv-east-cdn3.com/s3s3sxhxTuDSrkBQb88wE99Q.php |

| hxxps://updserv-east-cdn3.com/kU2QLsNB6TzexJv5vGdunVXT.php |

| hxxps://updserv-east-cdn3.com/p55C3xhxTuD5rkBQbB8wE99Q.php |

| Carpeta creada por el malware para guardar sus componentes |

| %temp%\lang_be29c9f3-83we |