En el día de ayer fue reportado a nuestro laboratorio un falso documento que llega por correo electrónico, con el remitente falsificado para que parezca que proviene de la AFIP (Administración Federal de Ingresos Públicos de Argentina). La amenaza que se descarga explota una vulnerabilidad de .NET Framework que fue reportada por primera vez hace una semana.

El correo electrónico informa de un supuesto “nuevo manual” para la plataforma de compras de la AFIP. El engaño está dirigido a empresas en Argentina y parece ser que los criminales detrás de este ataque tienen conocimiento de la plataforma de compras de la AFIP.

Sin embargo, si observamos el cuerpo del mensaje, veremos una redacción confusa y mala codificación  de caracteres, lo cual constituye una de las primeras señales de que un correo es falso. Vemos también que el mensaje tiene un archivo comprimido como adjunto, que en su interior contiene el documento malicioso.

de caracteres, lo cual constituye una de las primeras señales de que un correo es falso. Vemos también que el mensaje tiene un archivo comprimido como adjunto, que en su interior contiene el documento malicioso.

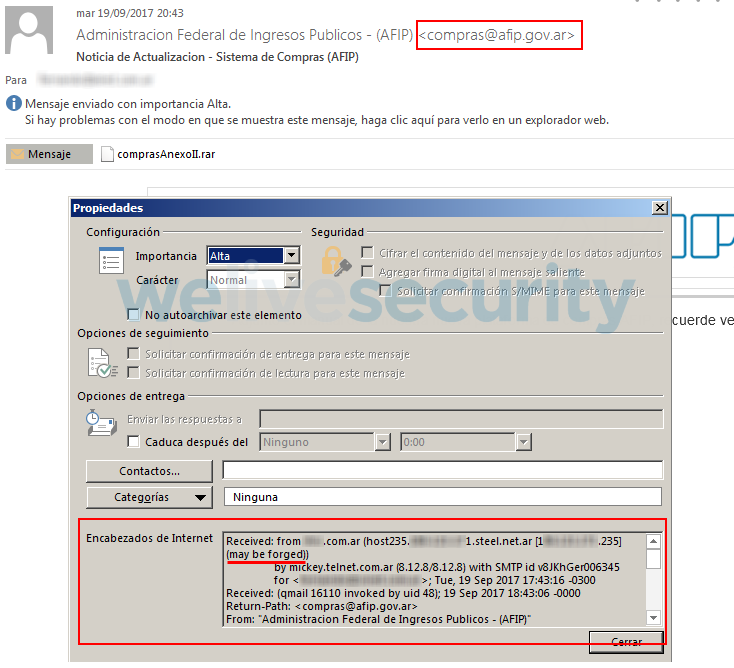

Si bien el remitente parece ser una dirección de correo de AFIP (compras@afip.gov.ar), podemos analizar los encabezados del correo para notar que se encuentra falsificado. Se ha utilizado un servidor externo para el envío por SMTP que permite colocar como remitente cualquier dirección que desee el atacante.

Además, si vamos a la sección de “Contáctenos” del verdadero sitio de compras de la AFIP, vamos a ver que el dominio de los correos es @afip.gob.ar, no @afip.gov.ar.

El documento malicioso es un archivo .doc que, tan solo con ser abierto, desencadena la explotación de una vulnerabilidad recientemente reportada. Si bien es cada vez más común ver ataques que utilizan macros en archivos de Office, ellos requieren que el usuario atacado active su ejecución, algo que en este caso no es necesario ya que se trata de un exploit, lo cual hace el ataque aún más peligroso.

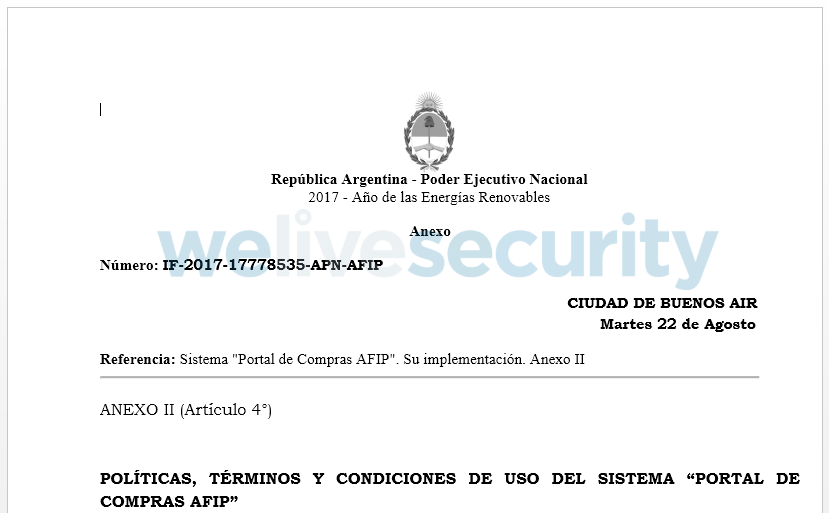

En la imagen anterior vemos que el documento, además del exploit, contiene texto válido con un documento real, por lo que el usuario podría no llegar a sospechar que ha sido infectado. Nuevamente vemos que los cibercriminale tienen conocimiento de las entidades gubernamentales locales, en este caso argentinas.

La vulnerabilidad, CVE-2017-8759, fue publicada la semana pasada y ya se había encontrado “in the wild”, siendo explotada en una campaña contra usuarios rusos. Hay código disponible en Github que explota esta vulnerabilidad, pero aún así es sorprendente la rapidez con que los criminales han montado esta campaña, adaptando el ataque a empresas argentinas.

Una vez que la vulnerabilidad es explotada, se ejecutan varios scripts de powershell que terminan por descargar y dejar corriendo malware que espía y roba información del sistema afectado.

¿Cómo protegerte de este ataque?

En primer lugar, si observas que el correo electrónico tiene errores de redacción, deberías desconfiar de su procedencia. Y como siempre decimos, ante la menor duda, es mejor contactar al supuesto remitente (en este caso la AFIP) por otro canal, para corroborar la veracidad del comunicado.

En segundo lugar, si el remitente es alguien desconocido, o alguien que no suele contactarte, debes desconfiar de los archivos adjuntos en el mensaje. Sabemos que el malware se propaga por archivos adjuntos o enlaces fraudulentos, y debes evitar abrirlos si no estás seguro de lo que contienen.

Por último (y no por eso menos importante) es fundamental contar con una solución de seguridad que detecte y evite la ejecución de estas amenazas. Los productos de ESET, por ejemplo, cuentan con tecnología de bloqueo de exploits, que puede neutralizar la explotación incluso antes de que se lance un parche de seguridad que corrija el problema.

Archivos involucrados

| Nombre | Detección de ESET |

| comprasAnexoII.doc | Win32/Exploit.CVE-2017-8759.G |

| MicrosoftNetFramewords.exe | Una variante de MSIL/Injector.STS |