Hace unos meses, un escándalo fuera lo común impactó en los medios argentinos: al municipio 25 de Mayo, situado a 220 kilómetros de la Ciudad Autónoma de Buenos Aires, le robaron 3,5 millones de pesos tras una estafa digital. En abril, reportábamos que la Policía Federal Argentina detuvo a quienes comprometieron las cuentas bancarias de la municipalidad y hablamos de cómo una amenaza o engaño podría desviar dinero de una cuenta bancaria.

Poco se sabía en ese entonces del incidente: se hablaba de un “virus invasivo” que había infectado las computadoras de la Tesorería y había facilitado 24 “falsas transferencias a proveedores”. El acceso indebido había ocurrido el domingo 20 de noviembre de 2016 por la noche, pero fue detectado el día siguiente por el tesorero municipal, que notó que algo andaba mal en los movimientos bancarios.

A pesar de los arrestos hechos en abril de este año, algunas personas detrás del robo no habían sido indentificadas y la investigación continuó. Hoy, el diario argentino La Nación publicó una crónica en la que completó los detalles de lo ocurrido.

Se confirmó que fue un sitio de phishing lo que permitió el robo del dinero. Los atacantes crearon una réplica de la página de home banking de la Banca Internet Provincia (BIP), que lucía muy similar a la original.

Utilizaron la técnica de los ya conocidos ataques homográficos, en los que se cambia algún carácter de la URL para que a simple vista parezca la original. En este caso, informa La Nación, suplantaron la "a" por la "s", y crearon un sitio con la dirección bancsprovincia.bancsinternet.com.ar.

En un vistazo rápido, más de un usuario pasaría por alto el error y accedería con sus credenciales sin dudarlo. Y eso fue exactamente lo que hizo el contador Paolo Salinas, que se desempeña en el cargo desde hace 18 años y se encarga de emitir los pagos.

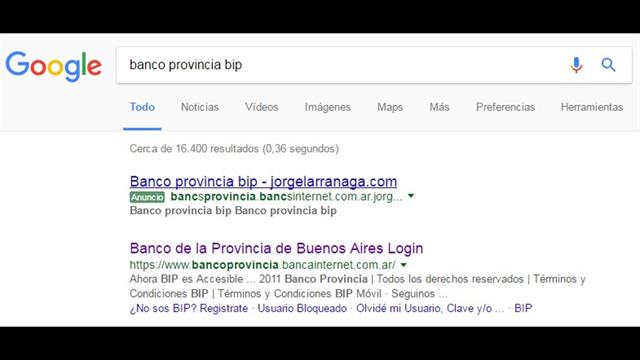

Salinas ingresaba al sistema de BIP cada día buscando la URL en Google. Pero los atacantes habían aplicado técnicas de Black Hat SEO para posicionar su sitio falso (la réplica) entre los primeros resultados de búsqueda de términos relacionados. Así que, sin saberlo, el contador inició sesión en el sitio fraudulento y entregó sus credenciales a los estafadores.

Así es como aparecía la réplica en el buscador:

Como suelen hacer las campañas de phishing, una vez que se ingresan credenciales y estas son enviadas al cibercriminal, el sitio redirige a la versión original para no despertar sospechas. Así, el usuario cree que hubo un problema, que el sistema no tomó la clave y la vuelve a ingresar.

Con esa contraseña, los estafadores pudieron comenzar a hacer las transferencias falsas, porque desde el municipio no se había implementado el doble factor de autenticación que el banco pone a disposición.

Lo mismo ocurrió en otras dos PyMEs de Rojas, otro municipio del noroeste bonaerense, y otras dos de La Plata, cuyos casos fueron anexados a la investigación luego de que perdieran entre 200 y 300 mil pesos.

Como parte de la investigación, se le pidió a Google que proporcionara la información del perfil detrás de la campaña de promoción. Los enlaces se patrocinaron a través de una campaña de Google AdWords que se pagó con tarjetas de crédito.

Los controles de seguridad que hubieran ayudado a evitar el incidente

- Doble factor de autenticación

Básicamente, hubiese impedido las transferencias falsas. Por más de que tengan la contraseña de home banking, los estafadores no tendrán el token o el código de uso único que se envía al usuario cuando intenta iniciar sesión.

Lamentablemente, a pesar de que los bancos (y redes sociales, y muchos otros servicios) la ponen a disposición de sus usuarios, una buena parte sigue sin implementar esta técnica. En el caso del municipio de 25 de Mayo, tuvo que ocurrir este incidente para que, tres días después, se añada un sistema de generación de tokens que ya no sea optativo.

Para saber más sobre doble autenticación, lee nuestra guía gratuita:

- Una solución de seguridad adaptada al entorno

En ámbitos corporativos y gubernamentales, el antivirus no alcanza y se debe complementar con firewall, backup y una política de seguridad conocida y respetada por todo el personal.

Como decíamos en nuestro primer artículo sobre este caso, los ciberataques aquí en Argentina y el resto de la región parecen, a ojos de muchas empresas e instituciones, algo teórico o lejano, que solo ocurre en el primer mundo.

El intendente de 25 de Mayo, Hernán Ralinqueo, dijo: "El comisario no entendía: acá se roban vacas, un auto, una bicicleta, pero nunca había escuchado de un hackeo". Y así es como una gran proporción de víctimas de ciberataques se sorprende cuando ocurre lo peor.

Sin embargo, la realidad ya nos ha demostrado que el cibercrimen existe también en Latinoamérica, por lo que es más importante que nunca comenzar a tomar consciencia y aplicar las medidas de seguridad que ya están disponibles.