¿Quieres sumar tráfico a tu canal de YouTube e inclusive recibir pagos por ver videos? ¿O estás buscando comprar y vender bitcoins desde “la comodidad de tu smartphone”?

Los creadores de las apps “Boost Views” y “PaxVendor” quieren hacerte creer que has encontrado lo que estabas buscando. Pero no solo no hacen lo que prometen, sino que están buscando tu dinero… de cualquier tipo que puedan conseguir.

Boost Views – Monetización para Youtube

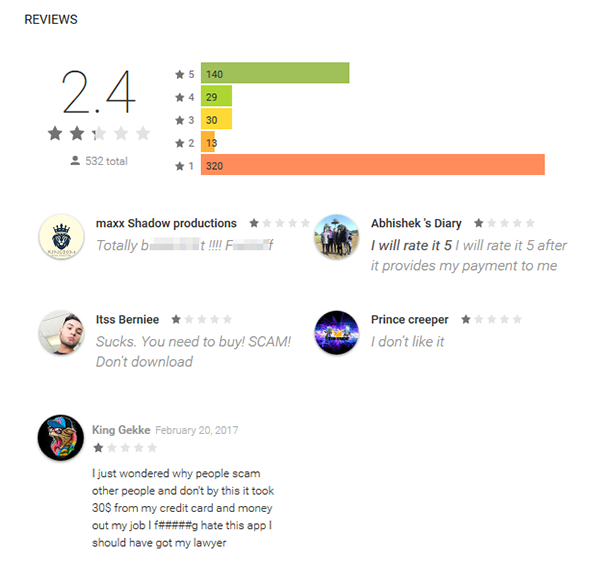

Bajo la apariencia de ser un atractivo servicio asociado a YouTube, el ladrón de credenciales de PayPal “Boost Views” encontró la manera de ser instalado en los dispositivos de más de 100.000 usuarios. La app, detectada por ESET como Trojan.Android/FakeApp.FK, promete generar ganancias por mirar contenido de YouTube dentro de la aplicación, así como también aumentar el tráfico a un canal determinado, a cambio de la compra de créditos. De acuerdo a la descripción de la app, los usuarios pueden convenientemente enviar sus ganancias acumuladas a su cuenta de PayPal.

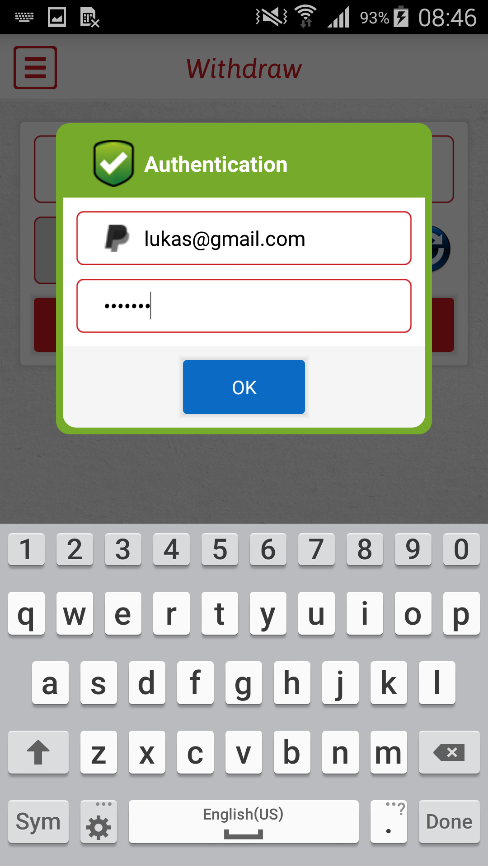

Pero si los usuarios intentan hacer eso al ingresar sus credenciales de PayPal en un formulario de “autenticación”, se convertirán en víctimas de una estafa: no hay ganancia alguna. Algo peor, las credenciales de PayPal están a merced de los atacantes, listas para ser mal utilizadas.

¿Cómo funciona?

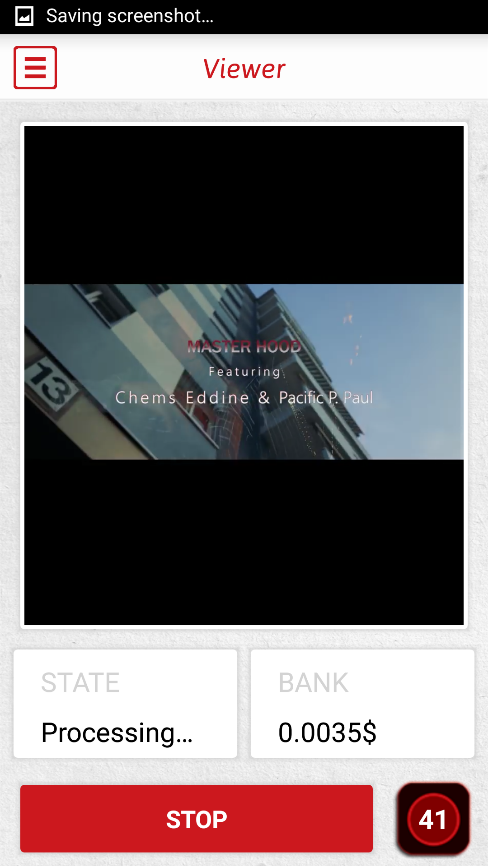

Una vez que la app es ejecutada, se le solicita a los usuarios que creen una cuenta de Boost Views. Luego de ingresar, los usuarios pueden seleccionar uno de los servicios que supuestamente ofrece la app. Para mirar videos de YouTube a cambio de dinero (una de las características más importantes promocionadas por la app) existe “Viewer”, un reproductor de video incluido. Los usuarios pueden ver contenido a cambio de $0,0001-0,0005 por minuto, mostrándose la cantidad de dinero ganada debajo del video.

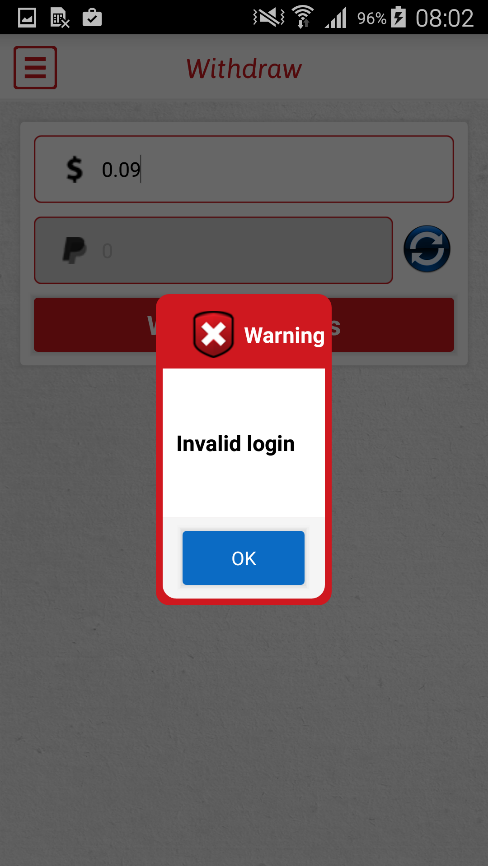

Habiendo generado $0.09 a partir de 16 horas de reproducción automática de video, y habiendo visto que no había un monto mínimo para realizar redimir el dinero obtenido, intentamos realizar una extracción. Para poder hacer esto, primero hay que ingresar las credenciales de Paypal en un formulario inseguro, con el objetivo de lograr una “autenticación”. Una vez que las víctimas ingresan sus credenciales, se encuentran con un mensaje de error de “login inválido” y sus credenciales de PayPal son enviadas (sin cifrar) al servidor de desarrollador

De este modo, la cuenta de PayPal y/o el balance de la tarjeta de crédito de la víctima quedan a disposición de los atacantes. Al momento de escribir este artículo, PayPal no ha reportado ninguna actividad sospechosa en la cuenta utilizada para probar las características de esta app maliciosa. Pero esto no ofrece demasiado consuelo al saber que los datos de acceso están en manos de otra persona, listos para ser utilizados.

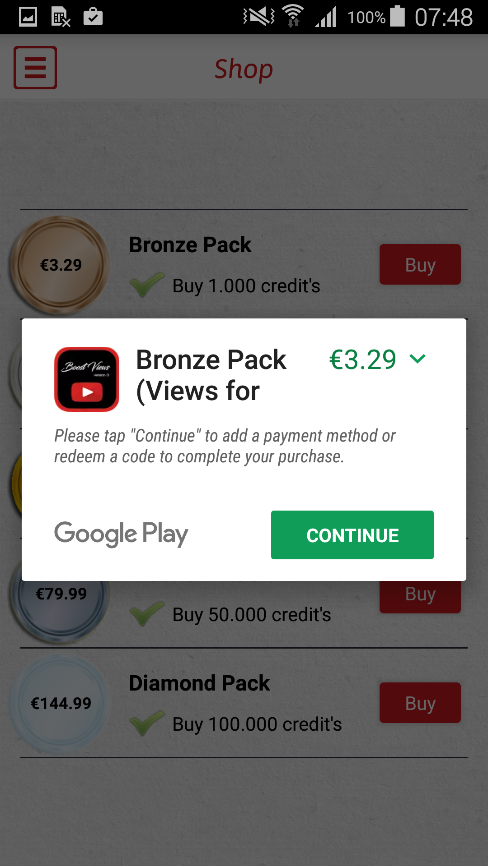

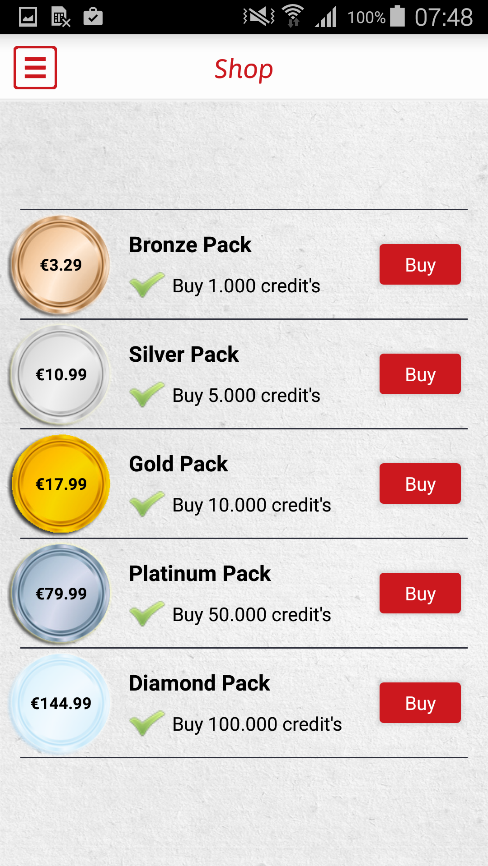

Si los usuarios desean comprar créditos para cambiarlos por vistas en YouTube, se les ofrecen paquetes de créditos disponibles en la tienda de la aplicación. Dado que esta sería una manera lógica de utilizar el dinero obtenido a través de la opción “Viewer” (y podría ser una funcionalidad real), creemos que el comportamiento engañoso de la aplicación es motivo suficiente para no darle dinero (y posiblemente detalles de tarjetas de crédito) a este desarrollador.

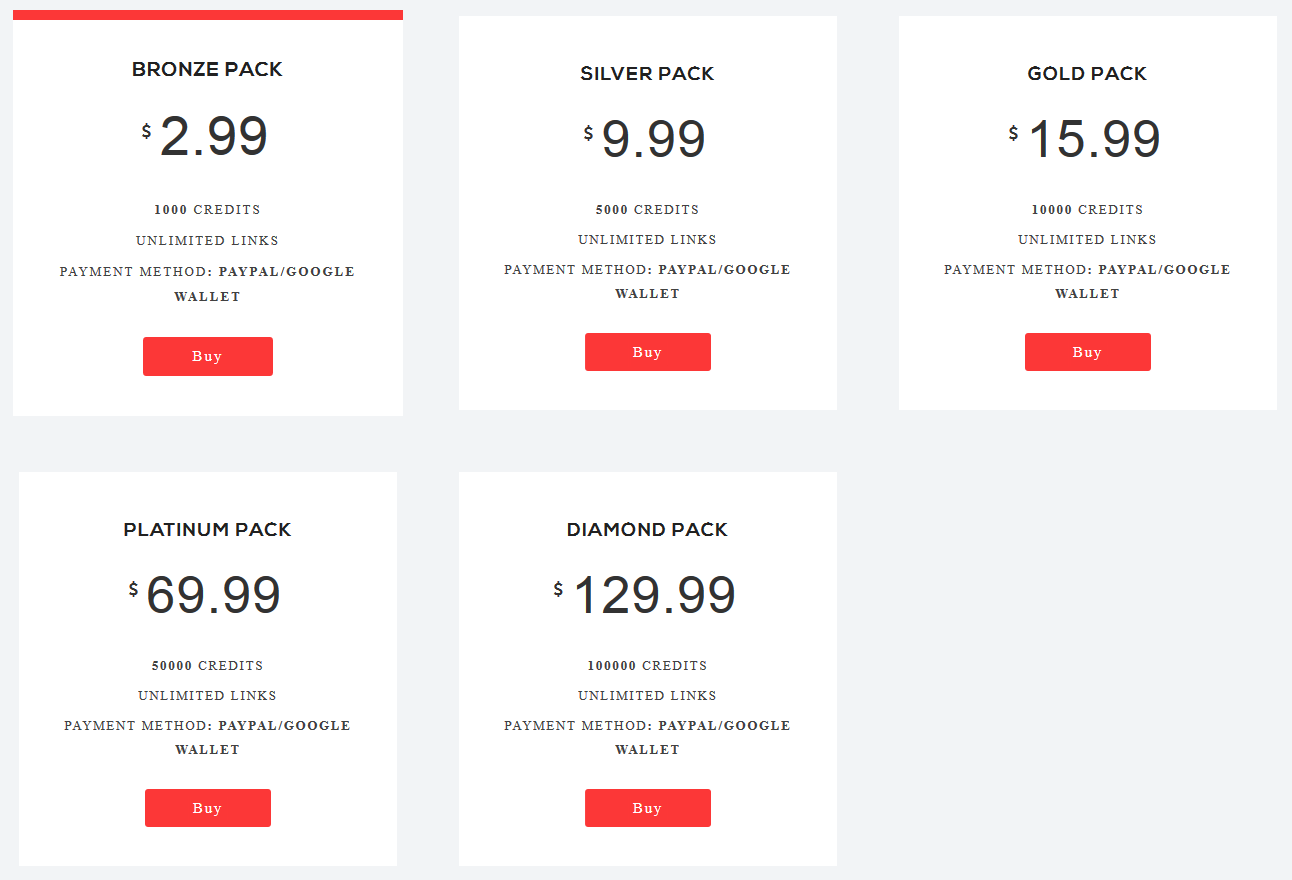

Llamativamente, estos paquetes de créditos también son ofrecidos en el sitio web del desarrollador, con diferentes precios e hipervínculos inválidos que llevan a la página principal. El sitio web como tal parece ser una plantilla genérica rellena con palabras claves de marketing más que contenido en sí mismo, lo cual refuerza las sospechas en torno a la validez de la aplicación.

PaxVendor

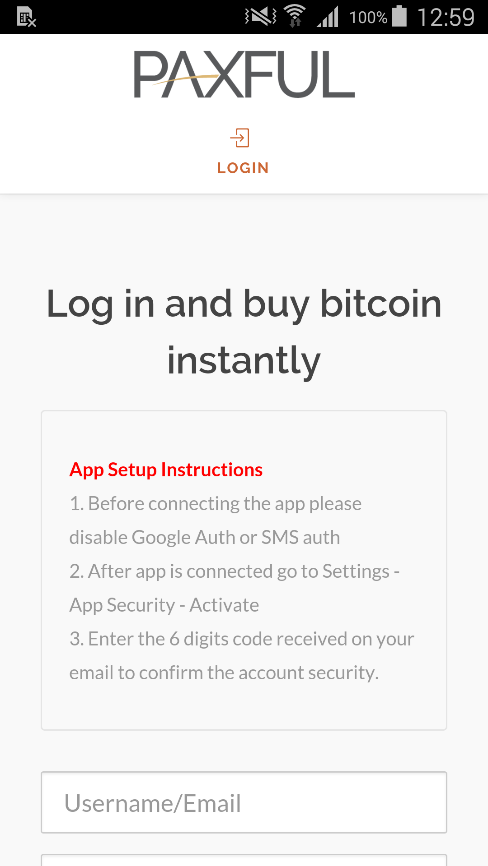

Mientras que Boost Views intenta infiltrarse en tu cuenta de PayPal, “PaxVendor” quiere obtener acceso a tus bitcoins. Esta app maliciosa, detectada por ESET como Android/FakeApp.FI, es un parásito del marketplace de bitcoins legítimo Paxful, que actualmente solo opera en equipos de escritorio.

PaxVendor utiliza una pantalla de acceso falsa para recolectar credenciales de Paxful, y no le ofrece a sus víctimas ninguna funcionalidad real. En es solo una semana, la app llegó a las 500 instalaciones, antes de ser eliminada de la tienda luego de nuestra advertencia. Aparte de reportar la aplicación al equipo de seguridad de Google, también contactamos a Paxful para que pudieran advertir a sus usuarios sobre este engaño malicioso.

¿Cómo funciona?

Al ejecutarse, la app le solicita a los usuarios que deshabiliten la autorización de Google o vía SMS en su cuenta de Paxful, con el objetivo de evitar potenciales obstáculos de doble factor de autenticación. La página de acceso falsa solicita las credenciales de Paxful, y una vez enviadas, se muestra una ventana de error que afirma que la app no se pudo conectar a la cuenta.

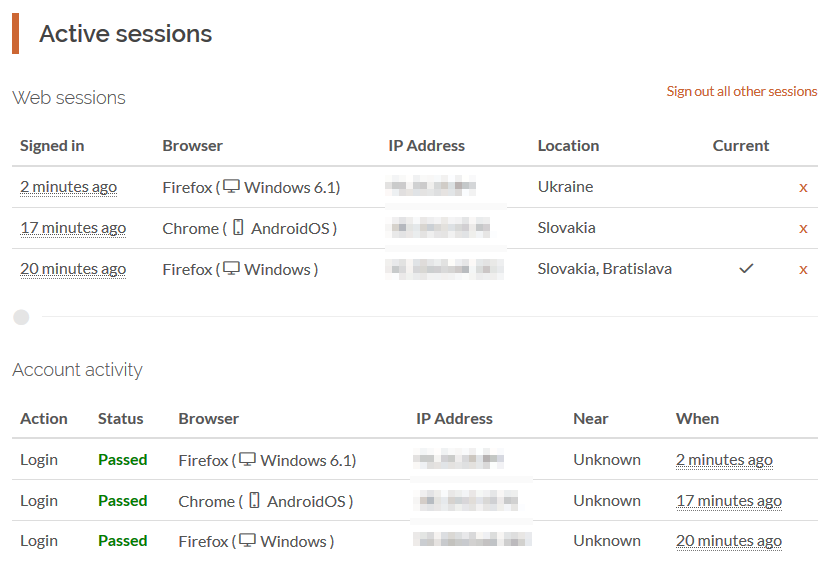

Mientras tanto, las credenciales son enviadas al servidor de los atacantes y utilizadas para ingresar a las cuentas de Paxful de los usuarios. En nuestro caso, alguien ingresó a la cuenta desde Ucrania una vez que se ingresaron las credenciales.

¿Cómo protegerse?

Si has descargado Boost Views e intentaste redimir tu dinero a través de PayPal, recomendamos fuertemente que cambies tu contraseña de PayPal de inmediato. Mientras lo realizas, puedes revisar tu cuenta para ver si hubo alguna actividad sospechosa y reportar a PayPal cualquier inconveniente que hubiera ocurrido. También deberías desinstalar la aplicación maliciosa.

Con respect a PaxVendor, cambia tu contraseña de Paxful y revisa la actividad en tu cuenta, reportando cualquier cosa inusual. No olvides de desinstalar la aplicación falsa.

Para evitar ser víctima de malware para Android, existen una serie de principios que deberías seguir al momento de instalar aplicaciones en tu dispositivo:

Cuando sea posible, descarga aplicaciones de repositorios oficiales por sobre fuentes desconocidas. A pesar de no ser infalible, Google Play emplea mecanismos de seguridad avanzados para mantenerse libre de malware, algo que no sucede con repositorios alternativos.

Ejerce extra cautela cuando descargues aplicaciones de terceros que ofrecen funciones adicionales a las ofrecidas por apps ya existentes, ya que puede existir algún engaño en esa oferta tan atractiva. Teniendo eso en cuenta, evita ingresar credenciales sensibles en formularios de acceso de aplicaciones poco confiables.

Para verificar si una aplicación es confiable, revisa la popularidad a través de la cantidad de instalaciones, puntaje y, más importante, comentarios de otros usuarios. En caso de tener dudas, opta por apps de alta calidad marcadas como “Top Developer” o aquellas que se encuentran en la categoría de Editor’s Choice.

Por último, pero no menos importante, utiliza una solución de seguridad confiable para proteger tu dispositivo de las últimas amenazas.