Los investigadores de ESET notaron que una gran cantidad de aplicaciones móviles en Google Play, que van desde apps legítimas hasta adware y malware, estaban empleando técnicas de ingeniería social para mejorar su calificación en la tienda.

Entre todas ellas, que cuentan con calificaciones positivas fraudulentas, se descubrió un troyano que abre ventanas de publicidades, instalado por al menos 5.000 usuarios creyendo que se trataba de una herramienta para descargar contenido de YouTube. La aplicación, detectada por ESET como Android/Hiddad.BZ, utiliza una serie de métodos para engañar a los usuarios y hacer que instalen este componente intrusivo de visualización de anuncios, al mismo tiempo que se asegura una buena calificación en la tienda.

Para lograr este último objetivo, abre una gran cantidad de molestas pantallas con anuncios publicitarios y le dice al usuario que los eliminará si este le da una calificación de cinco estrellas.

Sin embargo, estos incentivos para obtener una calificación elevada no son más que promesas falsas, dado que no hay forma de que los desarrolladores puedan vincular una opinión específica con el usuario que la hizo, por lo que no es posible "recompensar" a los que dejan cinco estrellas. Más allá de eso, con o sin recompensa, toda app que le prometa al usuario algo a cambio de dejar una alta calificación está violando la Política de Desarrolladores de Google Play.

Más promesas falsas en Google Play

La investigación reciente de ESET detectó que se han utilizado técnicas similares para engañar a los usuarios en varias apps publicitarias en Google Play, con un total de hasta 800.000 instalaciones.

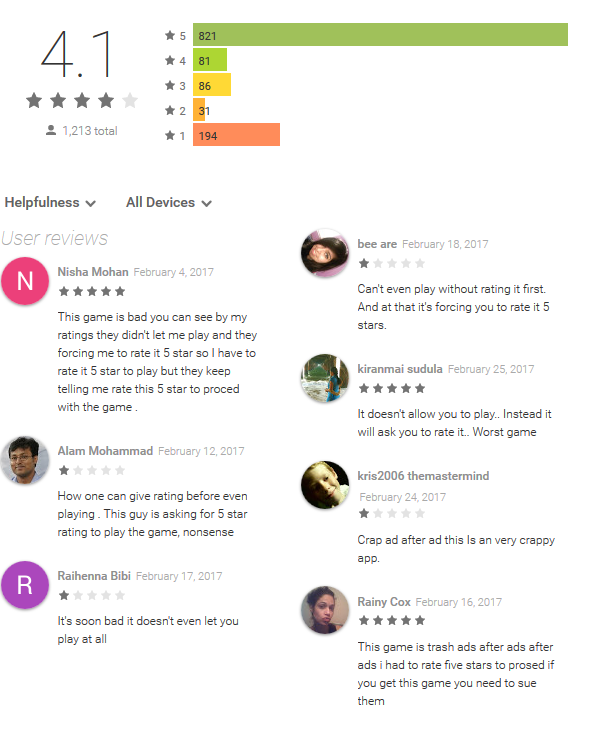

Estas apps "obligan" a los usuarios a dejar calificaciones altas bajo diversos pretextos, lo que a su vez aumenta las probabilidades de que más gente las descargue en el futuro. Lo que tienen en común es: una funcionalidad generalmente inexistente; las pantallas emergentes que solicitan la calificación de cinco estrellas para continuar, desbloquear la funcionalidad completa o eliminar anuncios; y una clasificación ilógicamente alta.

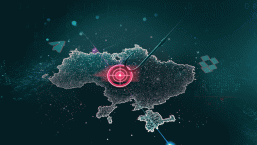

Uno de los mejores ejemplos es el falso juego Subway Sonic Surf Jump, que requiere que los usuarios le den cinco estrellas para poder pasar al supuesto juego, al mismo tiempo que se muestra un anuncio tras otro. De esta forma, la aplicación (que ya fue instalada por hasta 500.000 usuarios) queda con un promedio de 4,1 y una combinación ambigua de calificaciones de cinco estrellas seguidas por opiniones de usuarios molestos, que dicen haberle dado esa puntuación "solo porque fueron obligados".

Imagen 1: Comentarios ambiguos para Subway Sonic Surf Jump

Del mismo modo, las apps sumamente populares (al menos si nos basamos en su calificación promedio) Anime Wallpapers HD y Latest online movies ofrecen funcionalidades que no tienen la intención de dar, a cambio de las cinco estrellas. Como ocurre con Subway Sonic Surf Jump, el engaño se hace evidente cuando se leen los comentarios de los usuarios frustrados.

Imagen 2: Pantallas que solicitan cinco estrellas a cambio de alguna funcionalidad

En ciertos casos de calificaciones incentivadas, que se suelen encontrar en juegos reales pero un tanto sospechosos, los desarrolladores simplemente recompensan a todos aquellos usuarios que hacen clic en OK/RATE APP (Aceptar/Calificar app) en la pantalla molesta, más allá de qué calificación le dieron. Sin embargo, esto no corresponde a las apps analizadas en este artículo, que son totalmente falsas y no cumplen con sus promesas independientemente de lo que haga el usuario.

Análisis de Android/Hiddad.BZ

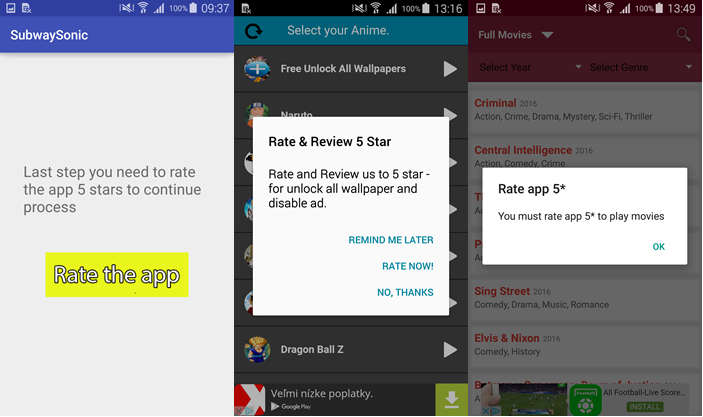

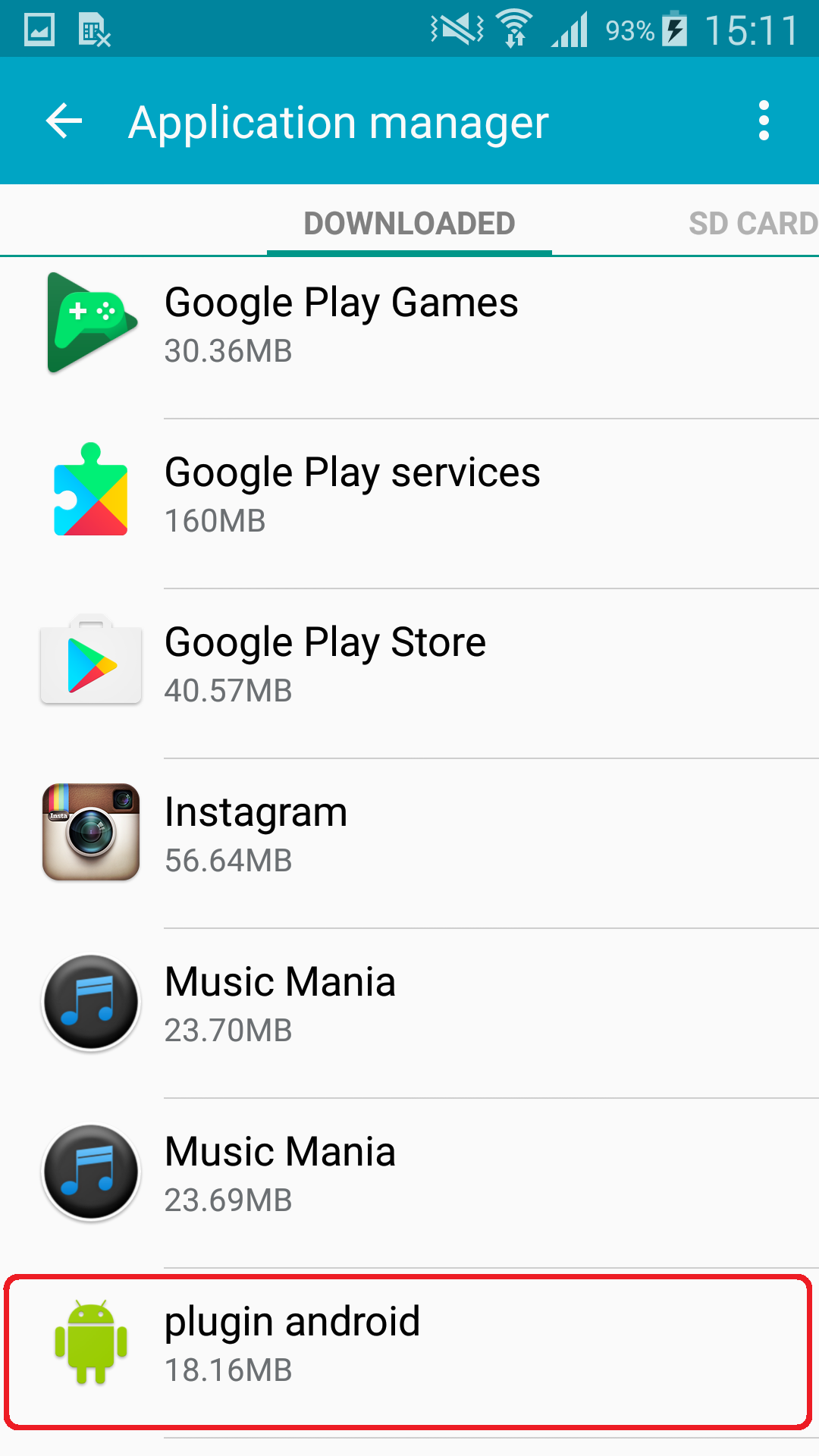

La amenaza detectada como Android/Hiddad.BZ se encontró en Google Play en siete versiones diferentes, bajo los nombres "Tube.Mate" o "Snaptube" ligeramente modificados. Una vez instaladas, las siete aparecen como "Music Mania" en la lista de apps del usuario.

Su comportamiento también es similar: la funcionalidad de descargar contenido de YouTube se combina con un dropper. ESET informó la existencia de las apps el 27 de febrero y, consiguientemente, Google las eliminó de la tienda.

Imagen 3: Troyanos en Google Play

Imagen 4: Alta calificación del troyano en Google Play

¿Cómo funciona?

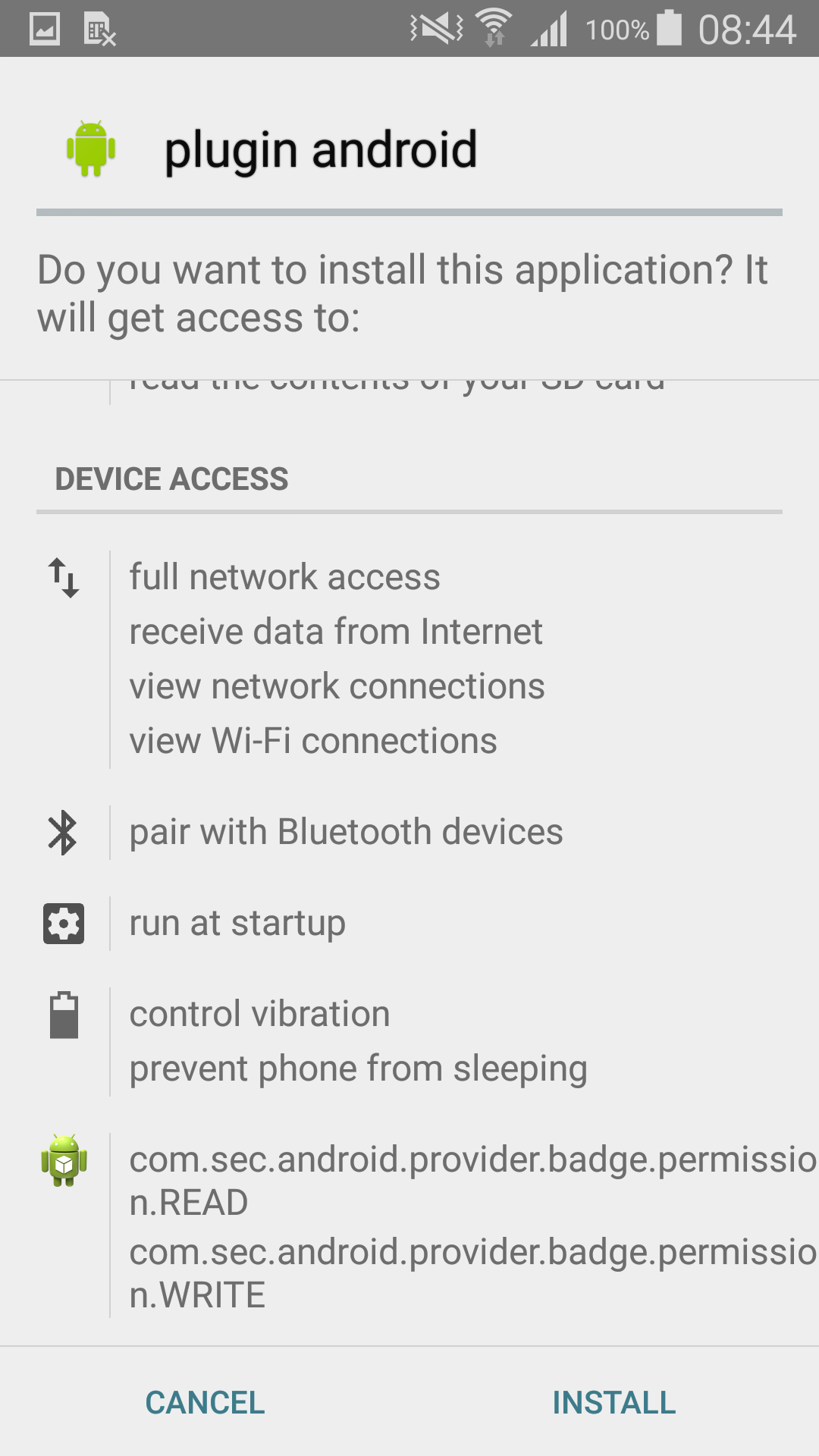

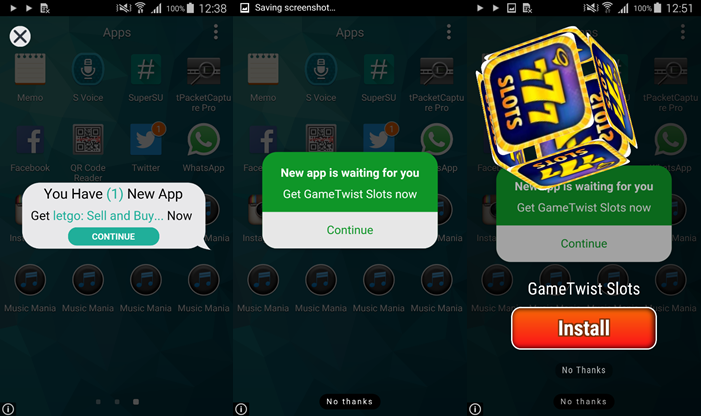

Una vez que el usuario inicia la app descargada haciendo clic en el ícono "Music Mania", se carga el componente de visualización de publicidades. Se manifiesta como una falsa pantalla del sistema que requiere la instalación del complemento "plugin android" y superpone la pantalla hasta que el usuario lo habilita.

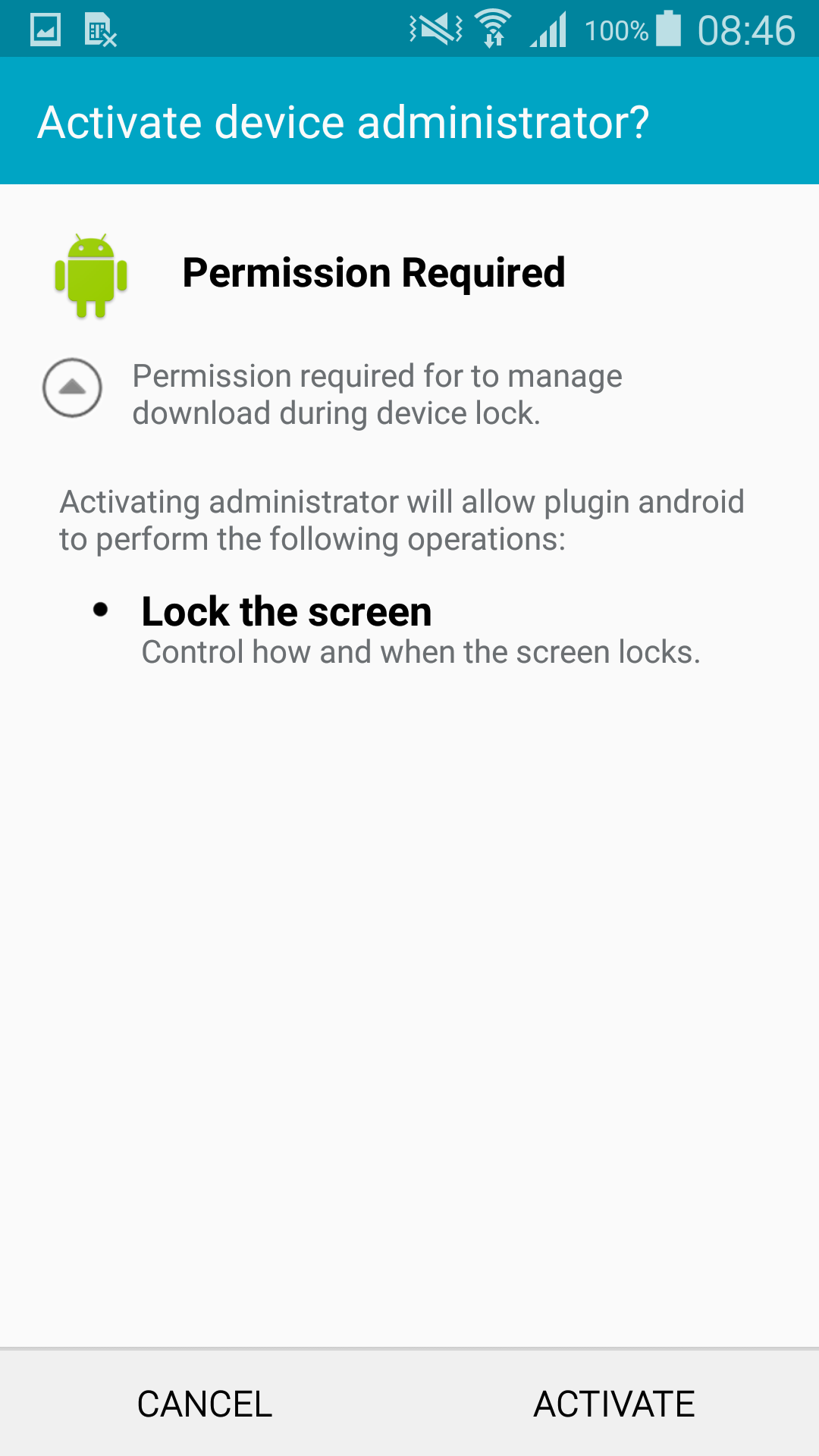

Al hacer clic en el botón de instalación, se instala el payload de visualización de anuncios publicitarios. A continuación, se le pide al usuario que active los derechos de administrador del dispositivo, necesarios para el "complemento" falso. Para ello, vuelve a usar otra pantalla que no se puede cancelar.

Imagen 5: Componente para mostrar publicidades que se hace pasar por el complemento "plugin android"

Imagen 6: Componente para mostrar publicidades que solicita derechos de administrador de dispositivos

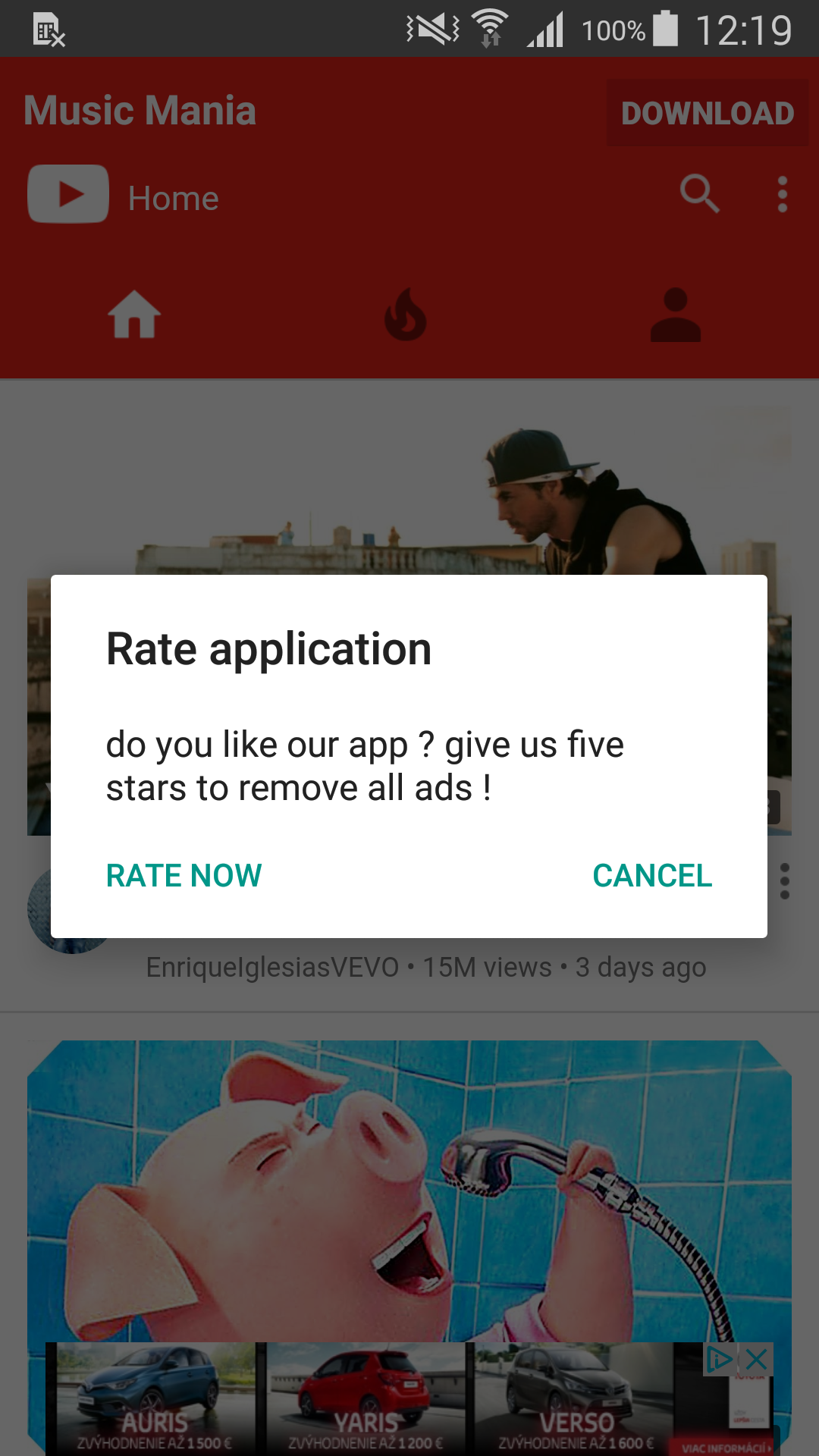

Inmediatamente después de conceder los derechos, la app muestra una pantalla llena de publicidades y le pide al usuario que la califique con cinco estrellas "para eliminar todos los anuncios". Si este intenta cancelar el mensaje, se genera una mayor cantidad de anuncios en el dispositivo, cuyo objetivo es lograr que acceda a calificar la aplicación la próxima vez que se muestre el mensaje.

Imagen 7: Troyano que muestra publicidades y le exige al usuario que califique la app con cinco estrellas

Imagen 8: Publicidades en pantallas superpuestas que se muestran cuando el usuario cancela la solicitud de calificar la app

¿Cómo desinfecto el dispositivo?

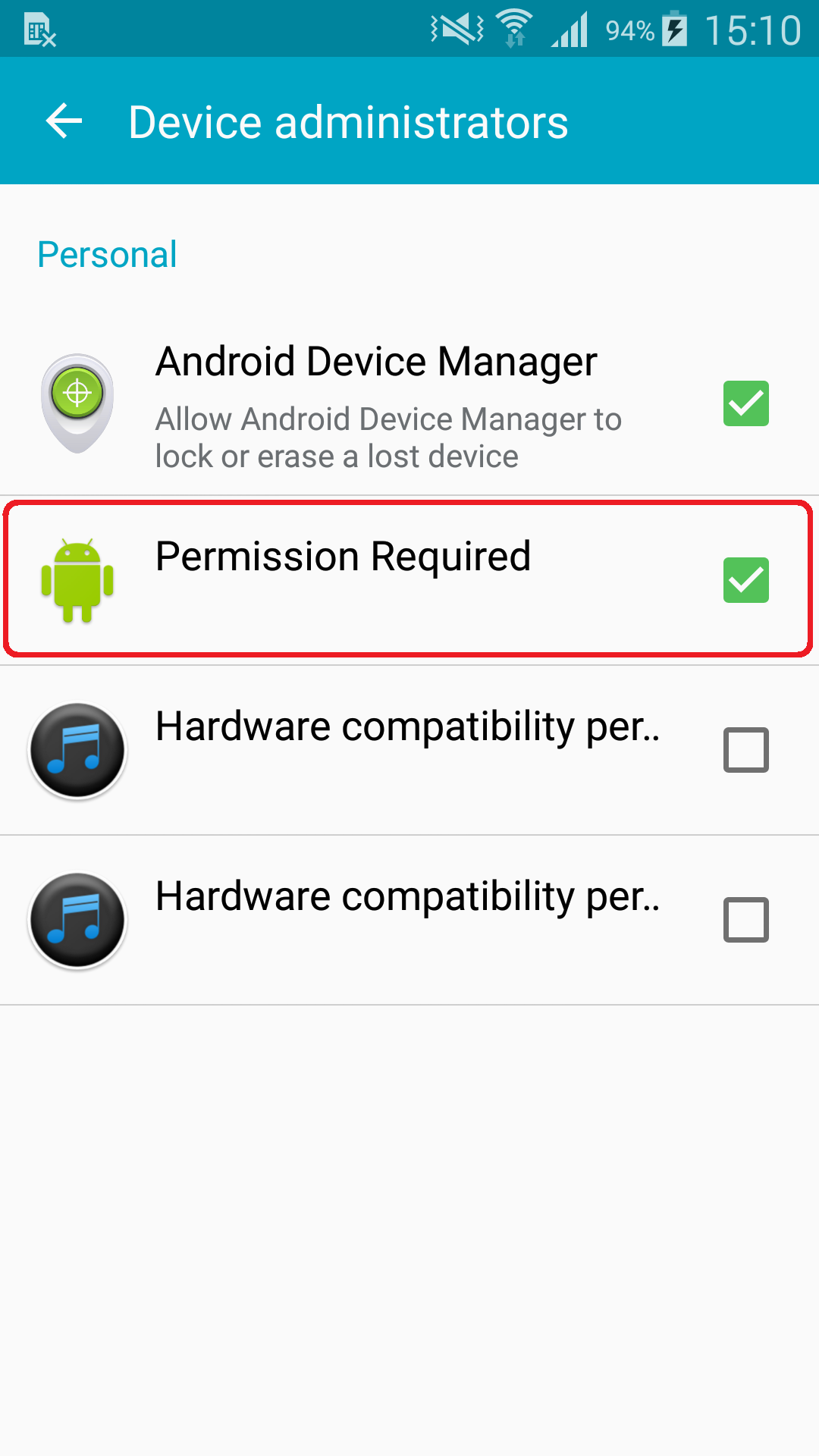

Si ya has descargado esta app, verás los nombres "Music Mania" y "plugin android" en la sección Administrador de aplicaciones, donde "plugin android" es el payload descargado responsable de mostrar anuncios. También encontrarás la opción "Permiso requerido" en la sección Administradores de dispositivo.

La desinstalación de la app original en Configuración → Administrador de aplicaciones → Music Mania no será suficiente para eliminar el payload descargado. Para quitar por completo a Android/Hiddad.BZ del dispositivo, deshabilita los derechos de administrador de dispositivo desde Configuración → Seguridad → Administradores de dispositivo → Permiso requerido. A continuación, desinstala el payload desde Configuración → Administrador de aplicaciones → plugin android.

Como alternativa, puedes usar una solución de seguridad móvil de confianza para detectar y eliminar las amenazas.

Imagen 9: El payload se muestra entre los Administradores de dispositivo activos

Imagen 10: El payload aparece en el Administrador de aplicaciones

Cómo mantenerse seguro

Dado que las apps maliciosas engañan a los usuarios para manipular el sistema de calificación de Google Play, uno podría cuestionar el tan reiterado consejo de "mirar la calificación antes de descargar".

El consejo sigue siendo válido, aunque no alcanza solamente con mirar la calificación en sí. Para tener una noción real de lo que ofrece o no ofrece una aplicación, tómate el tiempo para leer las opiniones de los usuarios. Como se demostró en los casos analizados, tienden a ser honestos al escribir los comentarios, por más que eso signifique quejarse de que los obligaron a poner cinco estrellas, a pesar de que de todas formas las pusieron.

Captura de video de un dispositivo infectado

Muestras

| Nombre del paquete | Hash |

|---|---|

| com.baasdajie.zhofsdng | 75D1730511E35774866546177B93AD8AE59F616D |

| com.baoertcji.hansdfszh | 0C88D7F6742E4ECBD6FF032DDE989200EE385C8B |

| com.gannawen.dinergxi | 8501D2BDEC7EFF8CE19CCBC6CF6B8EB33996B7C5 |

| com.neigerj.gonfhgdgia | 8033C35A86E3B8FFF0642B29D6CCDB57E7C2A2DA |

| com.shisfdyan.pingsgfshan | DA7E8FA20E0718701B0198E0716C930556D4757C |

| com.suidfgdrning.zharetfou | 2D32C51DE3B9043443038113A61785E010F05C87 |

| com.yicsdfhang.dapdsfozhen | 458049945049B2AE456F01B9DA7A4F5564DBEA1C |

| com.bajie.zhong | 7F34FCC0783CF4526994065820220C4632303CD7 |